[ACTF2020 新生赛]Include实操

注:所有操作都在靶场进行操作,禁止在未授权进行任何渗透行为。

本章内容为个人学习实操过程

靶场:buuctf

工具:锤子在线工具

首先搜索该靶场,开始进行操作

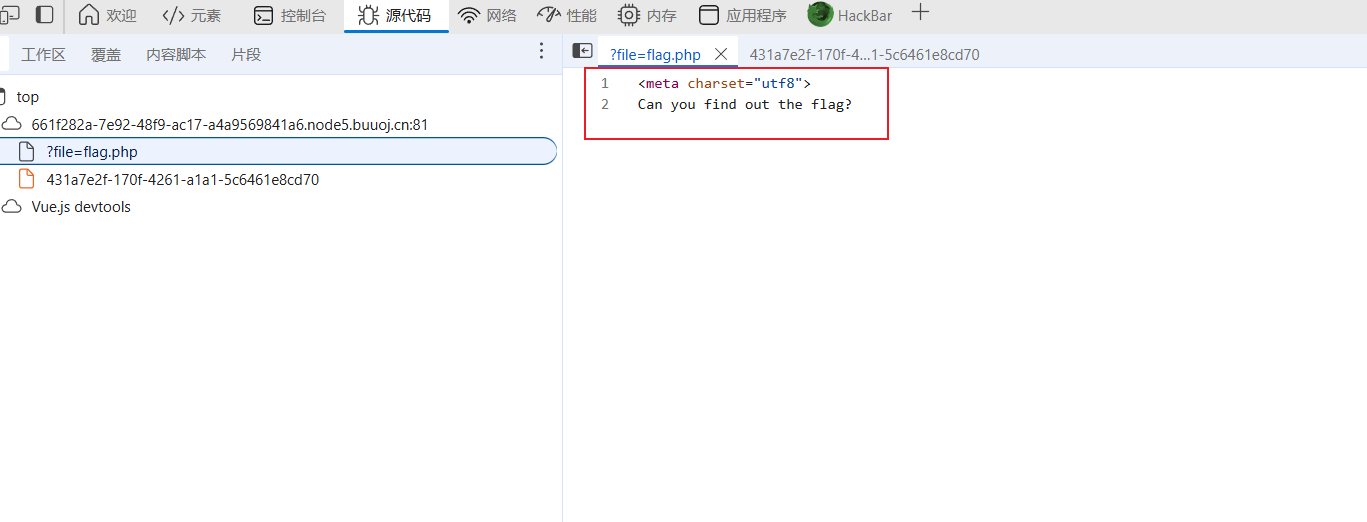

查看内容发现,有一个flag.php文件,既然提示有flag.php,那就说明这里应该是有内容的,通过include包含进来了,但是通过源码发现并没有发现能够用到的内容,这个时候就需要用filter协议

Filter协议可以查看网页源码,可以进行任意文件读取。

php://filter/read=convert.base64-encode/resource=flag.php 通过这串命令即可对内容进行输出。

命令详解:

这串命令是 PHP 中用于读取文件内容并进行 Base64 编码的命令。

php://filter:这是一个 PHP 的输入输出流封装协议,用于对数据流进行过滤处理。它允许你对数据进行各种转换和处理,比如编码、解码、压缩等。

read=convert.base64-encode:这是指定的过滤器。read 表示对读取的数据进行处理,convert.base64-encode 是具体的过滤器名称,表示将读取的数据进行 Base64 编码。

输出完成后得到base64编码的内容,拿到这个编码,去浏览器搜索base解码,进行解码即可。

选择UTF-8,然后进行解码,即可得到falg

最后前往靶场进行提交

浙公网安备 33010602011771号

浙公网安备 33010602011771号