[RoarCTF 2019]Easy Java

原理

java的WEB-INF泄露

文件下载

解题过程

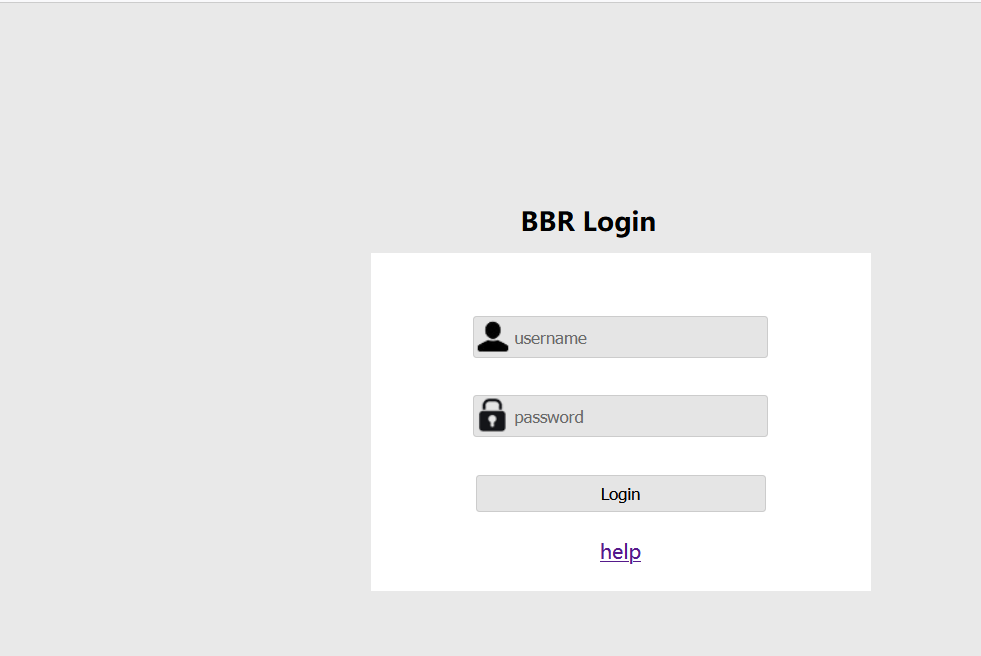

进入靶场是一个登录界面,查看页面原代码

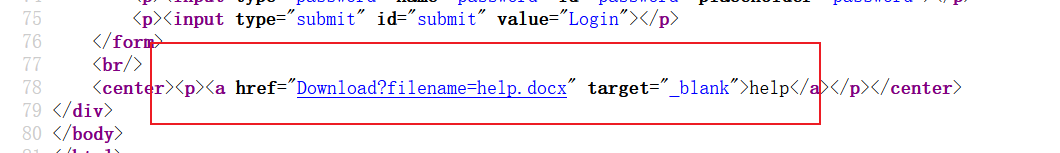

发现help按钮是访问/Download?filename=help.docx

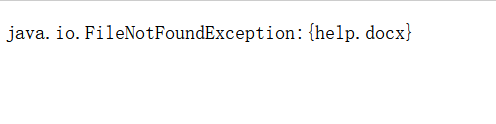

但是访问又会报错

试试用post请求访问,发现文件下载下来了,内容为:

这里就不会了,看了wp才知道是java源码泄露问题

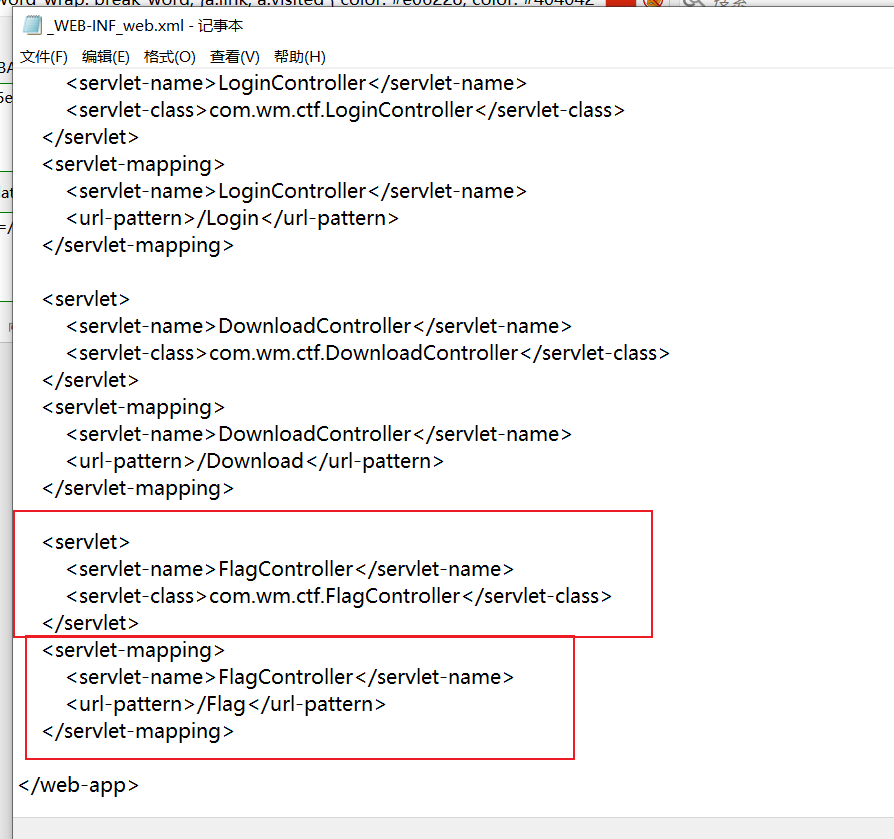

那么我们就用post请求来试试下载web.xml

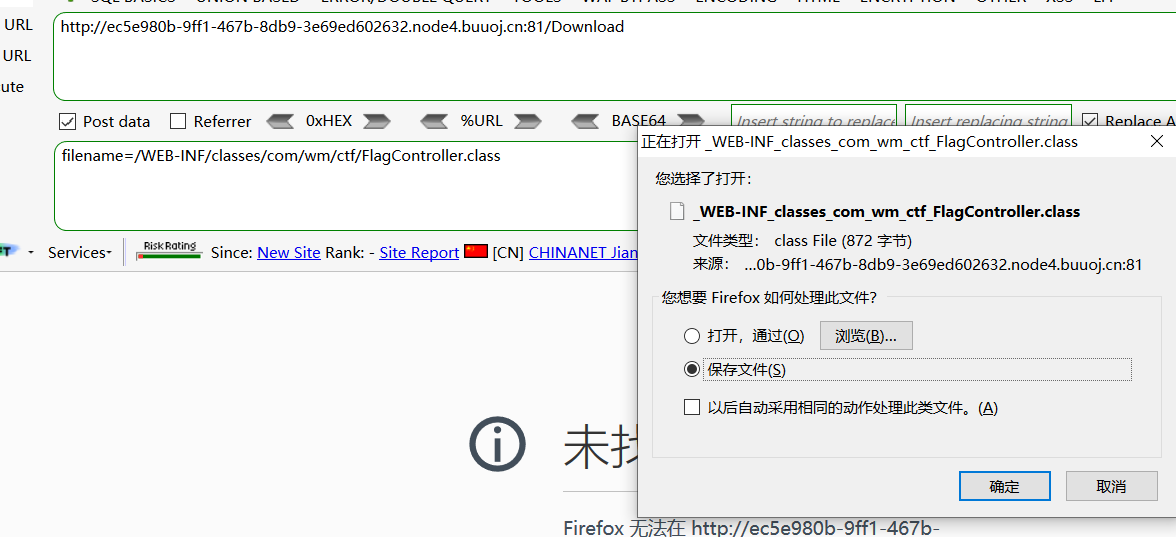

再次请求下载这个class文件

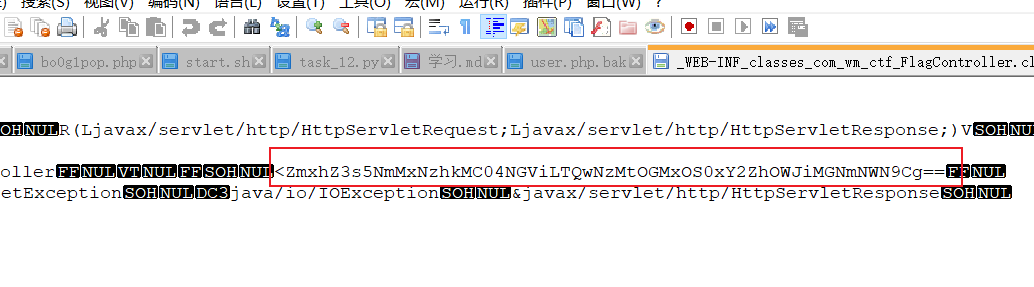

文件内看到一串base64编码,解码后得到flag

参考文章:https://blog.csdn.net/lzu_lfl/article/details/129887663

https://blog.csdn.net/cosmoslin/article/details/121399045

__EOF__

本文作者:BEONTHE

本文链接:https://www.cnblogs.com/BEONTHE/p/17747829.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:转载请注明来源

声援博主:UP UP UP !!!

本文链接:https://www.cnblogs.com/BEONTHE/p/17747829.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:转载请注明来源

声援博主:UP UP UP !!!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通