某大学多站联动获取webshell

0x00前言

前面大体概括一下获取webshell的一个思路,此服务器存在三个系统,利用第一个系统获取到了老师以及学生的学号,其他的没有什么价值的信息,虽然存在文件上传,但是上传的文件目录不是在web目录底下的,后来通过连接了webshell也证实了这一点,利用收集到的老师以及学生信息,成功登录了第二个系统,第二个系统学生登录后处存在上传,但是没有路径,并且不能访问到上传的文件,老师登录可以下载到学生上传的文件,通过抓包可以枚举所有目录以及文件,后来通过枚举发现此处的上传点也不在网站根目录下,然后回到学生上传处,发现文件上传可以通过构造文件名达到上传到任意目录的功能,但是这时候又有一个问题来了,虽然可以上传到任意目录,但是网站根目录到底在哪里呢,好了,讲的有点多,剩下的东西就看下文吧。

0x01网站初探

1月份初,公司一实习生晚上发来一个域名带VIP的网站,微信打开提示色情网站,我说可以,刚来没多久就摸清了我的喜好了,殊不知是他学校的一个管理系统,为了保护实习生的权益,全文高强度马赛克。由于这站是半个月之前搞得,好多截图都找不到了,就用聊天记录的方式放出来吧

给了学号,给了密码,进了后台,还有搞不下来的站?这站告诉我,这个b我装失败了,我说给我5分钟,结果50分钟过去了,无果。

0x02 搞站需要耐心

是的,搞站确实需要耐心,我经常盯着一个站看好久,1个小时?3个小时?6个小时?10个小时?,我记得之前公司的某汽一个项目,那个网站我从晚上8点看到第二天早上10点,最终是拿下来了(时刻掐住人中防止猝死)。没有拿不下来的站属实有点吹nb了,但是如果我想搞的站,有一丁点的希望我也会搞下去。

在经过了一个多少的奋战,得到了一个结论,此站的上传文件的目录不在此网站根目录下,文件的下载方式是通过参数传递下载的,不要问我为什么,问就是他不在

下载的时候看到的文件内容,马赛克过于严重,大概意思就是某个目录的某个文件夹

过了一会实习生发来了一个老师账号,登上去,跟学生的系统没啥两样,还是无果,我太菜了,还有一处信息泄露,泄露了所有学生老师的账号

0x03 发挥脑洞 慢慢搞

发挥脑洞,慢慢搞,我也没整下来,我妥协了,我承认我菜这个事实

看到此服务器别的端口存在另一个管理系统

尝试了一下之前的学号跟密码,没有登录上去,启用了100万的大字典也没进去,我感觉不应该,这个不可能没一个弱口令呀

后来又尝试可一下把密码输为学号,绝了,进去了,开局4个上传点,webs hell有戏了呀

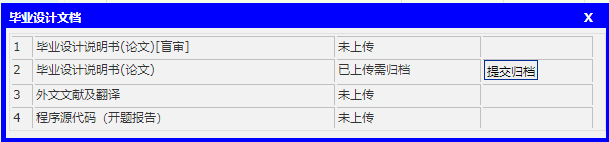

通过抓取上传的数据包,没回显路径,学生处也没下载的功能,后来测试到此系统存在越权,可以通过修改stuid为他人提交论文

转站老师账号,可以下载学生文档,并且下载的功能是显示文件目录的,所以这里就存在任意文件下载。

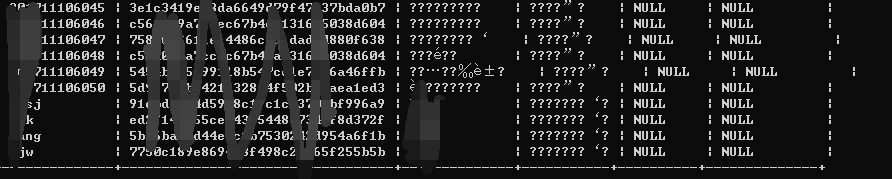

读取到的配置信息

回到学生上传处,既然知道文件路径以及格式了,看看能不能绕后缀,在测试上传的时候测试到了一处注入,这里先放着(后来又发现好几处注入,并且有一处前台未授权注入)

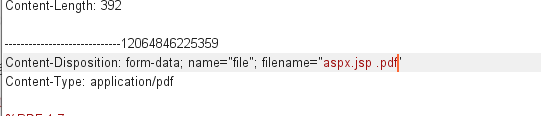

利用空格绕过了文件白名单(这里姿势很多)

并且目录可控,通过老师下载处发现成功上传了jsp文件

(假装有图.jpg)

但是不知道网站根目录,上传的文件根本访问不到

路又走绝了

0x05搞不下来不睡觉

这里已经是凌晨12点了,实习生要睡了,我也立下flag了,搞不下来不睡觉。

有时候很多站都是死在不知道网站的绝对路径上,之前我也总结过很多的方法,都试过了,发现不行,

突然想起来还有一处注入,利用注入成功的获取到了管理员的账号以及密码

登录到管理员界面,发现了文件上传的配置,可以修改上传文件的目录,也就是说,我们只要知道网站的根目录,就可以直接getshell

但是很显然,不知道,那么接下来这就应了网站的标题,让他报错!让他报错!让他报错!让他报错!让他报错!让他报错!让他报错!让他报错!

怎么让他报错呢?我这里将他上传文件的目录改为了一个不存在的目录,然后到学生上传文件处,上传文件,趴一下,目录出来了~

(假装有图.jpg)

因为时间太久了,也不想再登上去再来一遍截图了

凌晨12点半,成功整下来了,我的B装成功了。默默的给同事发了条消息,用发抖的手点了跟香烟,这一刻真的是太舒服了,

![]()

0x06总结

在以往日常工作和一些攻防演练中,好多时候都是在准备放弃的时候看到了希望,渗透需要细心,耐心,一些小的细节可能就会决定你的成败。年底了,乱七八糟的事,整的很乱,本文也写的马马虎虎,希望明年的选择是对的吧,加油吧少年!

浙公网安备 33010602011771号

浙公网安备 33010602011771号