记录一次企业官网被挂马的排查过程

事情发生在一个月前的晚上,因为领导下令了,客户网站被挂马,跳转bc页,影响比较大,刚打完王者农药的我默默的关闭了手机,开启了我的花呗分期的电脑。

问题描述

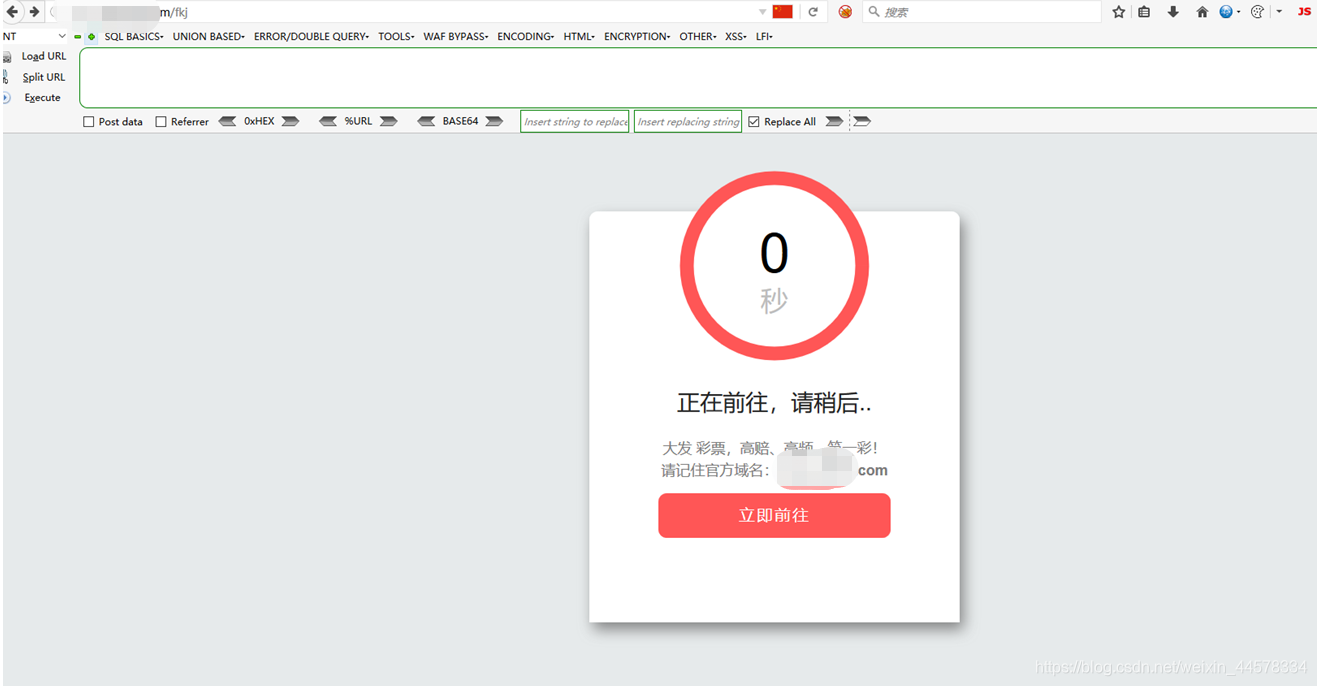

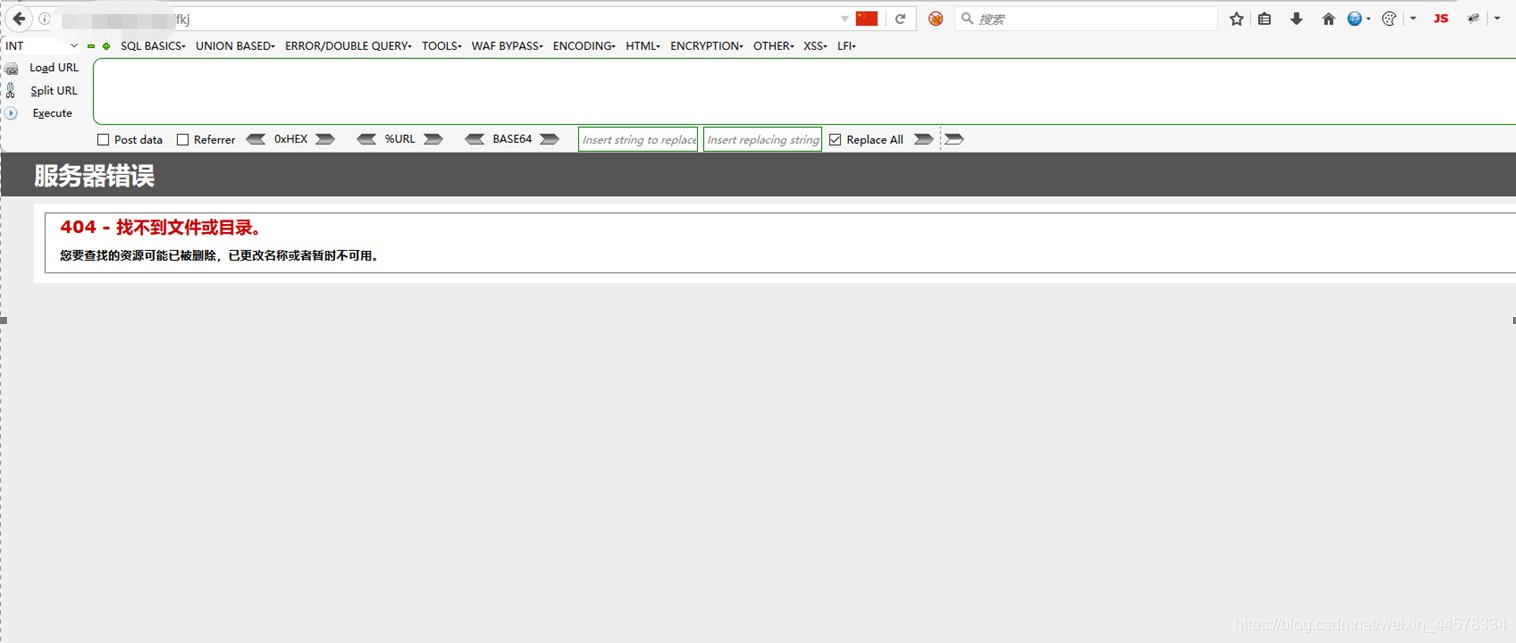

访问站点只要后面目录带Fkj(不管是文件还是目录),就会判断请求头,如果为手机移动端的请求头,就会跳转博彩网站,如果是电脑浏览器,就会弹空白页访问站点只要后面目录带Fkj(不管是文件还是目录),就会判断请求头,如果为手机移动端的请求头,就会跳转博彩网站,如果是电脑浏览器,就会弹空白页

排查过程

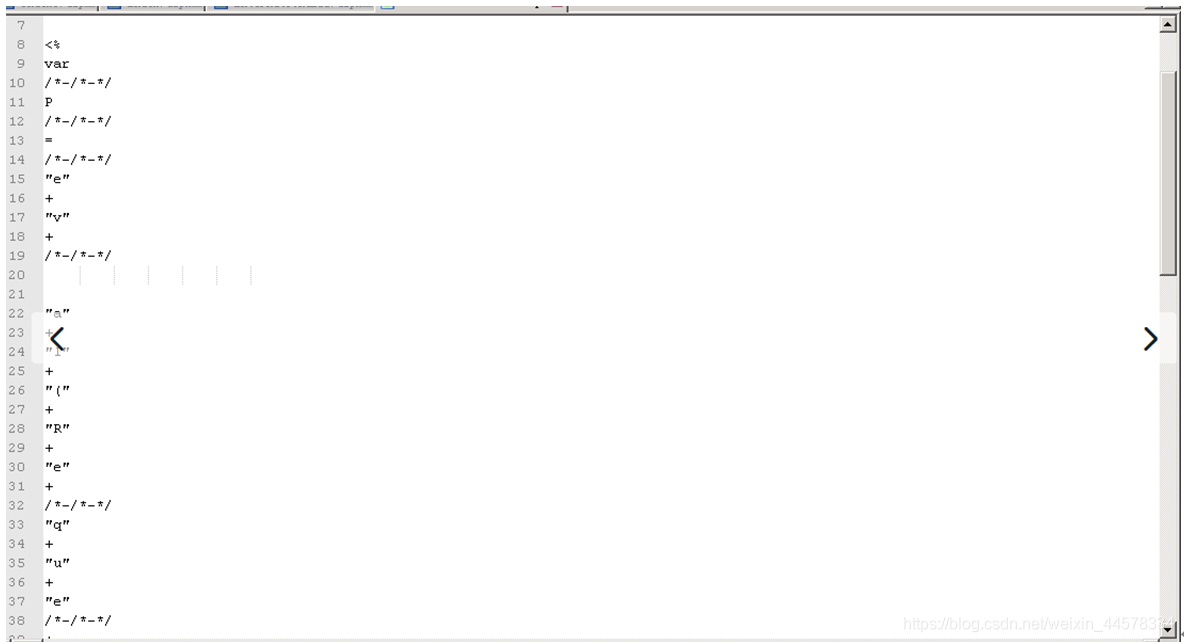

初步判断可能被修改js文件,但是翻阅了长时间,文件内容检索等,头皮都发麻了,翻了2个小时,都未发现js修改的痕迹,而且发现此服务器搭载的所有网站都出现了此问题

看来事情不是那么简单了,现在的紧要任务就是抓紧将问题解决,不然影响太大

通过服务器的D盾工具,查杀出多个变型的webshell

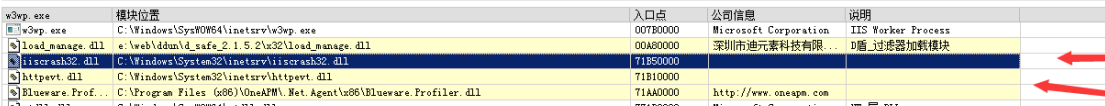

查看进程列表,定位到IIS进程,w3wp.exe

看到几个加载可疑的dll扩展

初步判断可能是IIS模块劫持

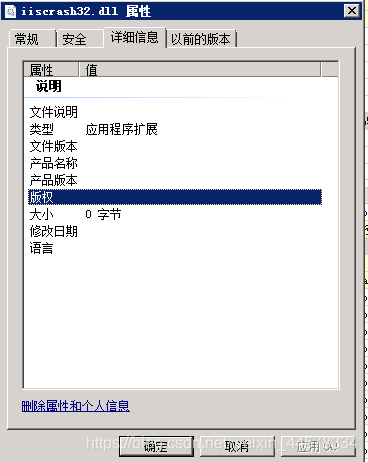

无公司信息说明,即没有数字标签

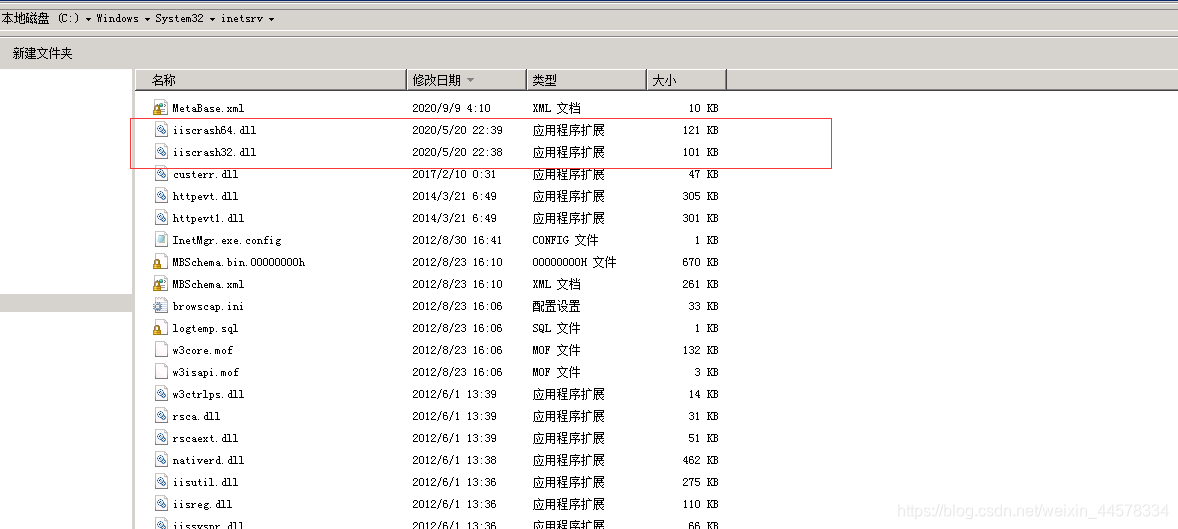

定位到文件位置,查看属性

iiscrash64.dll文件修改时间显示为2020/5/20

Iiscrash32.dll文件修改时间显示为2020/5/20

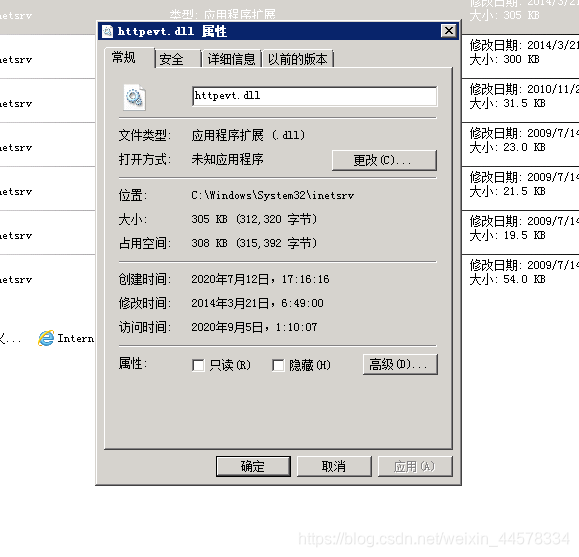

httpevt.dll文件修改时间显示为2014/3/21

本地扫描两个上传文件,火绒均报毒

并且从IIS模块扩展中找到了两个文件

从IIS模块管理删除两个模块

重启服务器,发现还未解决

重新看一下httpevt.dll文件,查看属性发现文件创建日期为2020/07/12

将此文件也进行杀毒查杀,但是未报毒,应该是一个规则处理类

本身网站跳转也不会有报毒

再从IIS模块管理中删除此文件,清除服务器缓存文件,重启服务器

所有服务器问题均解决

剩下的就是找到漏洞,修复漏洞,然后清一下马了

浙公网安备 33010602011771号

浙公网安备 33010602011771号