CTF练习week03

1. base64÷4

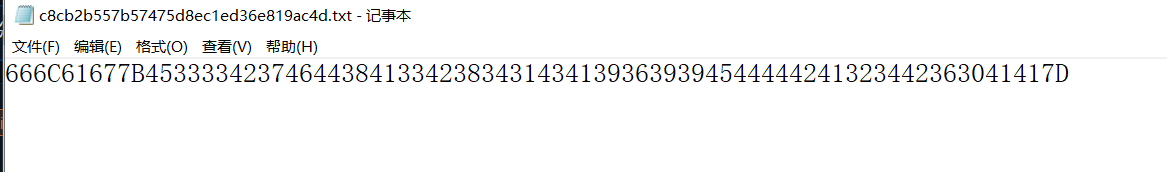

下载附件,打开文件

由题目名字可知是Base16,解密可得到flag

2. 告诉你个秘密

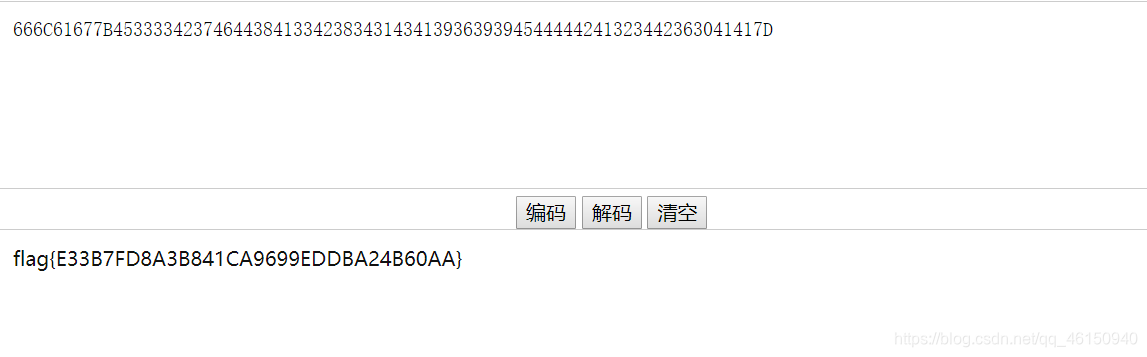

下载附件,观察一下发现是十六进制

16进制转化字符串

得到的字符串长度为48,为4的倍数,有点像base64,来进行Base64解密

一时不知道是什么加密,看了一下wp,才知道原来是键盘密码,突然感到脑洞不够用了

对着键盘将这些字符串转化出来,得到flag

TONGYUAN

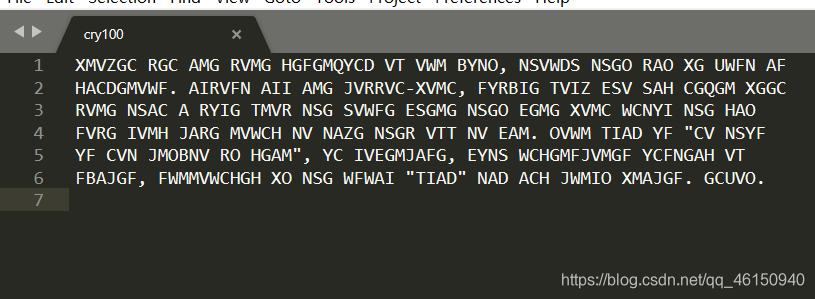

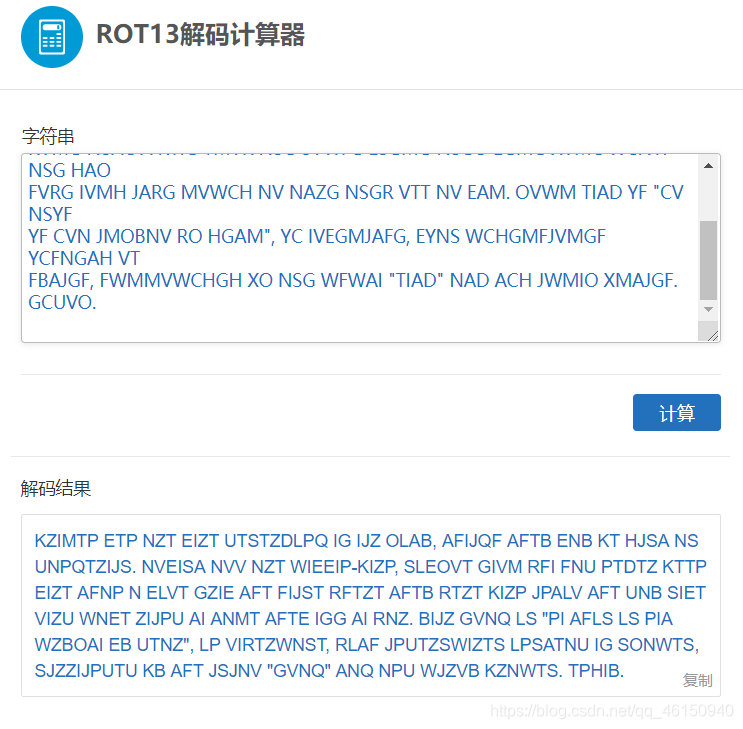

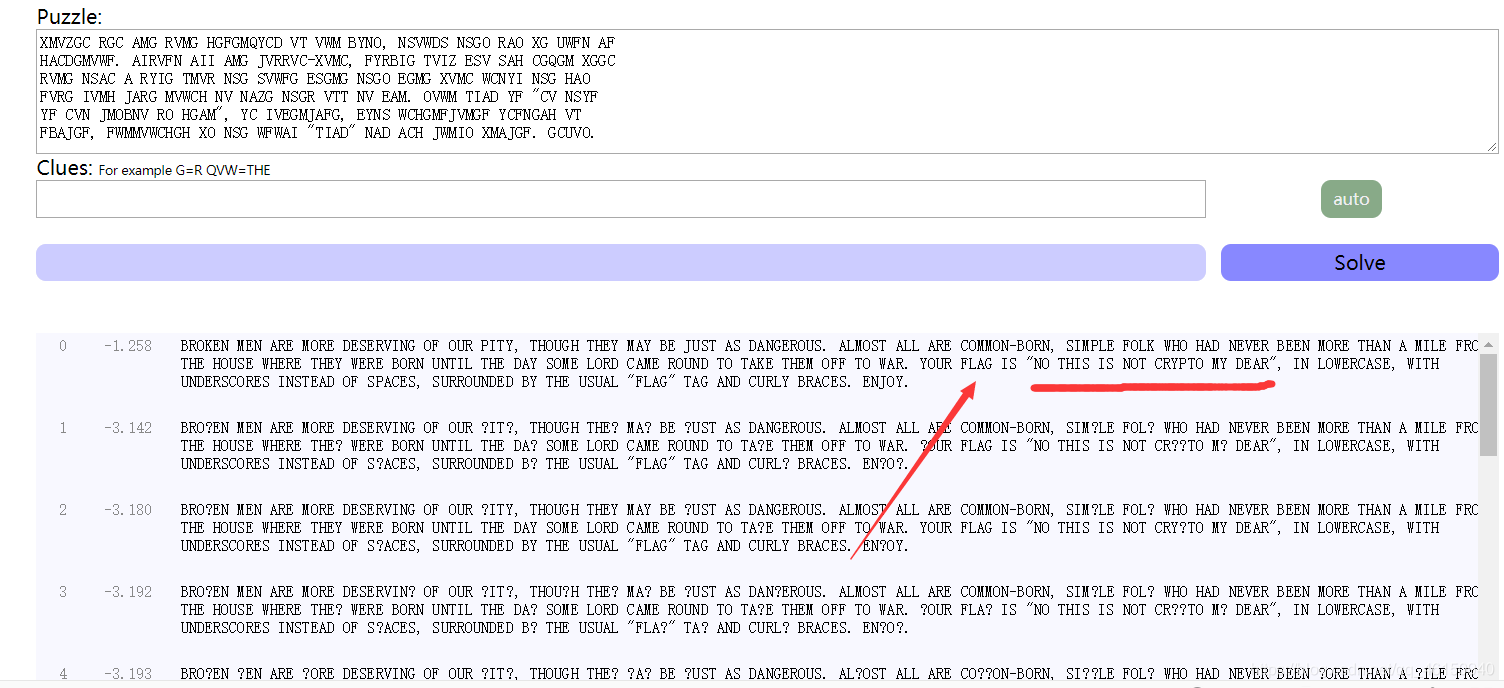

3. safer-than-rot13

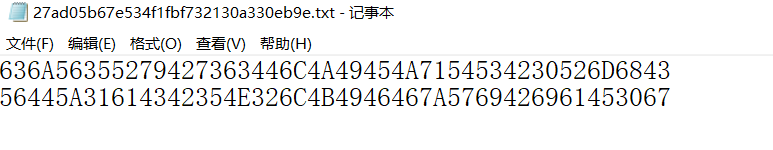

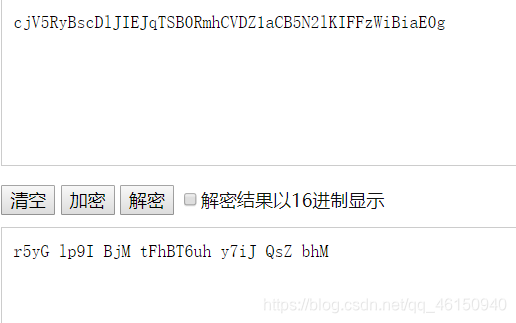

下载附件,得到一大串字符串

用rot13解密,发现不了什么猫腻

再看一遍题目,题目意思原来是比rot13更安全

进行词频分析,得到了flag

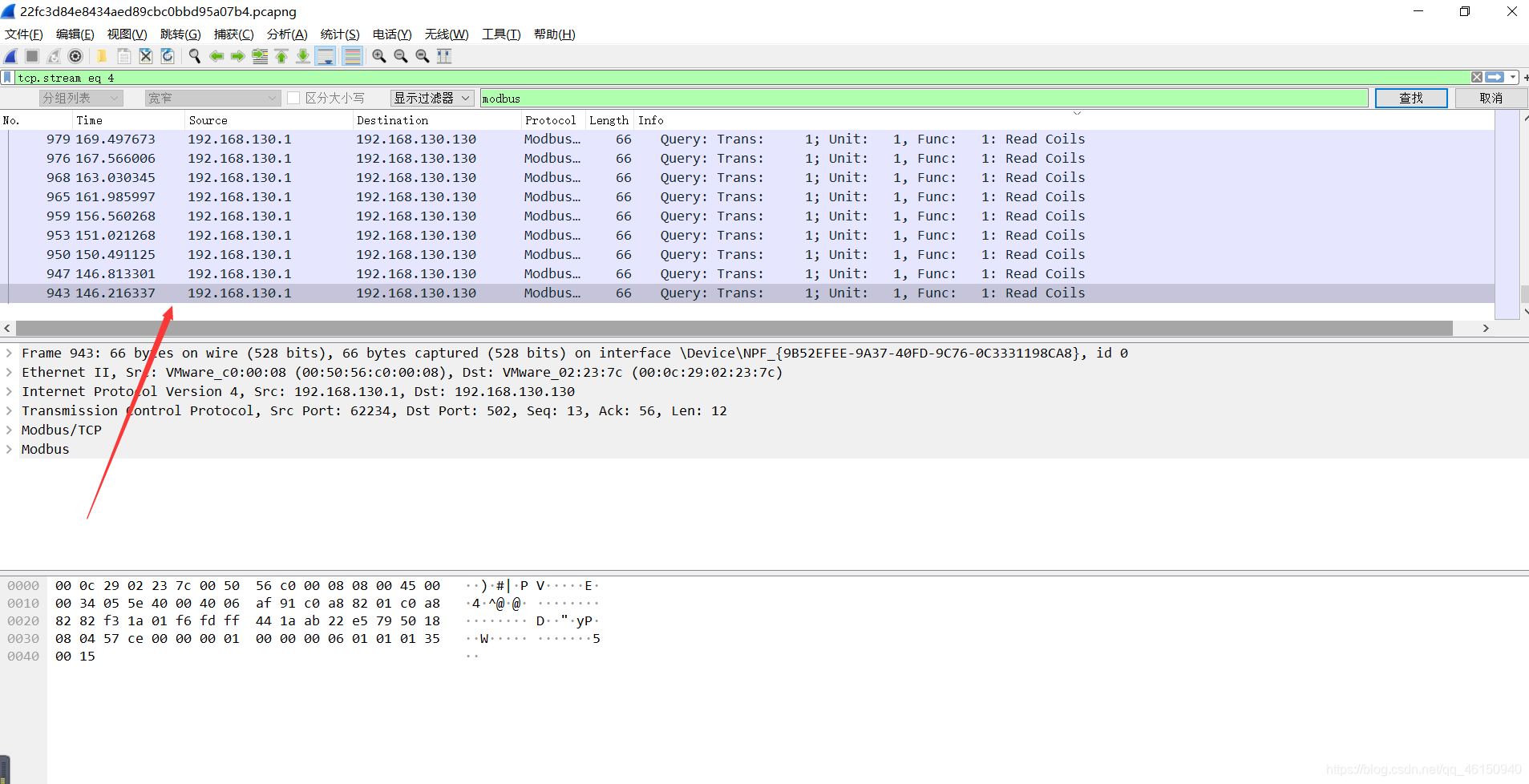

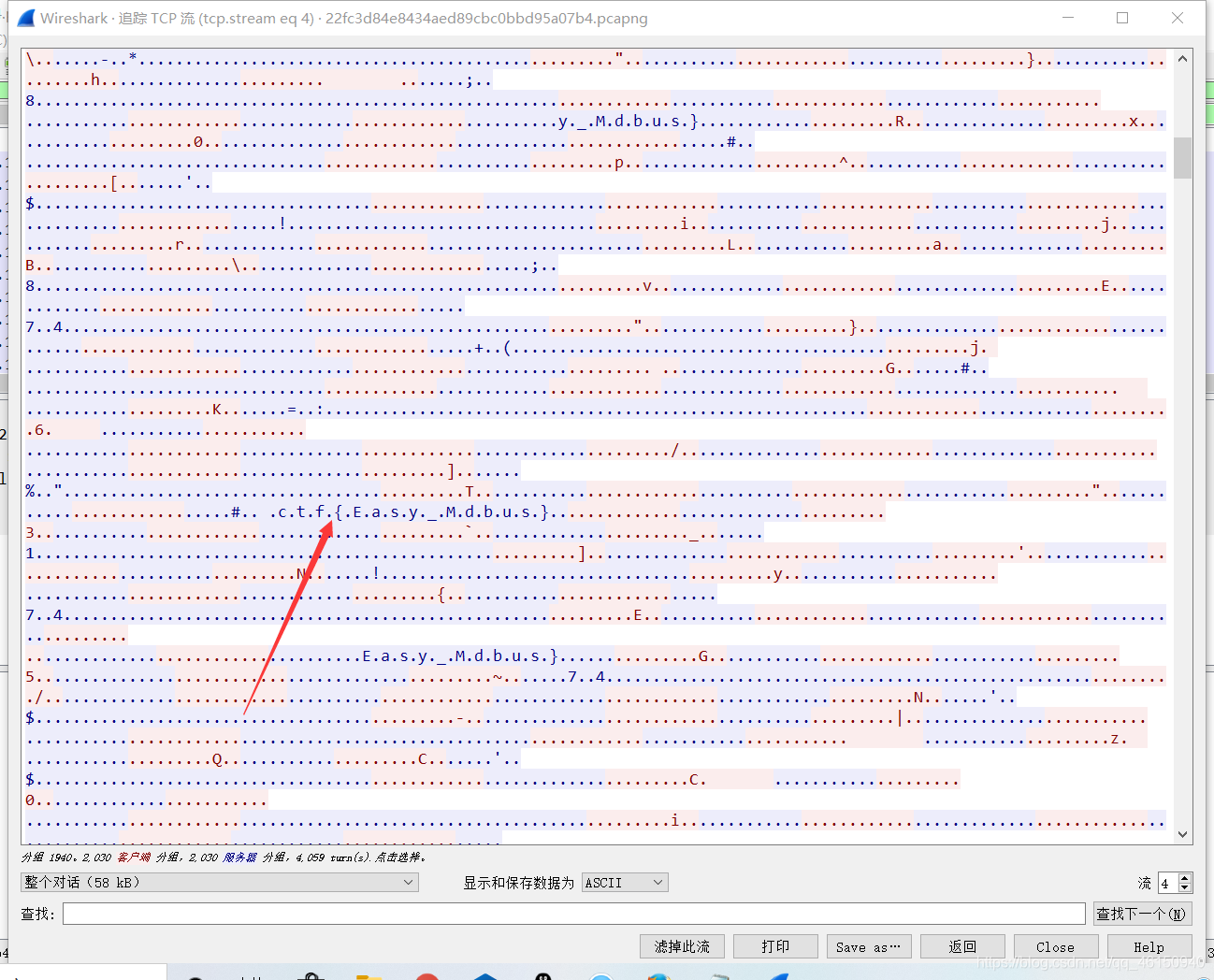

4. 神奇的Modbus

下载附件,得到一个数据包,用wireshark打开,搜索栏中输入Modbus查找。

鼠标右键,点击追踪流,TCP流

浏览一下发现了flag

提交sctf{Easy_Mdbus}发现错误,所以flag应该是sctf{Easy_Modbus}

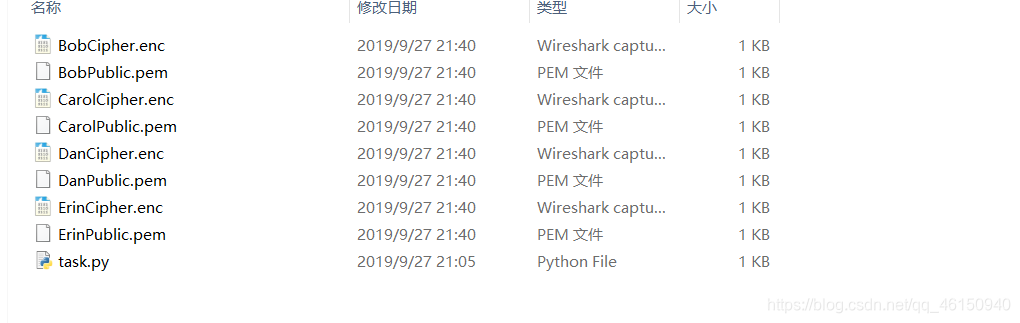

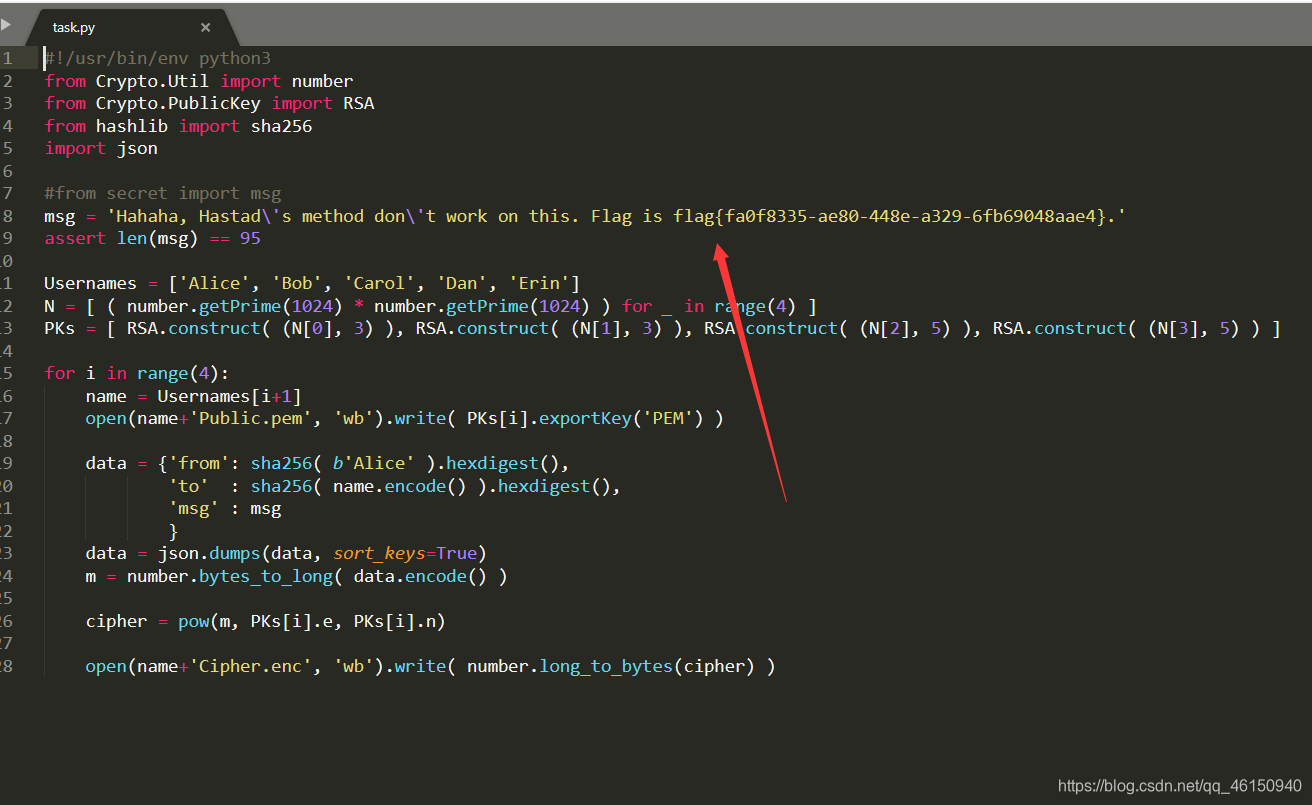

5. Broadcast

题目描述:粗心的Alice在制作密码的时候,把明文留下来,聪明的你能快速找出来吗?

下载附件,得到一个压缩包,解压后得到一堆文件

题目说 在制作密码的时候,把明文留下来,说不定密码可能在python脚本里面

打开task.py文件,发现了flag

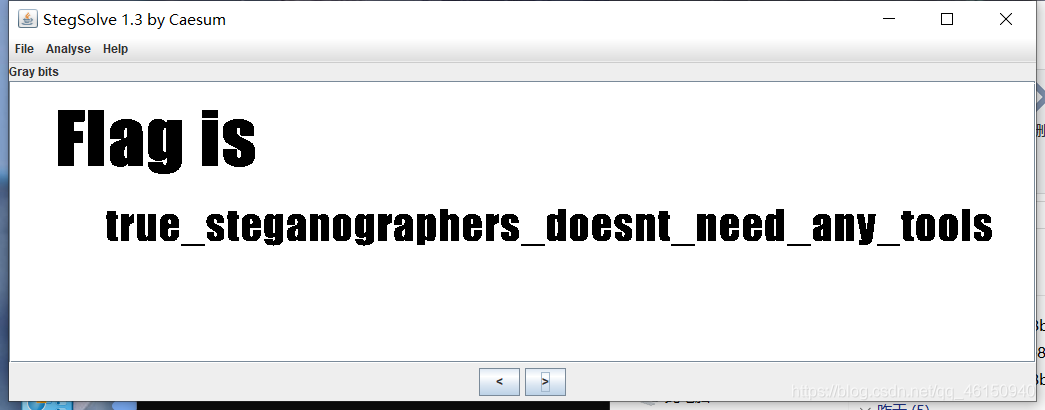

6. pure_color

下载附件,是一张图片,打开后发现一片空白

题目名字与颜色有关,用StegSolve打开

进行异或,得到flag

7. cookie

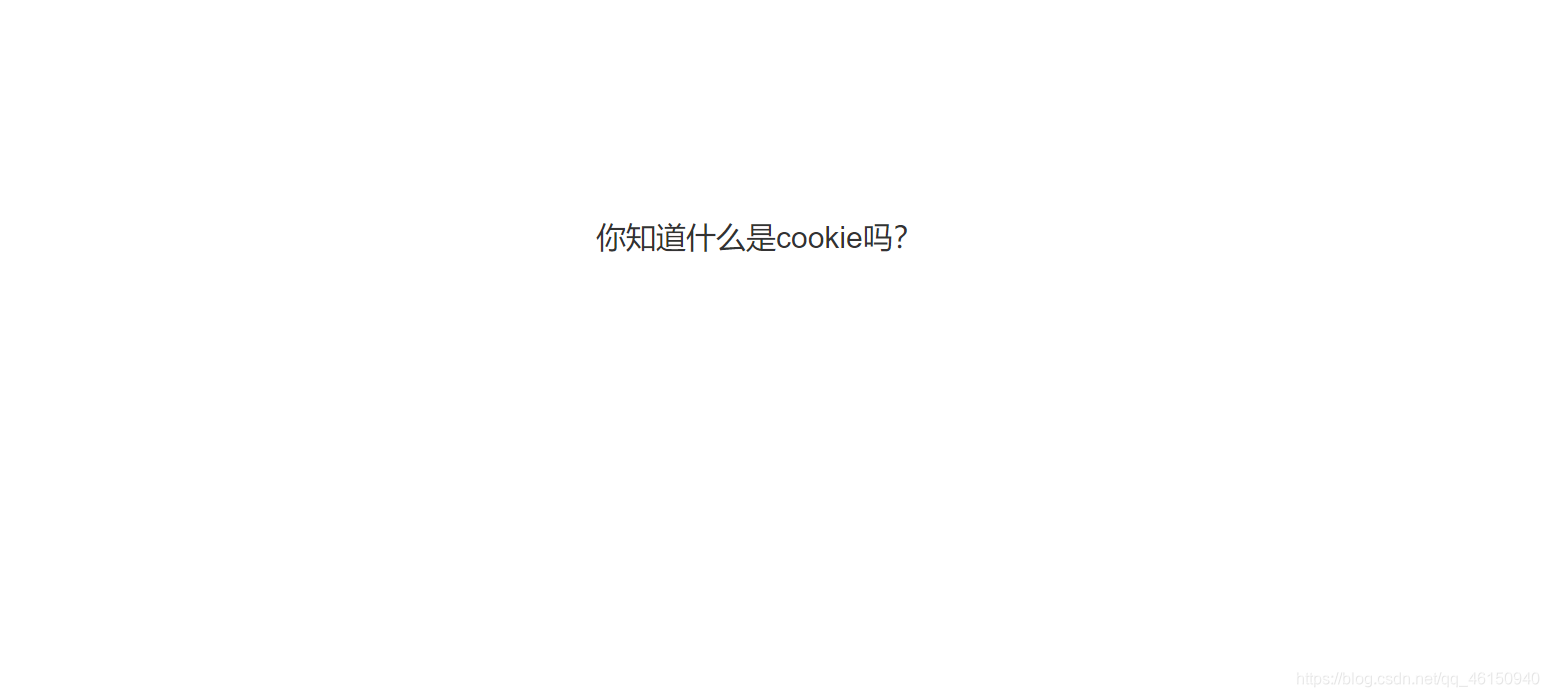

访问网址

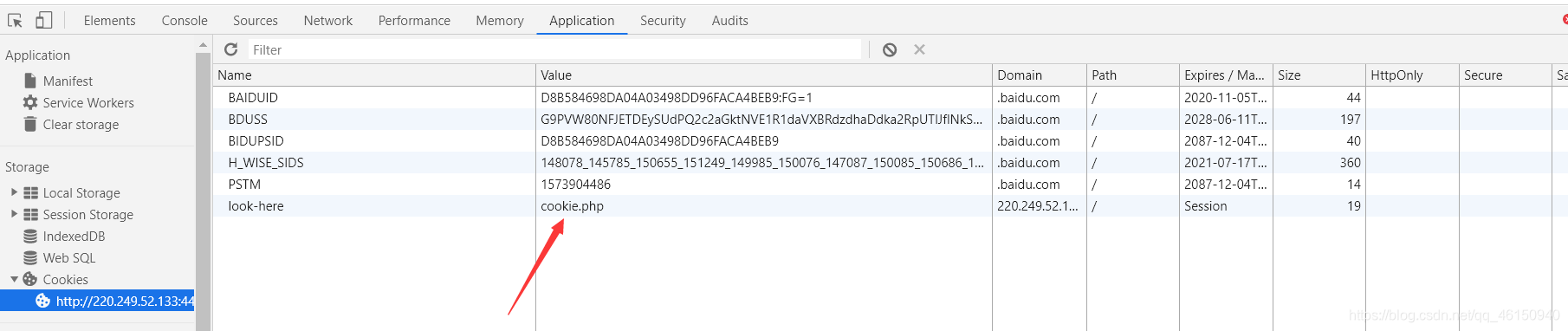

F12,点击控制台上的Application,查看Cookies下的网址

看到有个cookie.php,我们打开一下

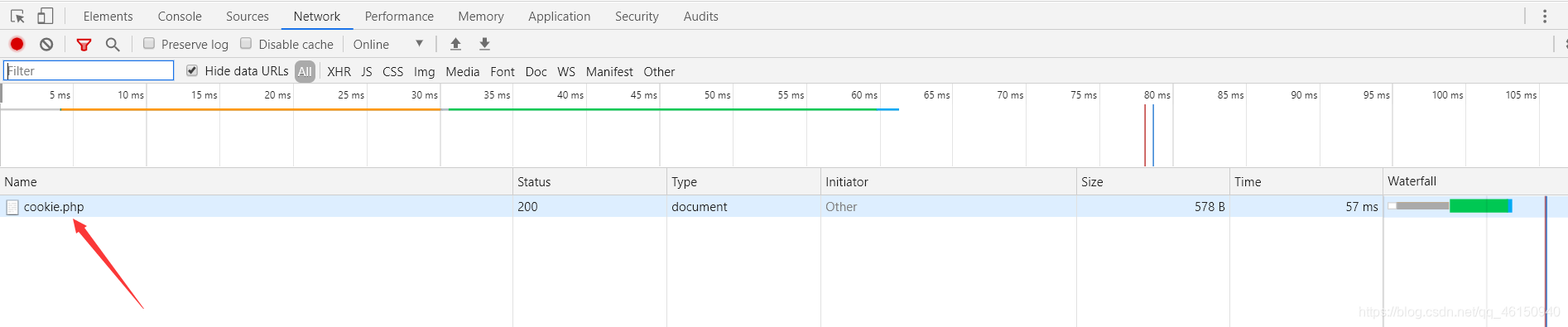

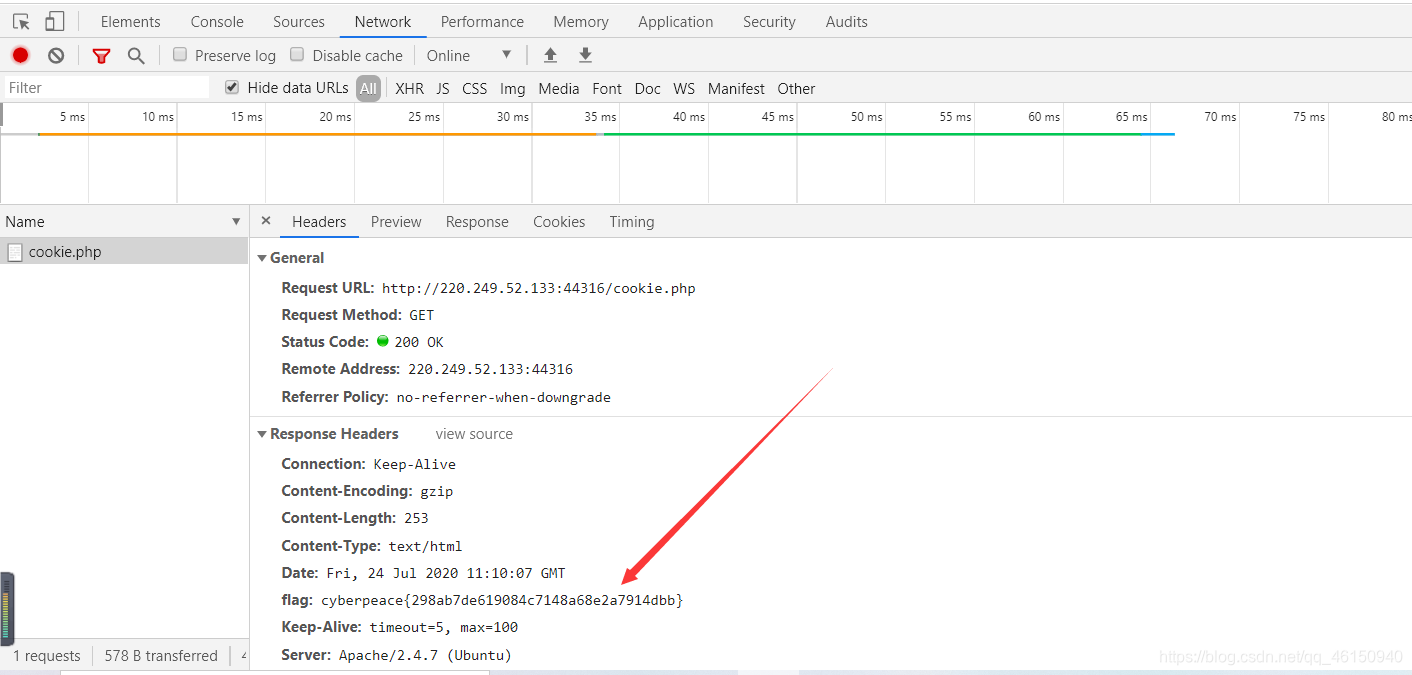

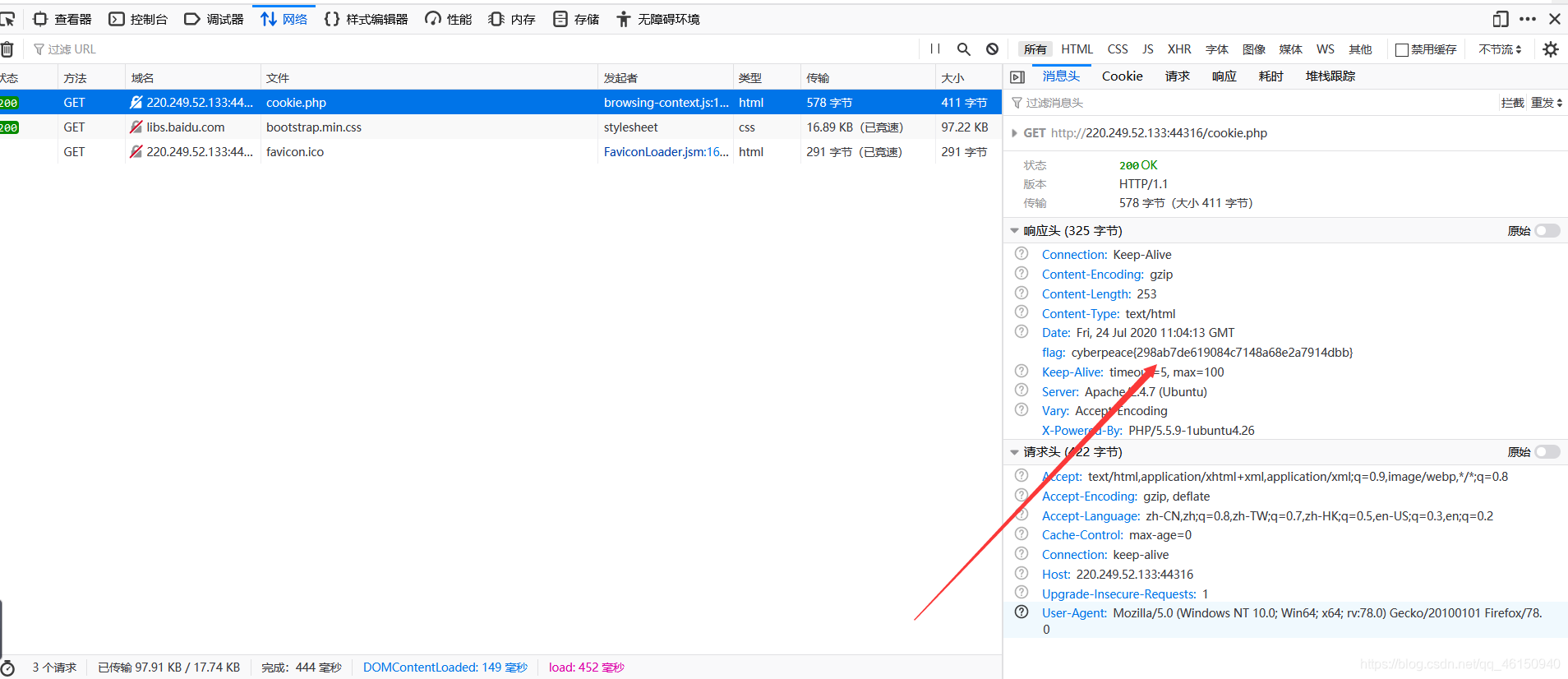

根据提示查看http响应,继续F12,点击控制台上面的Network,然后ctrl+r

点击cookie.php,在Response Headers下可以发现flag

8. backup

访问网址

这道题目主要考察是否清楚index.php备份文件的文件名格式

一般备份文件的格式后缀为.bak

因此访问url+/index.php.bak即可,访问后会自动下载一个文件,打开该文件,即可得到flag

有关备份文件

很多开发人员在编辑文件前,都会先进行一次备份,同时会把备份文件和源文件放在服务器上的同一个地方。这样的话,如果存在绕过身份验证,就可以直接下载到这个备份文件,从而得到网站源代码。

有关备份文件的可以利用的情况主要有3种:

代码编辑器产生的备份文件

没有删除版本控制系统(VCS)产生的备份文件

没有删除开发人员手动备份的文件

常见备份文件的后缀

.rar

.zip

.7z

.tar.gz

.bak

.swp

.txt

.html

linux中可能以" ~ " 结尾

浙公网安备 33010602011771号

浙公网安备 33010602011771号