CTF刷题01

1. [极客大挑战 2019]Havefun 1

访问网址,除了一个猫什么也没有

查看网页源代码,发现了猫腻

传参?cat=dog,得到flag

2. [护网杯 2018]easy_tornado 1

flag.txt

welcome.txt

hints.txt

从这三个页面来分析

- flag在fllllllllllllag文件里面

- flag在md5(cookie_secret+md5(filename))文件中

从welcome.txt文件中,根据提示render,可以知道存在模板注入

python SSTI tornado render模板注入 原理 :

tornado render是python中的一个渲染函数,也就是一种模板,通过调用的参数不同,生成不同的网页,如果用户对render内容可控,不仅可以注入XSS代码,而且还可以通过{{}}进行传递变量和执行简单的表达式。

直接访问fllllllllllllag文件

Payload: file?filename=/fllllllllllllag

页面返回的由msg的值决定,修改msg的值形成注入,百度得Tornado框架的附属文件handler.settings中存在cookie_secret

通过msg={}传参

error?msg={{handler.settings}}

计算md5(/fllllllllllllag)

计算:

md5(e590be88-c72f-470c-8df9-69a1eac2450e3bf9f6cf685a6dd8defadabfb41a03a1)

访问fllllllllllllag并修改filehash的值

Payload: file?filename=/fllllllllllllag&filehash=43eadd54db84a3b243c0a5a6f8fb4591

得到flag

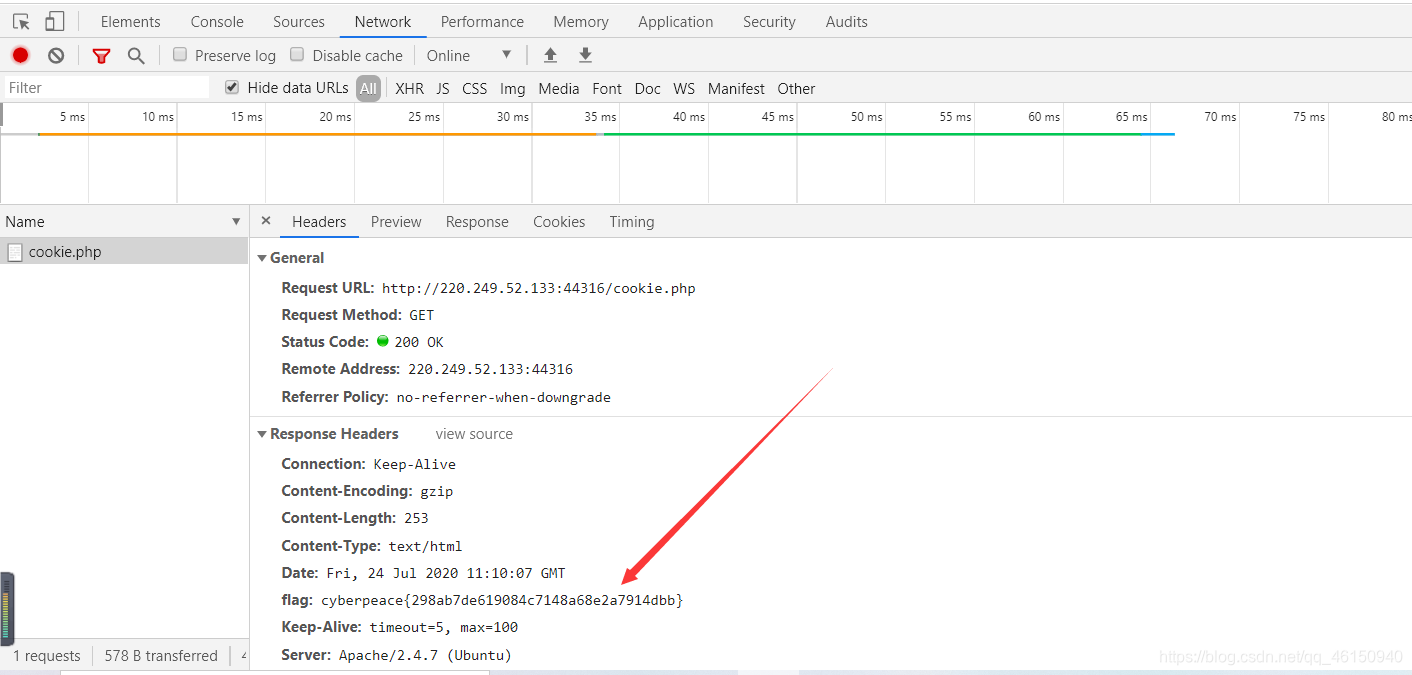

3. cookie

访问网址

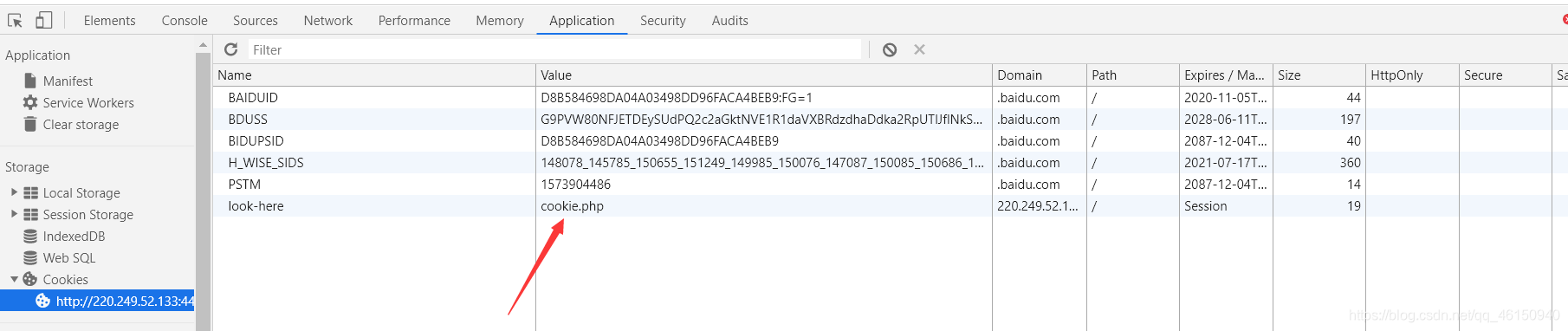

F12,点击控制台上的Application,查看Cookies下的网址

看到有个cookie.php,我们打开一下

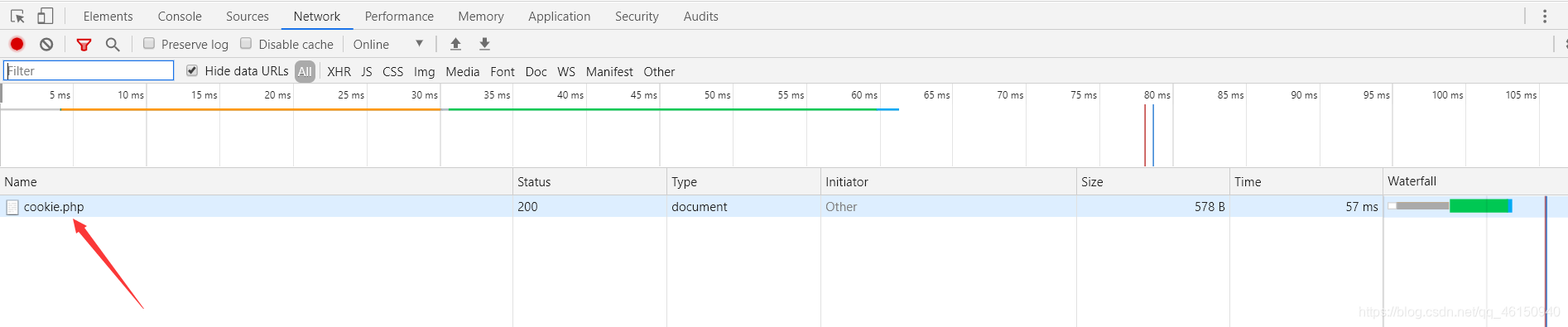

根据提示查看http响应,继续F12,点击控制台上面的Network,然后ctrl+r

点击cookie.php,在Response Headers下可以发现flag

4. 转轮机加密

题目描述:你俩继续往前走,来到了前面的下一个关卡,这个铺面墙上写了好多奇奇怪怪的

英文字母,排列的的整整齐齐,店面前面还有一个大大的类似于土耳其旋转烤肉的架子,上面一圈圈的

也刻着很多英文字母,你是一个小历史迷,对于二战时候的历史刚好特别熟悉,一拍大腿:“嗨呀!我知道 是什么东西了!”。提示:托马斯·杰斐逊。

flag,是字符串,小写。

下载附件

按照密钥顺序排列

再按照密文提示的字母进行反转

再将大写转换成小写即为flag

5. give_you_flag

题目描述:菜狗找到了文件中的彩蛋很开心,给菜猫发了个表情包

下载附件,是个GIF文件,用 Stegsolve打开分帧查看,发现了一个残缺的二维码

与正常的二维码相比,缺少三个定位用的方块

把残缺的二维码保存下来,用PS补全定位标志,得到完整的二维码

进行二维码解码

浙公网安备 33010602011771号

浙公网安备 33010602011771号