应用安全-应用服务器/中间件漏洞整理

IIS

支持协议 HTTP HTTP/2 HTTPS FTP FTPS SMTP NNTP等 支持操作系统 NT/2000/XP Professional/Server 2003及后续版本(XP Home中没有)

IIS 6.0 /xx.asp/xx.jpg "xx.asp"是文件夹名 IIS 7.0/7.5 默认Fast-CGI开启,直接在url中图片地址后面输入/1.php,会把正常图片当成php解析

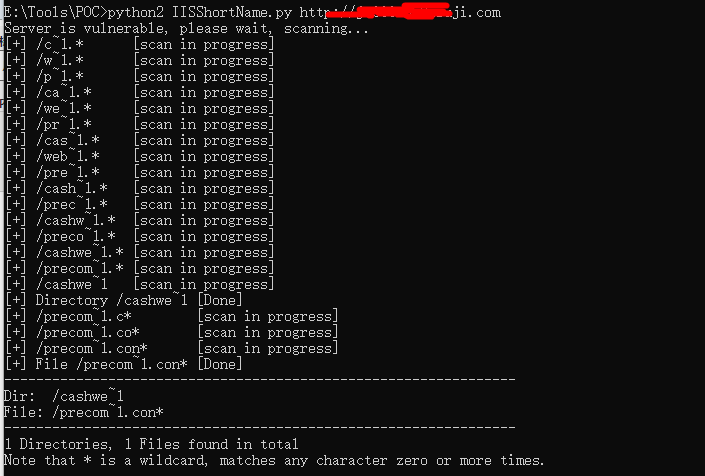

短文件名

前置条件IIS 1.0,Windows NT 3.51

IIS 3.0,Windows NT 4.0 Service Pack 2

IIS 4.0,Windows NT 4.0选项包

IIS 5.0,Windows 2000

IIS 5.1,Windows XP Professional和Windows XP Media Center Edition

IIS 6.0,Windows Server 2003和Windows XP Professional x64 Edition

IIS 7.0,Windows Server 2008和Windows Vista

IIS 7.5,Windows 7(远程启用<customErrors>或没有web.config)

IIS 7.5,Windows 2008(经典管道模式)

IS 8.0,Windows 8, Windows Server 2012

IIS 8.5,Windows 8.1,Windows Server 2012 R2

IIS 10.0,Windows 10, Windows Server 2016

注意:IIS使用.Net Framework 4时不受影响

复现

![]()

![]()

Tomcat

tomcat管理后台弱密码

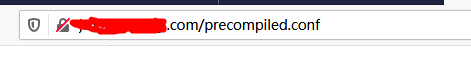

Tomcat 任意写文件漏洞 CVE-2019-0232 CVE-2019-0211 CVE-2017-12615

影响范围: Apache Tomcat 7.0.0 - 7.0.7 前置条件:Windows环境/http-put/web.xml - readonly- false,该版本默认无-手工添加 python2 CVE-2017-12615.py IP:Port

CVE-2017-12616

影响范围:Apache Tomcat 7.0.0 - 7.0.80 前置条件: server.xml-VirtualDirContext-默认无-手工添加

CVE-2017-12617-Tomcat RCE

Apache Tomcat 7.0.0 – 7.0.81

Apache Tomcat 块请求远程拒绝服务漏洞(CVE-2014-0075)

Apache

Unfiltered Header Injection in Apache 1.3.34/2.0.57/2.2.1 - May 08 2006

Apache Win32批量文件远程命令执行漏洞

.htaccess文件泄露

server-status页面页面泄露

apache options bleed内存泄漏漏洞 - 2.2.34/2.4.27

解析漏洞 - Apache 上传的文件命名为:test.php.x1.x2.x3,Apache是从右往左判断后缀

CVE-2010-0425 - Apache 2.2.14 mod_isapi RCE CVE-2018-11759 Apache Camel Mail 路径遍历漏洞(CVE-2018-8041) Apache Group Camel 2.22.0 Apache Group Camel 2.21.0-2.21.1 Apache Group Camel 2.20.0-2.20.3

JBOSS

工具

https://github.com/fupinglee/JavaTools/tree/master/JBoss

CVE-2006-5750

CVE-2007-1036

CVE-2010-0738

CVE-2010-1871

CVE-2013-4810

CVE-2015-7501

CVE-2017-7504

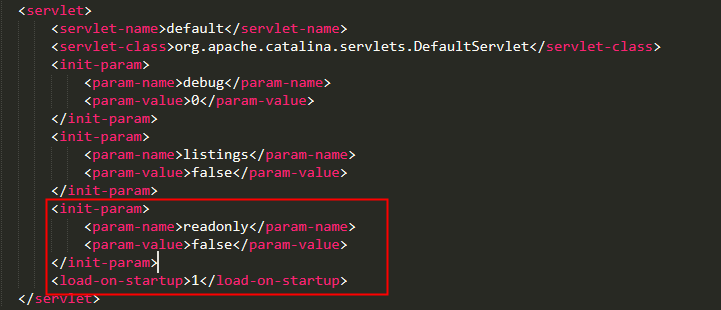

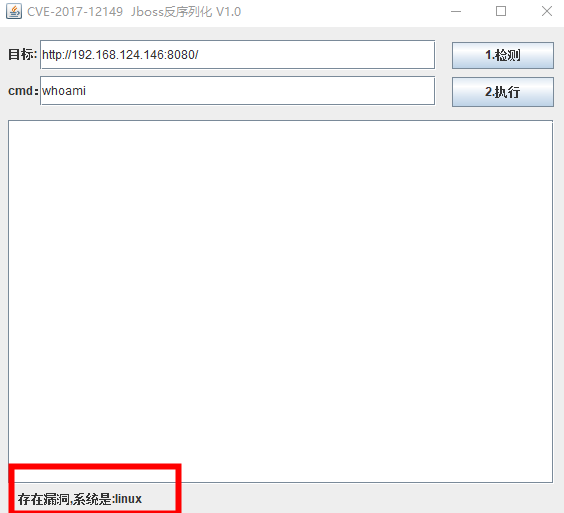

CVE-2017-12149

CVE-2017-12149

Date 2017 类型 反序列化导致远程代码执行 影响范围 - 5.x和6.x版本

前置条件

/invoker/readonly - HTTP Status 500

复现

![]()

分析

CVE-2017-7504

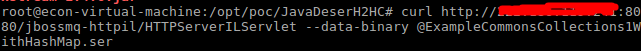

Date 2017 类型 任意文件上传导致远程代码执行 影响范围 4.x 前置条件 /jbossmq-httpil/HTTPServerILServlet 复现

未授权访问 CVE-2007-1036

验证:/jmx-console/HtmlAdaptor(若该链接可访问则可能存在该漏洞)

弱口令

JBOSS-adminConsole

JBOSS-JMXConsole

admin-console/login.seam

CVE-2010-0738

CVE-2005-5750

信息泄露

/status

JBoss HEAD绕过漏洞

文件上传

Boss jmx-consoleHtmlAdaptor addURL() File Upload Vulnerability

反序列化

CVE-2015-7501

jboss head bypass RCE

CVE-2013-4810

JBoss 4.2.0 BSHDeployer RCE

jbossBSHDeployerrce RCE - 4.2.0

JBossMQ JMS Invocation Layer RCE(cve2017-7504) - <= 4.x

JBoss seam2模板注入 CVE-2010-1871

验证:/admin-console/login.seam(若该页面存在则可能存在该漏洞)

Nginx

CVE-2017-7529

Date 2017 类型 整数溢出导致信息泄露 影响范围 Nginx version 0.5.6 - 1.13.2

解析漏洞

Date 类型

任意文件上传导致getshell

影响范围 nginx 0.7.65以下(0.5.*, 0.6.*, 0.7.* ) 0.8.0 - 0.8.37 复现 xxx.jpg.php

配置文件安全检测工具

https://github.com/yandex/gixy

任意文件读取

../../../etc/nginx/nginx.conf #Nginx配置文件

CRLF

Date

类型

CRLF导致会话固定、XSS、越权-关闭浏览器XSS过滤功能

影响范围

复现

(1)会话固定

![]()

分析 location / { return 302 https://$host$uri; }

XSS

Date 类型 配置不当(Header被覆盖导致CSP失效)导致XSS 影响范围 复现

POC|EXP

http://IP:Port/filename#<img src=1 onerror=alert(1)>

路径穿越

Date 类型

配置不当导致越权 影响范围 复现

POC|EXP

/files/

/files../

分析

目录遍历

Date 类型 配置不当导致越权 影响范围 复现 POC|EXP

访问根目录下文件夹路径 分析

autoindex on(默认关闭)

nginx版本信息泄露

Date

类型

影响范围

复现

分析

修复

在配置文件nginx.conf里面,设置如下:

server_tokens off;

WebSphere

websphere websphere反序列化漏洞 影响版本 9.2.3.0 9.2.4.0 10.0.0.0 10.0.1.0 10.0.2.0 10.2.6.0 10.3.0.0 10.3.1.0 10.3.2.0 10.3.4.0 10.3.5.0 12.1.1.0

Resin

resin3.1.3 的默认配置 存在viewfile文件读取漏洞

POC:

/resin-doc/examples/

/resin-doc/examples/ioc-periodictask/viewfile?file=WEB-INF/web.xml

lighttpd

xx.jpg/xx.php

CVE编号

CVE编号 CNNVD-ID

CNNVD-ID

浙公网安备 33010602011771号

浙公网安备 33010602011771号