linux云服务器病毒处理

阿里云服务器被挖矿病毒入侵,CPU跑满,需要先停止相关进程。为了根除病毒,还需要

- 解决系统的后门问题(这部分听从阿里云工程师的建议备份系统盘快照后重置系统,再通过快照恢复数据)

- 然而重置系统后依然存在出现不定期挖矿程序跑满CPU的问题,查找相关资料后找到了对应的进程的父进程(PID为1的守护进程),删除了相关的系统任务

1|0一、挖矿进程处理

-

通过

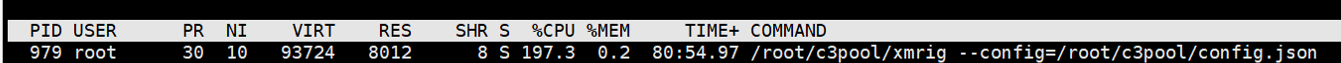

top找到跑满CPU的进程注:

- 注意到CPU占用率极高,显然就是PID为979的进程

- 查找相关资料可知,c3pool为挖矿程序

-

进而可以通过

kill -9 pid杀死进程,但建议还是kill -SIGSTOP PID暂停进程,方便后续相关信息的查找

2|0二、问题的根除

2|1重置操作系统

- 原因:“病毒一旦入侵系统,通常会执行替换系统命令、植入后门、修改计划任务等等一些列操作,很难发现和完全根除。”

- 解决:进入阿里云控制台

- 生成系统快照

- 重置操作系统

- 通过系统快照恢复数据

2|2解决残留问题

-

原因:重置系统后依然存在出现不定期挖矿程序跑满CPU的问题

-

解决

-

查看root用户的定时任务:

crontab -l注:发现并没有

-

查看守护进程下的服务

参考:详细解决服务器的挖矿病毒和端口扫描器 - 墨天轮 (modb.pro)

-

通过

cat /proc/979/status确定挖矿程序的父进程:PPID=1,即系统守护进程 -

通过

systemctl list-units --type=service --all --state=active查看系统进程的相关服务注:这里运气很好,相关的服务名就是c3pool,直接定位到了病毒服务

-

通过

systemctl stop c3pool关闭病毒服务进程 -

通过/etc/systemd/system找到病毒服务进程的配置文件,删去即可

-

重启系统后,再次通过

systemctl list-units --type=service --all --state=active查看系统守护进程的服务,没有出现病毒服务进程,且之后没有再出现挖矿程序,问题解决

-

-

3|0三、其他建议

- ssh端口不要使用默认的22,最好做一定的偏移,以防止被爬虫扫描破解

- 加强root账户的ssh密码强度

- 设置登录IP的白名单

- 使用阿里云快照定期备份,以及时恢复错误内容

__EOF__

本文作者:Arno

本文链接:https://www.cnblogs.com/Arno-vc/p/17940081.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

本文链接:https://www.cnblogs.com/Arno-vc/p/17940081.html

关于博主:评论和私信会在第一时间回复。或者直接私信我。

版权声明:本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!

声援博主:如果您觉得文章对您有帮助,可以点击文章右下角【推荐】一下。您的鼓励是博主的最大动力!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Manus重磅发布:全球首款通用AI代理技术深度解析与实战指南

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· 【自荐】一款简洁、开源的在线白板工具 Drawnix