阅读教材《庖丁解牛Linux 操作系统分析》 第12章 Linux系统安全相关技术

阅读教材《庖丁解牛Linux 操作系统分析》

第12章 Linux系统安全相关技术

学习内容:

作为核心软件平台,Linux系统的安全性对于整个计算机环境的安全至关重要。确保了Linux系统的安全性,就等于为所有依赖该系统运行的服务和信息提供了一道安全屏障。虽然保护Linux系统本身是重要的,但最终目标是确保操作系统内存储和处理的信息安全。本章节将信息安全与操作系统安全的需求相结合,深入分析了Linux的安全特性,如权限管理、Capabilities、AppArmor、SELinux等关键机制。同时,考虑到云计算环境下数据安全和保密计算的新挑战,本章还以openEuler操作系统中的可信计算技术和secGear框架为例,探讨了如何在现代计算环境中实现更高层次的安全性。

12.1 操作系统安全概述

12.1.1 信息安全的设计原则

重视操作系统的安全性,本质上是对操作系统内信息保护的重视。信息保护的核心理念遵循CIA三原则——保密性(Confidentiality)、一致性(Integrity)、可获取性(Availability)。一个周全的信息保护机制,必须深入贯彻CIA三原则。

(1)保密性:也称为隐私保护,意味着数据不应被未经授权的个人非法获取,防止非法读取行为。

(2)一致性:确保数据不被未经授权的个人非法更改,防止非法写入行为。

(3)可获取性:确保数据能够被合法授权的用户正常访问。操作系统的安全策略同样需要实现CIA三原则,以保障信息的全面安全。

12.1.2 操作系统安全的设计目标

(1)保密性(Confidentiality):确保信息仅对授权用户可见,防止未授权访问和数据泄露。

(2)完整性(Integrity):保护数据不被未授权用户非法修改,确保数据的准确性和可靠性。

(3)可用性(Availability):确保授权用户能够访问和使用系统资源,防止因系统故障或恶意攻击导致的服务中断。

(4)可靠性(Authenticity):验证用户身份,确保系统交互的真实性。

(5)访问控制(Access Control):根据系统安全策略,对用户的操作进行资源访问控制,防止非法访问。

(6)系统资源安全:保护系统中信息及数据的完整性、保密性、可用性。

(7)网络安全:进行网络访问控制,保证网络通信数据安全及网络服务的可用性。

(8)抗攻击:具有系统运行监督机制,防御恶意代码攻击。

(9)自身安全:操作系统具有自身安全保护机制,确保系统安全和完整性,具有可信恢复能力。

12.2 Linux系统的安全机制

Linux操作系统的安全性比较高,能够实现CIA三元组的安全目标,并具有其相关的机制,可以识别用户、进行权限管理和审计。

12.2.1 Linux系统的用户账号

Linux操作系统具备支持多个用户同时执行多项任务的能力。当用户在Linux系统中登录后,可以启动多个服务和进程,这些并行运行的服务和进程之间相互独立,不会相互干扰。这种单个用户能够管理多个服务和进程的模式被称作单用户多任务环境。

此外,Linux系统还允许多个用户同时接入,例如在大型企业中,可能有数十甚至数百名运维人员需要访问同一套系统。这些人员可能需要登录系统来部署应用程序或处理系统及应用的相关事宜,这种场景被称为多用户多任务操作。通过SSH等远程登录工具,不同用户可以实现对服务器的远程访问和控制。只要拥有相应的账户权限和密码,用户就能够登录到Linux服务器,进行所需的操作。

12.2.2 Linux文件系统的权限

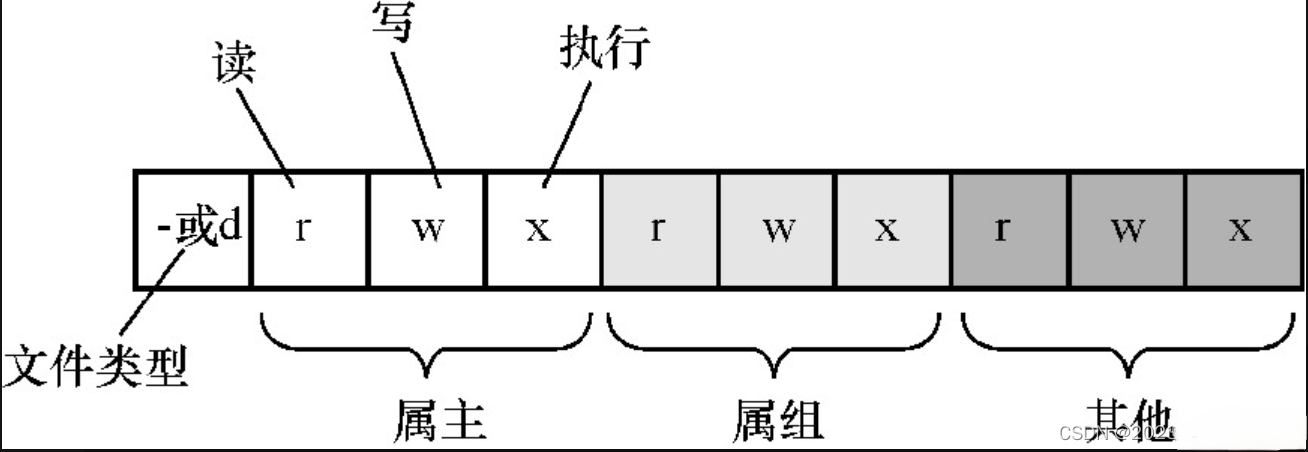

在Linux系统中,确保文件系统安全性的关键机制是文件权限的配置。对于系统中的每个文件和目录,都存在三套权限属性,它们分别对应于文件或目录的所有者、所属用户组以及其他用户,定义了这些不同主体对文件或目录的操作权限。这些权限控制着谁可以读取、写入或执行文件和目录,从而维护了文件系统的安全性,具体权限的设置可以参考相应的图示说明。

12.2.3 Linux的日志文件

日志文件对于执行“审计”这一黄金法则至关重要。在Linux系统中,日志文件记录了广泛的信息,涵盖从内核消息、用户登录活动到程序故障等各种事件。在系统遭受攻击的情况下,日志文件能够提供追踪攻击者行踪的关键线索。此外,它们在识别、诊断以及修复系统故障方面也发挥着重要作用。

确保Linux服务器上日志文件有效性的一些最佳实践包括:

- 了解日志的重要性:明确日志文件在故障排查、安全审计、合规要求以及性能监控中的关键作用。

- 选择合适的日志文件:Linux系统生成多种类型的日志文件,包括系统事件、身份验证信息、内核消息以及应用程序特定的日志。

- 配置合理的日志策略:设置适当的日志级别,避免记录过多不必要的信息,以减少日志文件的体积并提高分析效率。

- 实施日志轮换:使用工具如

logrotate定期轮换日志文件,避免磁盘空间耗尽,同时保留足够的历史日志以便于事后排查问题。 - 使用结构化日志格式:采用如JSON或Syslog-ng的结构化日志格式,便于日志数据的提取和分析。

- 集中管理日志:通过集中化日志管理工具,统一存储和分析日志,提高管理效率和分析的便捷性。

- 保障日志数据的安全性:确保日志文件的权限设置得当,防止未授权访问和篡改。

- 实施实时监控与告警机制:建立实时监控机制,对可疑活动立即得到通知,提高响应速度。

- 定期审核与评估:定期对现有策略进行周期性的审核与评估,以适应不断变化的安全需求。

12.2.4 Linux纵深防御体系

常见的虚拟专用网络构建技术大致分为以下3类。(1)点到点的隧道协议(Point-to-Point Tunneling Protocol,PPTP)虚拟专用网络:在Linux环境中,可以使用pptpd进行PPTP虚拟专用网络的架设。(2)互联网协议安全(Internet Protocol Security,IPSec)虚拟专用网络:在Linux环境中,使用范围比较多的IPSec虚拟专用网络实现方案是strongSwan和FreeS/WAN。(3)安全接口层/传输层安全协议(Secure Sockets Layer/Transport Layer Security,SSL/TLS)虚拟专用网络:在Linux环境中,SSL/TLS虚拟专用网络的典型代表是OpenVPN。

12.3 Linux系统的访问控制

Linux系统的访问控制是确保系统安全性的核心机制,它通过一系列策略和工具来管理和限制用户对系统资源的访问权限。访问控制的实现通常基于用户身份验证和权限分配。用户在登录系统时需要通过认证,如输入用户名和密码,或者使用更高级的认证方法,如双因素认证。一旦认证通过,系统会根据用户的角色和权限设置来决定其可以访问的资源和执行的操作。

Linux提供了灵活的权限管理工具,如文件权限(read、write、execute)、访问控制列表(ACLs)以及用户和用户组管理。此外,Linux还支持更高级的访问控制系统,如AppArmor和SELinux,这些系统能够在内核层面上强制执行安全策略,限制程序的权限,防止恶意软件和攻击者获取过高的权限。

为了进一步增强安全性,Linux系统还可以配置防火墙规则来控制进出系统的网络流量,以及使用入侵检测和防御系统(IDS/IPS)来监控和响应潜在的安全威胁。通过这些多层次的访问控制措施,Linux系统能够有效地保护其资源免受未授权访问和恶意攻击。

12.3.1 Linux系统访问控制概述

Linux系统访问控制概述:Linux通过用户认证、文件权限、ACLs、AppArmor、SELinux等机制,实现对系统资源的严格访问控制,确保安全性。

12.4 可信计算和机密计算

在Linux系统中,可信计算利用可信平台模块(TPM)等硬件组件,结合软件技术,通过可信启动和运行环境隔离等手段,确保系统和数据的安全性。而机密计算则通过在硬件支持的可信执行环境(TEE)中处理数据,保护使用中的数据不被未授权访问,特别适用于多云和混合云环境中的敏感信息保护。这两项技术共同提升了Linux系统在安全性和隐私保护方面的能力。

12.4.1 secGear机密计算框架

secGear是一个面向计算产业的机密计算安全应用开发套件,它旨在为开发者提供一个统一的开发框架,以便在不同的硬件设备上简化机密计算应用的开发流程。secGear支持包括Intel SGX硬件和ARM Trustzone(安全os支持iTrustee)在内的多种硬件技术,从而方便开发者在不同的硬件平台上构建应用程序。它通过提供服务层、中间件层和基础层的架构,使用户能够在不感知底层各种机密计算架构和接口差异的情况下,直接使用相关服务或调用安全组件,乃至直接使用机密计算安全服务。secGear的设计理念是简化开发流程,提供灵活且安全的开发环境,同时支持模块化扩展,允许开发者根据具体项目需求灵活选择所需组件。通过secGear,开发者可以更加专注于创新和业务逻辑的实现,而不必担心复杂的安全问题,从而在保障数据隐私的同时,也能享受到高效便捷的开发体验。

浙公网安备 33010602011771号

浙公网安备 33010602011771号