APP渗透--frida&hookjs双向绕过抓包

frida&hookjs进行双向验证绕过

1、frida安装

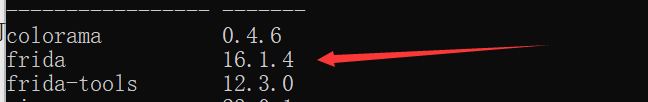

使用pip进行安装frida和frida-tools

命令

pip install frida # 后面可以使用阿里云等源进行下载

pip install frida-tools

2、然后去github进行下载对应的frida版本文件

地址:https://github.com/frida/frida/releases/

tips:这里选择安装的版本要选server的版本

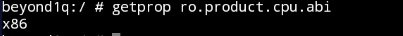

然后自己的是x86还是x64可以使用命令进行查看

这里安装终端的小工具

之后打开执行命令查看

命令

getprop ro.product.cpu.abi

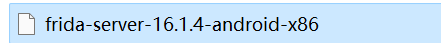

一定要选正确地的对应版本

我选的是16.1.4,然后解压

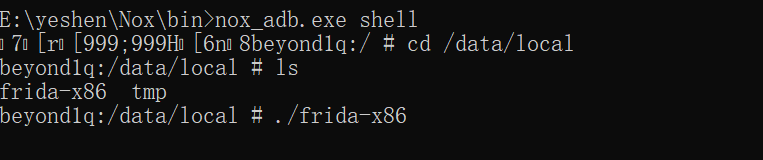

3、上传到模拟器

命令

nox_adb.exe push frida-server-16.1.4-android-x86 /data/local/frida-x86

然后外部使用nox_adb.exe shell进入模拟器,添加frida-x86的权限之后执行

chomd +x frida-x86

./frida-x86

然后就会是一个卡住的状态

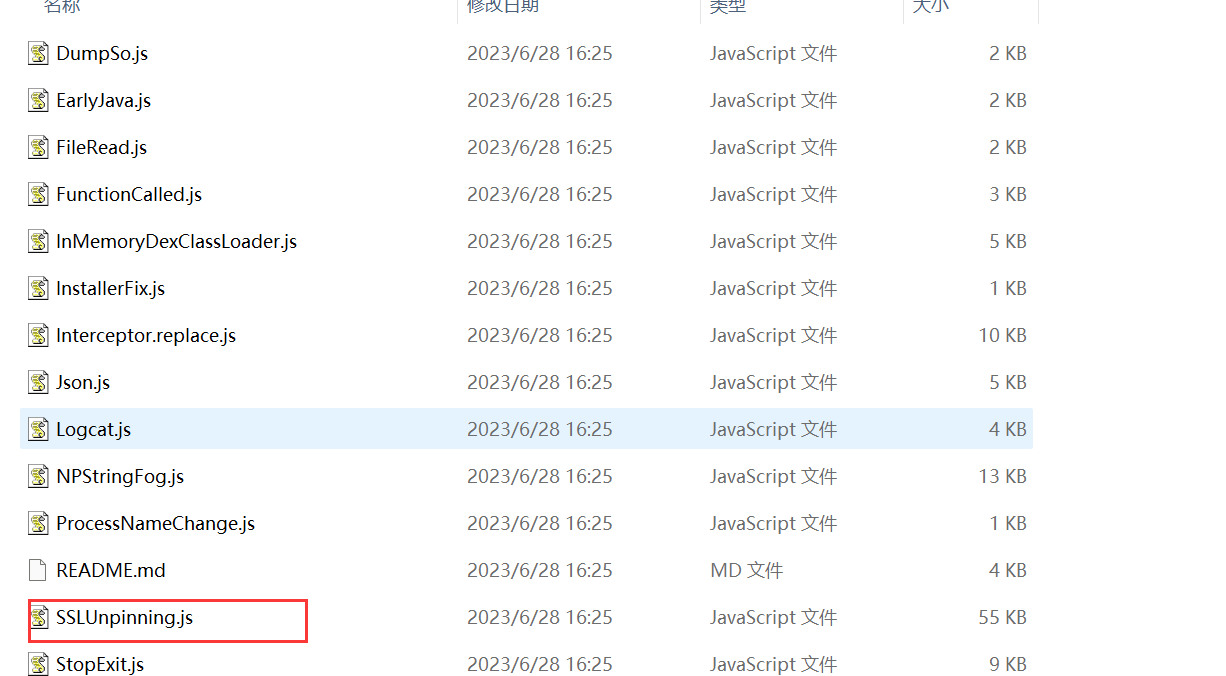

然后再下载hookjs文件

https://github.com/apkunpacker/FridaScripts

这里有很多的js,具体的用法可以直接去官方进行查询

然后今天使用ssl这个js进行绕过

4、实验绕过

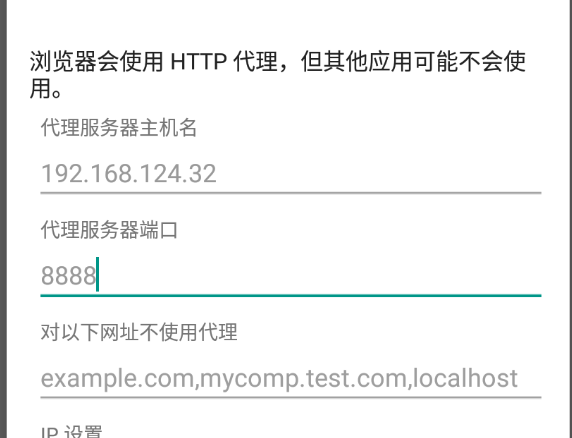

使用某探进行抓包绕过

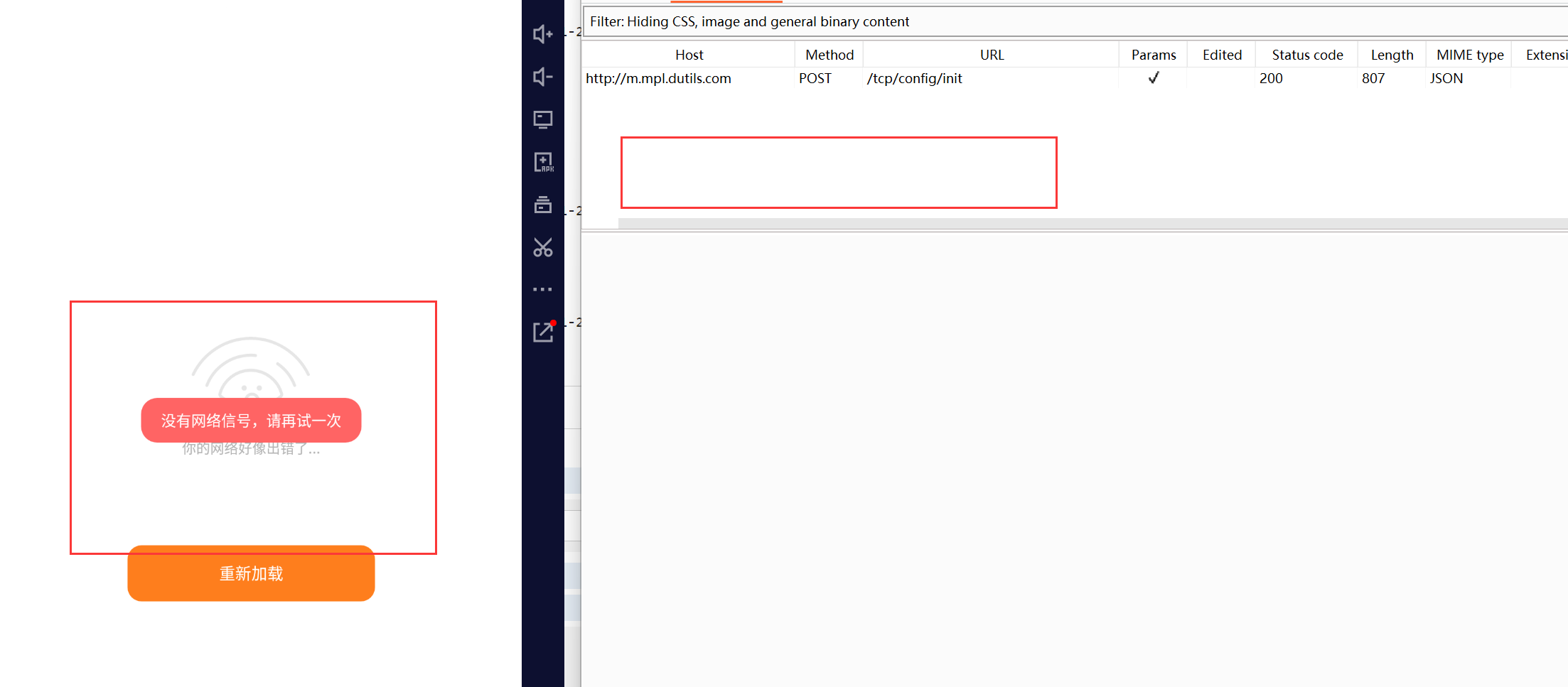

首先没有使用frida的使用进行抓包的效果如下

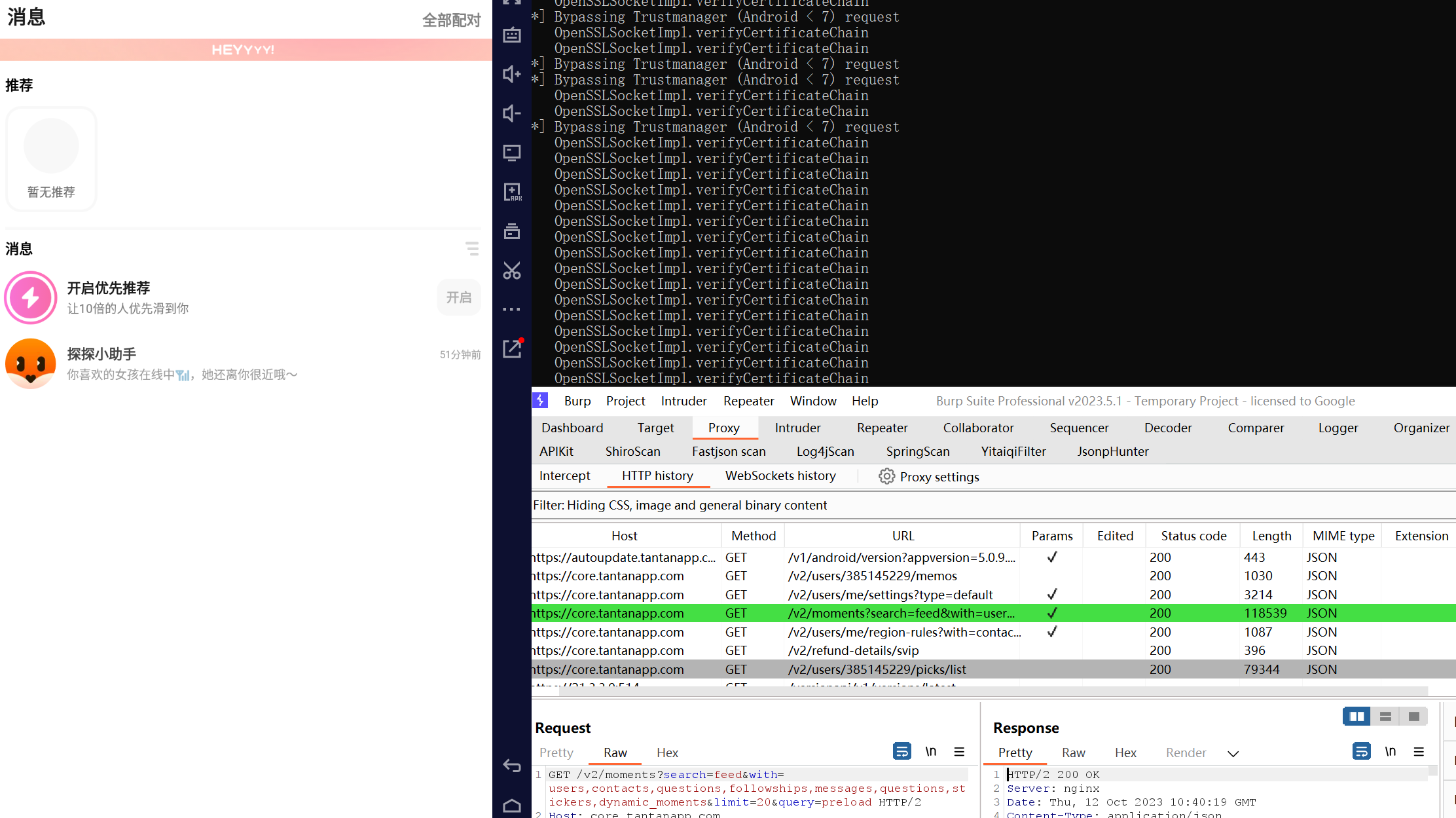

然后使用js进行绕过

重新开启一个终端

运行命令

frida -U -f 包名 -l hookjs文件

这里的包名可以使用apk提取器进行查询

然后运行命令就会自动打开app,burp也会正常收到数据包

5、还有一种就是找证书

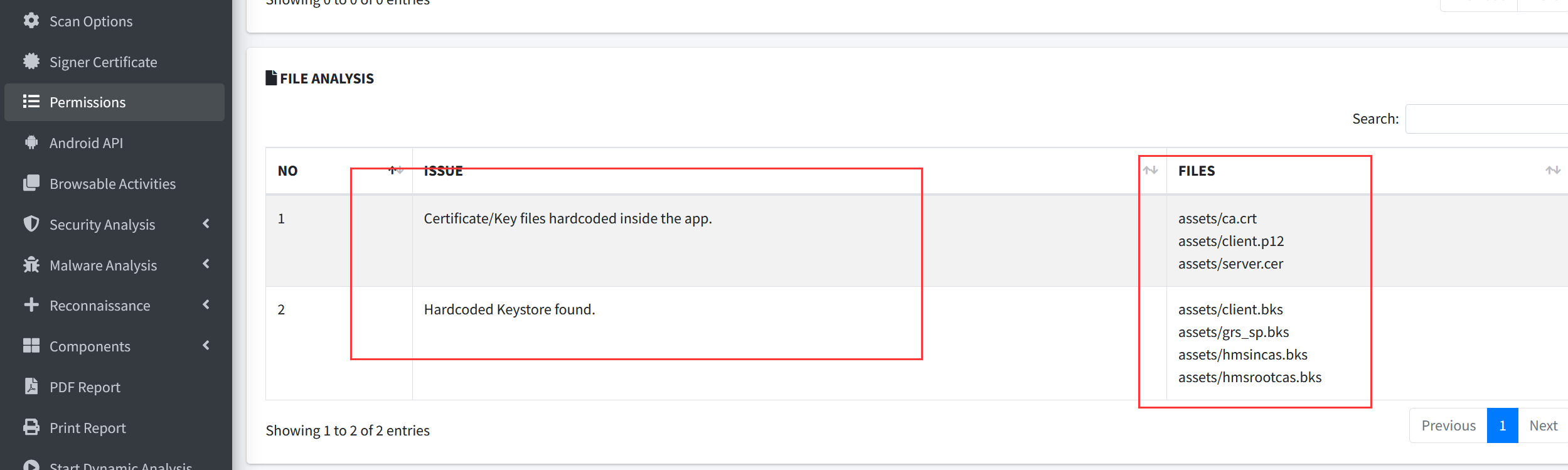

需要把apk进行逆向然后查找证书,这里介绍一下方法

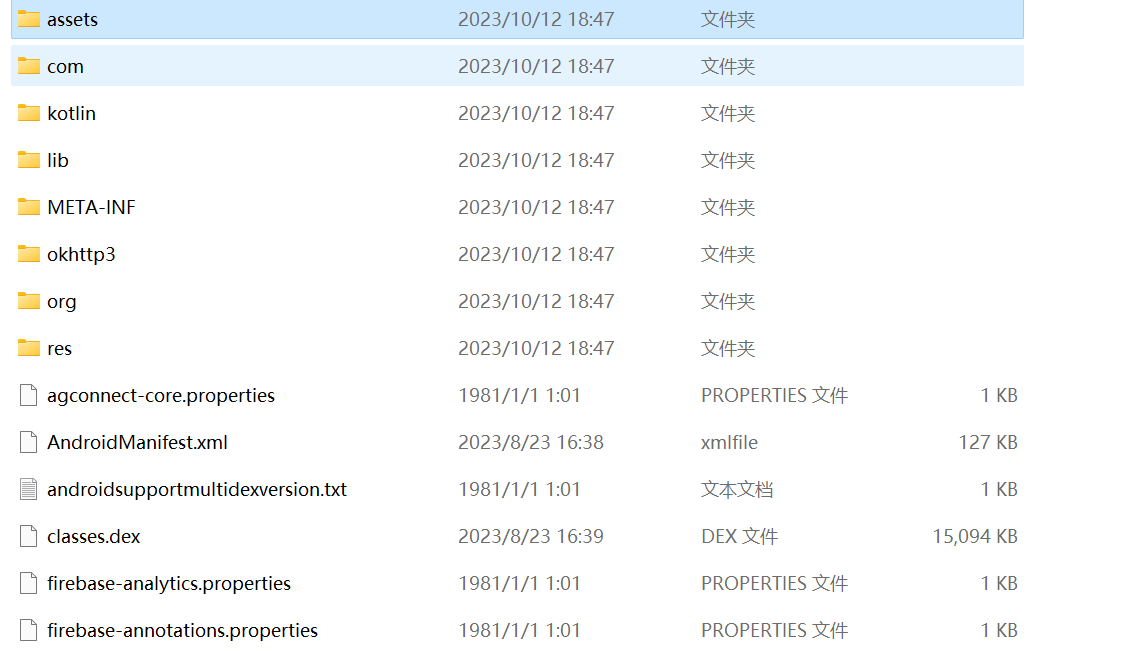

首先把apk文件进行解压,建议使用bandzip进行解压

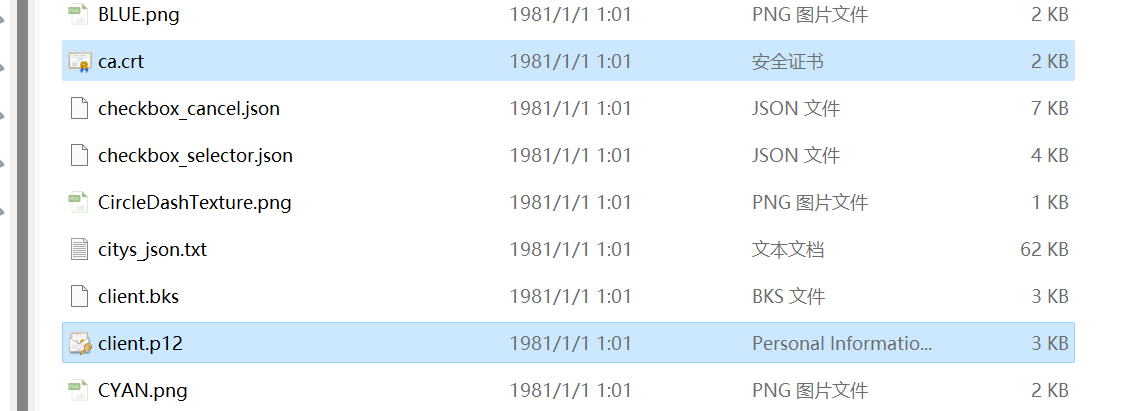

然后查看assert和res文件夹查找证书文件,一般的有概率在里面

然后把这些证书安装到burp就能正常的抓包

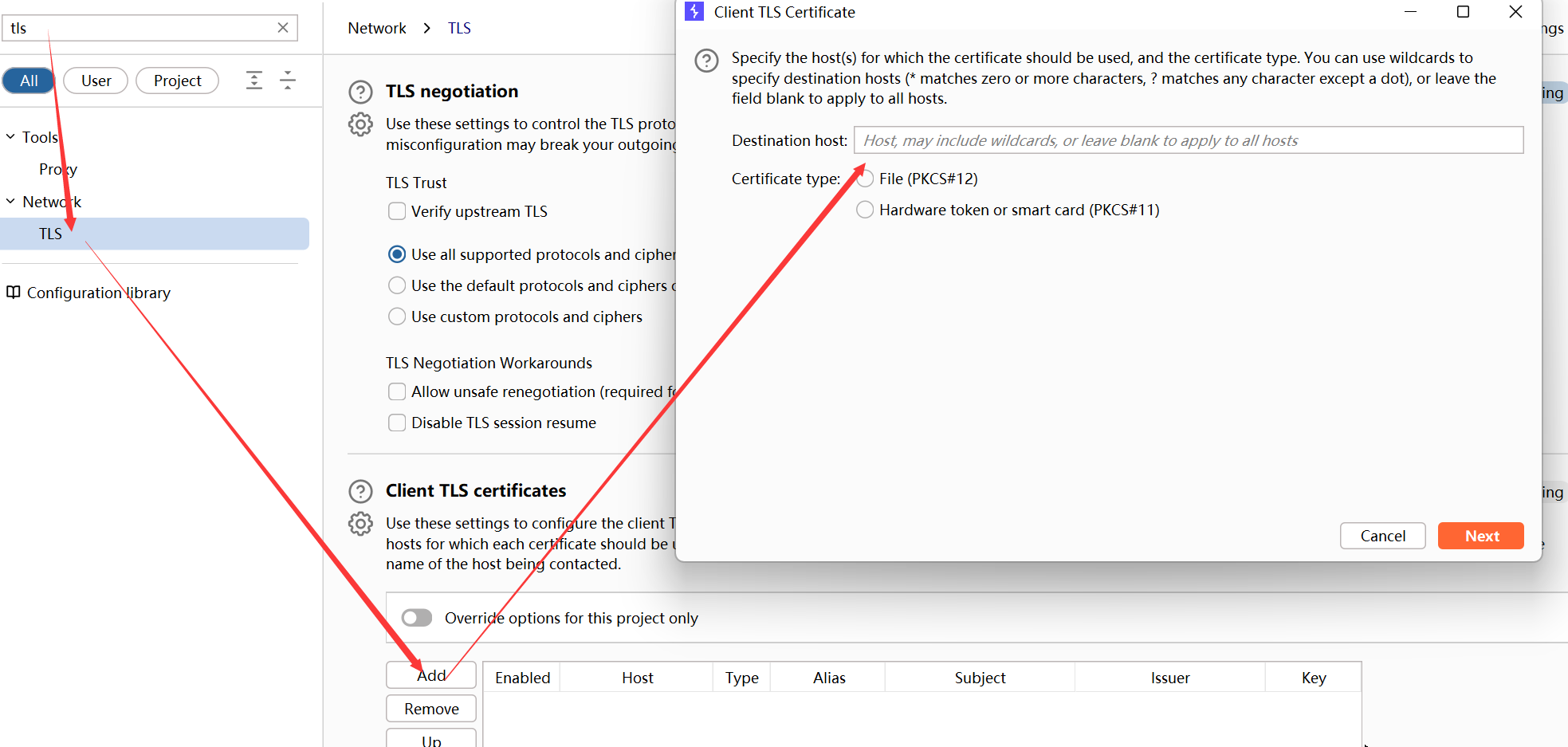

安装的位置在burp的tls里面进行添加

这两个选项随便都可以

如果证书没有密码就能直接安装成功,如果有密码就得逆向app进行寻找,安装之后直接就能进行抓包

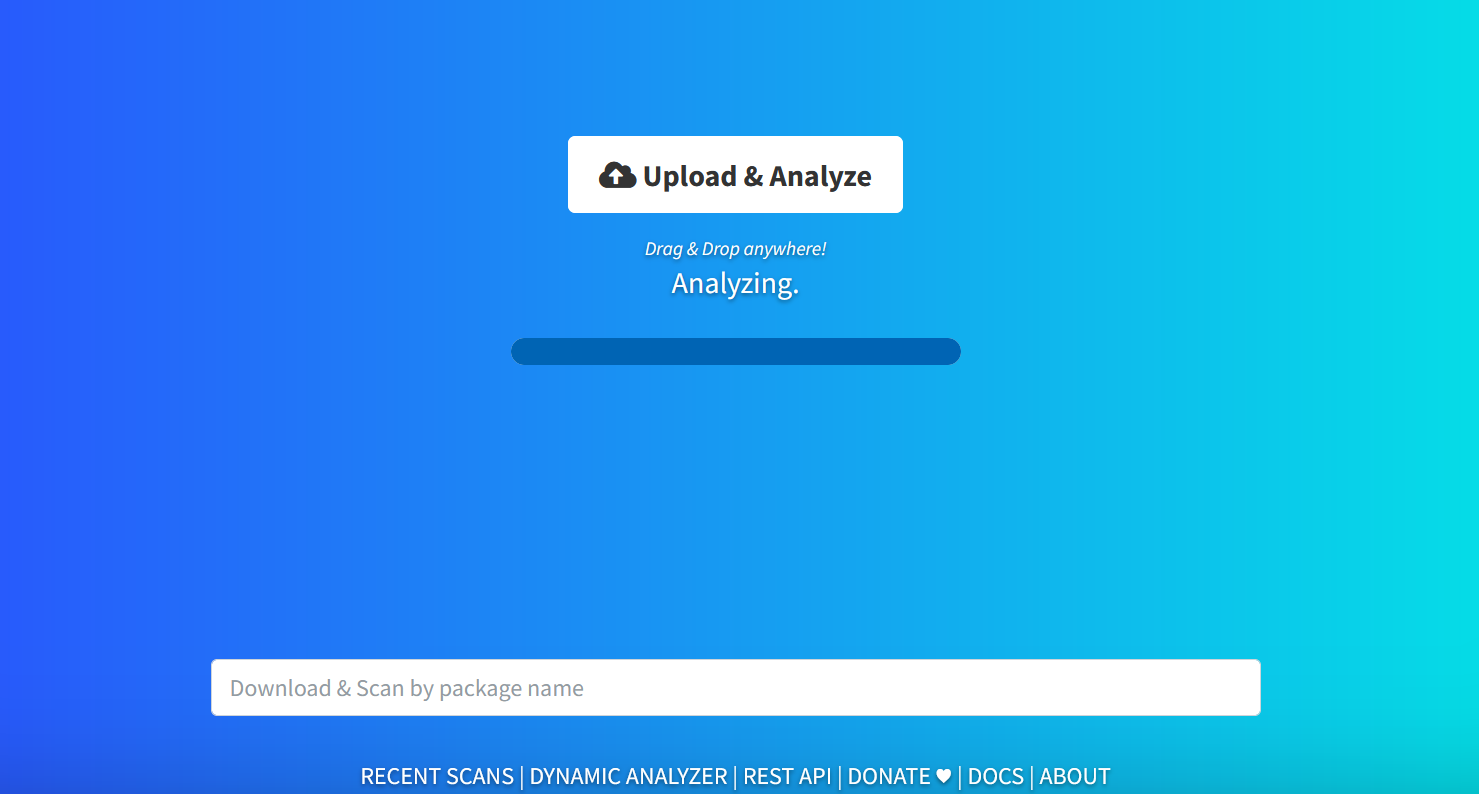

如果不能解压,也可以使用mobsf进行寻找

如果安装这个麻烦可以直接下载mobexler

官网:https://mobexler.com/

tips:这种绕过双向的也可以使用进行绕过单向验证,可以不用那个xp框架,因为现在很多都会检测这个xp框架。