PHP Smarty模版注入

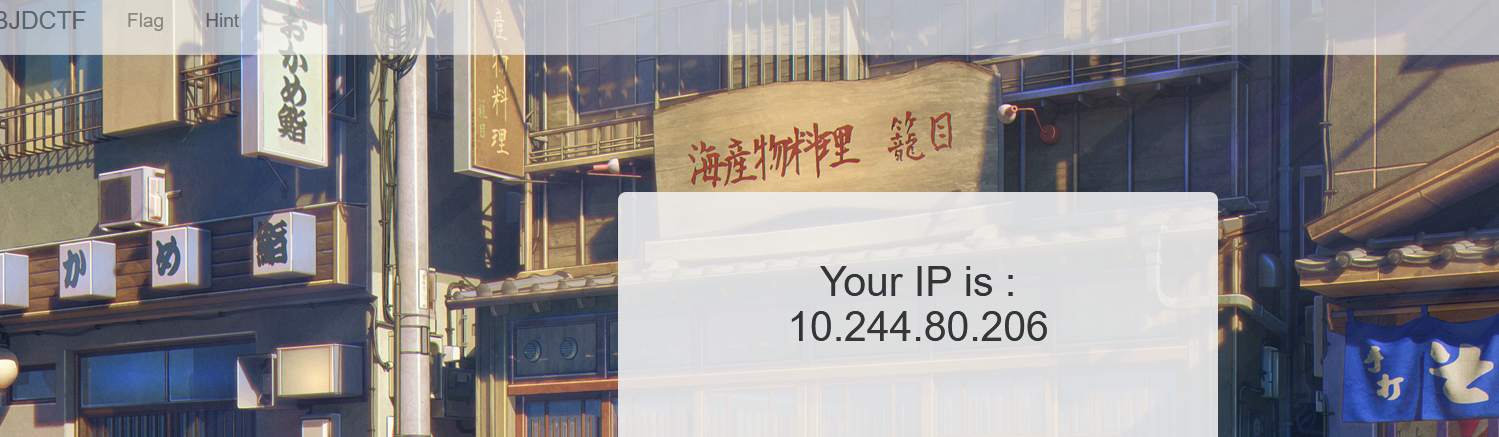

打开题目可以看到有个flag的菜单 点击看看

使用ipconfig查看自己的ip发现并不是我自己的IP 所以这边肯定有问题

知识

https://blog.csdn.net/weixin_51353029/article/details/118086656

Smarty是基于PHP开发的,对于Smarty的SSTI的利用手段与常见的flask的SSTI有很大区别。jinjia2是基于python的,而Smarty是基于PHP的。

x-forwarded-for: 是一个 HTTP 扩展头部,主要是为了让 Web 服务器获取访问用户的真实 IP 地址,但是这个IP却未必是真实的

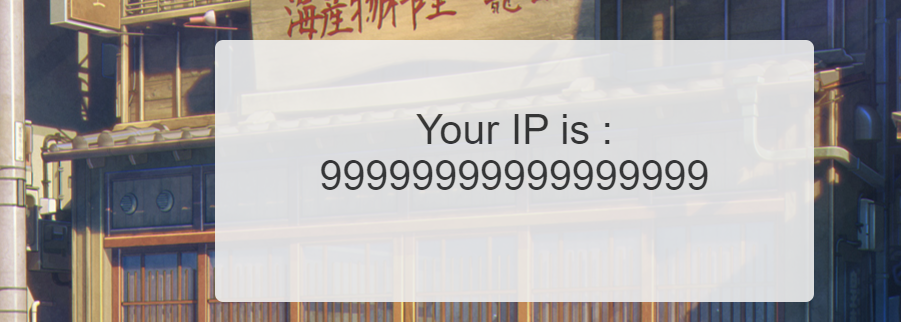

没有思路看了大佬的wp可以知道在x-forwarded-for里面可以试试注入

验证:将x-forwarded-for改成999999999,发送数据包得到显示证明存在注入漏洞

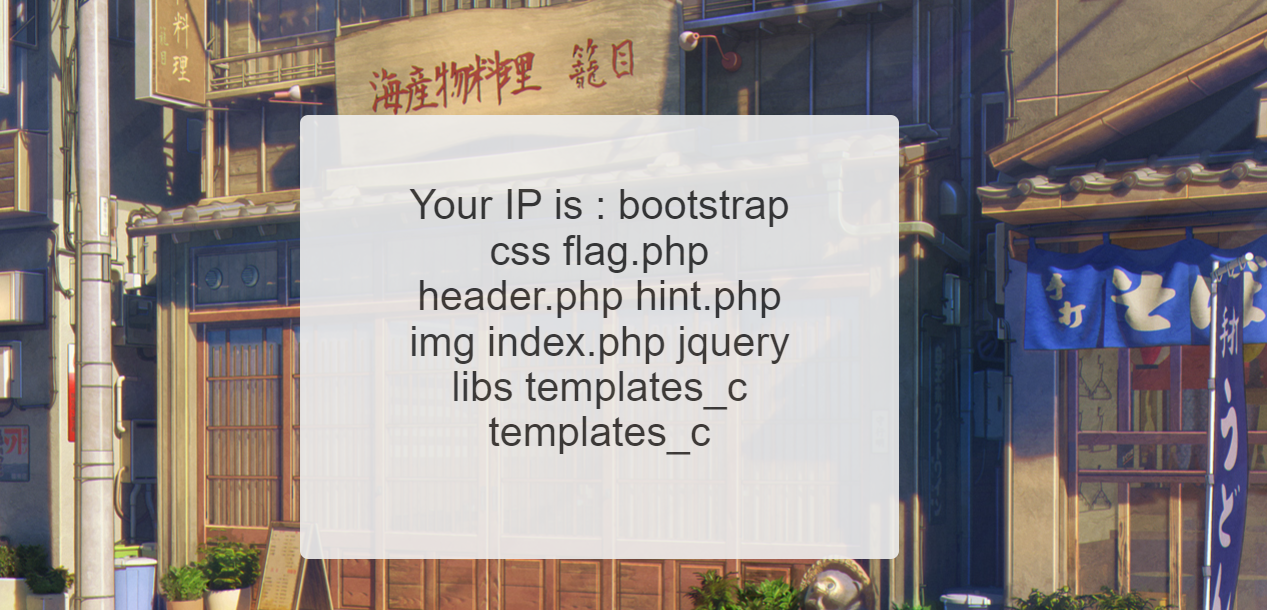

之后使用{{指令}} 或者{指令} 去执行我们想要执行的命令

执行ls查看目录

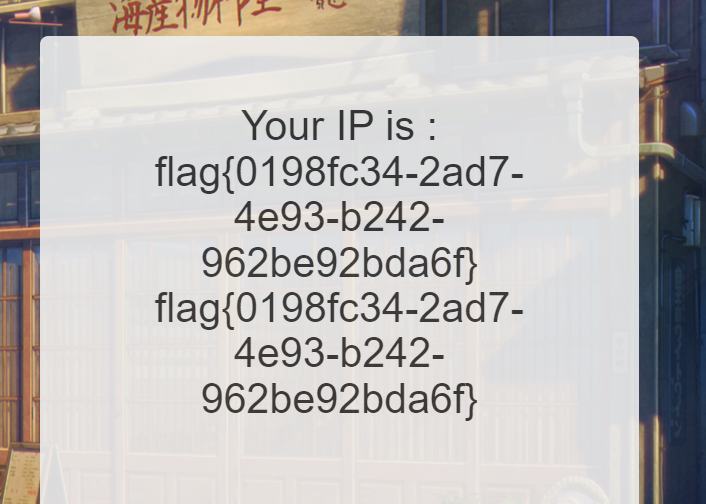

查看flag

本文作者:Running_J

本文链接:https://www.cnblogs.com/ArcherCY/p/16809839.html

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

PHP Smarty模版注入

PHP Smarty模版注入

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步