内存取证(一)

内存取证

思路

1、文件本身是否存在内容

strings 文件名 | grep flag格式

2、Volatility查看镜像内容,系统基本信息,关注重点主要有 命令行运行命令\服务运行状态\进程环境变量\进程内容\浏览器\注册表\扫描文件\转存文件等

3、分析镜像工具:取证大师、Volatility

技巧

1、遇见vmdk文件,可以使用7z压缩软件打开,分离出可供挂载的硬盘

2、zsteg 查看文件最好加上-a的参数, 避免信息查看不全导致的疏忽

3、volatility分python2和python3的版本,虽缺少相应的依赖,但不影响基本功能。除了高版本的Windows镜像需以volatility3来

题目:

RCTF2019 disk

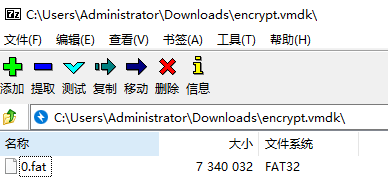

本题给的是vmdk文件,可使用7z压缩软件打开,直接分离出FAT文件,原理为7Z压缩包支持解压缩vmdk文件,压缩时会将vmdk文件与其他文件一起压缩到7Z文件中,参考7Z格式压缩包的应用,7Z格式的压缩包家压缩到文件夹后,可使用虚拟机创建VMDK文件,听说360压缩也可以,我试了之后是打不开,只可以对vmdk再次压缩。

提取出FAT格式文件后,使用VeraCrypt进行挂载即可。VeraCrypt是企业中常用的加密软件,用于对关键密码的加密,使用不同的密码可以查看不同的账户,用户机制与密码挂钩。

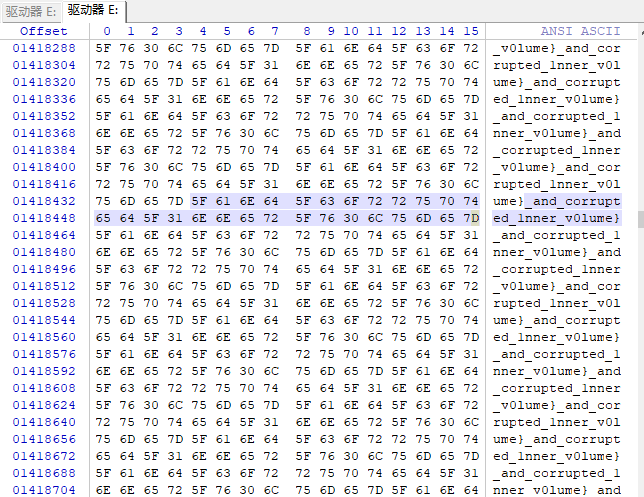

因此本题挂载上FAT一次挂载加密盘得到密码,二次挂载加密盘使用第一步得到的密码后,使用Winhex查看该磁盘即可得到第二部分flag

第一部分flag隐藏在题干下发的flag中, Strings可得前半个flag

HDCTF 蛛丝马迹

Volatility查看镜像内容

Volatility2命令为

python2 vol.py -f image imageinfo

Volatility3命令为

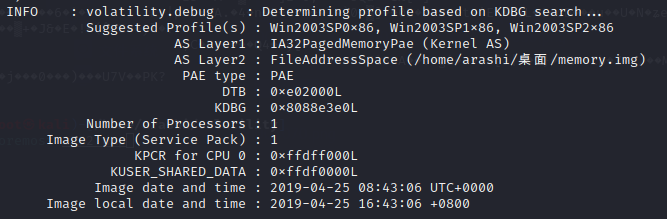

根据Suggested Profiles中的三个内容,依次试,对应镜像的值会返回正确的结果,否则会返回

ERROR : volatility.debug : Invalid profile Win2002SP0x86 selected

根据试探,正确的镜像Profiles==Win2003SP1x86

依照思路,分别查看历史命令\进程列表等内容

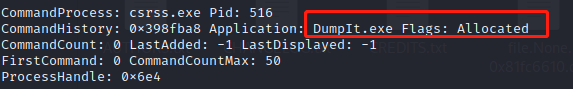

查看历史命令时出现关键字样

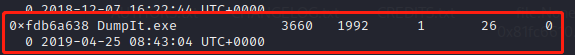

于是根据进行列表中提示的内容,

提取出DumpIt.exe进行分析

foremost对PPID=1992的值分析,此处若提权PID的值,则提取的是进程文件的内容,再做分离只会得到一堆exe文件,可直接对PPID做分离,得到文件内容。

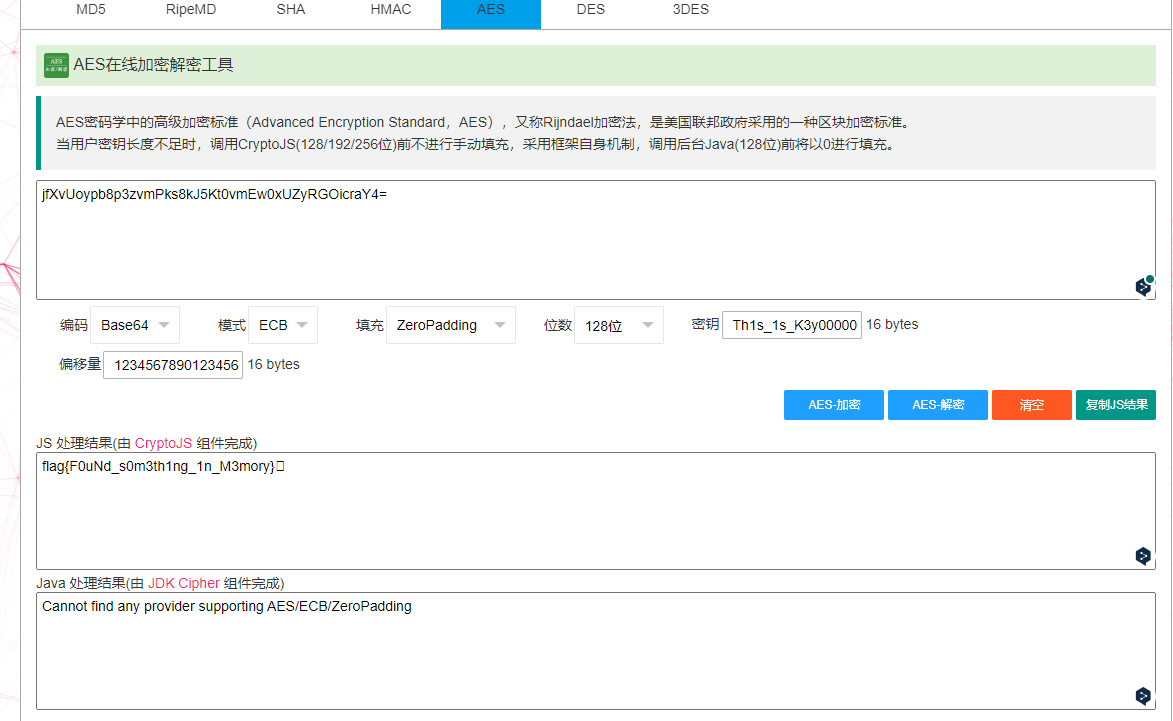

内容是二维码,Key和偏移值,若断网环境,可使用CQR二维码等工具本地扫描二维码

(https://img2023.cnblogs.com/blog/3231658/202307/3231658-20230712125655729-1202472813.png)

)

扫描二维码得到密文格式,考虑偏移值和密钥,采取AES解密,解密得flag

BSidesSF2019 diskimage

题目给的图片上方有明显的痕迹,此类痕迹通常意味着隐写。可尝试LSB\Slienteye\Zsteg等内容,此处略过分析过程,参见网上的隐写文章思维导图。

本题可使用zsteg分析出隐藏的内容,注:使用zsteg最好使用zsteg -a ,以本体为例,若不使用则会错过题目信息。

zsteg -a 查看图片,即可发现图片中存在隐藏文件

zsteg -a 'b8,rgb,lsb,xy' attatchment.png > disk.dat

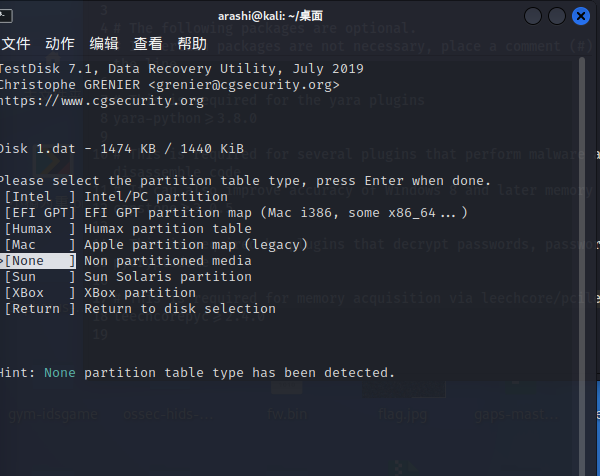

提取出disk.dat文件后,使用kali自带的磁盘恢复工具testdisk即可

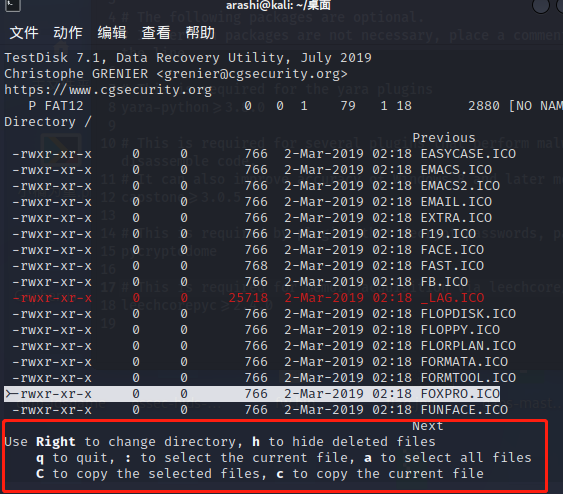

根据英文提示,依次选择查看,若题目有提示,查看相应内容即可,此处查看未分区内容列表后发现

红字部分为被删除内容,下载后查看即可得flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号