BUUCTF MISC WriteUp(更新ing)

BUUCTF MISC WriteUp

- BUUCTF MISC WriteUp

- wireshark

- zip伪加密

- ningen

- 镜子里面的世界

- 被嗅探的流量

- 小明的保险箱

- 爱因斯坦

- easycap

- 另外一个世界

- FLAG

- 假如给我三天光明

- 隐藏的钥匙

- 最简单的misc-y1ng

- A_Beautiful_Picture

- 神秘龙卷风

- 小姐姐-y1ng

- 后门查杀

- 荷兰宽带数据泄露

- 来首歌吧

- 数据包中的线索

- 九连环*

- 面具下的flag

- webshell后门

- 被劫持的神秘礼物

- 刷新过的图片

- snake

- 梅花香之苦寒来

- 圣火昭昭-y1ng

- 隐写工具outguess安装及使用

- 菜刀666

- 被偷走的文件

- [BJDCTF2020]认真你就输了

- [BJDCTF2020]藏藏藏

- 秘密文件

- [GXYCTF2019]佛系青年

- [BJDCTF 2nd]EasyBaBa

- [BJDCTF2020]你猜我是个啥

wireshark

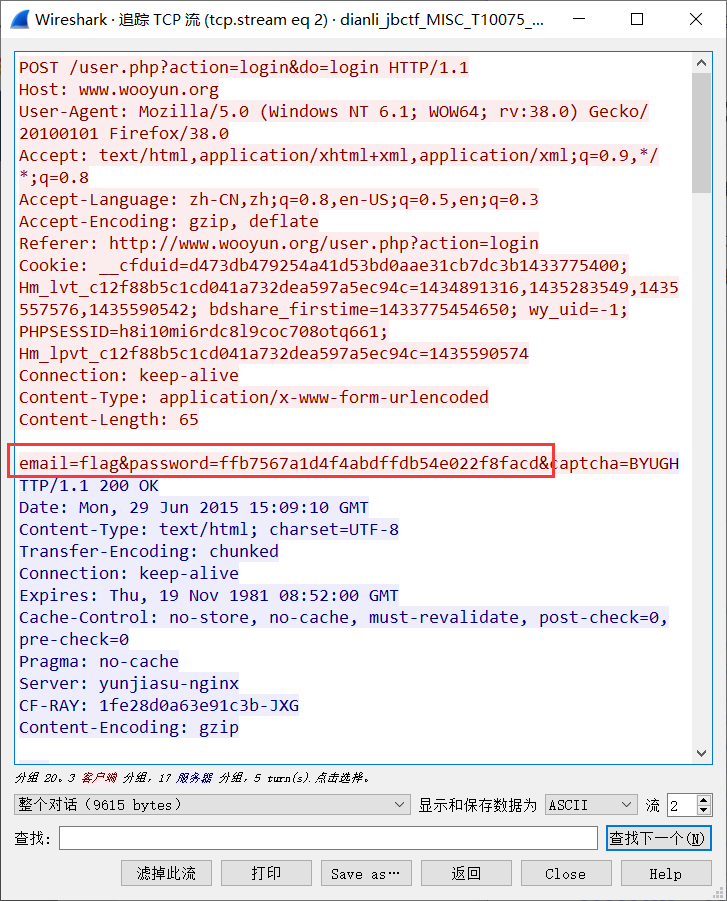

用wireshark打开下载的文件,根据题目提示是管理员登录时抓到的流量包,进行条件筛选。登录用到的请求方式是POST或GET,一般网站采取POST方式(出于安全考虑),故先用POST为条件进行筛选,筛选语句如下:

http.request.method==POST

筛选结果只有一条。追踪其TCP流得:

flag{ffb7567a1d4f4abdffdb54e022f8facd}

zip伪加密

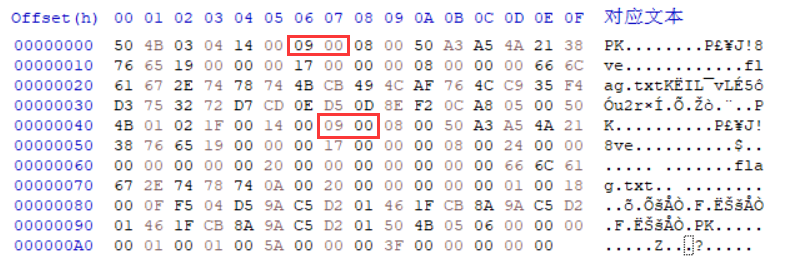

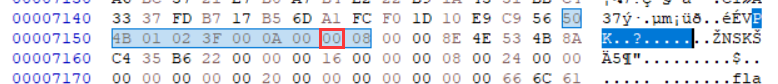

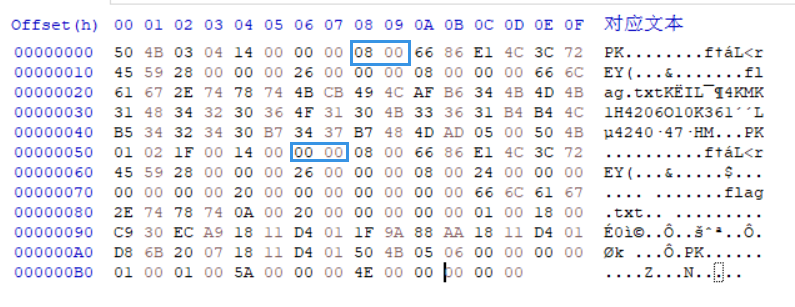

题目提示为伪加密,故不可用暴力破解的方式。将压缩包在Hxd中打开:

图中红框处正常未加密情况下为00 00,但此处为09 00,进行了伪加密,将其均改成00 00并保存,解压得flag:

flag{Adm1N-B2G-kU-SZIP}

总结:需要了解伪加密的原理。

ningen

下载得到一张jpg图片,拖入HxD中查看,拉到最后,发现pk是个zip压缩包,且此压缩包里面有ningen.txt文件。根据题目提示不喜欢银行六位数喜欢四位数,猜测是压缩包的加密位数为纯数字四位。

将图片直接改为zip压缩包,用Ziperello暴力破解得到ningen.txt,打开即是flag。

flag{b025fc9ca797a67d2103bfbc407a6d5f}

镜子里面的世界

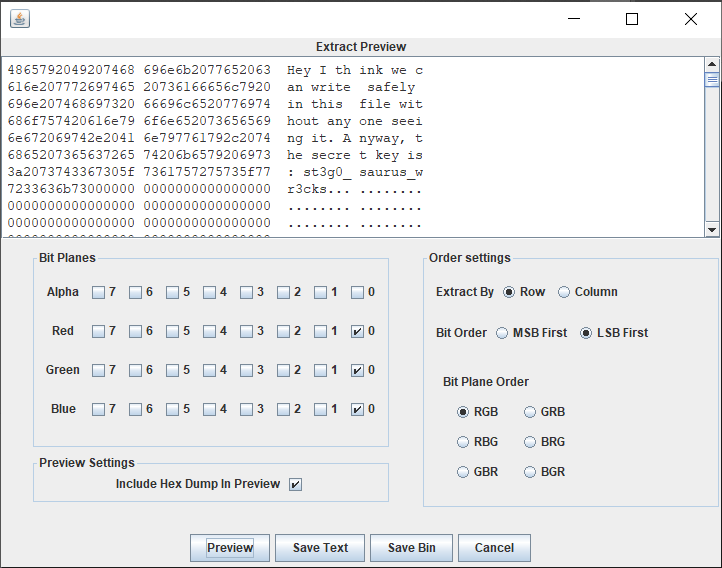

下载解压后得到一张名为steg的png图片文件。用stegsolve打开,发现r、g、b plane均在0时为全黑。

使用analyze中的Data extract进行LSB分析得到:

flag{st3g0_saurus_wr3cks}

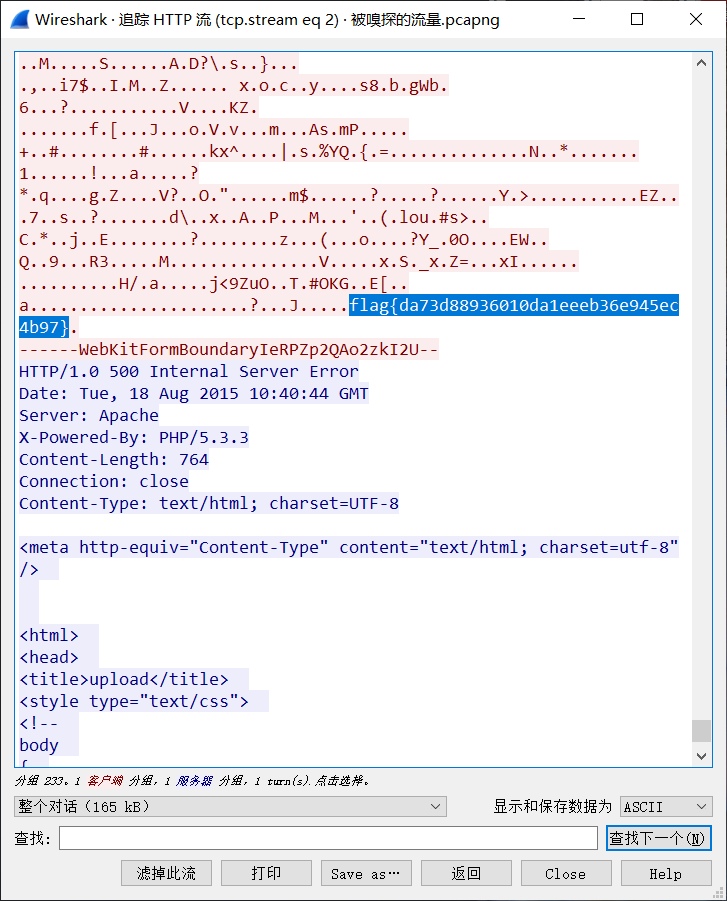

被嗅探的流量

下载文件用wireshark打开,文件传输,按protocol(协议)排序,发现http协议在传输文件。用wireshark菜单栏中文件选项下的到处http对象并全部保存,一个个打开看,发现其中一个成功上传了图片,在wireshark找到对应的数据包,拉到下面,发现flag:

flag{da73d88936010da1eeeb36e945ec4b97}

小明的保险箱

下载得到一张图片,根据提示密码箱密码为四位数猜测实质是个压缩包文件,拖入hxd拉到最后发现里面有个2.txt文件夹,改变图片后缀名为zip,用Ziperello破解未果,猜测是rar,改成rar压缩包后,用RARPasswordUnlocker工具破解成功。解压后的文件打开得到flag。

flag{75a3d68bf071ee188c418ea6cf0bb043}

爱因斯坦

下载得到一张图片拖入hxd拉到最后发现是个zip压缩包,用Ziperello暴力破解,未果。看了别人的writeUp,变回jpg图片,查看属性,详细页面的备注中:this_is_not_password,此地无银三百两的感觉,作为压缩包解压密码输入,得到flag。

flag{dd22a92bf2cceb6c0cd0d6b83ff51606}

easycap

用wireShark打开,直接追踪TCP流,得到flag。

flag{385b87afc8671dee07550290d16a8071}

另外一个世界

下载图片拖入hxd到拉到最后,有一串01字符,猜测ASCII编码,解的flag。

flag{koekj3s}

FLAG

图片拖入hxd没发现什么,用stegsolve打开,分析data extract,r、g、b plane均为0,发现一个pk文件,即zip压缩包,保存为bin文件,拖入hxd,看的不够仔细什么也没发现,直接搜索hctf找到flag。

flag{dd0gf4c3tok3yb0ard4g41n~~~}

假如给我三天光明

得到图片和音频压缩包文件,图片下面的猜测为摩尔斯电码(错误),猜测为01二进制ASCII编码(错误),参看网上writeup了解为盲文。对照盲文对照表得:kmdonowg。猜测是压缩包的密码,解压得到音频,听着是摩尔斯电码:

-.-. - ..-. .-- .--. . .. ----- ---.. --... ...-- ..--- ..--.. ..--- ...-- -.. --..

解密得:

CTFWPEI08732?23DZ

将CTF去掉改成flag提交:

flag{wpei08732?23dz}

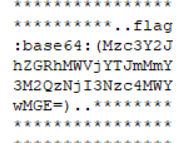

隐藏的钥匙

下载的图片使用hxd查看,搜索txt未果,搜索flag,成功找到。

括号中的进行base64解密得到flag:

flag{377cbadda1eca2f2f73d36277781f00a}

最简单的misc-y1ng

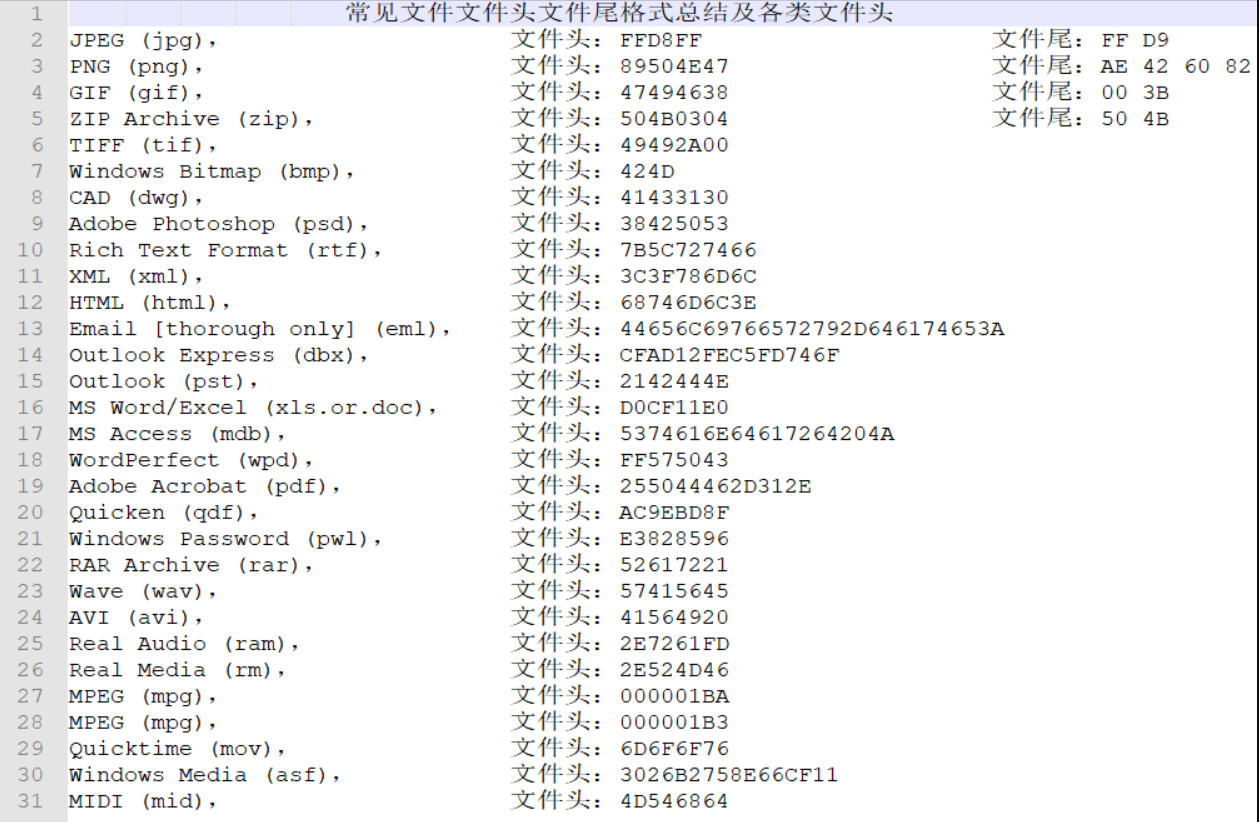

下载的压缩包需要解密,题目没有密码提示,猜测伪加密,放入hxd中拉到最后发现还有pk开头的,将pk开头的再横向偏移四个单位,将09 00改为00 00,解压成功。将得到的secret文件放入进制查看器hxd中查看,没有开头,尾部为AE 42 60 82,这是png文件的尾部格式。故将文件头改为89 50 4E 47,保存为png文件,得到一张图片(我失败了,图片打不开,参看别人的writeup),打开显示一串数字和字母结合的字符,猜测为ASCII编码,且为16进制,用captfencoder-1.3.0工具解密得到:

BJD{y1ngzuishuai}

BJD改为flag即可。

flag{y1ngzuishuai}

常见的文件头尾格式:

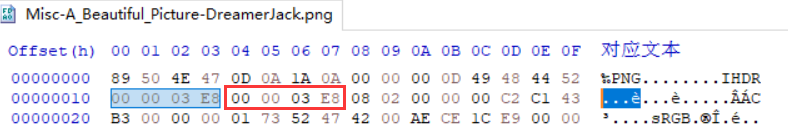

A_Beautiful_Picture

图片放入hxd和stegsolve中都没有发现什么,参看别人的writeup说是图片的长宽不对等,利用hxd将图片的宽修改为与长相等并保存:

查看图片下方显示:

BJD{PnG_He1ghT_1s_WR0ng}

将BJD改为flag提交。

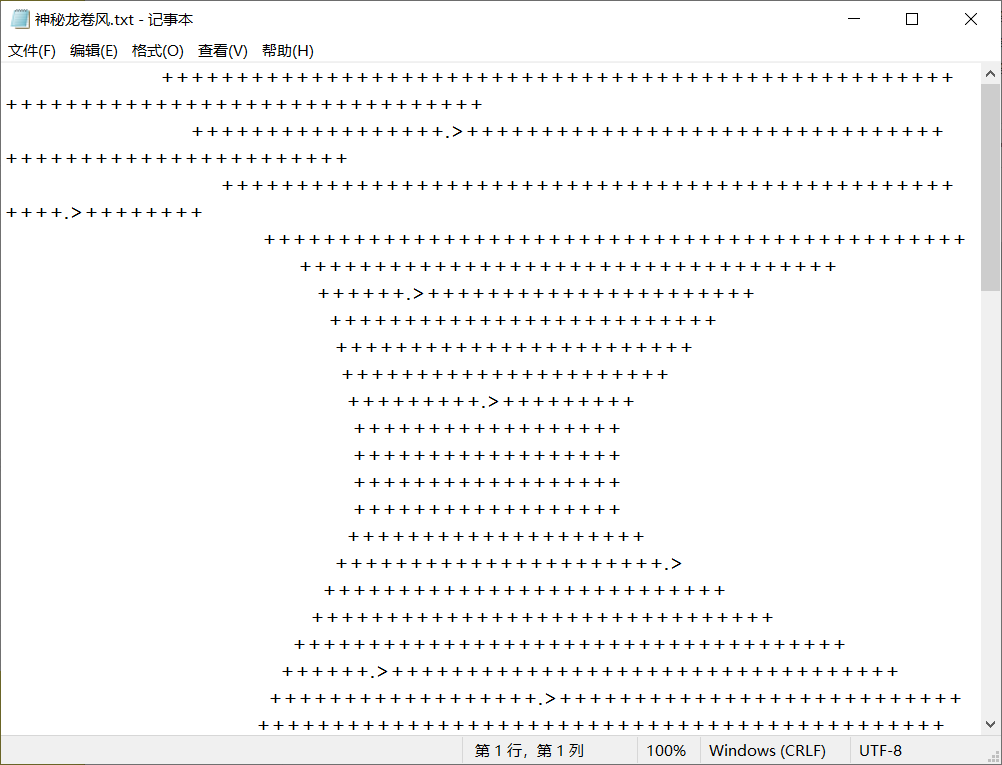

神秘龙卷风

根据题目提示:科学家用四位数字命名,即是此rar压缩包的加密方式,使用RARPasswordUnlocker暴力破解得到密码:5463。打开得到的txt文件,没见过此种编码方式:

参看别人的writeup,说是brainfuck代码,使用在线网站工具建立新的工程并将txt中的东西复制粘贴到代码区运行得到flag。此网站链接:http://bf.doleczek.pl/

flag{e4bbef8bdf9743f8bf5b727a9f6332a8}

小姐姐-y1ng

图片用hxd查看,直接搜索BJD没搜到,搜txt没搜到,stegsolve无果,参看别人题解在进制查看器(hxd、winhex都是)中搜索bjd即有flag。why/(ㄒoㄒ)/。也不知道自己第一次怎么搜的居然没搜到T^T。bjd改为flag提交。

BJD{haokanma_xjj}

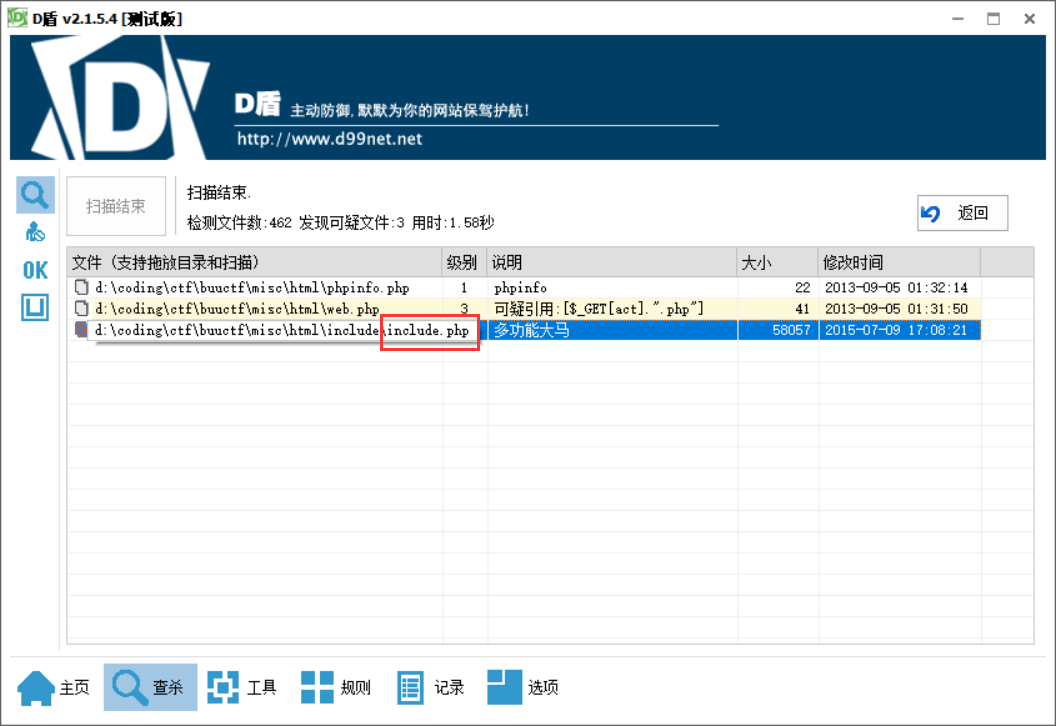

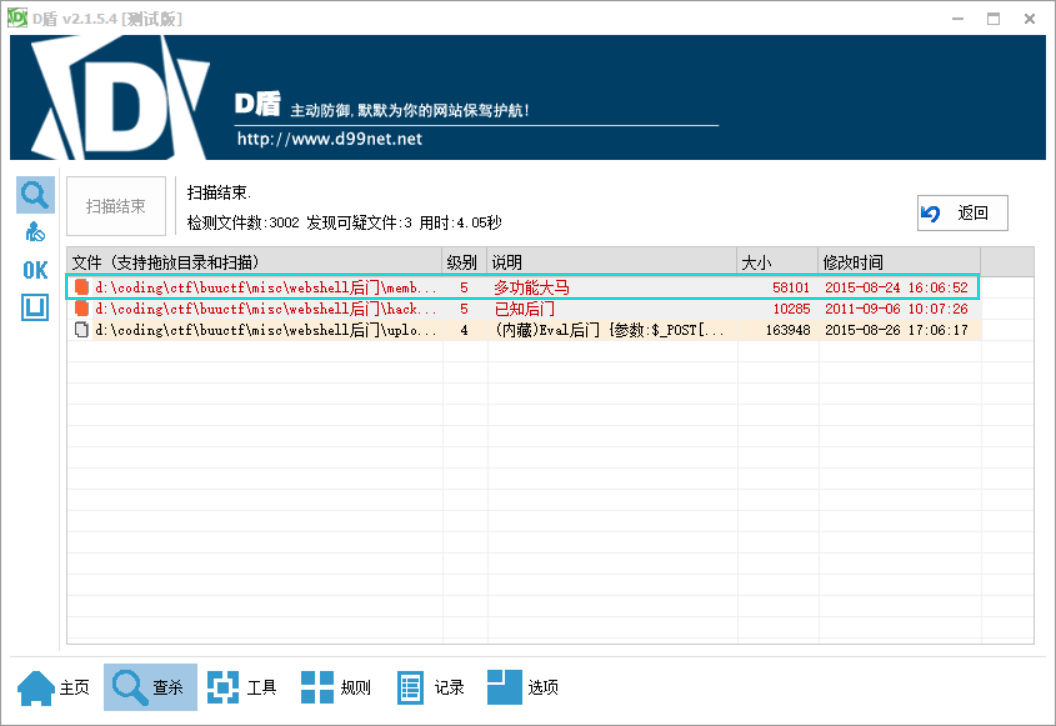

后门查杀

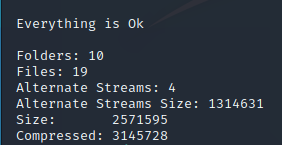

下载得到一个html文件夹,后门查杀和webshell是知识盲区。一个个找确实费时,参看网上的writeup得知有个专门扫描webshell、网站木马等的安全软件叫:D盾。下载D盾压缩包,打开D_Safe_Manage.exe,在查杀中将待查杀的文件拖入,如图:

打开对应文件,md5码只有pass处。

flag{6ac45fb83b3bc355c024f5034b947dd3}

荷兰宽带数据泄露

用进制查看器等打开都没啥信息,无头绪,宽带数据泄露,此前没碰到过,果断参看别人writeup得知:宽带数据也就是路由器信息数据需要用RouterPassView(路由器通行证视图)查看,去网上下载,打开查看,题目对flag没有任何提示,直接搜flag未果。之前有题的flag是管理员的登录密码,路由器信息数据中一般也会包含账号密码,搜密码,包上flag,错误,测试账号,正确。

flag{053700357621}

参考:https://blog.csdn.net/weixin_45897326/article/details/103936479

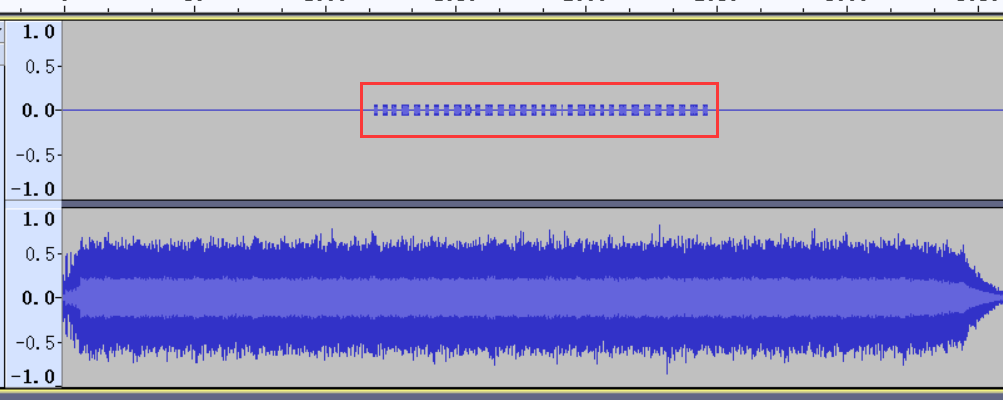

来首歌吧

用audacity打开,发现:

将其放大(Ctrl+鼠标滚轮),发现其特征像摩尔斯电码,短杆敲为. 长杆敲为-。间隔地方用空格隔开,可得:

..... -... -.-. ----. ..--- ..... -.... ....- ----. -.-. -... ----- .---- ---.. ---.. ..-. ..... ..--- . -.... .---- --... -.. --... ----- ----. ..--- ----. .---- ----. .---- -.-.

用在线摩尔斯电码工具解得:

5BC925649CB0188F52E617D70929191C

包上flag:

flag{5BC925649CB0188F52E617D70929191C}

总结:不知道为何用CaptfEncoder-win-x64-1.3.0.exe解得的摩尔斯电码结果有点出入,需要了解下原因,不止一次了(很有可能格式不对)。

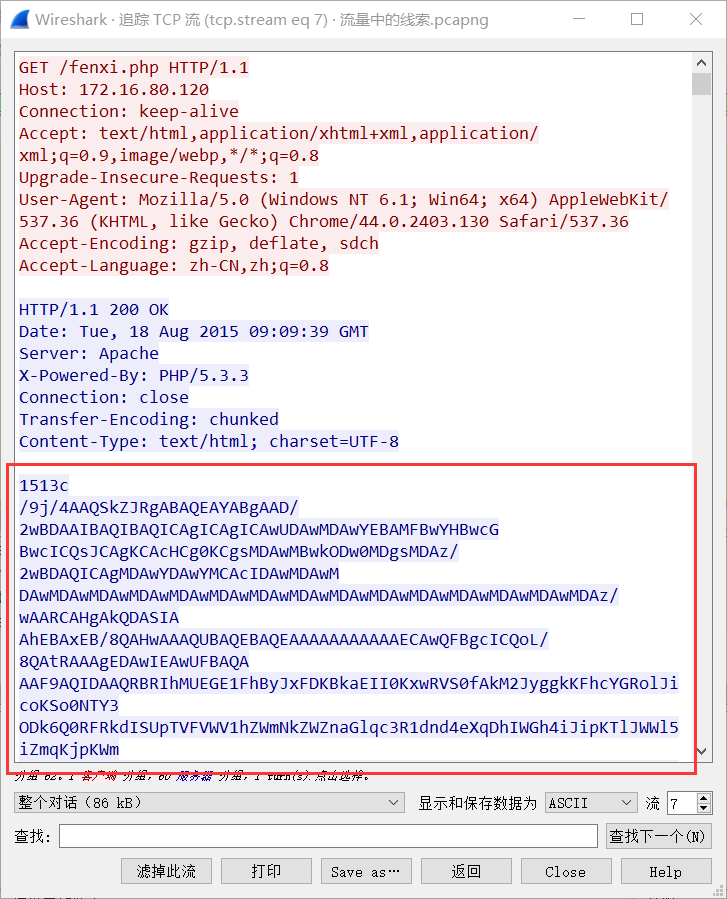

数据包中的线索

题目说在线交流的数据包,追踪http协议的TCP流发现像是在传输什么,没有任何提示。

至此,无头绪了,参看他人writeup,说这块数据是base64加密的图片,拉到最下面撇去最后一行的那个0,确实是以=结尾,导出http对象,打开fenxi.php文件,整个文件内的内容就是base64加密后的图片,将此数据完善一下,开头加上:data:image/png;base64,编码内容紧跟其后,输入浏览器(学到了):

即可展示出图片:

flag{209acebf6324a09671abc31c869de72c}

参考:https://blog.csdn.net/l11III1111/article/details/107804111

九连环*

图片用hxd查看,发现是个zip,里面带有一个加密压缩包和图片,用foremost分离:foremost [文件名]。得到一个加密压缩包,题目没有提示,猜测是伪加密,但是我破解不了。参看别人writeup得:

标记处原本为01,伪加密了,改成00。查看全局处最上面asd/PK处,没有进行伪加密,解压压缩包。

注:不知为何我照着做一遍,内部的图片就是出不来,存在问题。

另外需要用到的工具:steghide,用于分析隐藏在图片中的信息。

flag{1RTo8w@&4nK@z*XL}

参考:https://www.cnblogs.com/yunqian2017/p/13298178.html

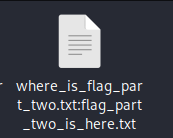

面具下的flag

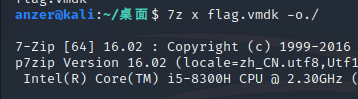

下载得到的图片放入hxd中查看,开头是被篡改的文件。拉到尾部发现压缩包,并进行了伪加密,修改09为00,另存为zip压缩包,解压得到:flag.vmdk文件,这是虚拟机文件的格式,猜想这要是放到vmare虚拟机中有点不太可能,无解了。参看别人witeup:可用7z解压vmdk文件,在kali中进行解压,语句:7z x flag.vmdk -o./,得到了四个文件夹:

其中有一个key_part_one和key_part_two。打开key_part_one,得到的编码方式与神秘龙卷风中的编码方式很像,即brainfuck编码,放入brainfuck和ook编码的集合在线网站(https://www.splitbrain.org/services/ook)中解码得到:

flag{N7F5_AD5

在key_part_two文件夹中,有俩个文件夹,此文件夹 明确说明了第二部分的flag在里面,打开,全是Ook。放入上述网站中解码得到:

明确说明了第二部分的flag在里面,打开,全是Ook。放入上述网站中解码得到:

_i5_funny!}

合并flag:

flag{N7F5_AD5_i5_funny!}

参考:https://blog.csdn.net/weixin_45485719/article/details/107417878

webshell后门

借鉴前面后门查杀的思路,将得到的压缩包解压到webshell后门文件夹,拖入到D盾中进行扫描:

目标锁定上面三个文件,按顺序寻找,右键点击打开文件,发现上图打框的文件就有flag。搜索password不行,md5码写在pass,直接搜索pass即可。

flag{ba8e6c6f35a53933b871480bb9a9545c}

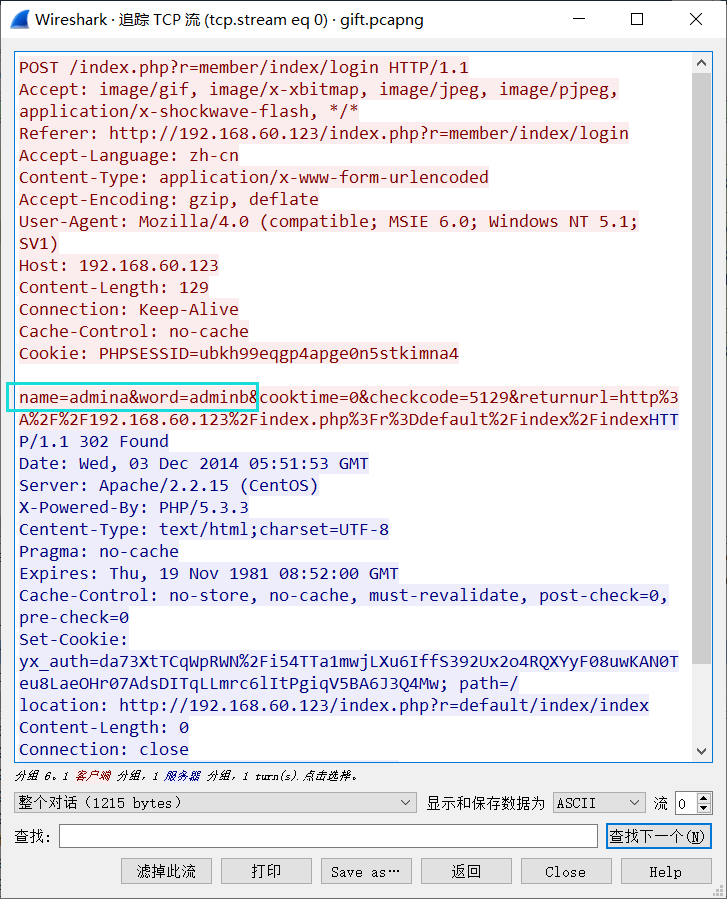

被劫持的神秘礼物

用wireshark打开,按协议排列,寻找http协议,POST方式,追踪TCP流,图中的name即是账号,word是密码:

根据题目要求取出

根据题目要求取出admina和adminb用md5编码得flag:

flag{1d240aafe21a86afc11f38a45b541a49}

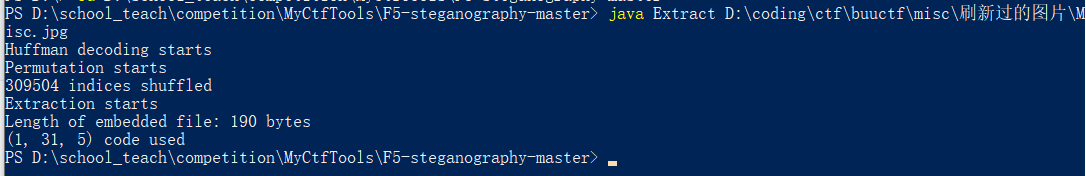

刷新过的图片

得到题目无头绪,放入hxd和stegsolve中均无解,参看题解得知:刷新图片等类型的是F5隐写需要用Steganography Software F5工具,下载地址:https://github.com/matthewgao/F5-steganography。调用格式:java Extract [图片路径地址],如图:

完成后,在f5的文件夹下有个output.txt文件,打开,PK开头,是个zip压缩包,修改后缀名为zip,发现被加密,题目没有任何提示,根据过往经验猜测是伪加密,丢入hxd中,发现:

PK开头是08为偶数,没有加密,尾部是01奇数开头,进行了伪加密,改为00,解压得到flag.txt。

flag{96efd0a2037d06f34199e921079778ee}

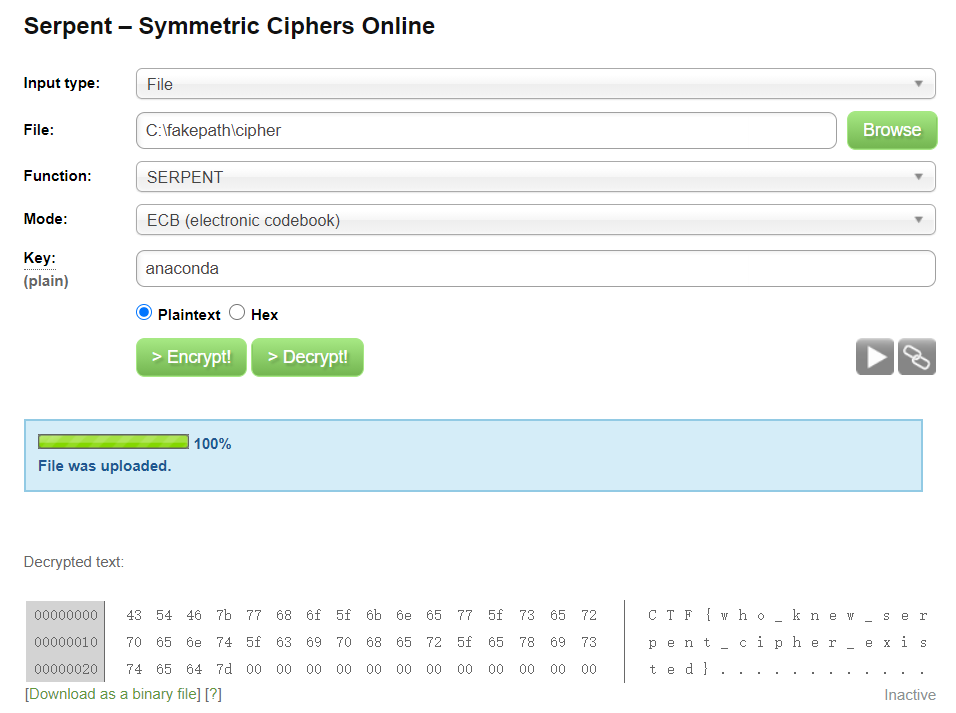

snake

下载得到图片,用hxd没发现什么隐藏信息,用foremost文件分离,得到一个压缩包内含key和cipher,key内base64加密,解密得到:What is Nicki Minaj's favorite song that refers to snakes?,搜索有关Nicki Minaj的歌,知道结果anaconda,不知咋办了。参看别人题解得知,蛇还有个英文叫serpent,serpent也是个加密算法,对应的解密网站:http://serpent.online-domain-tools.com/。key为搜索得到的anaconda,解密得到flag:

flag{who_knew_serpent_cipher_existed}

参考:https://blog.csdn.net/ITmincherry/article/details/99417927

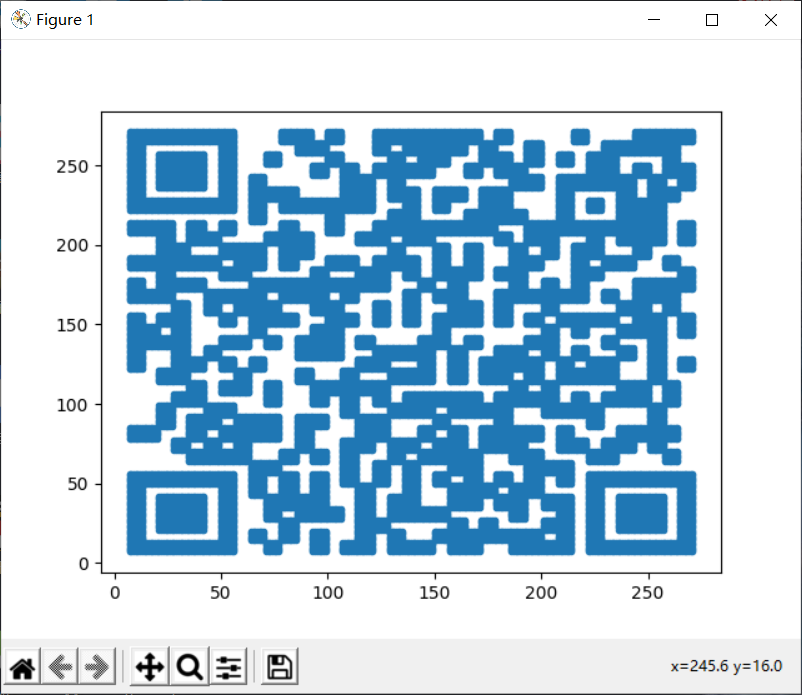

梅花香之苦寒来

放入hxd发现大量十六进制数据。参看别人的WP:将16进制数据利用脚本转化为 ascii 得到坐标点,然后使用matplotlib.pyplot库绘图得到二维码:

脚本:

import matplotlib.pyplot as plt

import numpy as np

# 16进制->ascii码

with open('D:\\coding\\ctf\\buuctf\\Misc\\梅花香之苦寒来\\hex.txt', 'r') as h:

h = h.read()

with open('./ascii.txt', 'a') as a:

for i in range(0, len(h), 2):

tmp = '0x'+h[i]+h[i+1]

tmp = int(tmp, base=16)

if chr(tmp) != '(' and chr(tmp) != ')':

a.write(chr(tmp))

# 画图

x, y = np.loadtxt('./ascii.txt', delimiter=',', unpack=True)

plt.plot(x, y, '.')

plt.show()

最后用QR Search进行扫描得到flag:

flag{40fc0a979f759c8892f4dc045e28b820}

总结:坐标点的模样考虑画图。

参看:https://blog.csdn.net/weixin_45485719/article/details/107427378

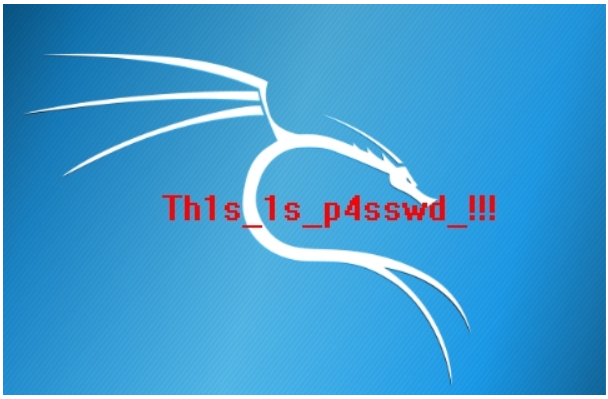

圣火昭昭-y1ng

查看图片属性,备注一栏有新佛曰,放入与佛论禅解不出。参看他人WP得知:需要新约佛论禅。根据题目,得到结果去掉最后的com。题目还说flag要靠猜,与猜相关的工具有outguess。

隐写工具outguess安装及使用

Kail终端命令输入:

git clone https://github.com/crorvick/outguess

cd outguess

./configure && make && make install

若./configure && make && make install权限不够,则用命令sudo ./configure && make && sudo make install。

可用outguess -h检验是否安装成功。

将图片放到outguess目录下,输入命令:

outguess -k 'gemlove' -r sheng_huo_zhao_zhao.jpg out.txt

然后再用cat out.txt查看输出内容,得到flag:

BJD{wdnmd_misc_1s_so_Fuck1ng_e@sy}

菜刀666

追踪http写一下,post请求的TCP流发现他是在上传文件,在tcp.stream eq 1中的z1解码得到是在upload文件夹下操作,但没有具体文件信息,查看tcp.stream eq 7流的post请求中传送的信息,有z1和z2俩个参数,将z1解码得到在上传一个图片:

解码脚本:

import base64

from urllib.parse import quote, unquote, urlencode

print(base64.b64decode(unquote("RDpcd2FtcDY0XHd3d1x1cGxvYWRcNjY2Ni5qcGc%3D")))

运行结果:

b'D:\\wamp64\\www\\upload\\6666.jpg'

然后查看z2参数,是由09和AF字母组成,明显为十六进制。将数据复制粘贴到hxd,发现是jpg文件,保存为jpg格式,即6666.jpg。得到原图:

将此追踪流拉到最后发现:

上传的文件还有压缩包和flag。由此推出图片的密码可能会是压缩包的解压密码。但是没有其他的压缩包的十六进制数据信息。参看别人WP:此压缩包要从这个流量包中分离。用foremost分离,输入解压密码得到flag:

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}

总结:流量包中也可能会隐写文件。

被偷走的文件

用wireshark进行流量分析,按协议排序后在下拉发现tcp.stream eq 3流(FTP传输)中出现了flag.rar信息,但没有相关数据。随机在ftp开头的FTP-DATA(流4)追踪TCP数据中发现传输一个rar,应该就是flag.rar。将其数据粘贴到hxd中保存为rar压缩包,但是是个空压缩包。联想到上题流量包中还可以藏文件,于是用foremost分离,确实得到了一个压缩包,但是需要密码,我猜测密码可能是流3中发现flag.zip哪里的mode结果不是,但是题目也没有提示而且看着也不是伪加密。根据过往题目的压缩包加密分为伪加密、给密码、提示爆破(多为4位数字)等,去掉前俩项,尝试用ARCHPR四位数字爆破得到密码:5790。得到flag:

flag{6fe99a5d03fb01f833ec3caa80358fa3}

[BJDCTF2020]认真你就输了

打开xls文件说是受损,放入hxd中查看发现是个zip压缩包且发现xl/charts/flag.txt路径下有我们想要的,保存成zip格式解压,解压得到的xl文件夹下的charts文件夹内有flag.txt文件,打开得到flag:

flag{M9eVfi2Pcs#}

另:根据Y1ng的WP,用binwalk文件分离一下就得到flag.txt了。(自愧不如)

总结:若有合并的文件,用文件分离挺好使。

[BJDCTF2020]藏藏藏

图片放进制查看器没有发现什么,用foremost文件分离,得到一个压缩包。解压得到word,打开word一个二维码图片。保存,用QR Search(或者在线的web QR)扫描得到flag:

flag{you are the best!}

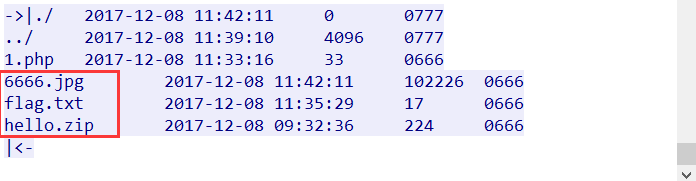

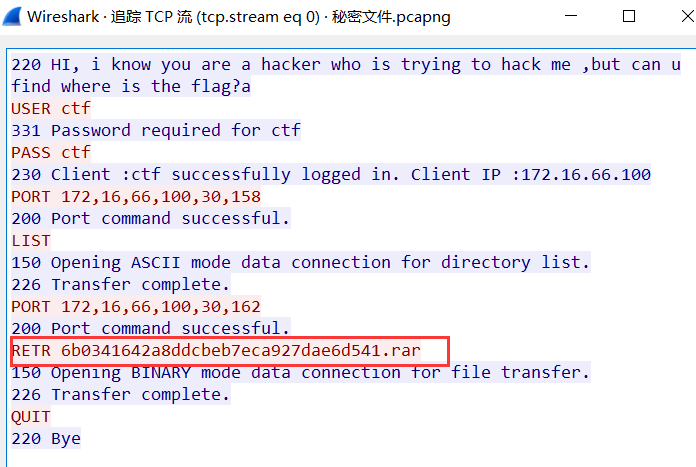

秘密文件

在ftp流中发现在传输压缩包:

直接用foremost文件分离得到。压缩包需要解压密码,根据被偷走的文件这题的经验,没有提示,但是可能是四位数字密码爆破,用ARCHPR四位数字爆破得到密码:1903。

flag{d72e5a671aa50fa5f400e5d10eedeaa5}

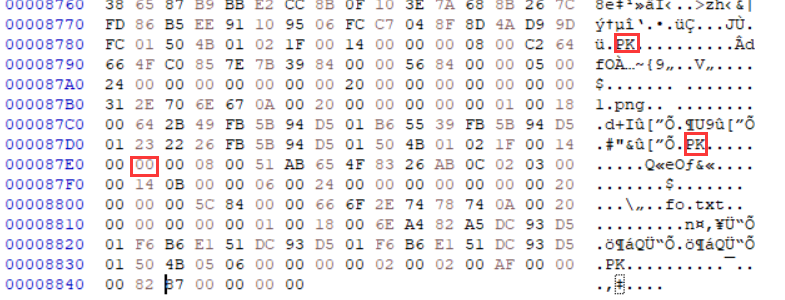

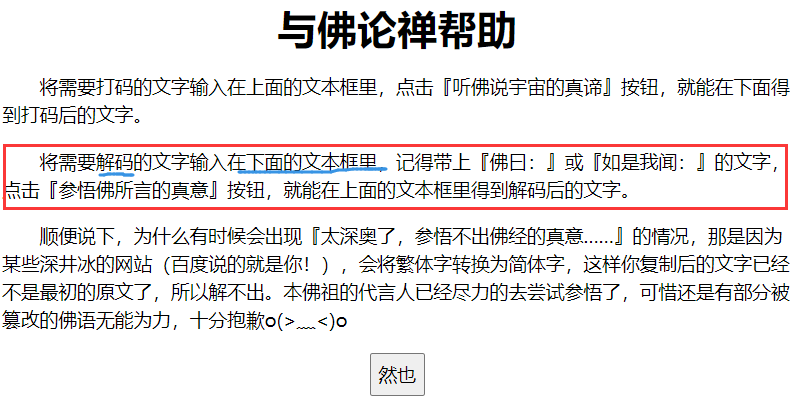

[GXYCTF2019]佛系青年

一上来的压缩包就是加密的,又没提示,总不能一开始就爆破吧,放入hxd分析,查看压缩包进制信息,第一个PK处没有伪加密的迹象,拉到最后:

发现第二个红框处的PK对应的那栏被伪加密了,为09(图中红框为00的地方),改为00,成功解压。将得到的txt文件底部的佛曰部分放入与佛论禅结果无法解码。查看png没发现猫腻,直接分离也没得到其他文件。懵了……结果发现,佛曰部分放入与佛论禅没有毛病,只不过解码是放在下面的框(lll¬ω¬)。见说明:

教训已吸取,定不会再犯。flag:

flag{w0_fo_ci_Be1}

[BJDCTF 2nd]EasyBaBa

foremost分离得到压缩包。解压的jpg打不开,放入hxd发现开头又avi是个音频文件,将后缀名直接改为avi,得到音频,发现视频内有一闪而过的二维码。用kinovea打开,拉到二维码出现的地方截图下来用QR扫。最后一张和其他图片交错在一起,在菜单栏中选择:图像->反交错。就可以了,但是扫不出来,参看WP:需要放ps里调一下亮度(-30)和对比度(-50)就行了。四个二维码扫出来的十六进制合一起:

按出现顺序排列的:6167696E5F6C6F76655F59424A447B696D316E677D

实际上排列顺序应为:42 4A 44 7B 69 6D 61 67 69 6E 5F 6C 6F 76 65 5F 59 31 6E 67 7D

进行解密:

agin_love_YBJD{im1ng}

BJD{imagin_love_Y1ng}

flag{imagin_love_Y1ng}

参考:https://www.cnblogs.com/tac2664/p/13859394.html

[BJDCTF2020]你猜我是个啥

空压缩包,放入hxd,flag在最后。

flag{i_am_fl@g}

浙公网安备 33010602011771号

浙公网安备 33010602011771号