2024.6.26 CTF MISC任务清单

题目目录

-

[HBNIS2018]caesar

-

[SUCTF2018]single dog

-

[HBNIS2018]低个头

-

我吃三明治

-

[MRCTF2020]你能看懂音符吗

-

[UTCTF2020]docx

-

pure_color

-

john-in-the-middle(人生第一道抓包题)

-

Test-flag-please-ignore

-

can_has_stdio?

-

reverseMe

-

Aesop_secret

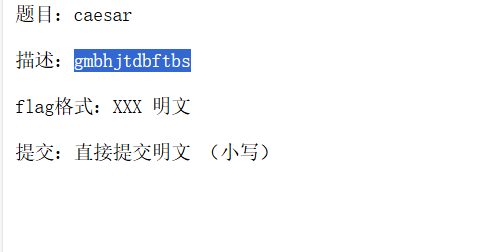

[HBNIS2018]caesar BUUCTF在线评测 (buuoj.cn)

打卡一看,是个密文

根据题目英文“caesar” 可知,是凯撒密码

于是我们上链接!凯撒密码在线加密解密 - 千千秀字 (qqxiuzi.cn)

即可得到 flag

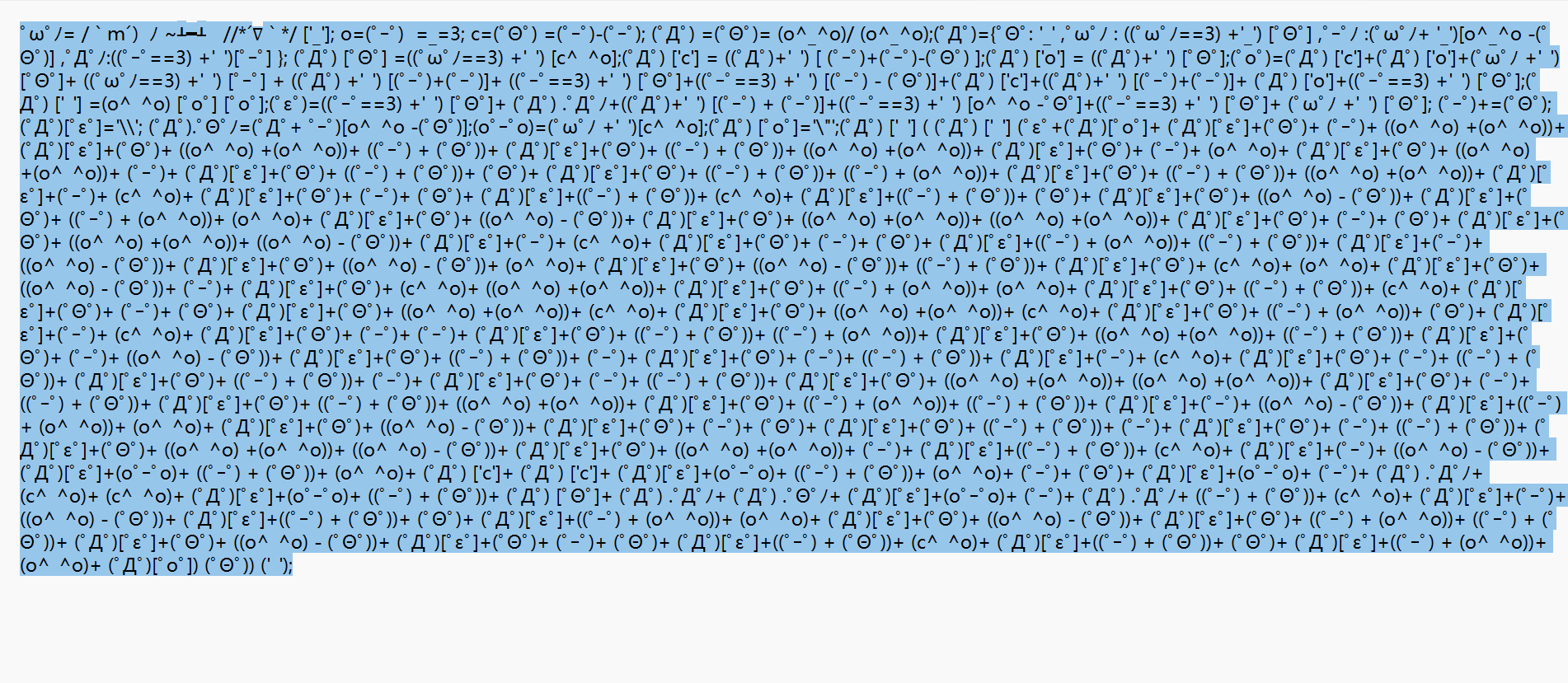

[SUCTF2018]single dog

打开一看,开幕雷击!(魔道祖师)

直接用 010 打开,先搜 flag ,再搜PK,发现有 PK 的行列,点击复制PK后面的所有,新建16进制的文件 粘贴保存为 .zip 的形式

打开刚刚新建的 .zip ,发现一个 txt 文件,打开一看

我又上网搜一下是 aaencode编码 AAEncode加密/解密 - 一个工具箱 - 好用的在线工具都在这里! (atoolbox.net)

即得 flag!

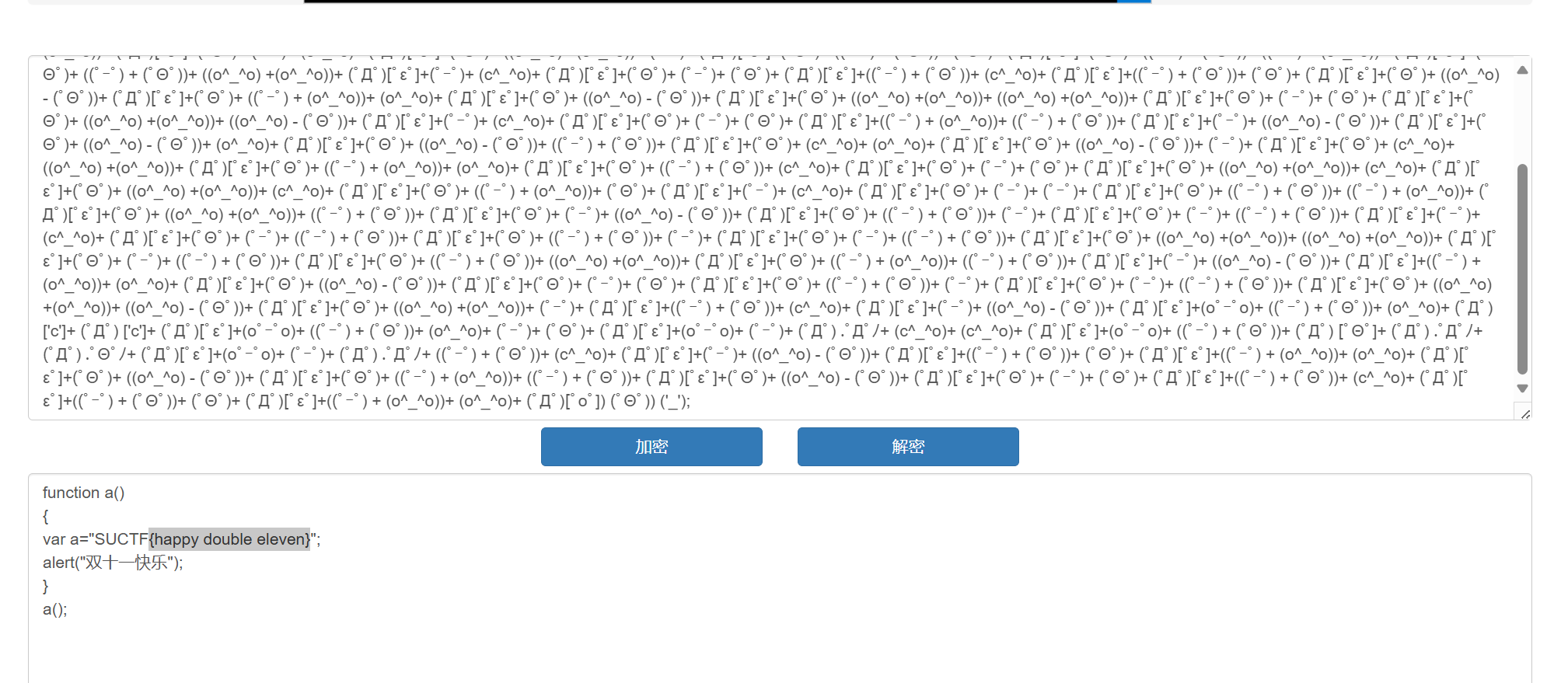

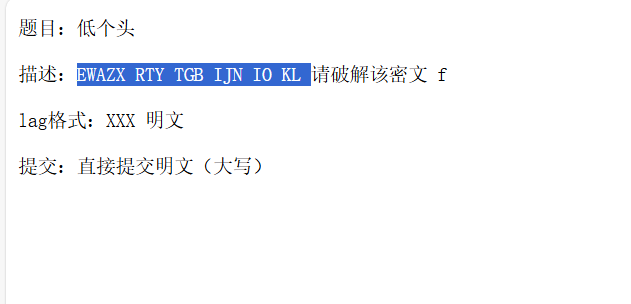

[HBNIS2018]低个头 BUUCTF在线评测 (buuoj.cn

又是一个抽象的题目

有没有发现全是大写字母,根据题目提示,我们需要看keybored

前面那一段代表‘C’ 第二,三段代表‘T’,最后三段代表F

即得 flag

我吃三明治 BUUCTF在线评测 (buuoj.cn)

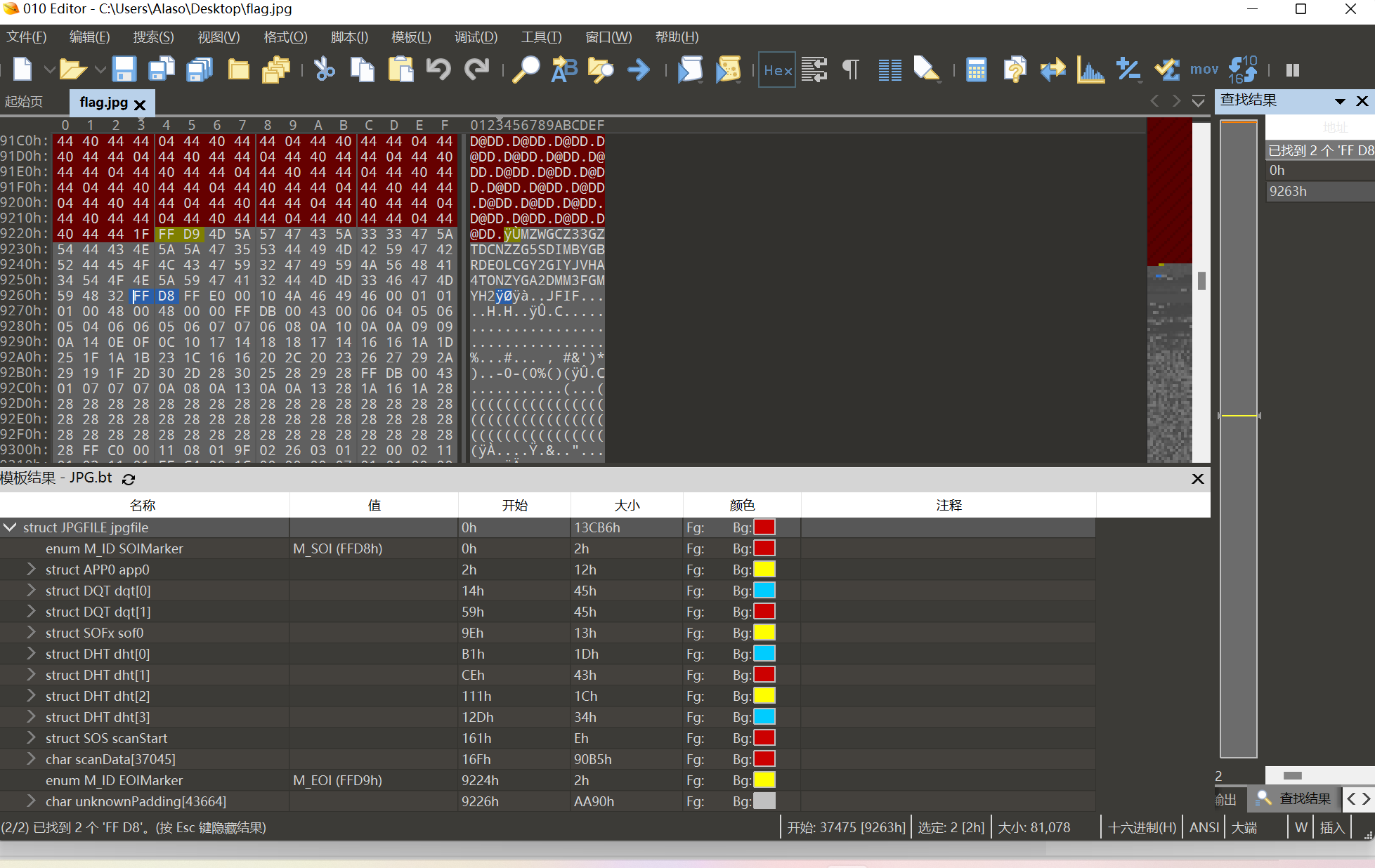

打开是张图片,图片上是三明治,打开010鉴定,找不出什么线索,我去查了一下,居然还有两张图片叠加在一起的!于是搜索FF D8,就会发现两张图片编码之间有奇怪编码(似乎是Base32编码)

即可得到 flag

[MRCTF2020]你能看懂音符吗 BUUCTF在线评测 (buuoj.cn)

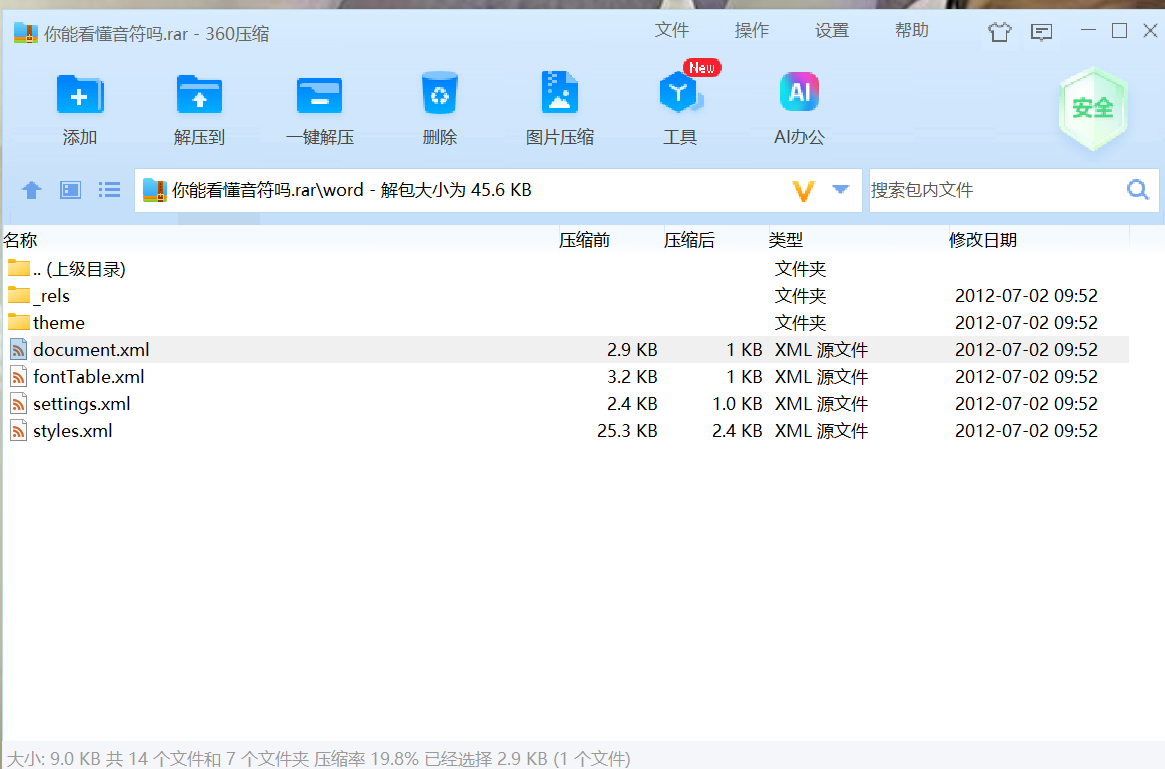

这题我似乎学到了一个东西:docx的 文件头是zip的文件头结构,也就是说docx文档本质上是一个压缩包,可直接修改文档.docx后缀为.zip后缀,再解压zip包,可得如下docx文档详细结构

于是我们就将打开为空的.docx的后缀改为.rar

DOCX文档结构分析_rels文件-CSDN博客 可以通过这篇博客学习一下

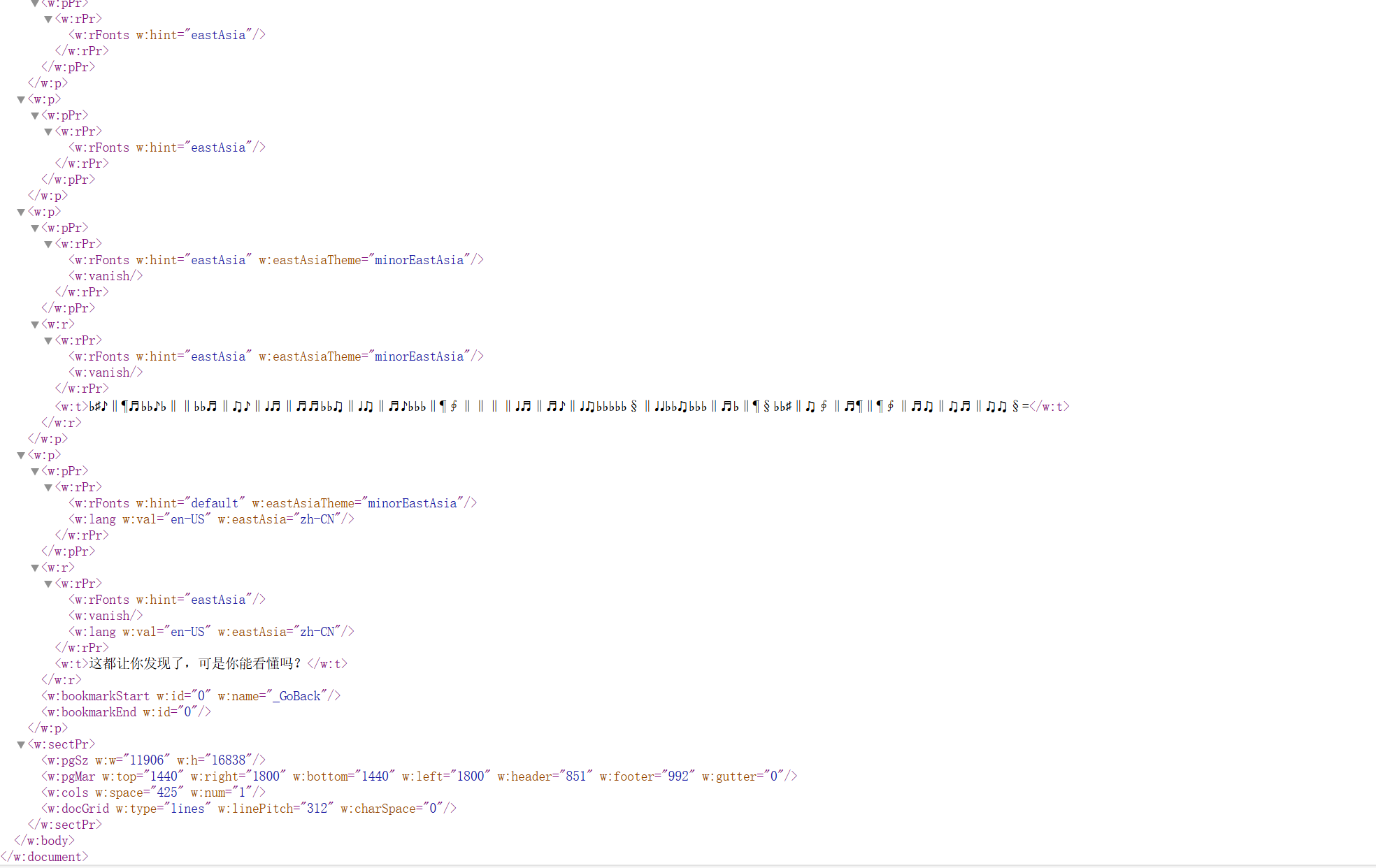

直接点击document.xml让他在浏览器下在线观看

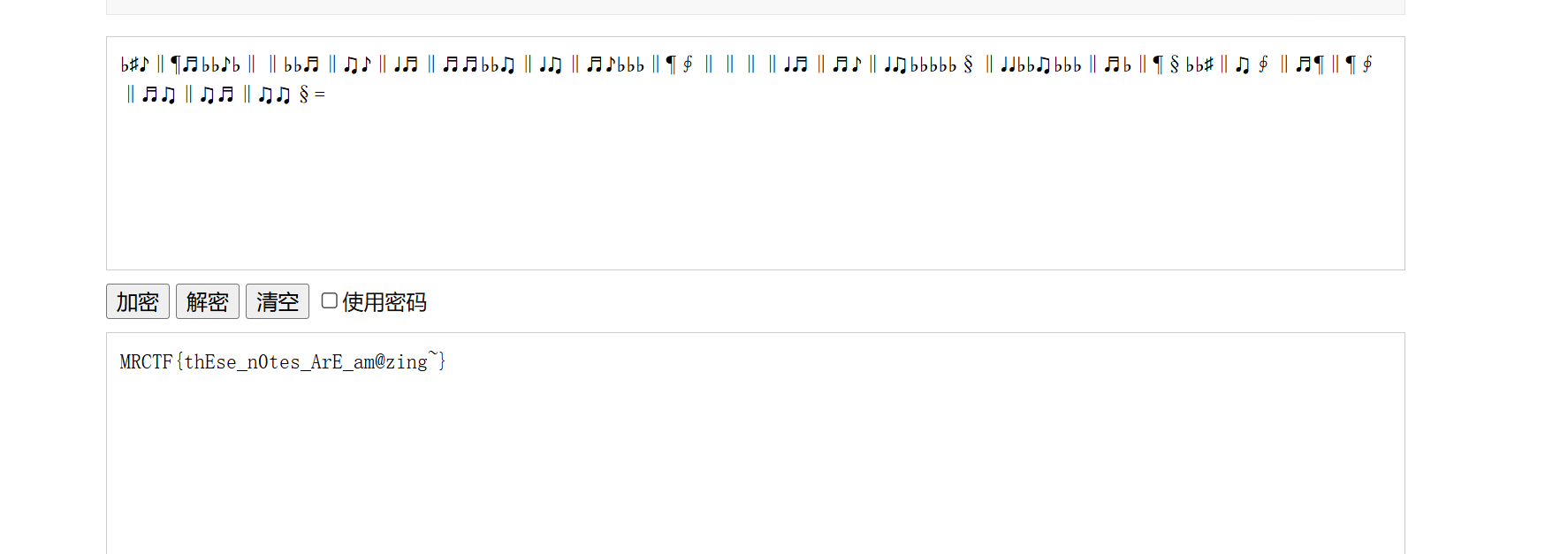

内容中有音符,我们将它复制出来解密

即可得到 flag!

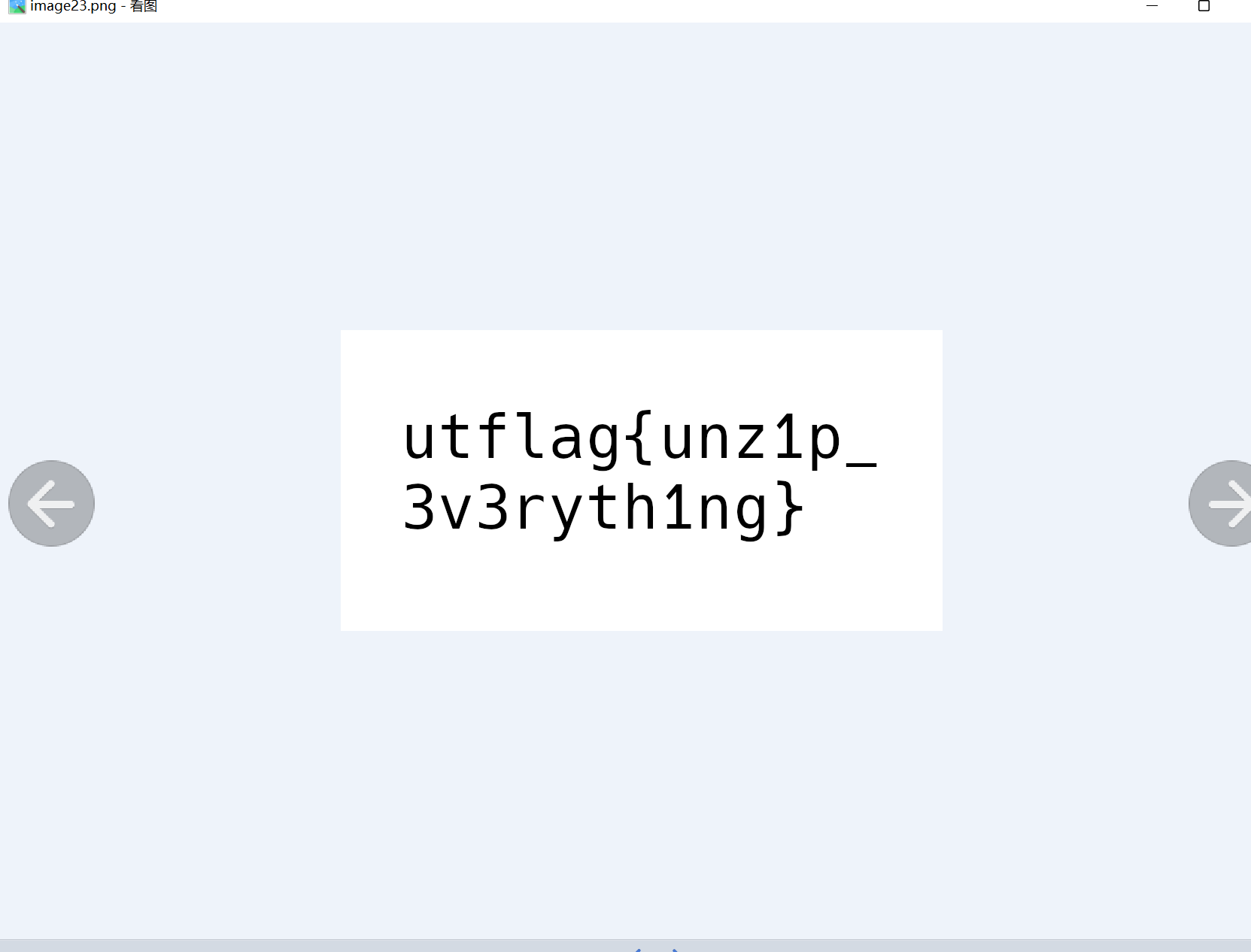

[UTCTF2020]docx BUUCTF在线评测 (buuoj.cn)

这道题也很妙!结合我上面一题的小技巧:docx文档本质上是一个压缩包,可直接修改文档.docx后缀为.zip后缀,再解压zip包

虽然这次里面有内容(跟看阅读理解差不多)但是我们得不到有效信息,找不到 flag ,大概内容就是关于 hacker的起源以及作用

于是我们继续将它后缀改为 .rar

点击media(虽然我也不知道这次document为什么不管用【看过了,很多html代码,看不完,理应放弃】)

很多图片!一个个放映过去即可得到 flag!

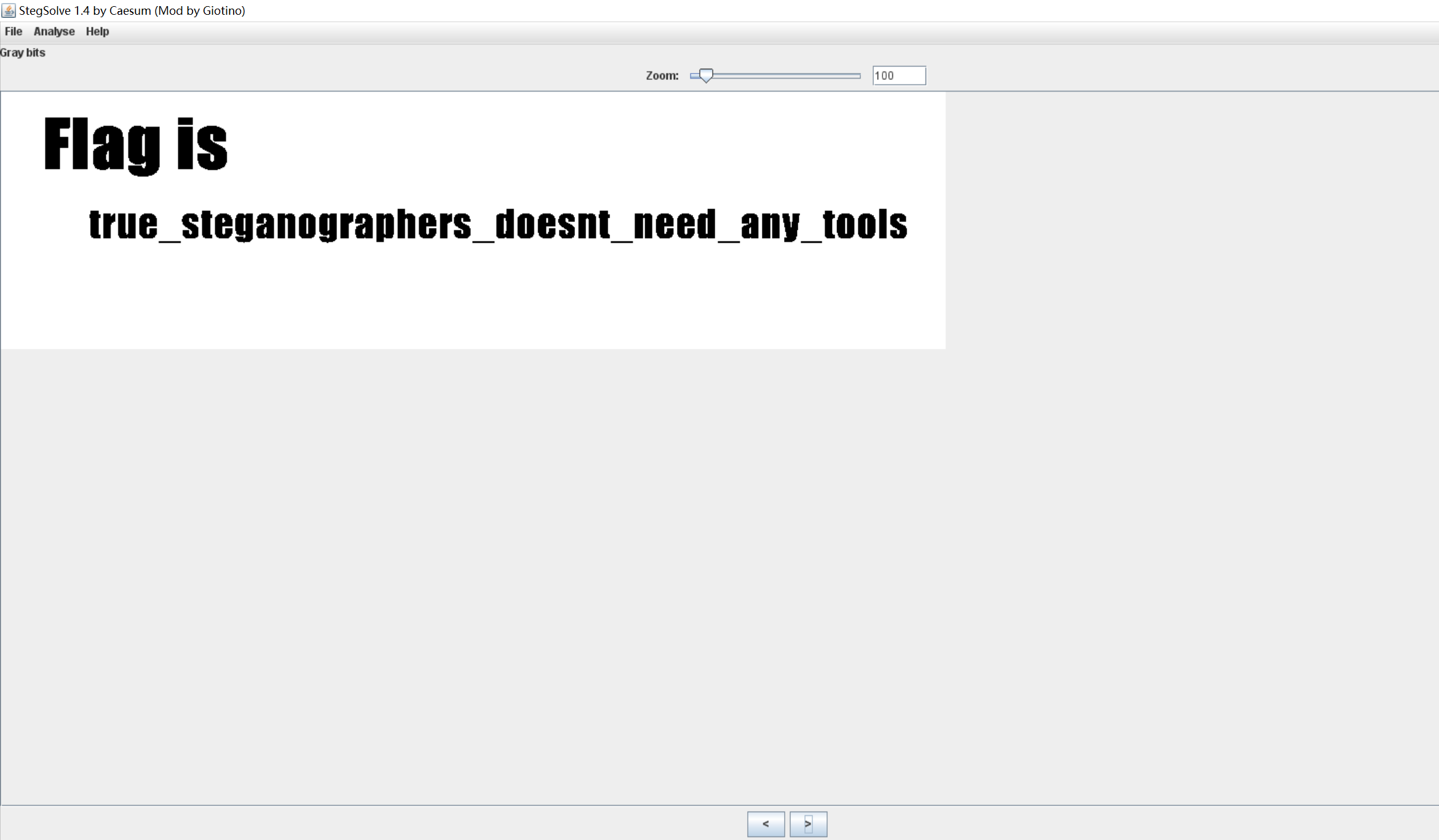

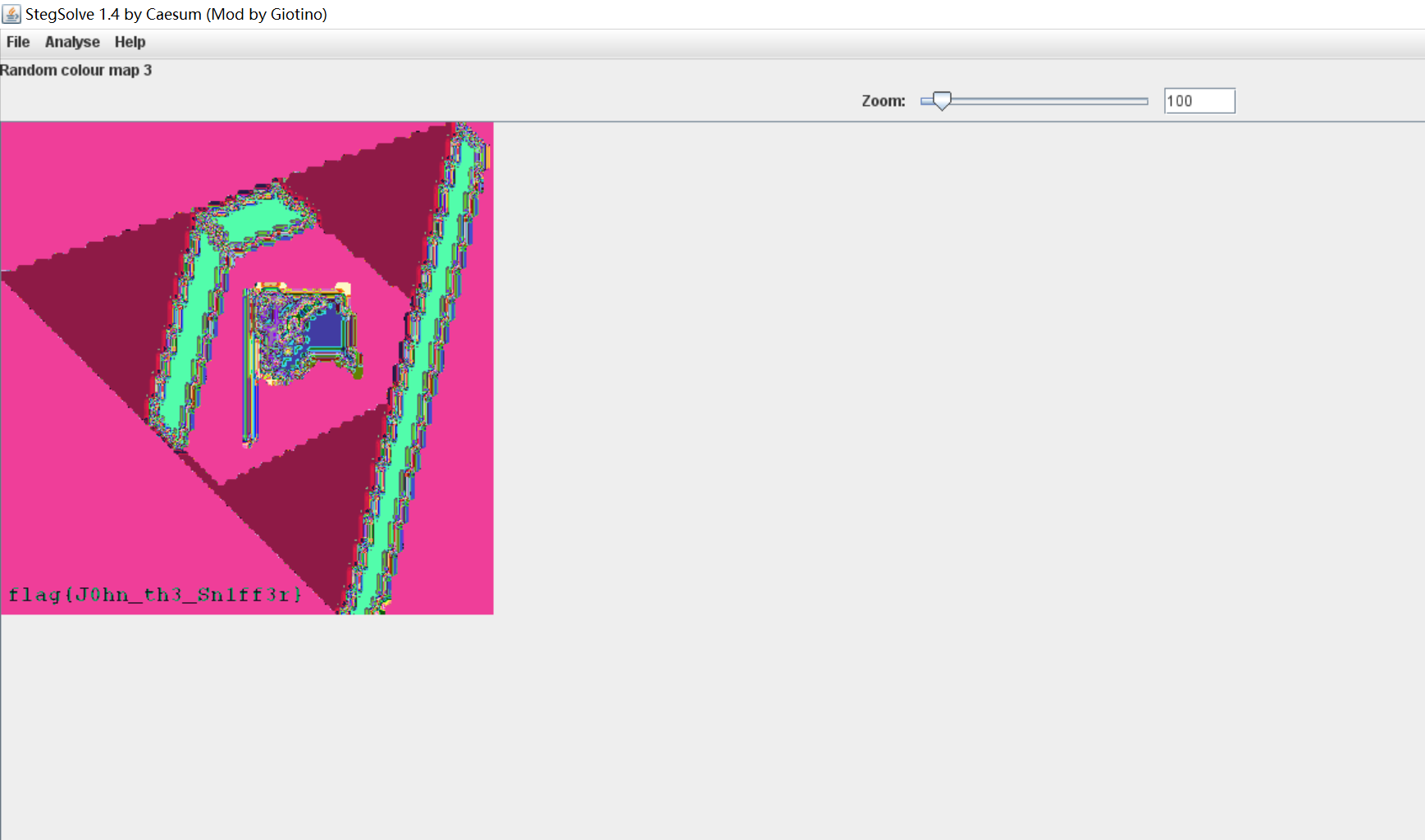

pure_color 攻防世界 (xctf.org.cn)

这题也蛮抽象的!开局就是空白

猜都能猜到肯定得用 StegSolve-1.4

直接点击左右调换颜色即可得到 flag !

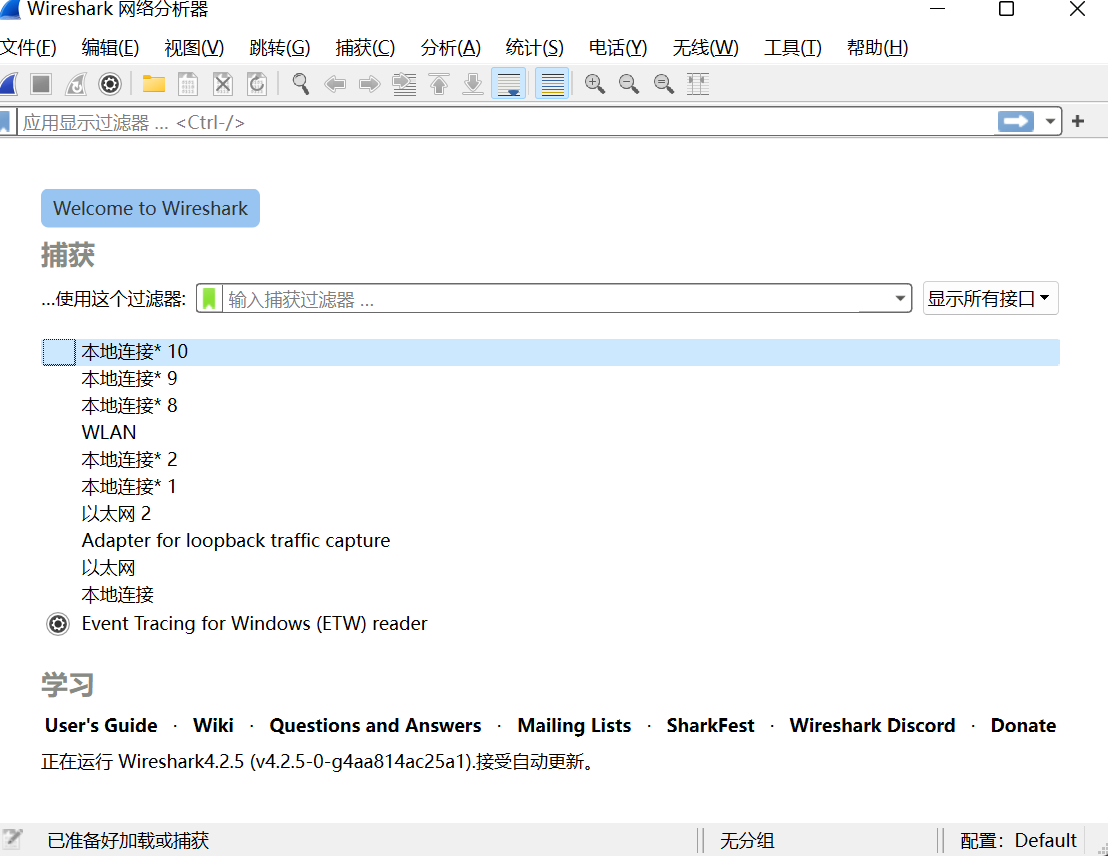

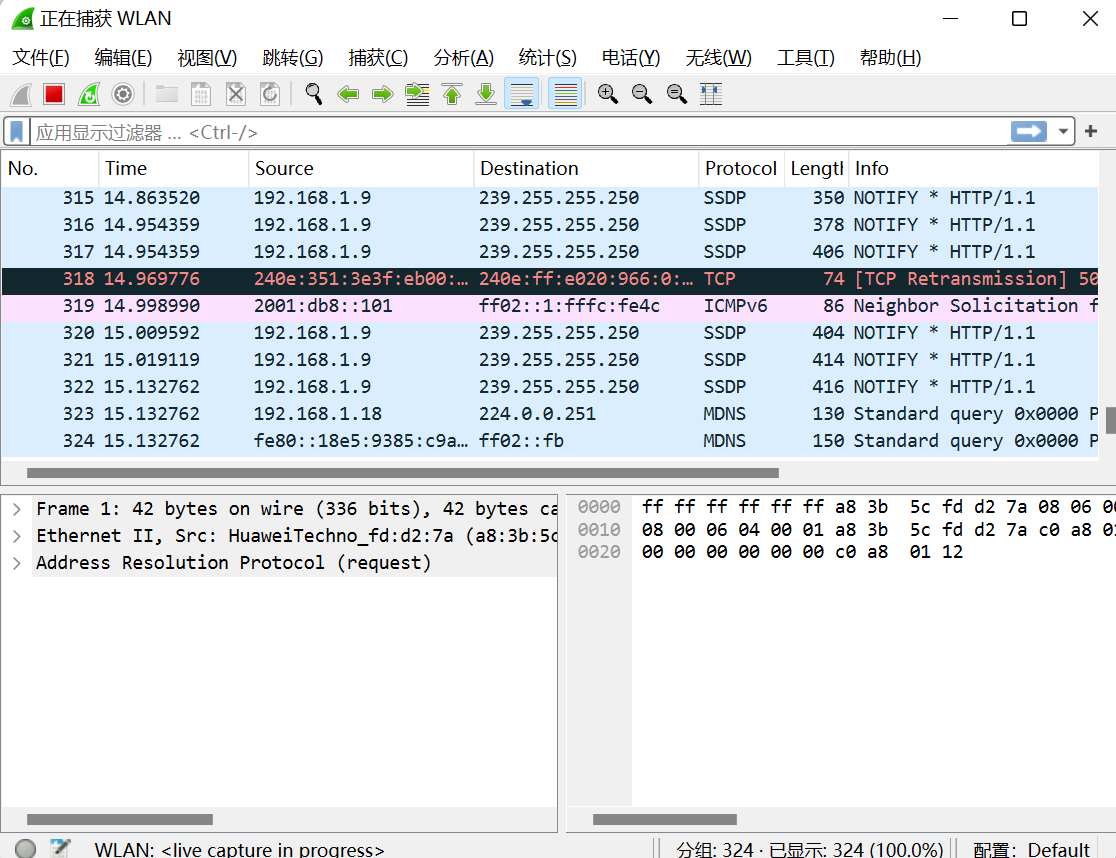

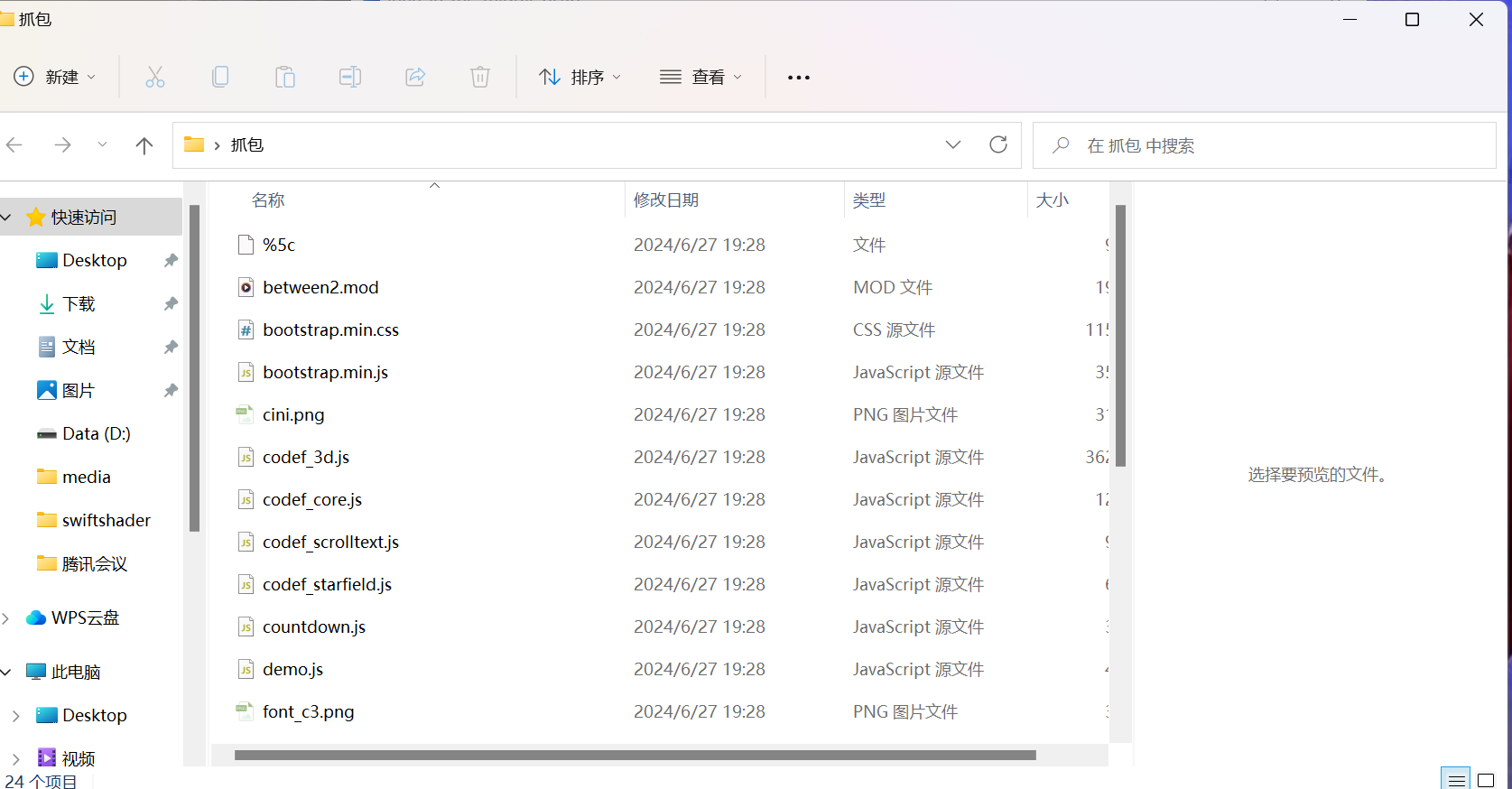

john-in-the-middle

这道题是流量分析题,首先打开 wireshark

然后选择WIFI适用过滤器

他会自动帮你抓包

点击暂停,将刚刚那个文件放进去

我之前使用了 010 去观察 里面的样子,发现有http协议的png形式

所以我们就用 http 将它导出

将它全部保存到新建文件夹中

去找对应的 png形式 的文件名

发现了一张糊里糊涂的图片是一面旗帜,我们用 stegsolve 将它破解一下

即可得出 flag !

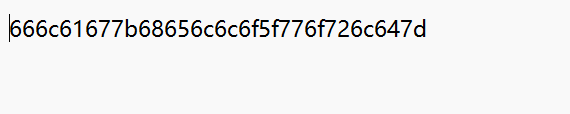

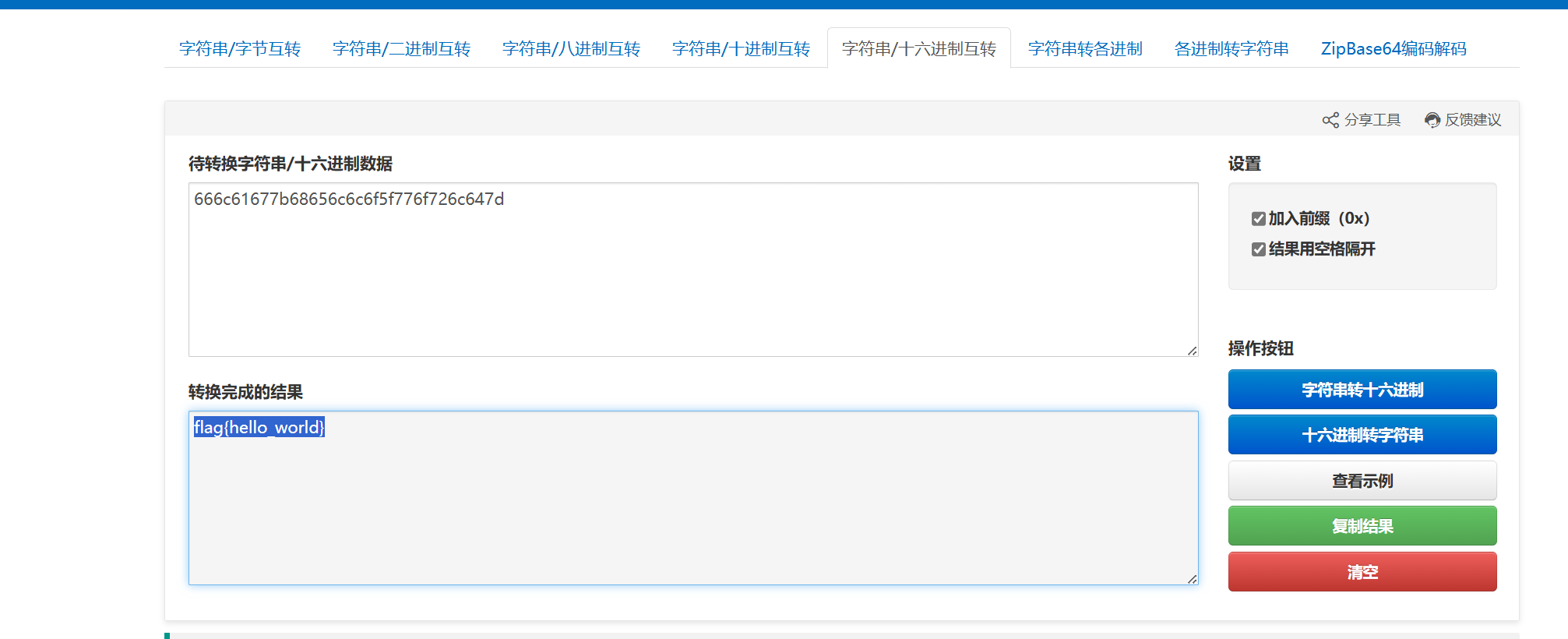

Test-flag-please-ignore 攻防世界 (xctf.org.cn)

打开是一个未知名文件,于是我用 010 把它打开

是一串16进制的东西

于是转换一下字符串

即可得到 flag !

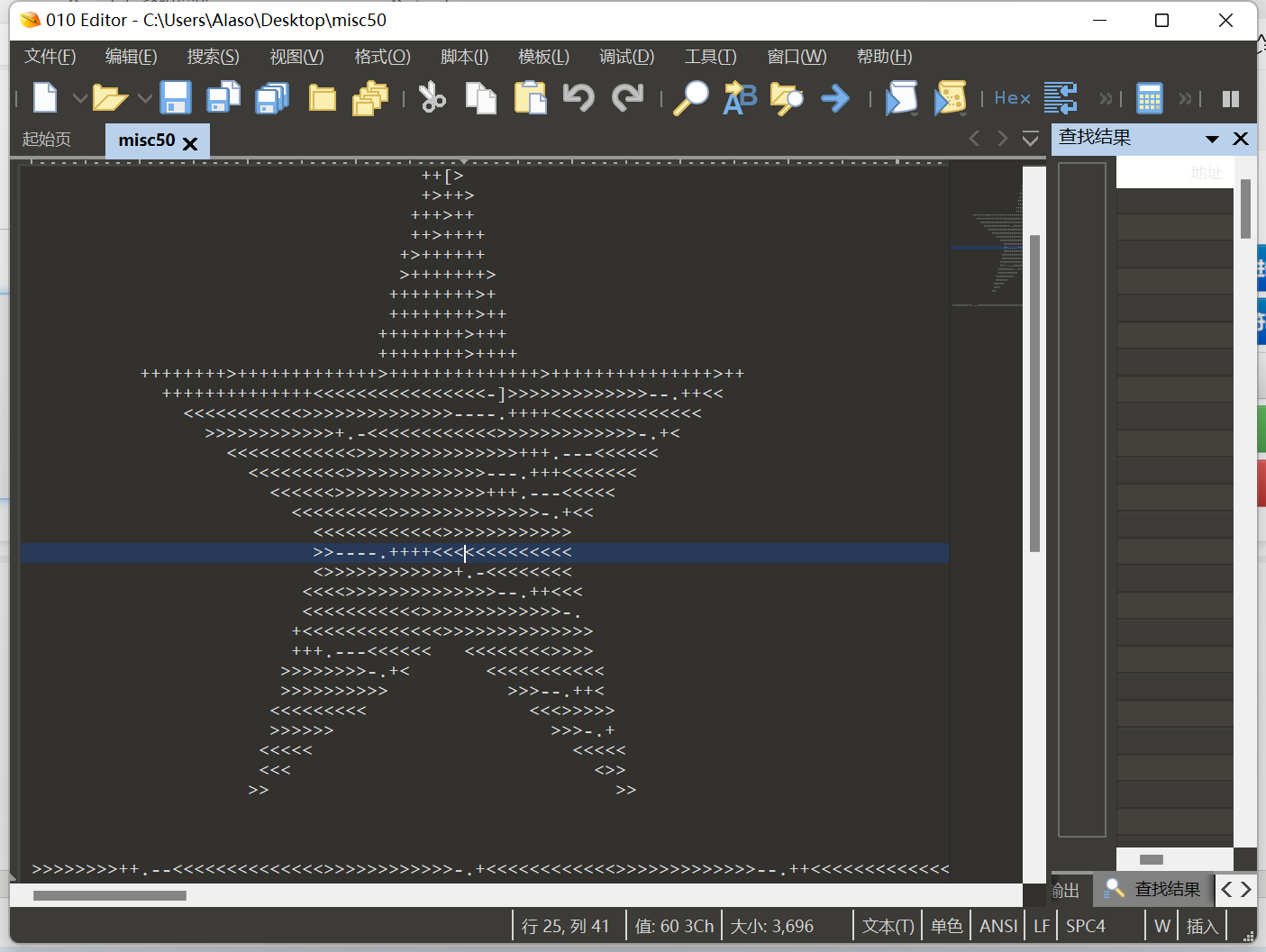

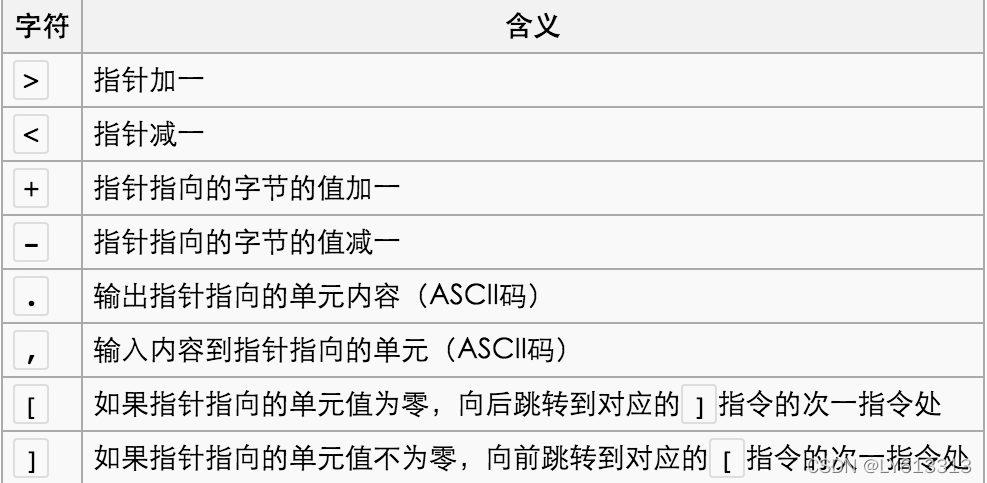

can_has_stdio? 攻防世界 (xctf.org.cn)

又是用 010 打开是一个非常漂亮的五角星

这个符号我们用 brainfuck 解密即可得 flag !

brainfuck的补充:

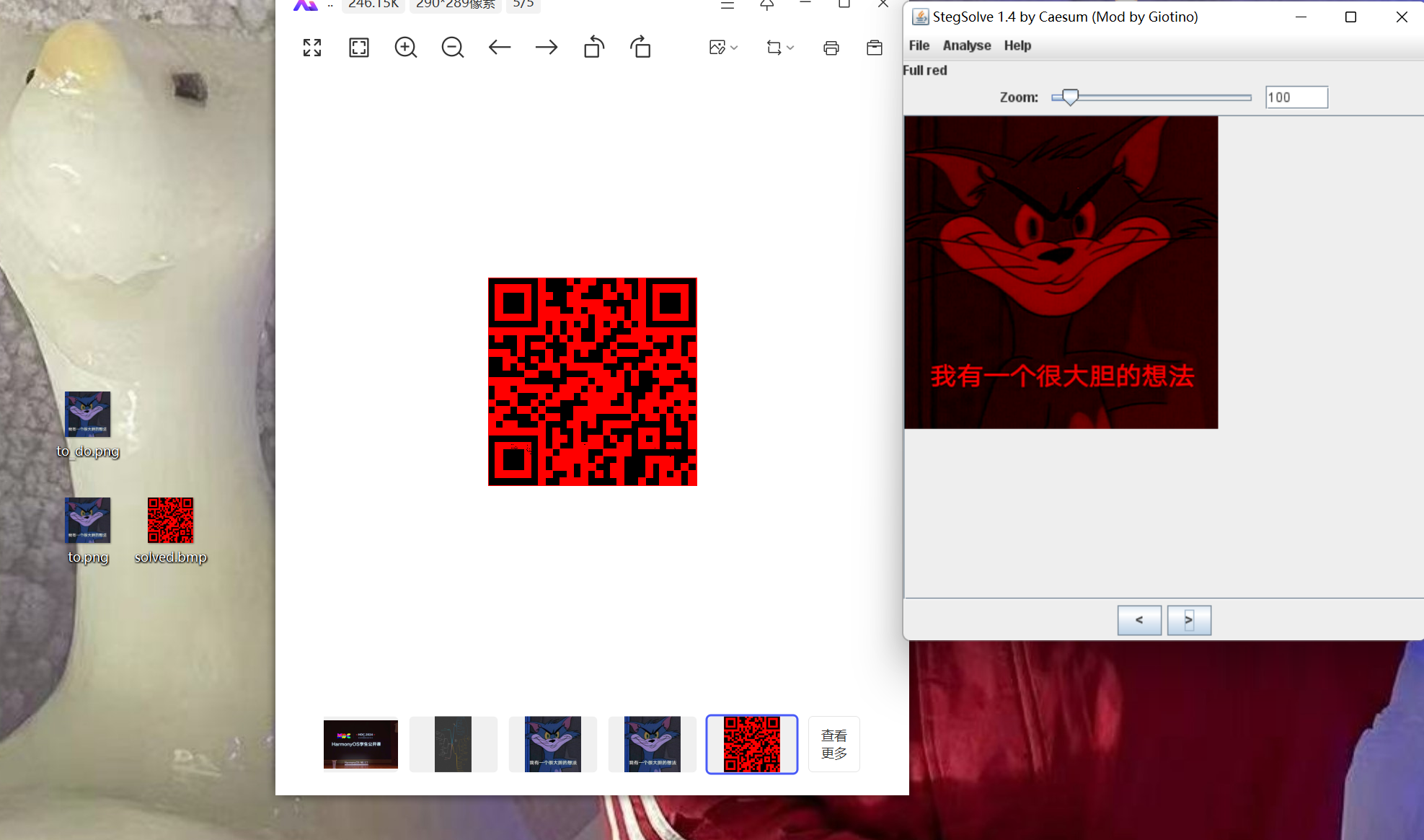

a_good_idea

也是蛮抽象的,我上网看了一下wp,太有水平了!!

首先压缩 rar文件 我把里面的文件用 010 打开,搜索PK ,flag都没有提示

于是我翻看了一下wp,我天,需要把 .rar 改成 .zip ,然后解压,我发现文件变多了!!

两张图片我想到了拼接 或者 减法原理

扫一扫即可得 flag !

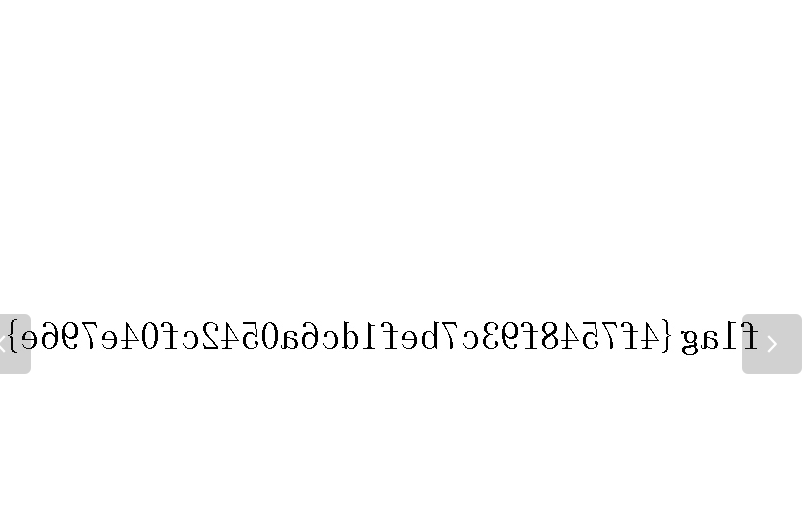

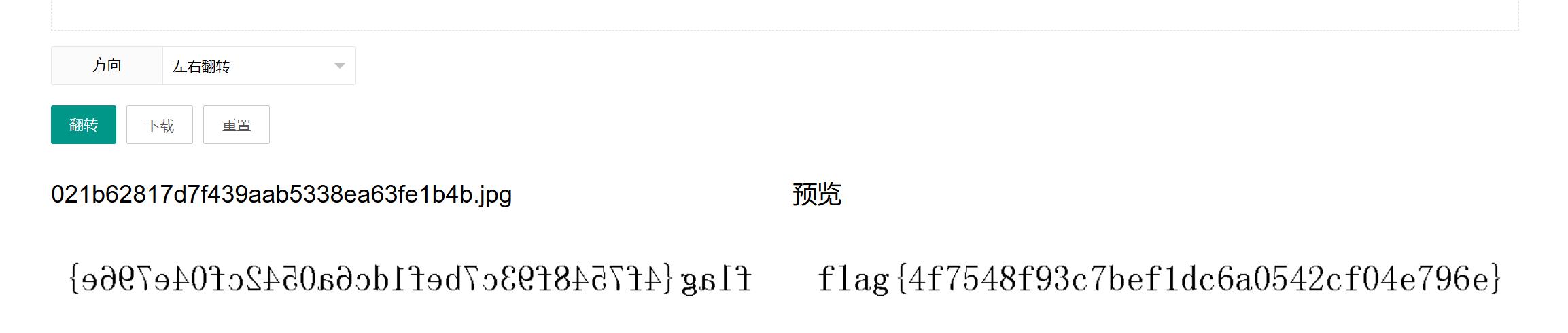

reverseMe 攻防世界 (xctf.org.cn)

这个也是挺抽象的

直接给你倒过来的了

镜像翻转即可

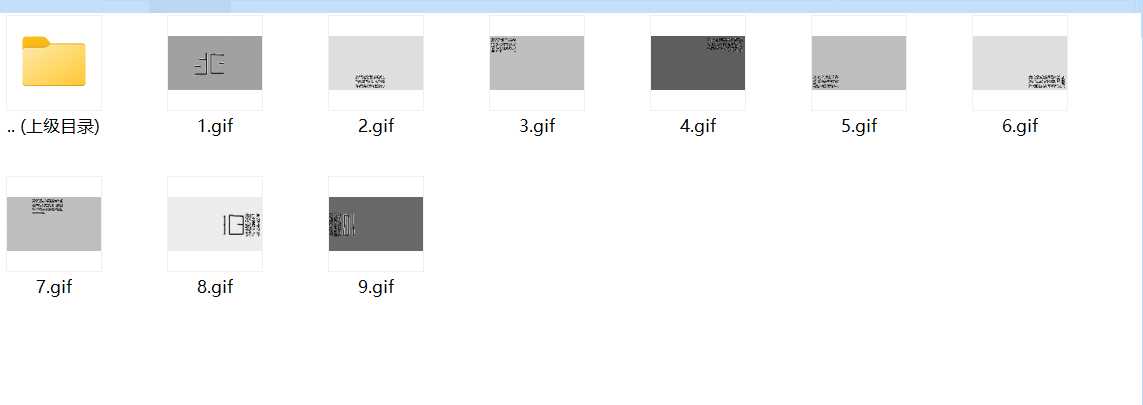

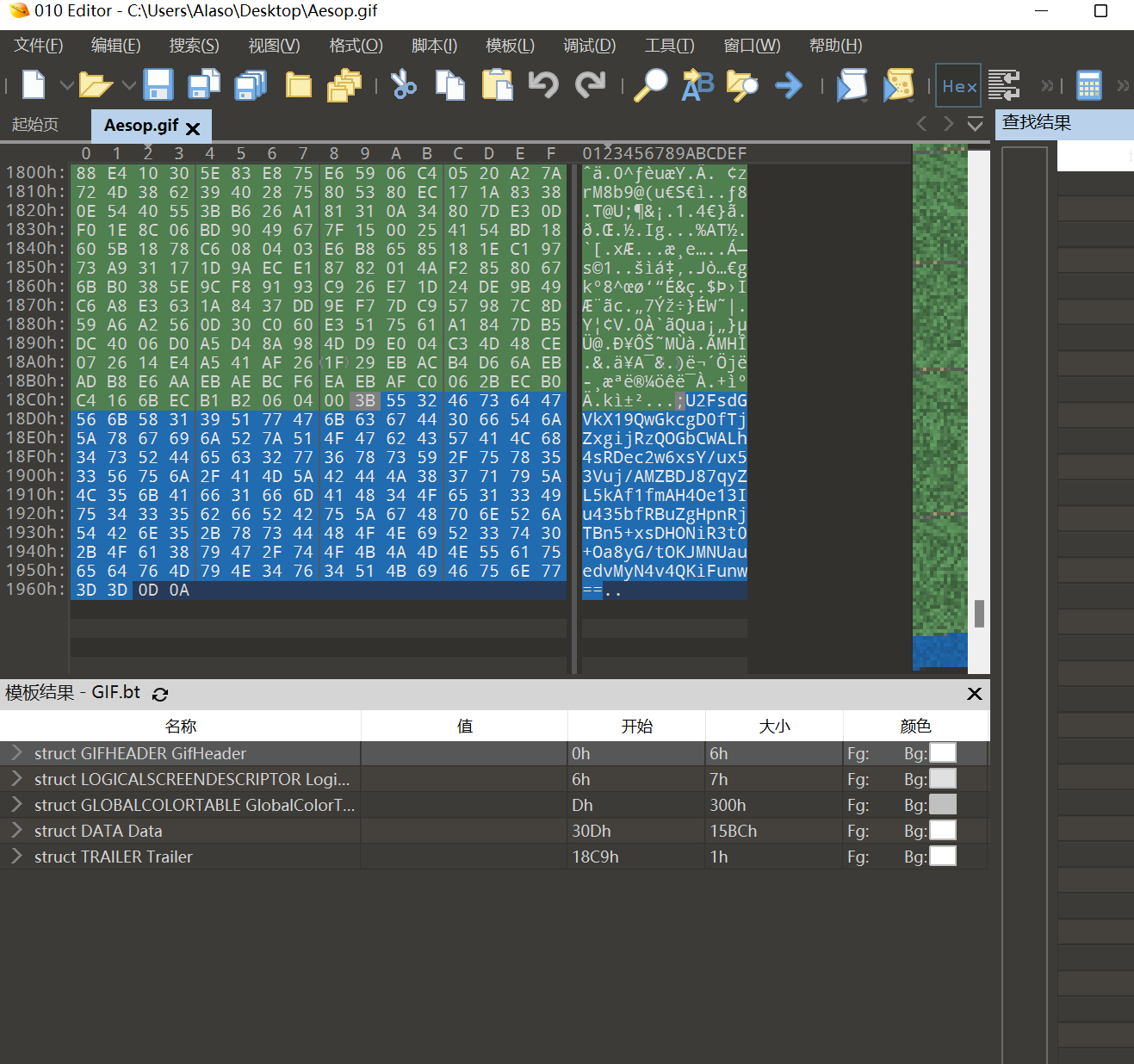

Aesop_secret

这题开场给了个GIF动图,我寻思着这里面有东西,于是直接上网搜索 GIF 的分帧操作,但是解出来之后我看不懂的密文

我又试了一把 010 ,发现最后那段有奇怪的东西

密文!拿去解密!在线AES加密 | AES解密 - 在线工具 (sojson.com) 记得输入密钥 ISCC!

解密两次即可得到 flag !

本文来自博客园,作者:Alaso_shuang,转载请注明原文链接:https://www.cnblogs.com/Alaso687/p/18269502