20212937 曾俊铭 2021-2022 网络攻防环境搭建

20212937 曾俊铭 2021-2022-2 《网络攻防实践》第3周(第1次)作业

一.知识点梳理与总结

. 虚拟机:通过软件方法利用一台物理电脑的硬盘和内存可虚拟出若干台机器。它是电脑中的电脑,是利用软件虚拟出来的计算机,是在现有的操作系统上虚拟出来的一个完全隔离环境中的完整计算机系统

. 靶机:包含系统和应用程序安全漏洞,是攻击目标的主机

. 攻击机:包含一些专用软件,是发起网络攻击的主机

. 蜜网:构建部署陷阱网络进行诱骗与分析网络攻击的一种手段

. 蜜网网关:作为透明网关的攻击行为捕获与分析平台

二.网络攻防实验环境的搭建

- 实验中虚拟软件工具,攻击机与靶机介绍

Vmware: VmWare虚拟机软件是一个“虚拟PC”软件,它使你可以在一台机器上同时运行多个Windows、DOS、LINUX系统

kali123: Ubuntu Linux攻击机

honey123: ROO 蜜网网关

seedubuntu: Ubuntu Linux攻击机&靶机

win2kserver: Win2000 Windows靶机

Winxp attack: WinXP Windows攻击机

Metasploitable: Ubuntu Linux靶机

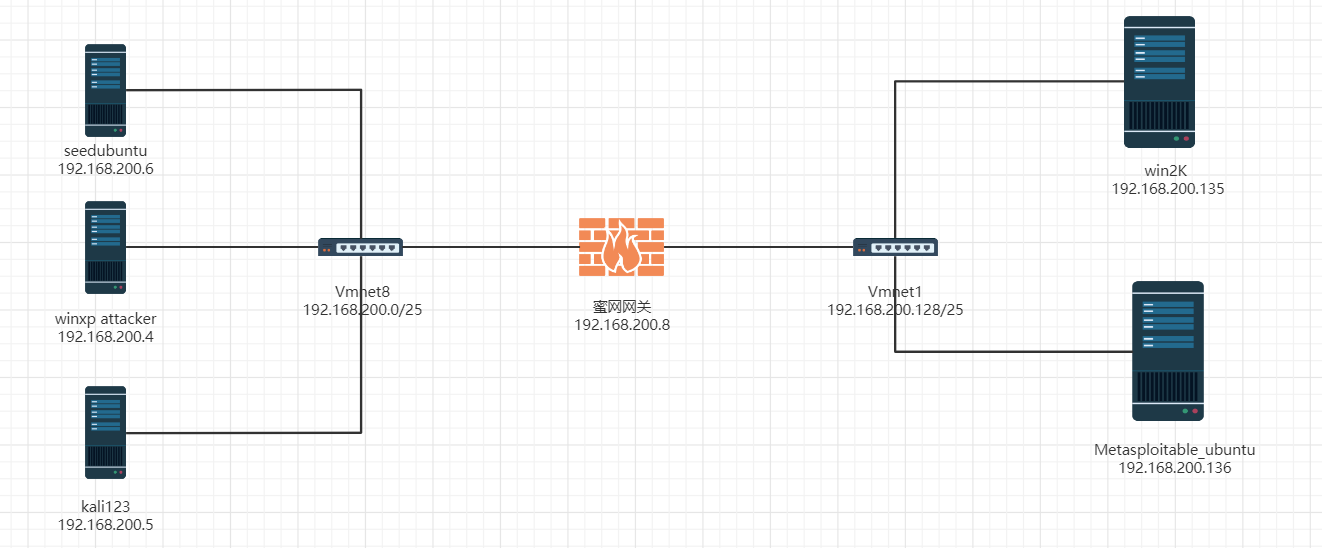

- 拓扑图

- 虚拟网卡配置

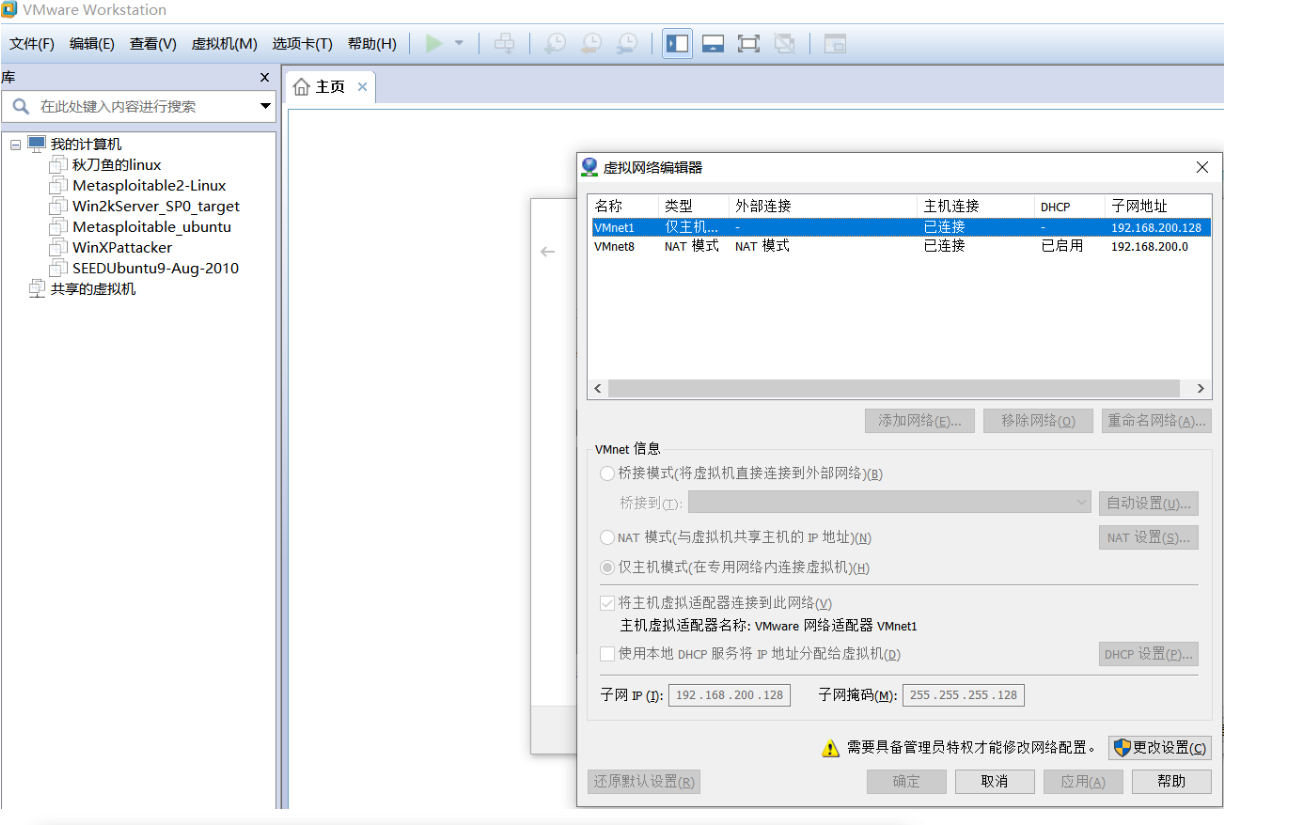

- 进入编辑选择虚拟编辑器,对Vmnet1和Vmnet8进行设置

把Vmnet1靶机网段设为仅主机模式,并把他的子网IP地址设为192.168.200.128,子网掩码设为255.255.255.128

关闭本地DHCP服务(方便后面将主机IP放进蜜网进行设置)

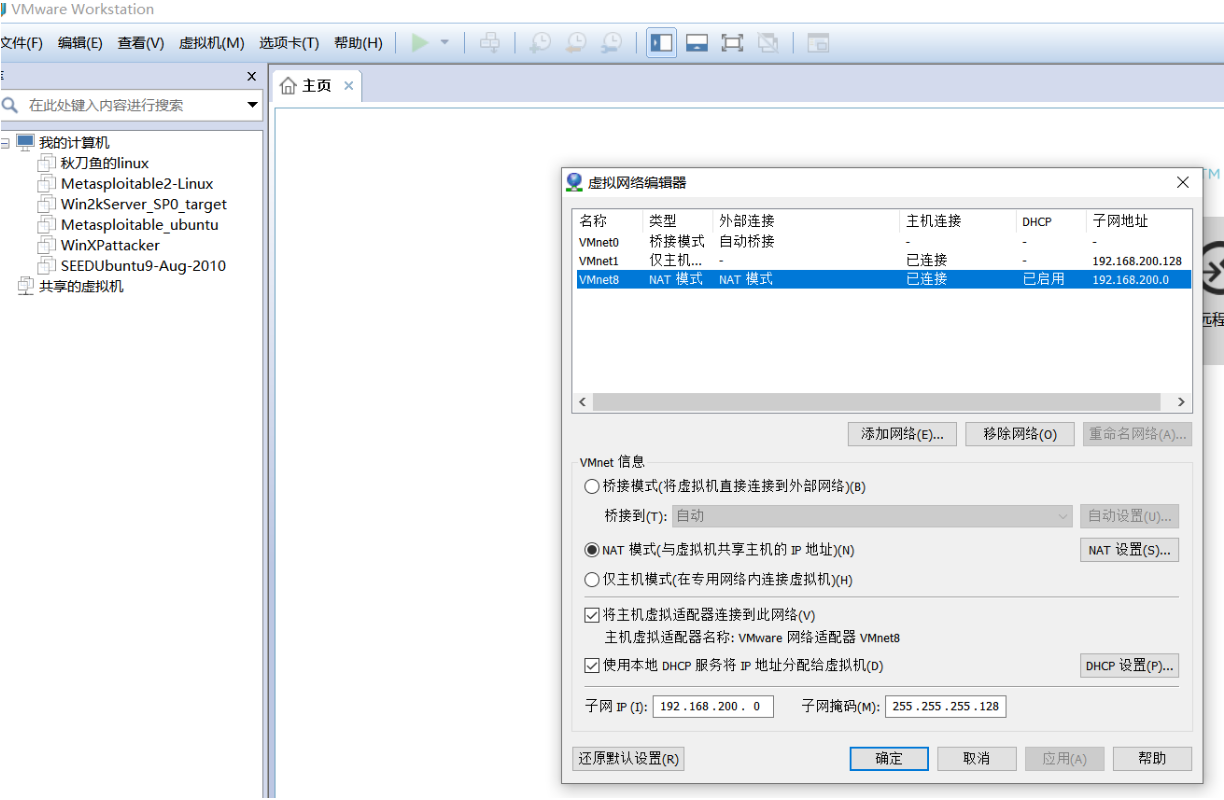

将Vmnet8设为NAT模式,并将子网IP设为192.168.200.0 子网掩码设置为:255.255.255.128

在NAT设置将网关IP设为192.168.200.120,在DHCP设置将起始IP地址和结束IP地址分别设为:192.168.200.2和192.168.200.120

-

安装靶机与攻击机

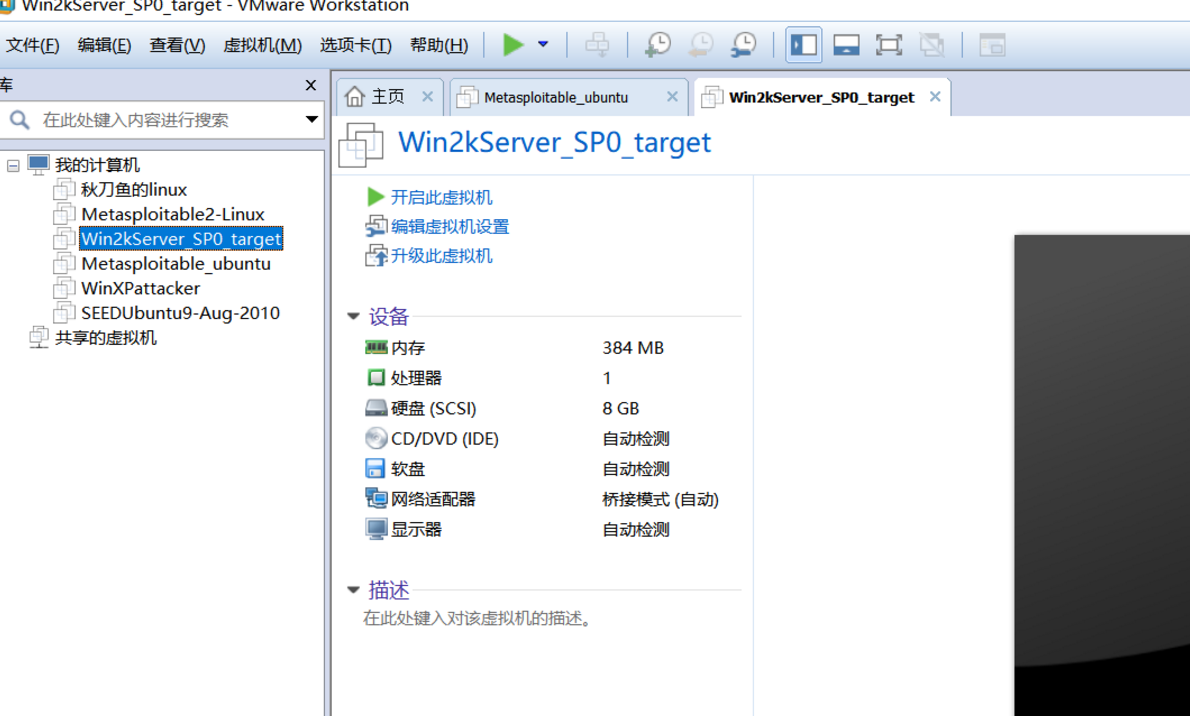

点击打开虚拟机,安装靶机:Metasploitable_ubuntu 和 Win2kServer_SP0_target

打开vmx文件

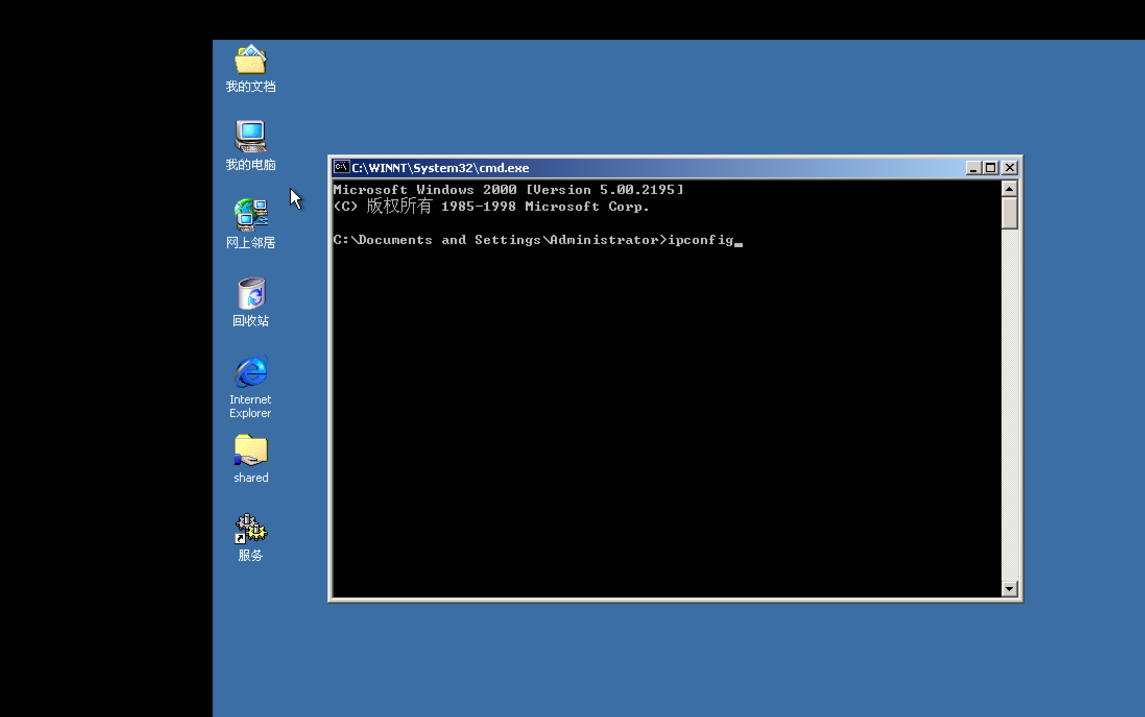

设置Win2kServer_SP0_target的IP地址

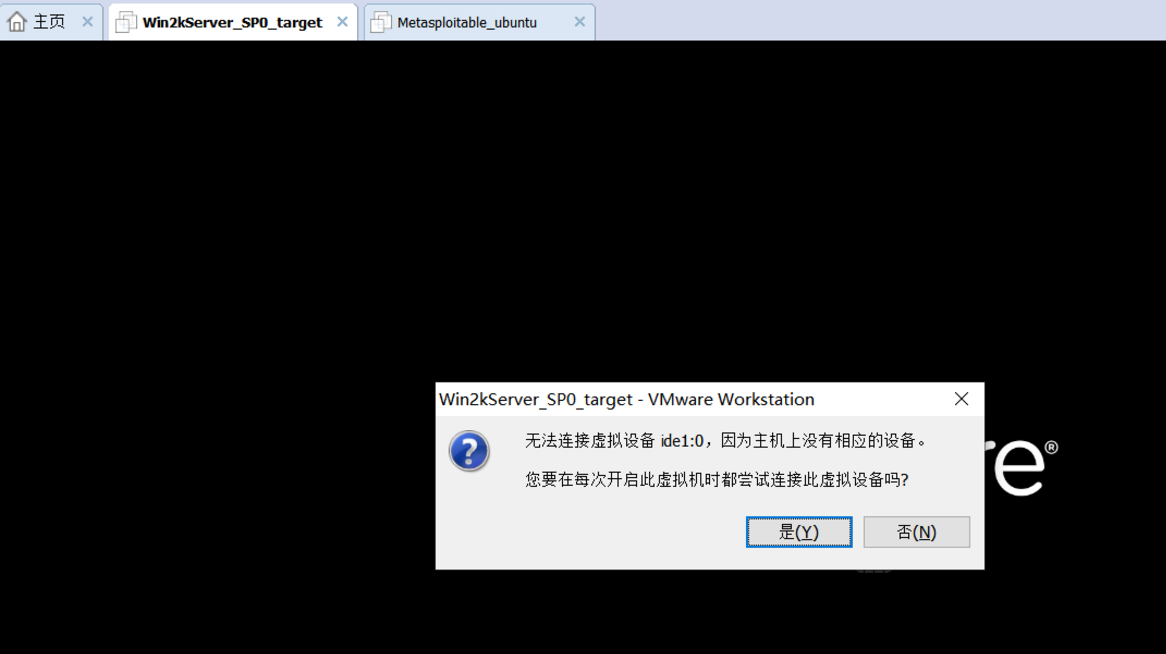

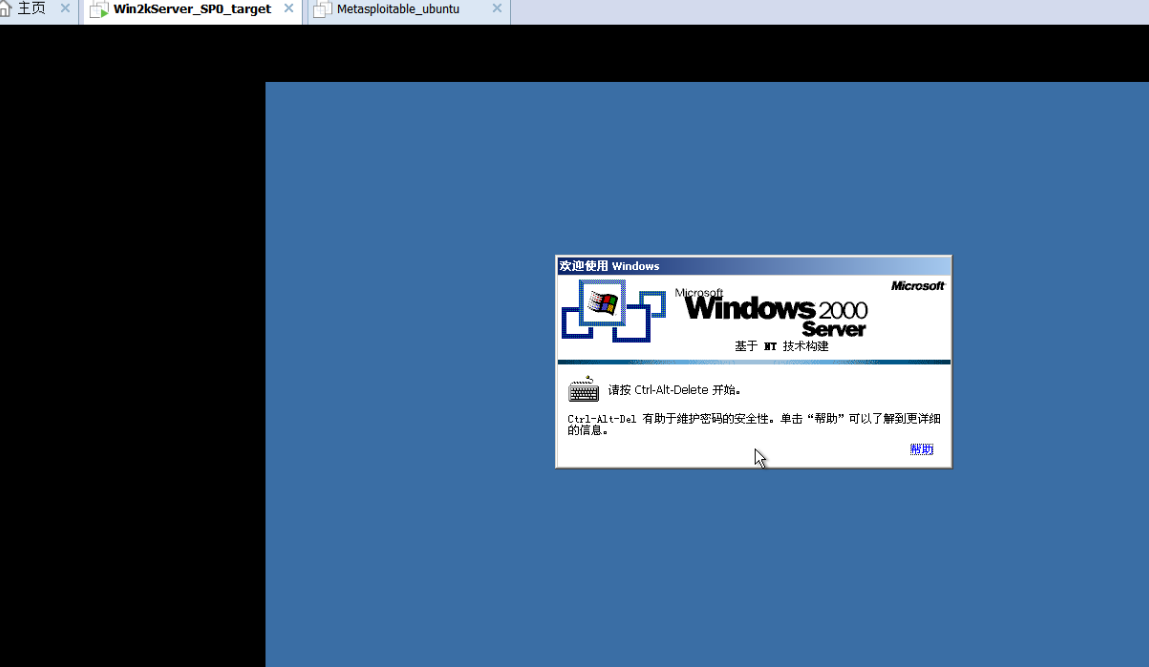

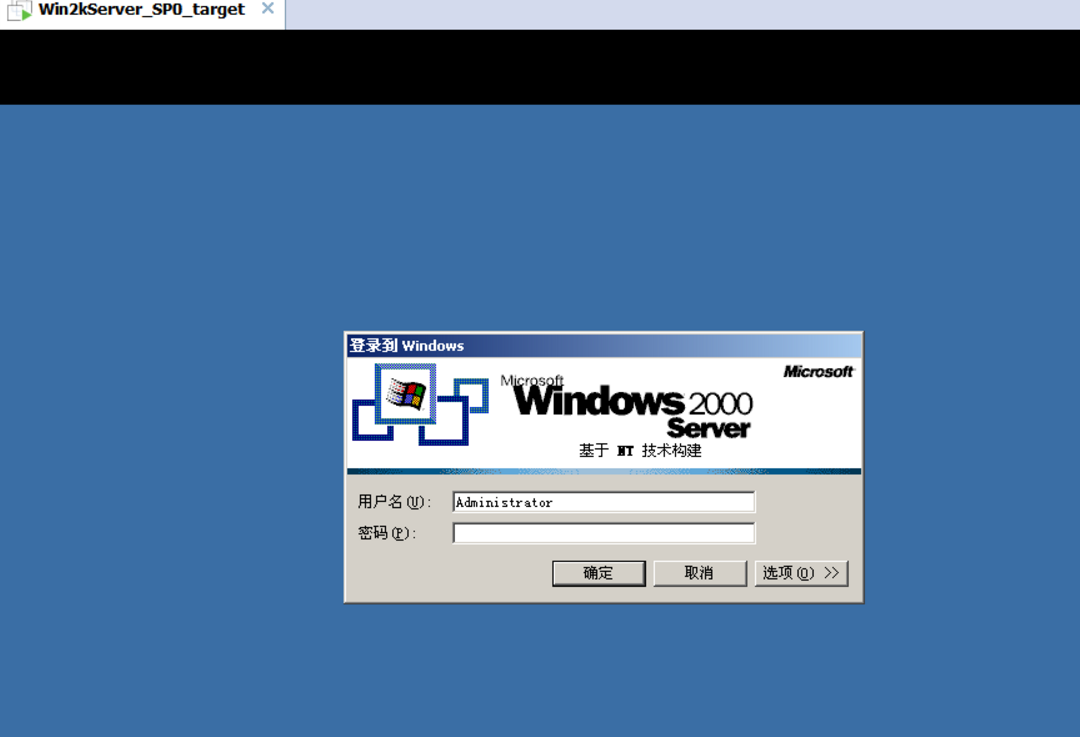

启动Win2kServer_SP0_target,进入界面选择“是”, 登录密码为:mima1234

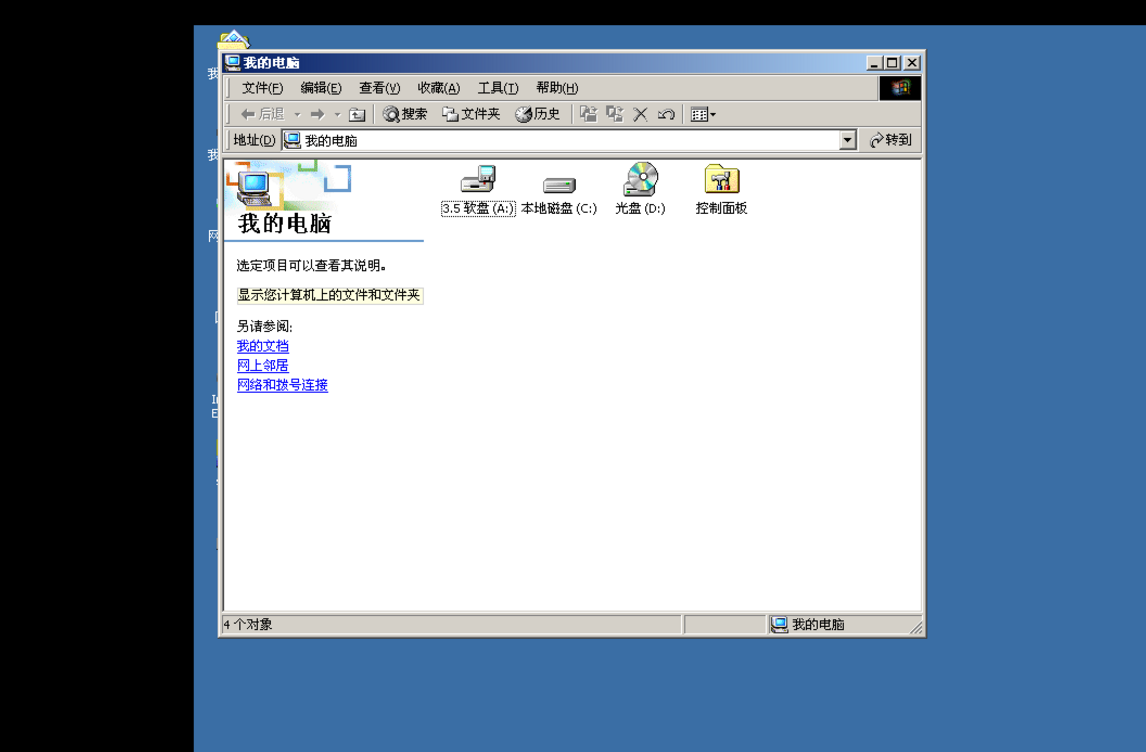

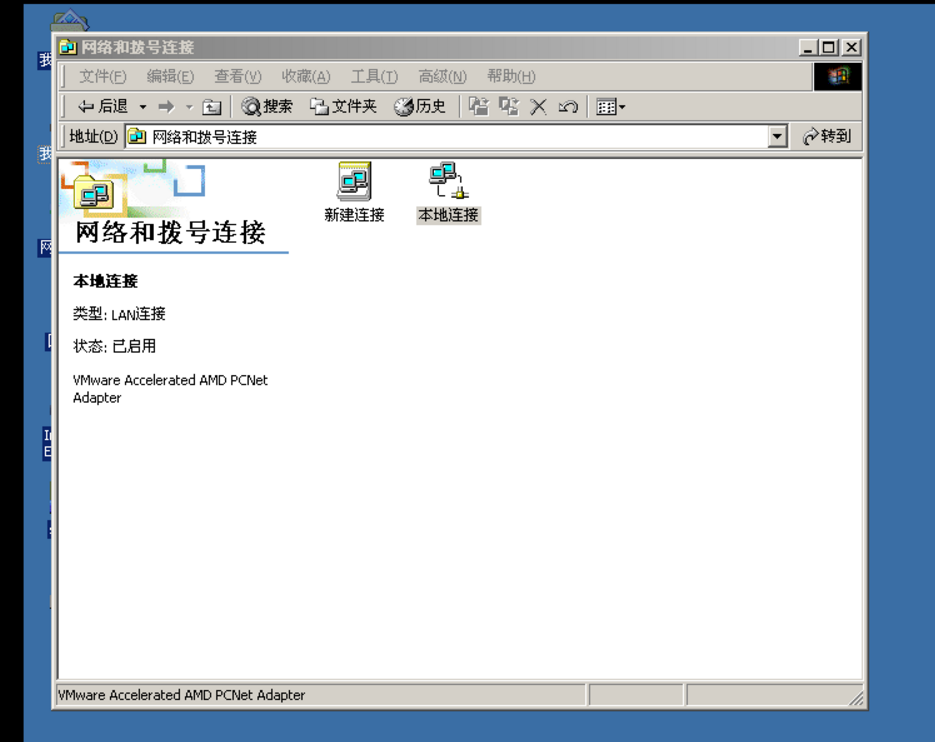

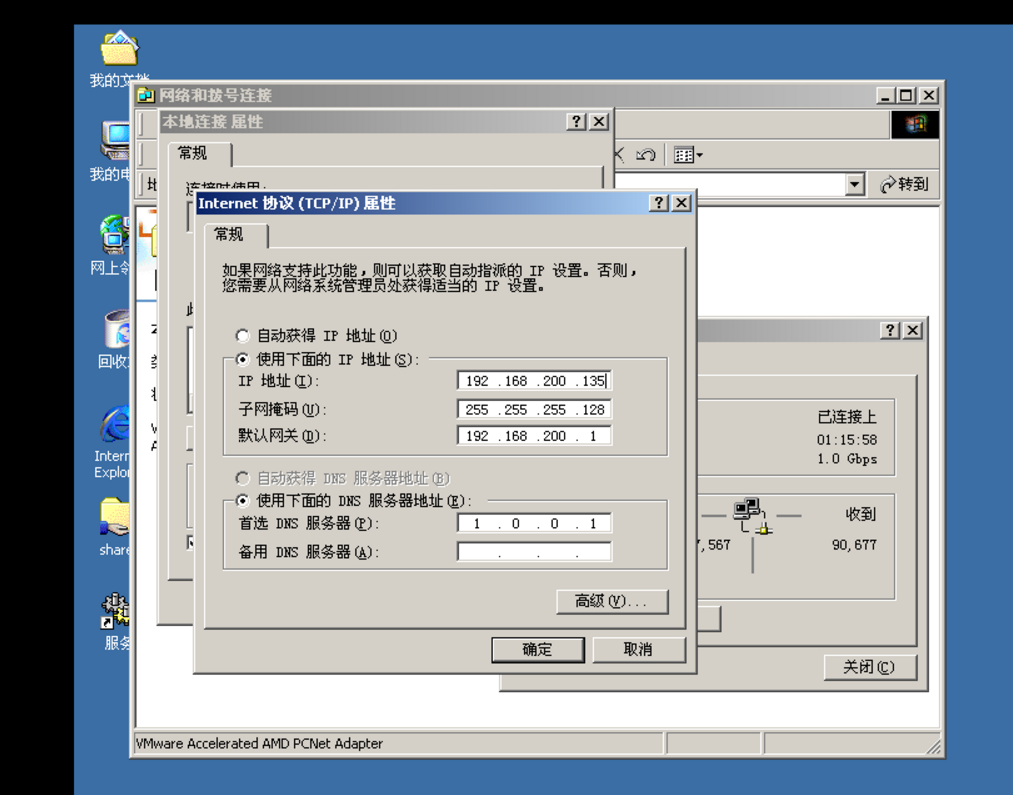

进入我的电脑,打开本地连接,找到internet协议

将IP地址设为:192.168.200.135 ,子网掩码为255.255.255.128 ,默认网关为192.168.200.1

将首选DNS服务器地址设为:1.0.0.1

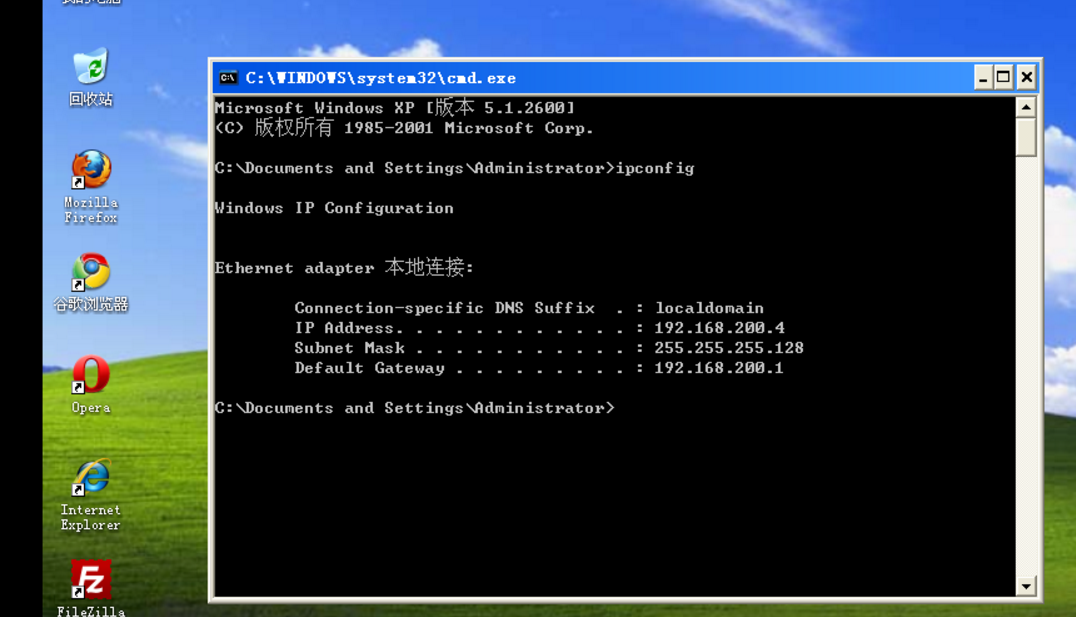

win+R+cmd+ipconfig,检查靶机IP配置是否成功

设置Metasploitable_ubuntu的IP地址

启动Metasploitable_ubuntu,进入界面选择“是”

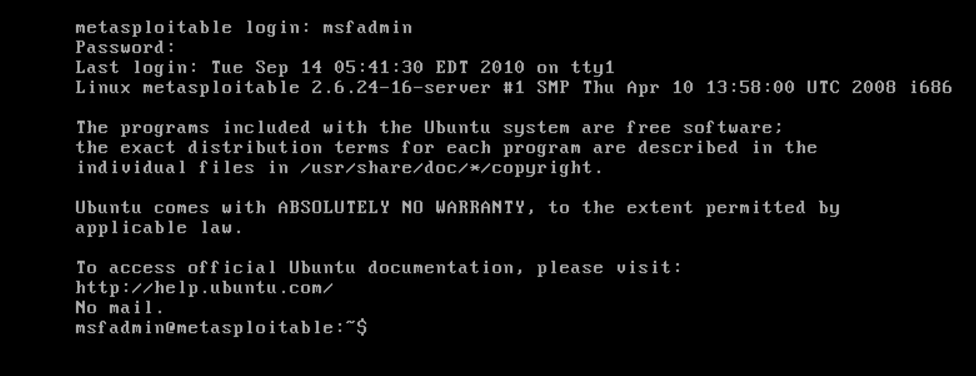

进入界面,登录账号和密码同为:msfadmin

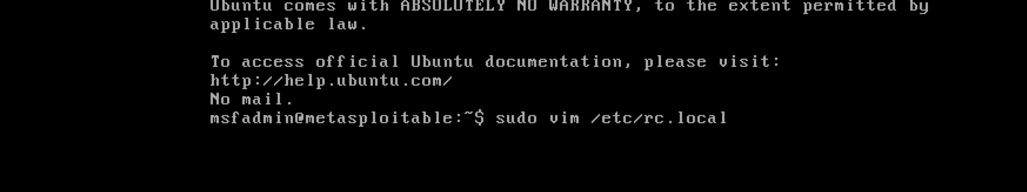

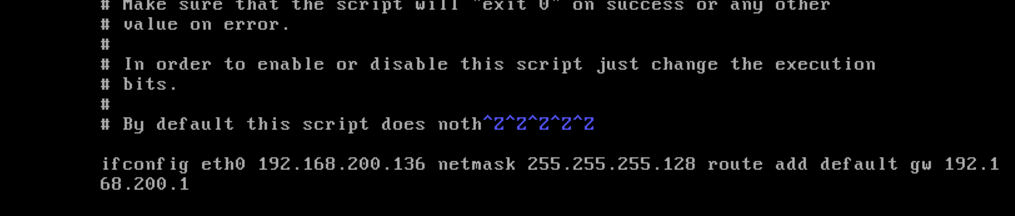

输入命令行 sudo vim /etc/rc.local 对他的网络配置文件进行修改

在exit0之前输入命令行 ,设置IP地址

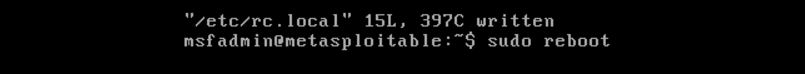

输入命令行 sudo reboot,重启

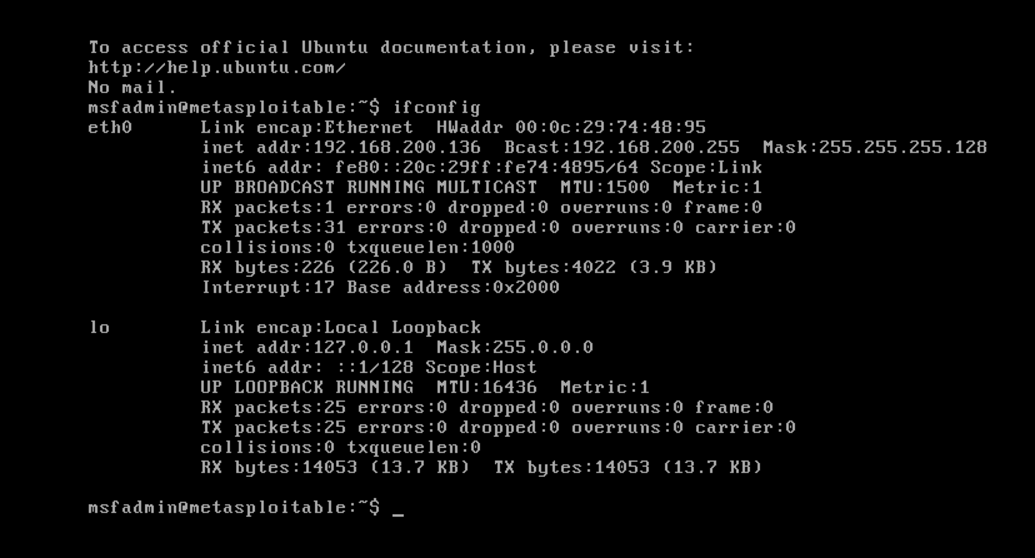

重启登录之后输入命令行ifconfig检查IP地址是否设置成功

点击打开虚拟机,安装攻击机,WinXPattacker,kali,SEEDUbuntu

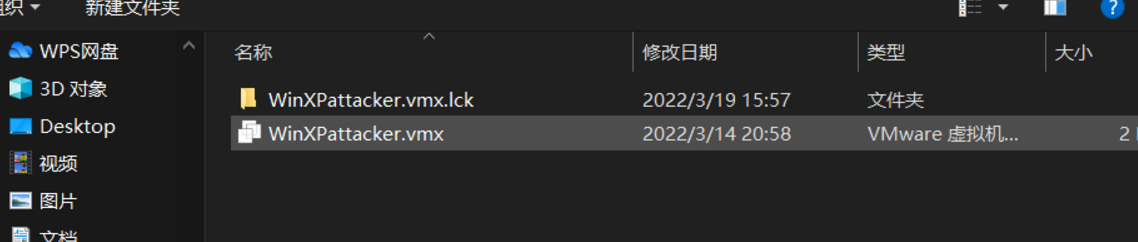

打开vmx安装WinXPattacker,kali

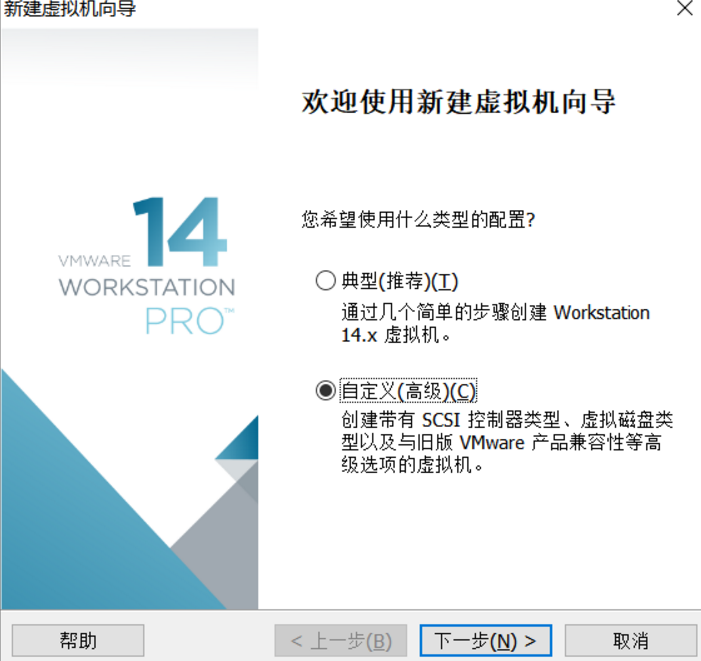

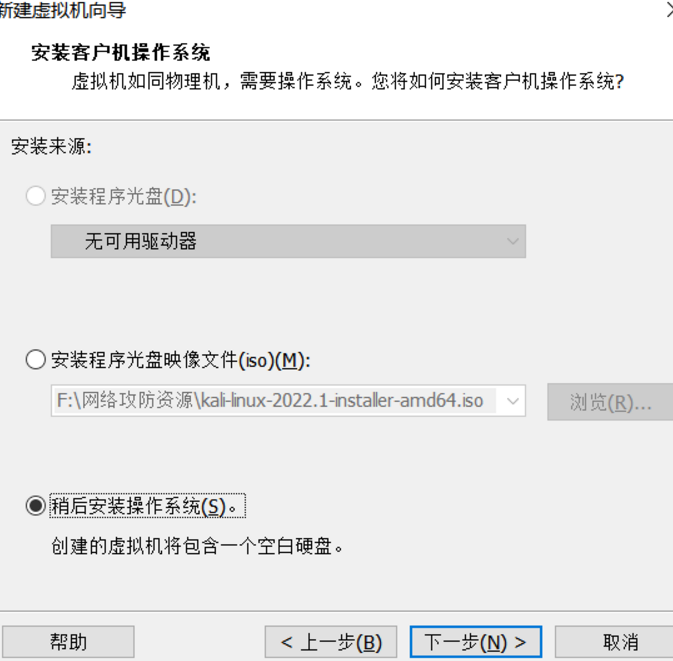

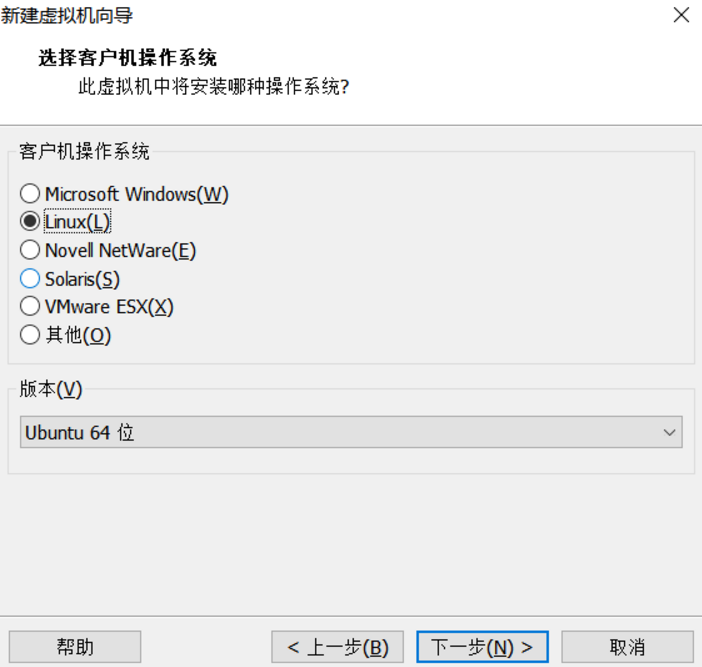

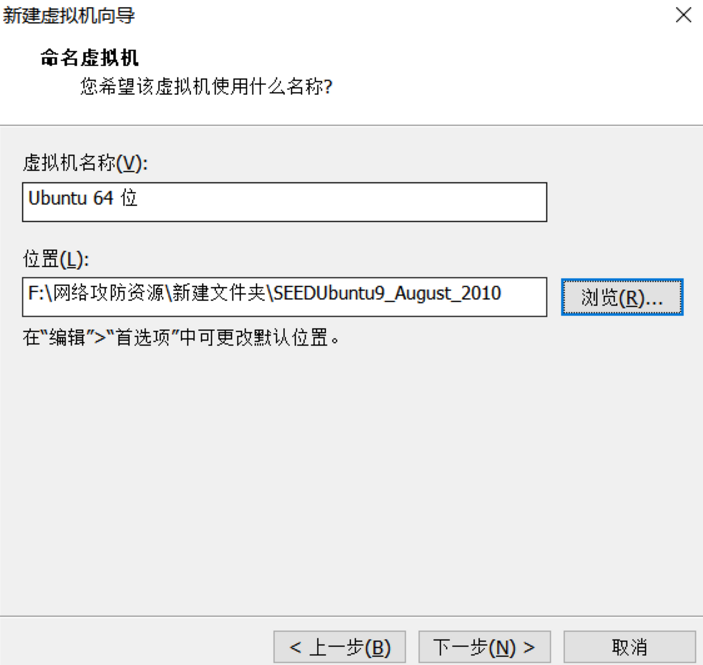

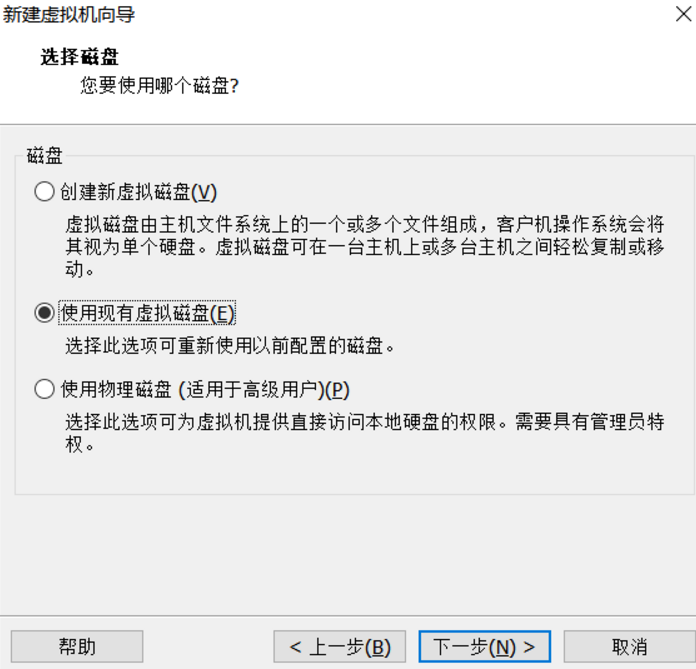

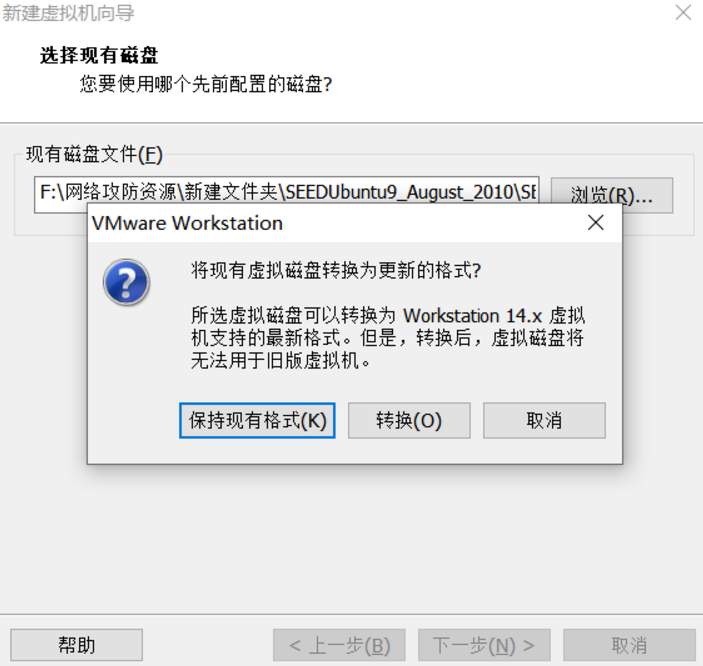

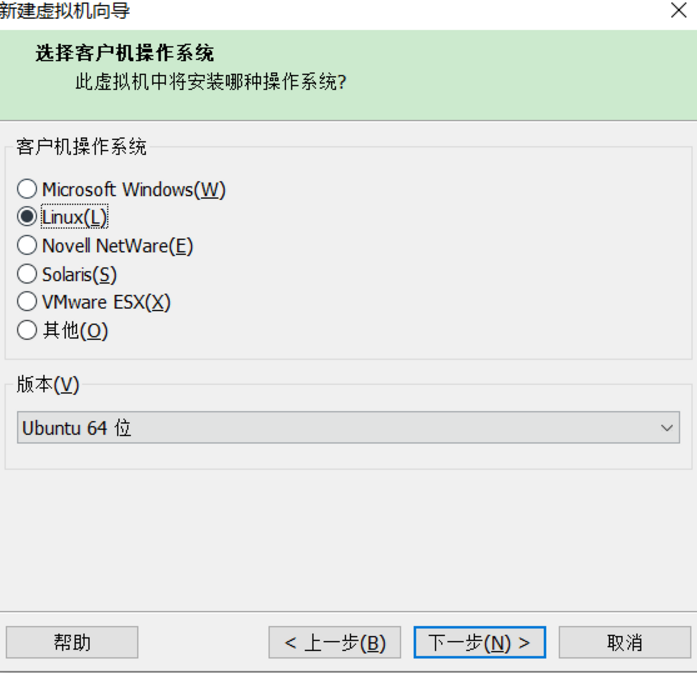

因为SEEDUbuntu提供的是磁盘文件,所以需要创建新的虚拟机

选择稍后安装

选择Linux

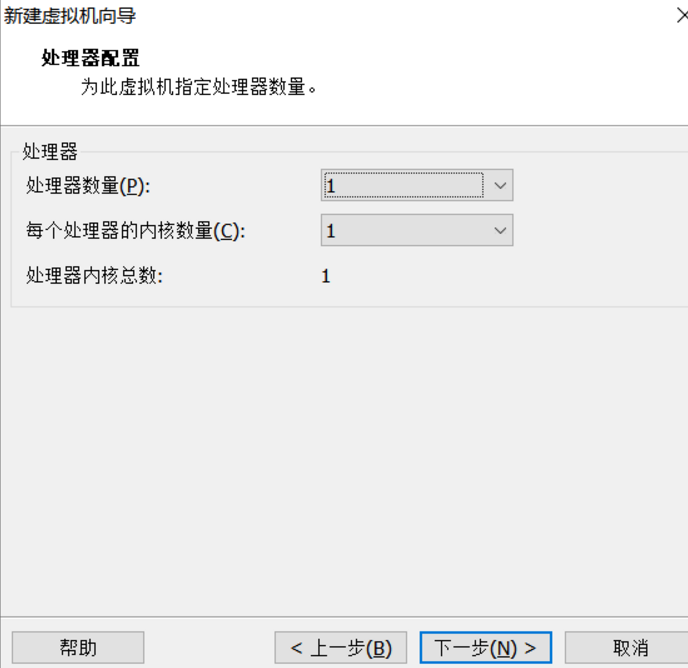

处理器,内核数量设置为1

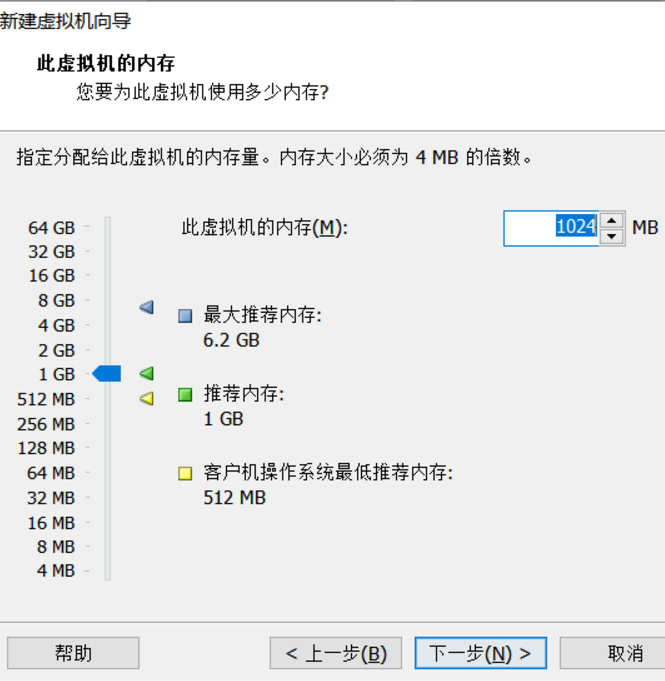

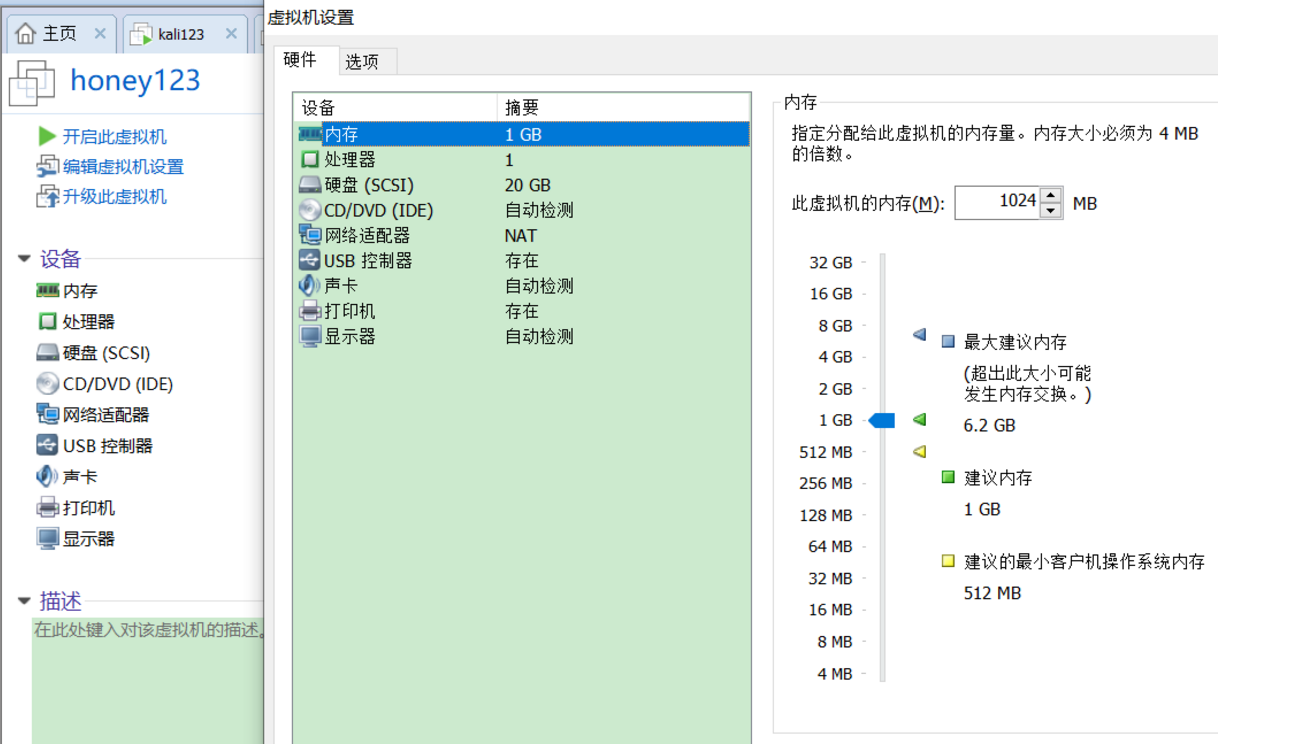

给虚拟机分配1GB内存

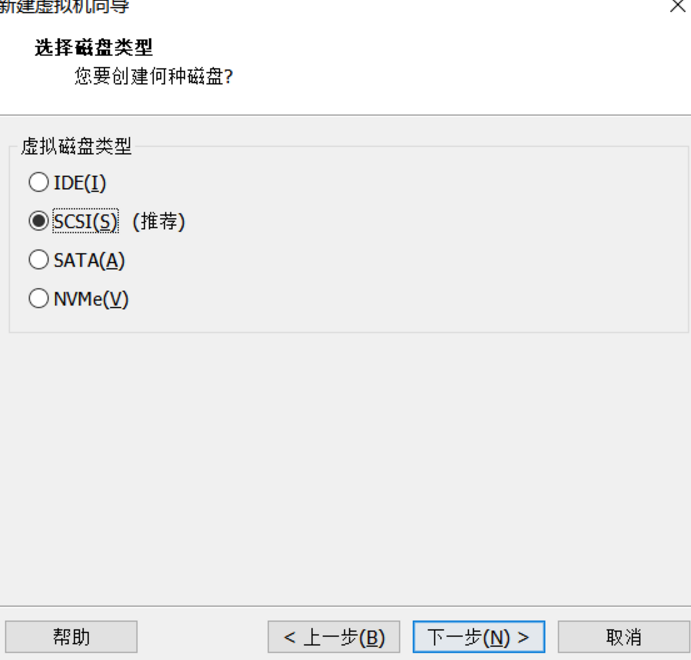

选择使用现有虚拟磁盘

点击保持现有格式

完成安装

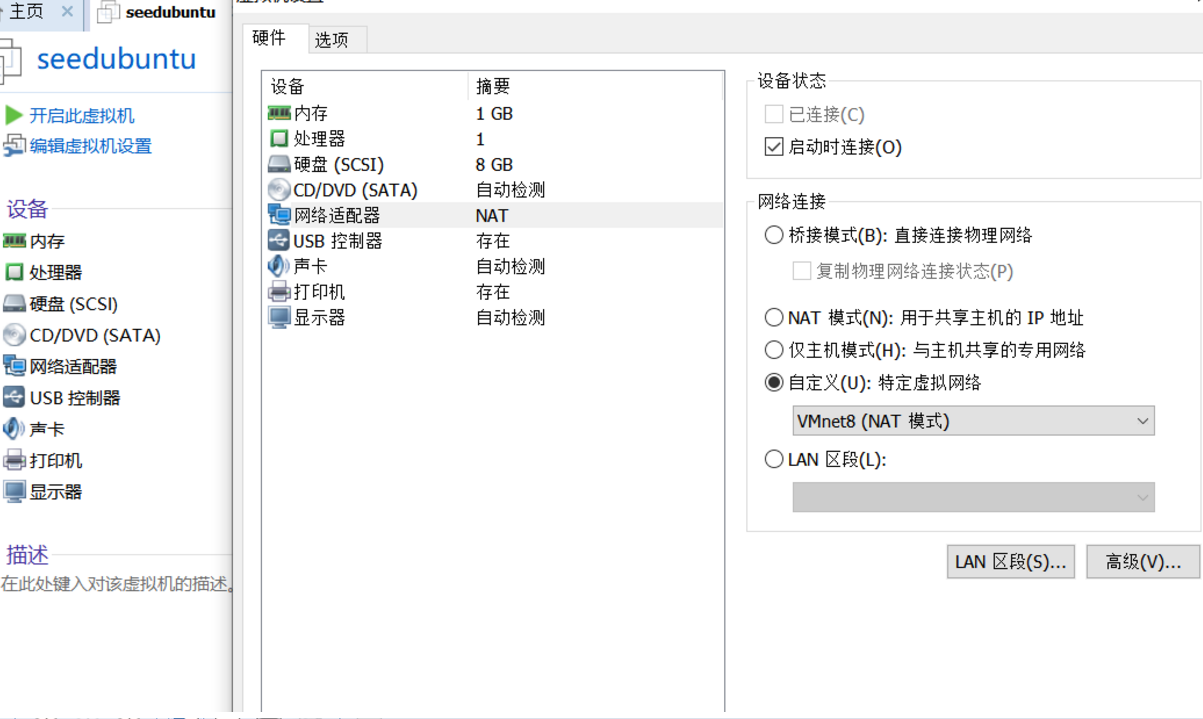

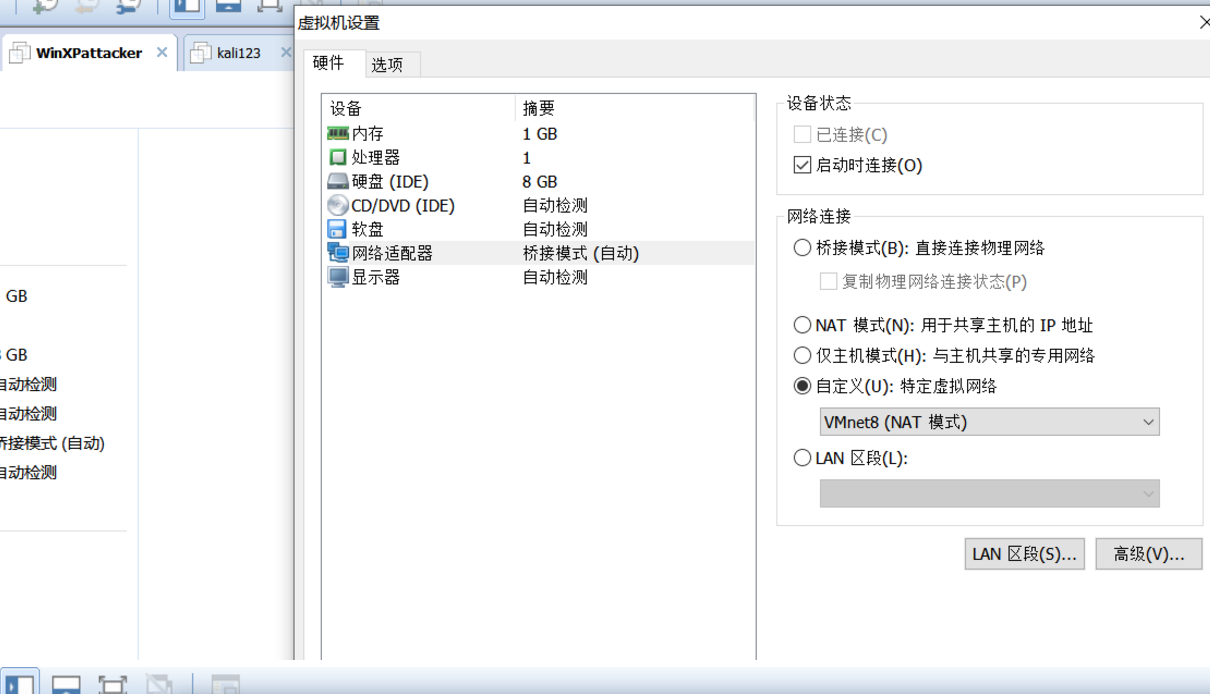

设置攻击机IP地址

SEEDUbutu,kali,WinXPattacker

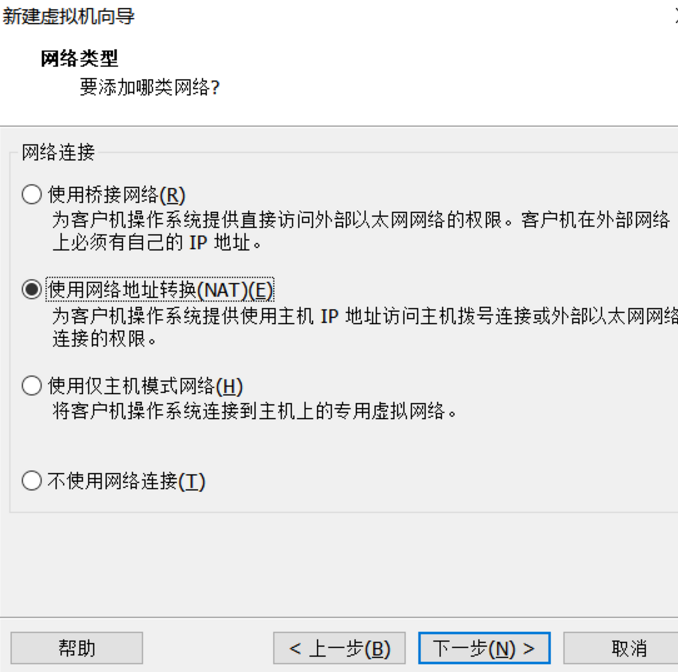

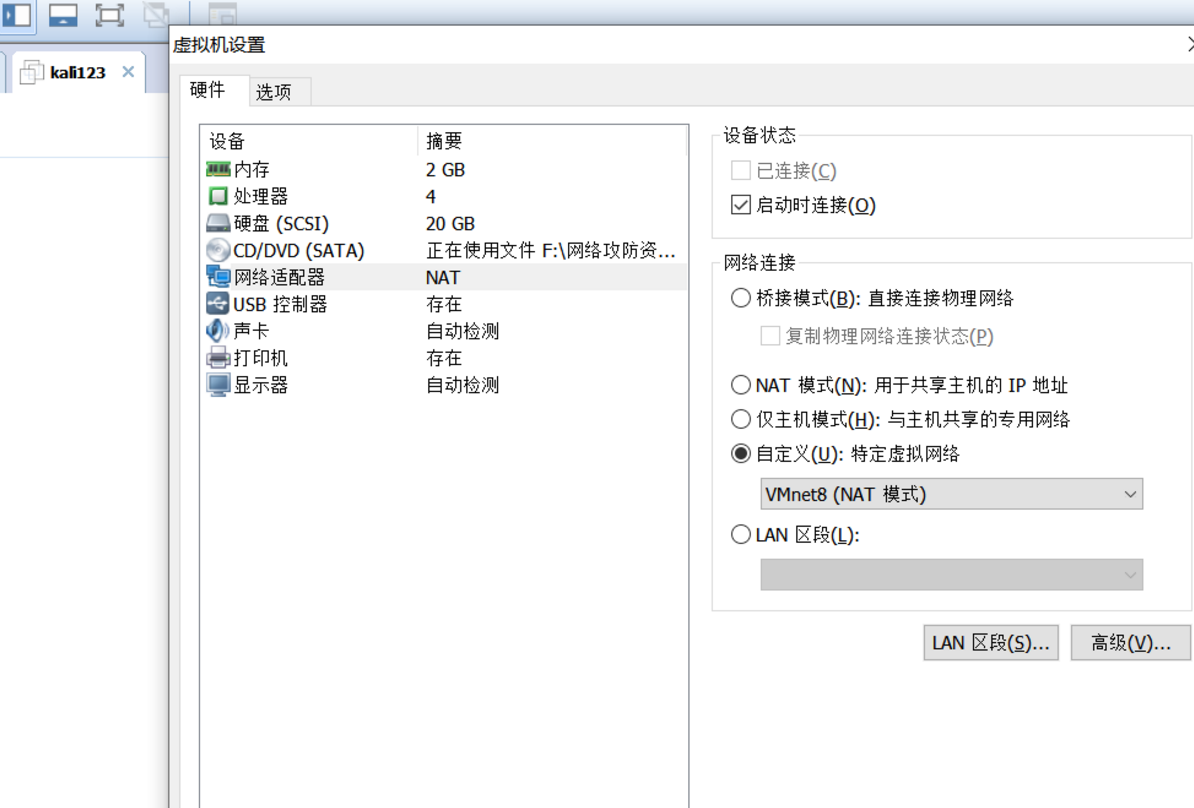

点击网络适配器,选择VMnet8(NAT模式)

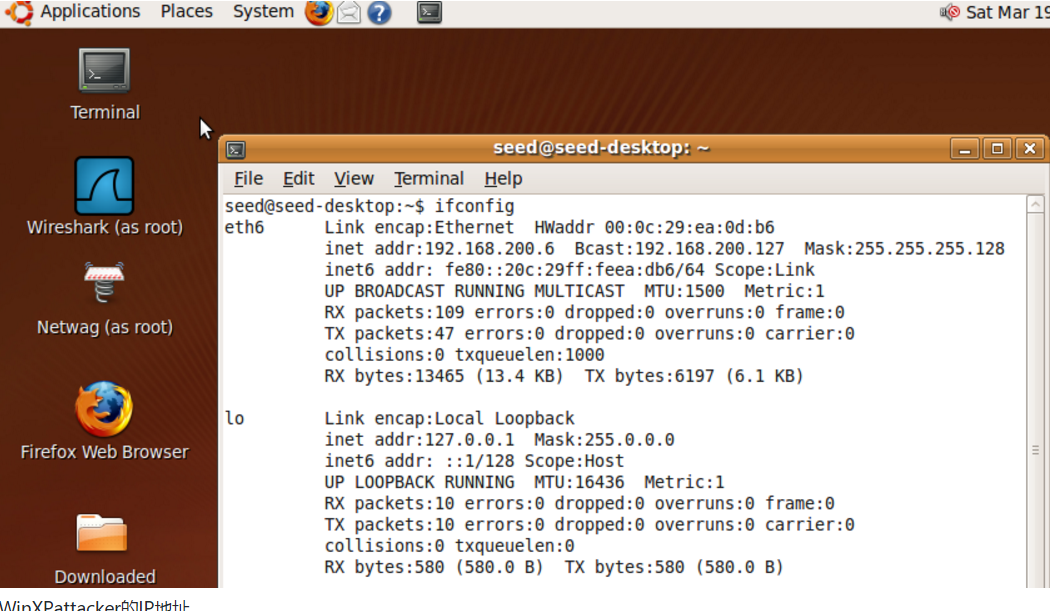

启动SEEDUbuntu检查IP地址是否在攻击网段内,结果IP地址为192.168.200.6,在攻击网段内

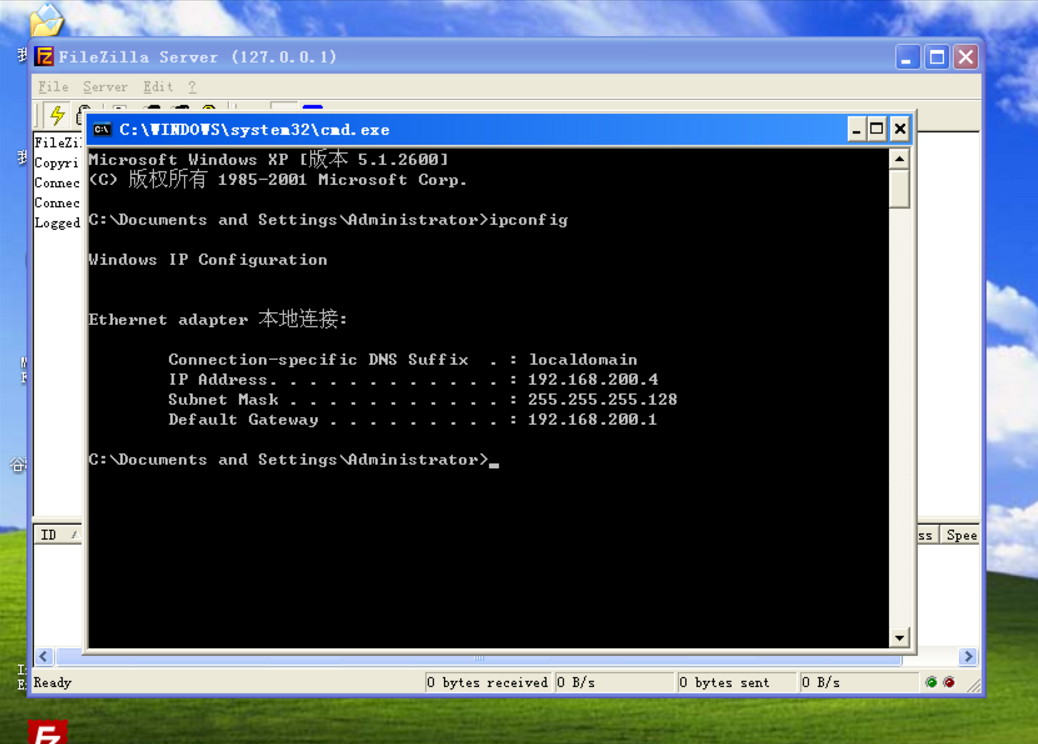

WinXPattacker的IP地址

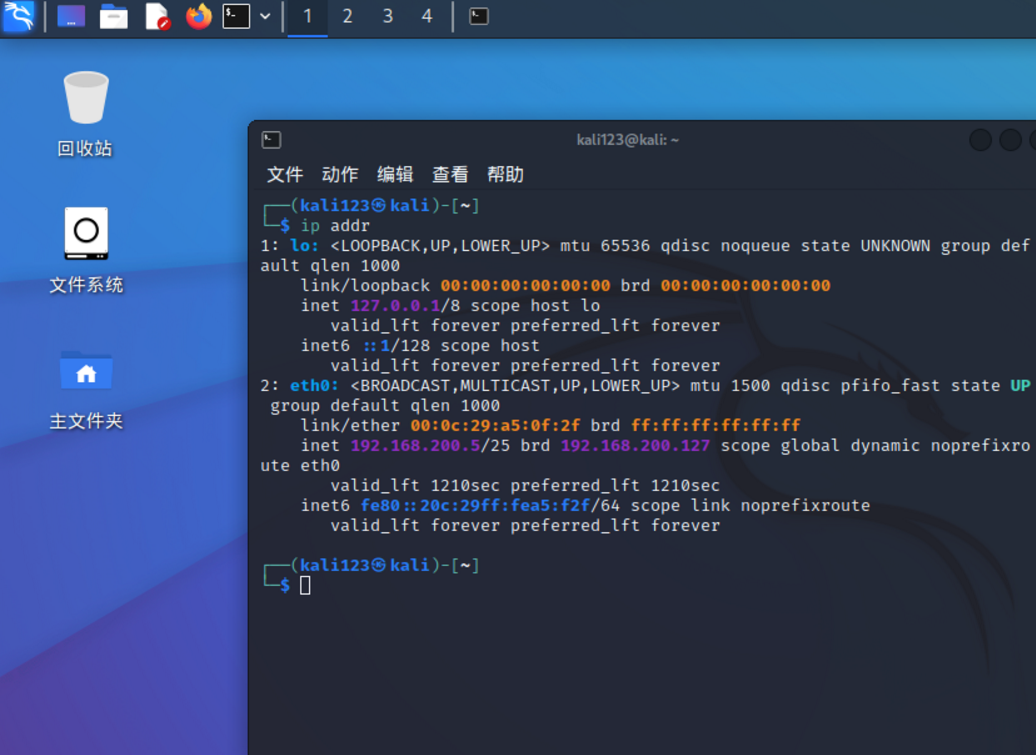

kali的ip地址

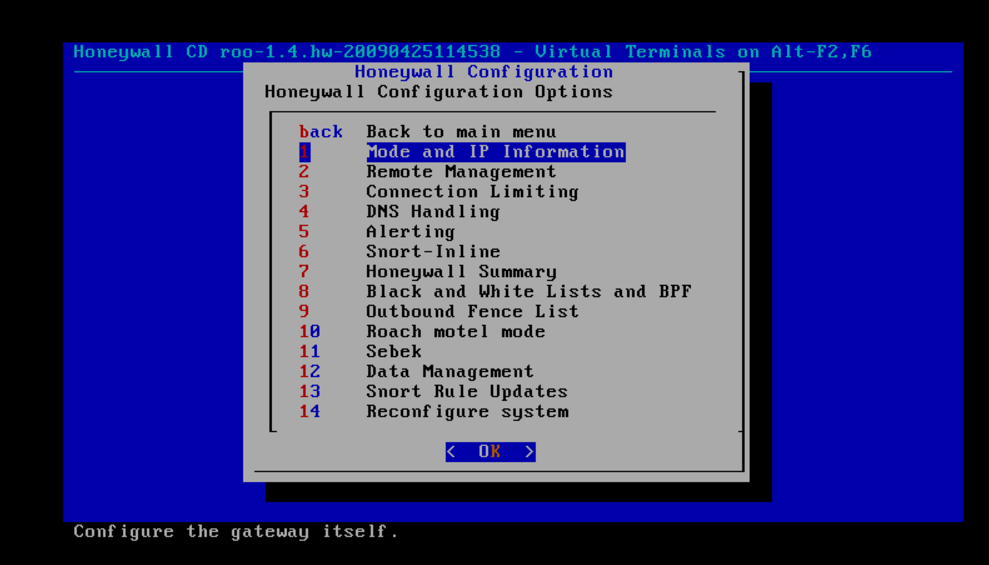

- 蜜网网关的安装配置

原理知识:

| 名字 | 作用 |

|---|---|

| 蜜罐 | 诱捕攻击者的一个陷阱 |

| 蜜网 | 把蜜罐主机放置在防火墙的后面,所有进出网络的数据都会通过这里,并可以控制和捕获这些数据 |

| 蜜网网关 | 蜜网提供的一个作为透明网关的攻击行为捕获与分析平台 |

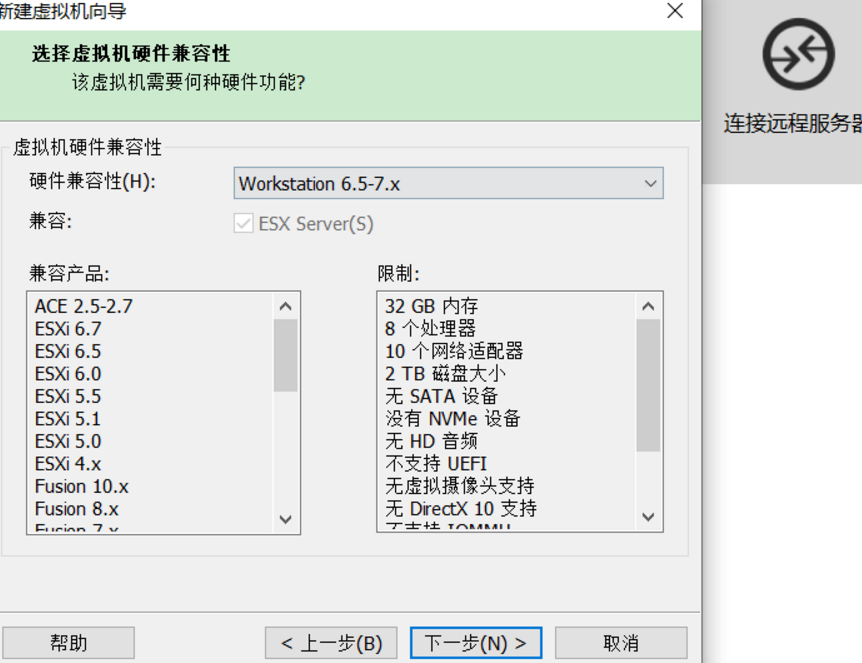

新建虚拟机,硬件兼容性选择workstation 6.5-7.x

创建新的虚拟机之后,编辑虚拟机设置

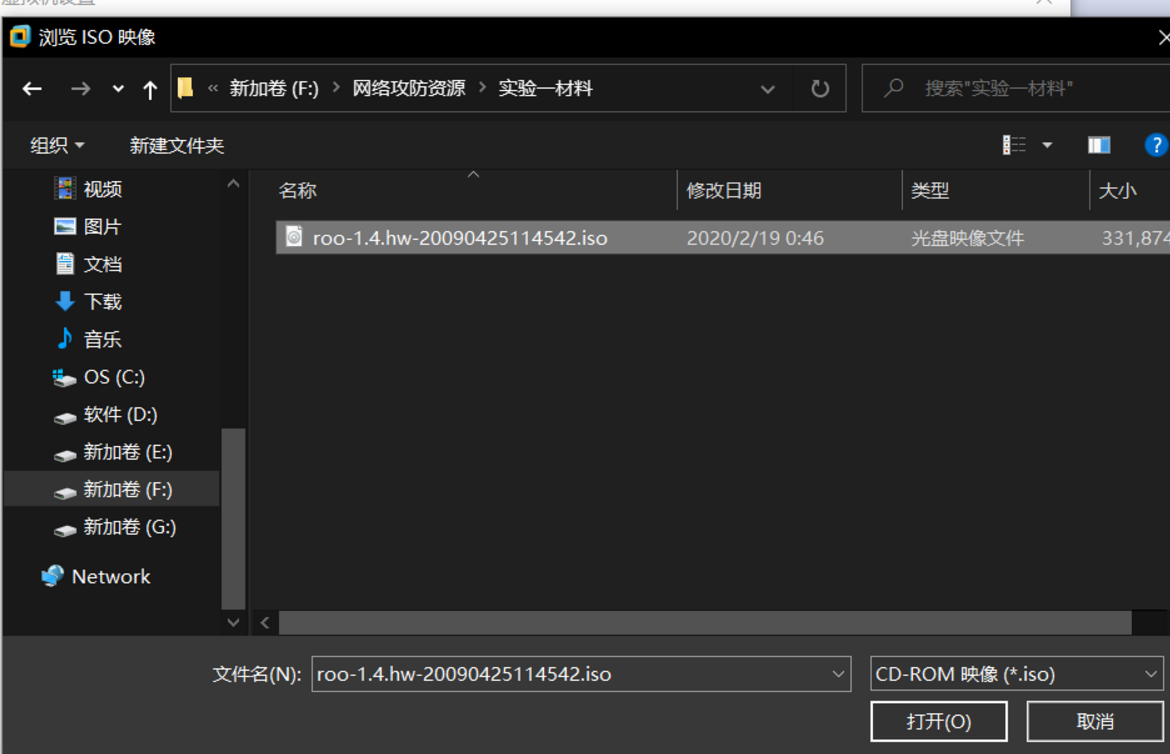

找到蜜网的镜像文件

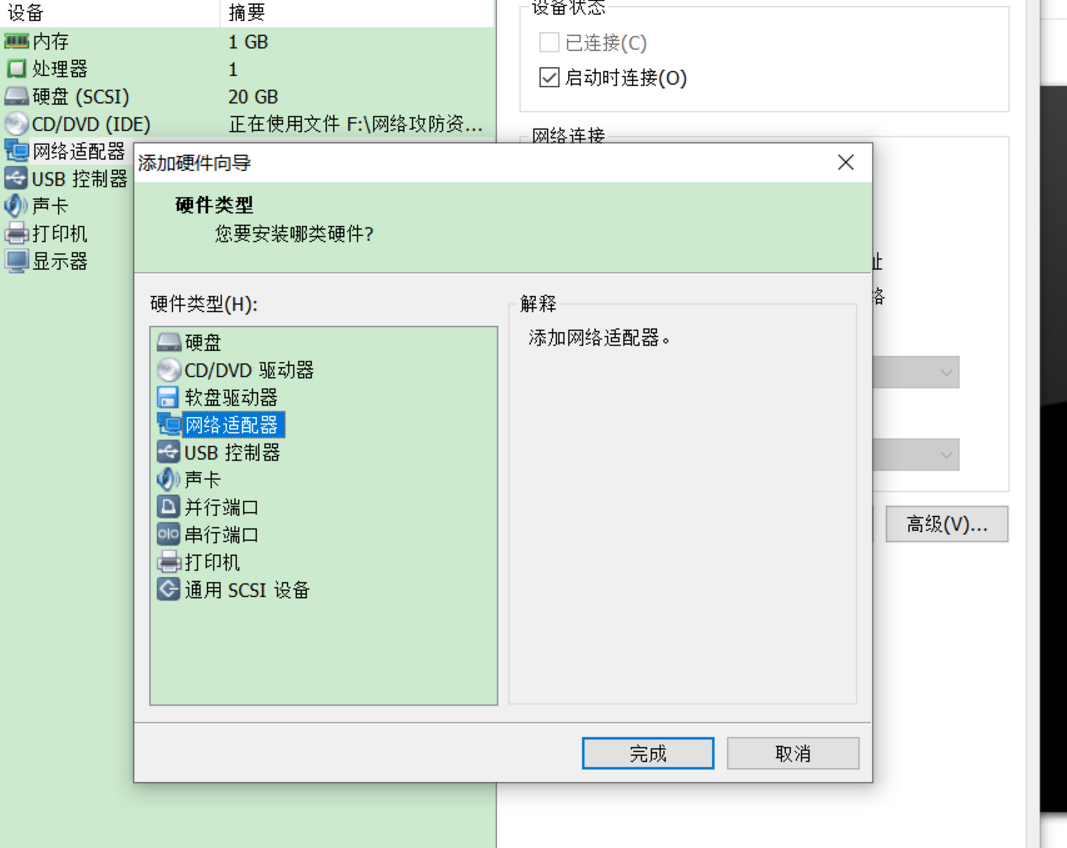

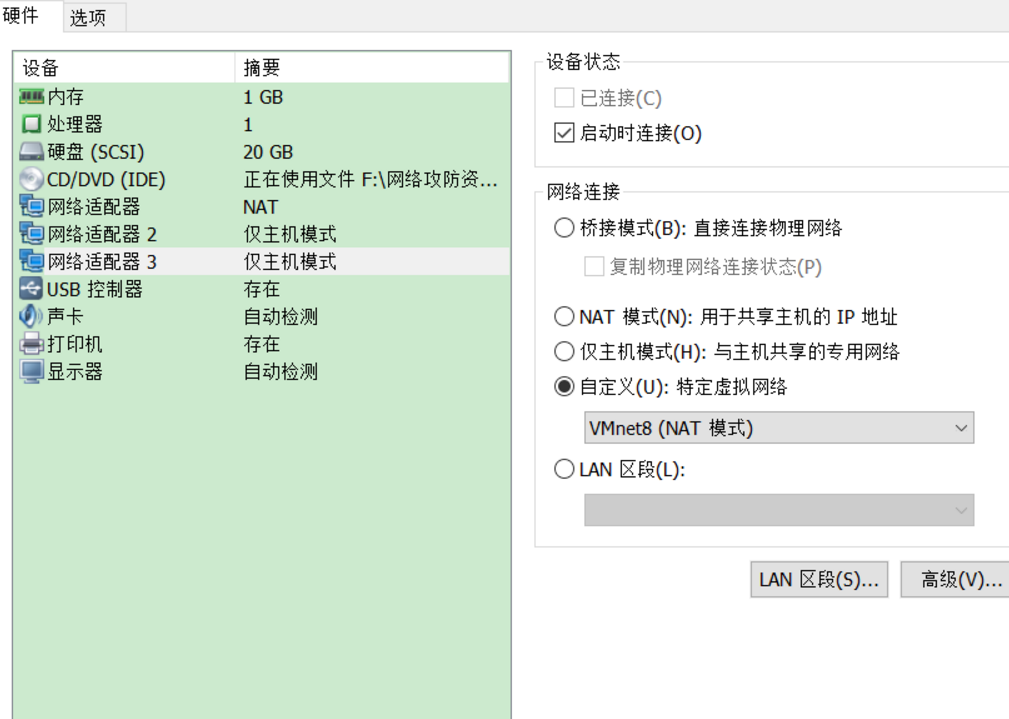

再编辑虚拟机设置,因为蜜网网关有3个接口,所以我们再添加两个网卡

选择仅主机模式

添加第三个网卡,设置为VMnet8(NAT模式)

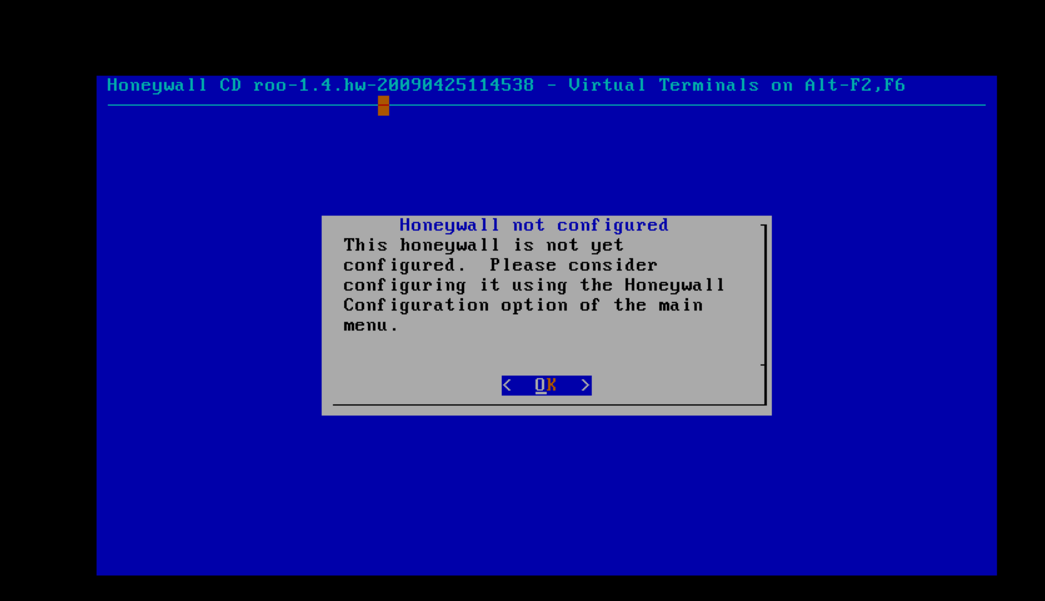

启动虚拟机honey,登录账户名:roo 密码:honey

写入命令行: su - 密码:honey

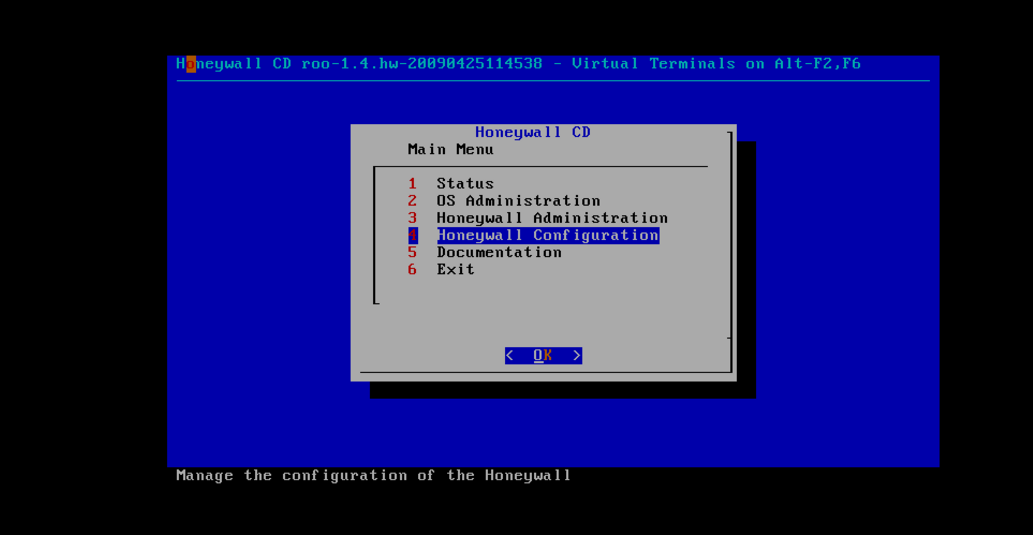

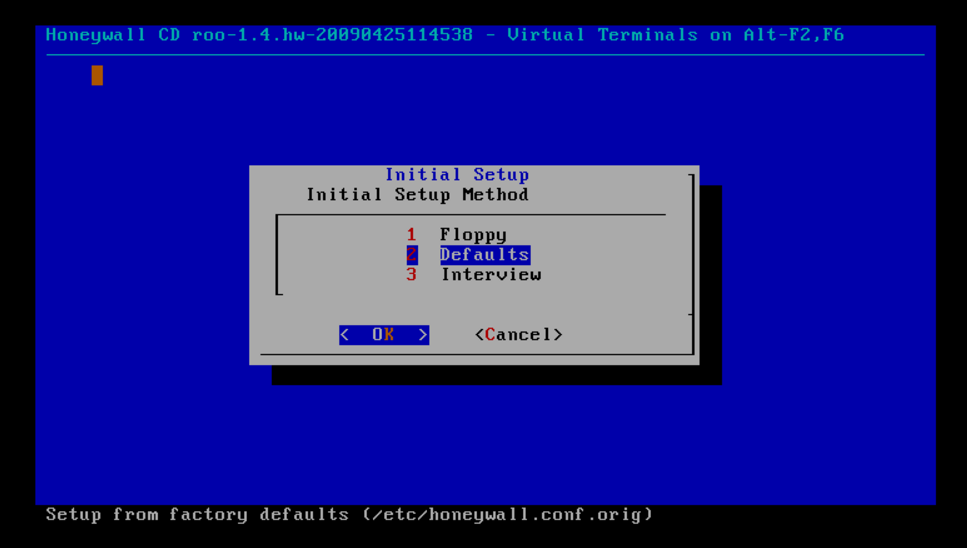

选择此选项

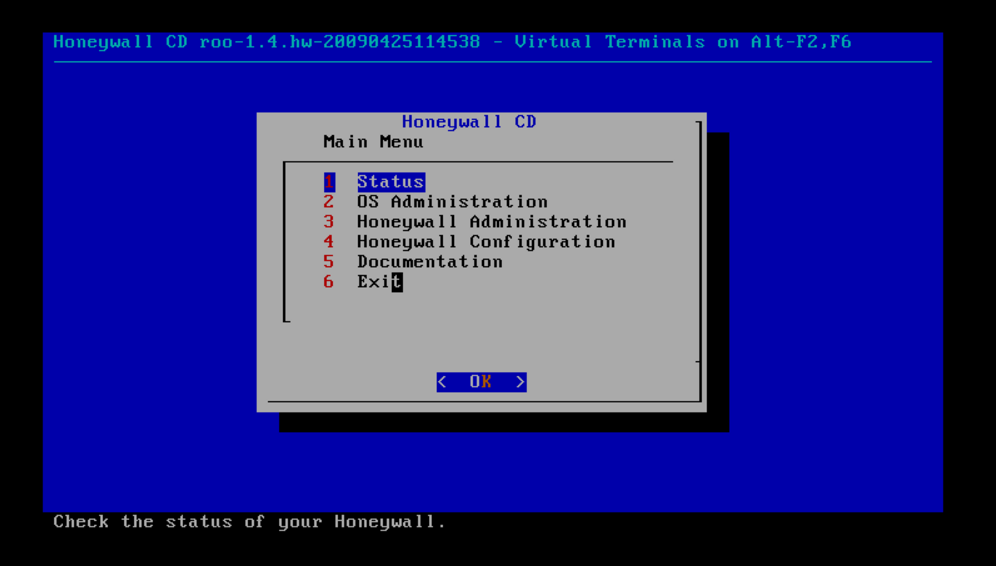

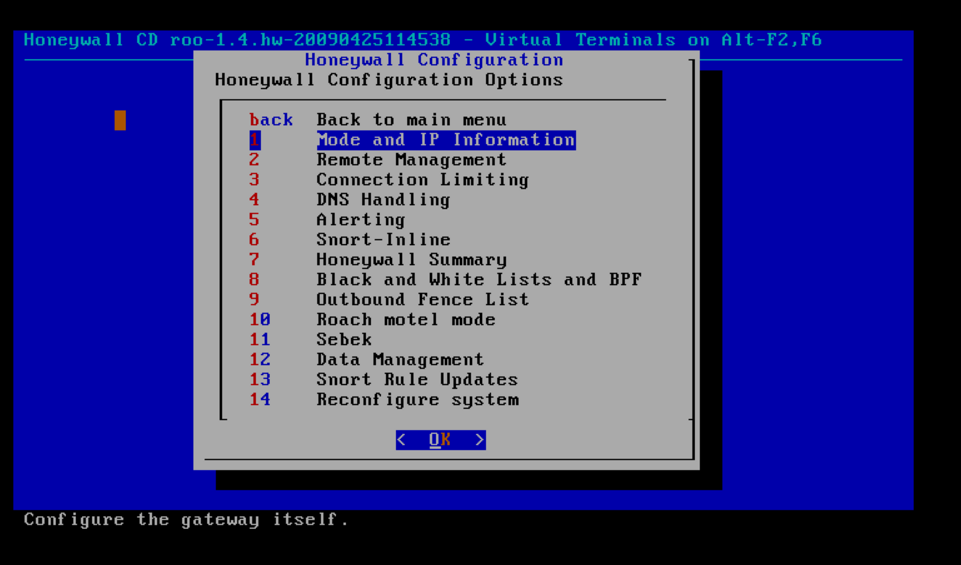

蜜罐信息配置

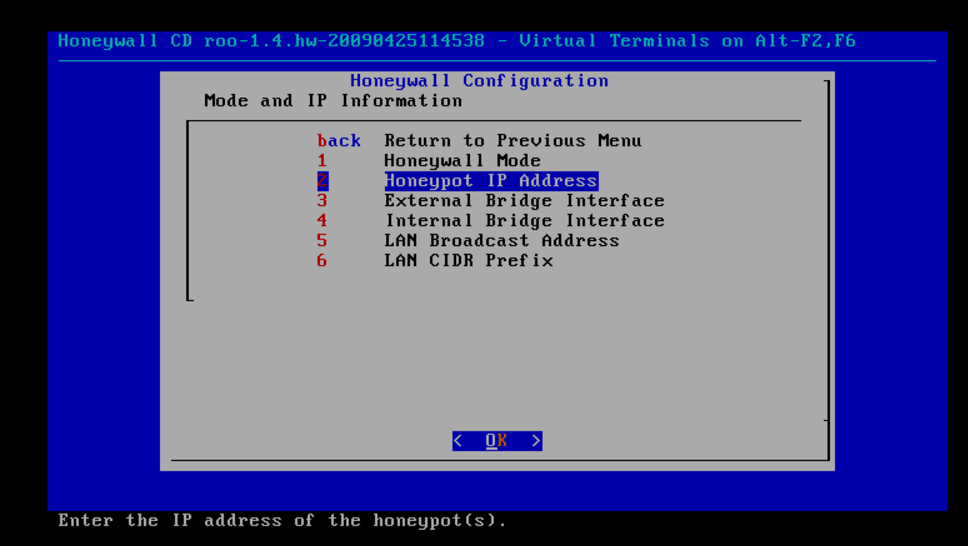

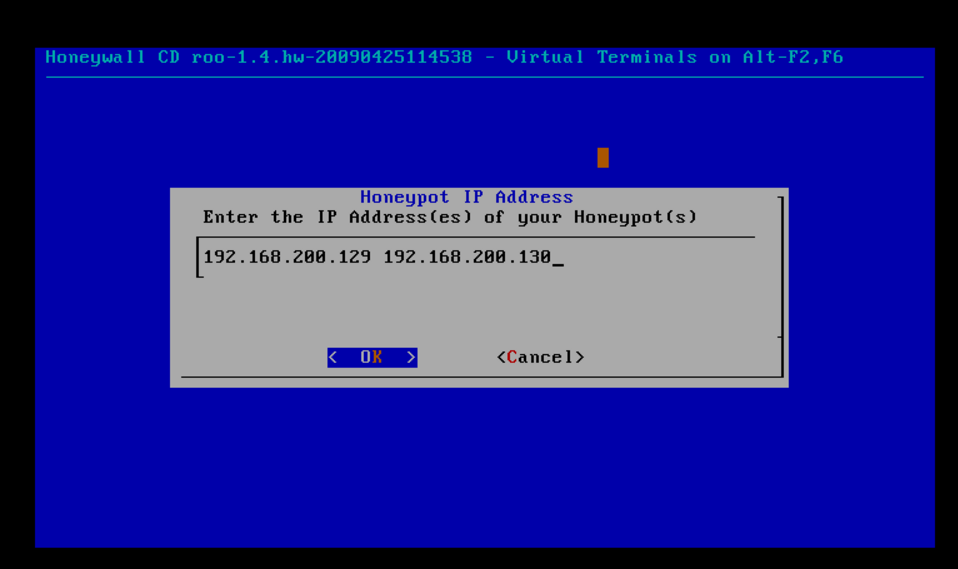

蜜罐IP配置

靶机IP

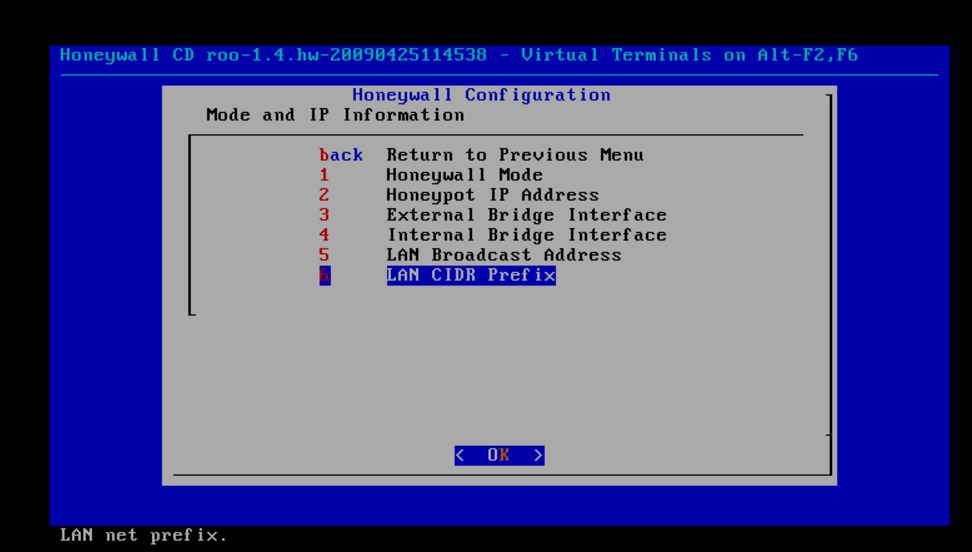

配置蜜网网关的广播地址 192.168.200.127

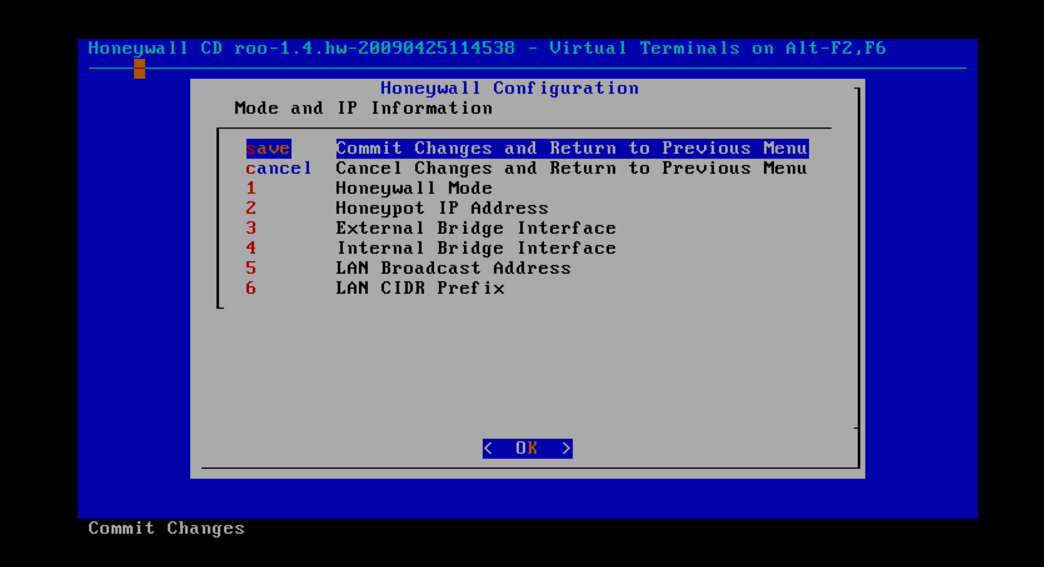

再次进入模式和IP信息配置

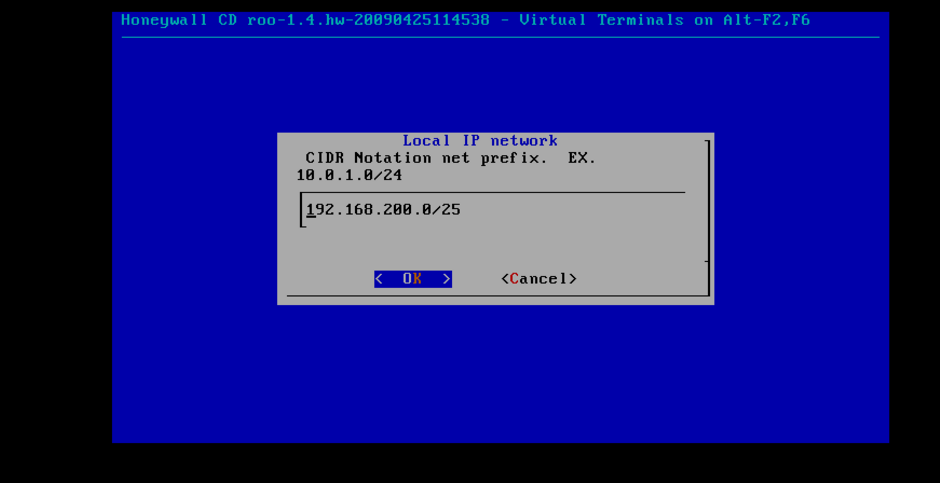

配置蜜网网段 192.168.200.0/25

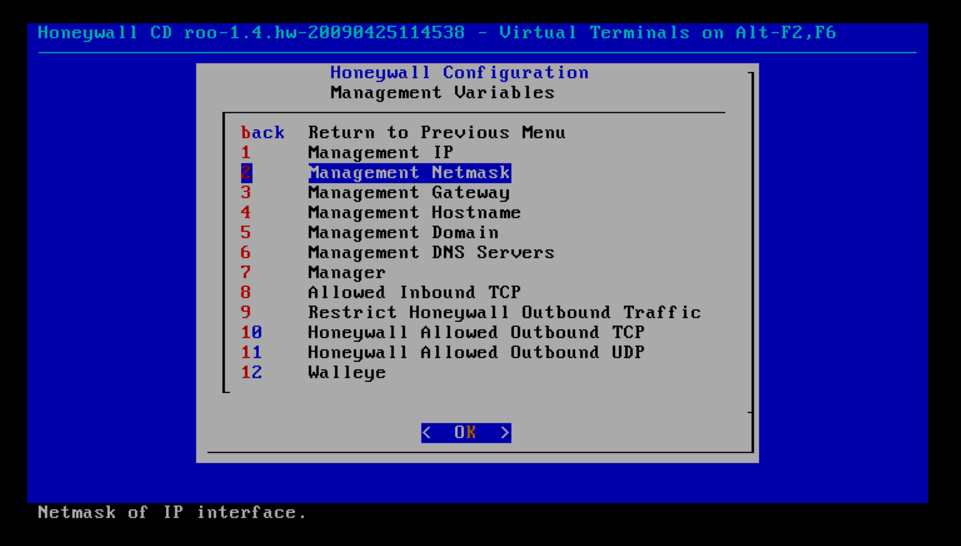

蜜网网关配置

选择本地管理

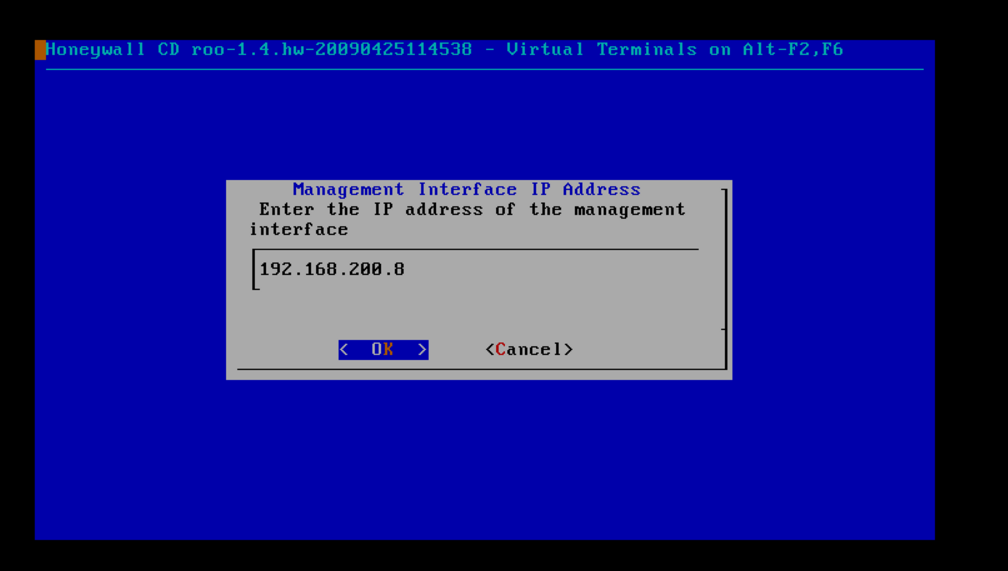

配置IP ,将IP地址设置为192.168.200.8

设置子网掩码 255.255.255.128

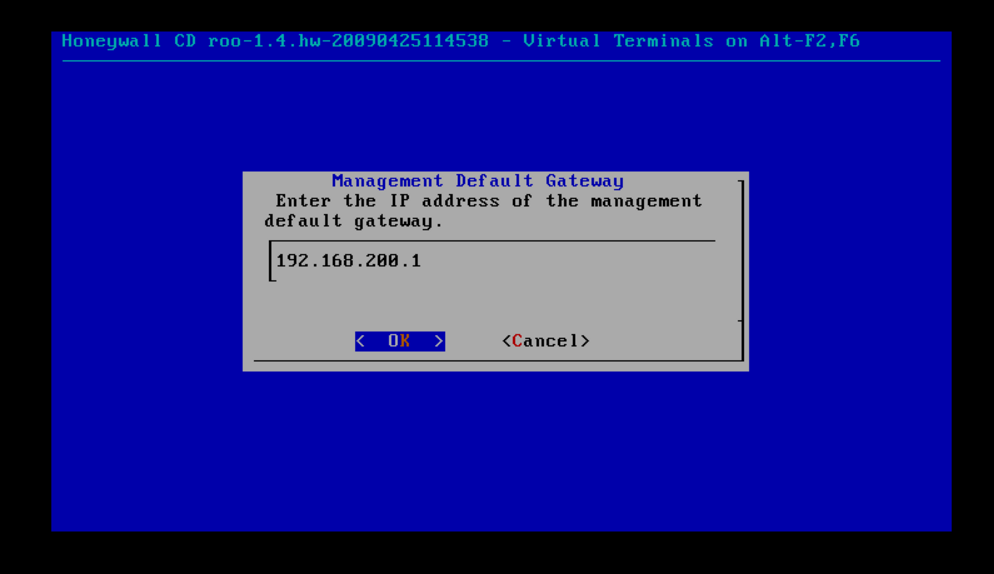

配置路由 地址为192.168.200.1

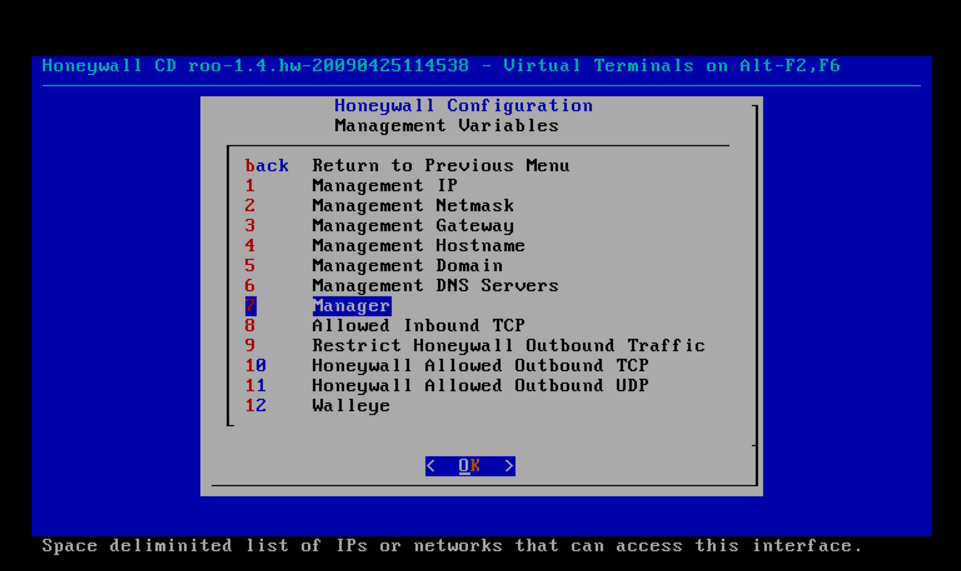

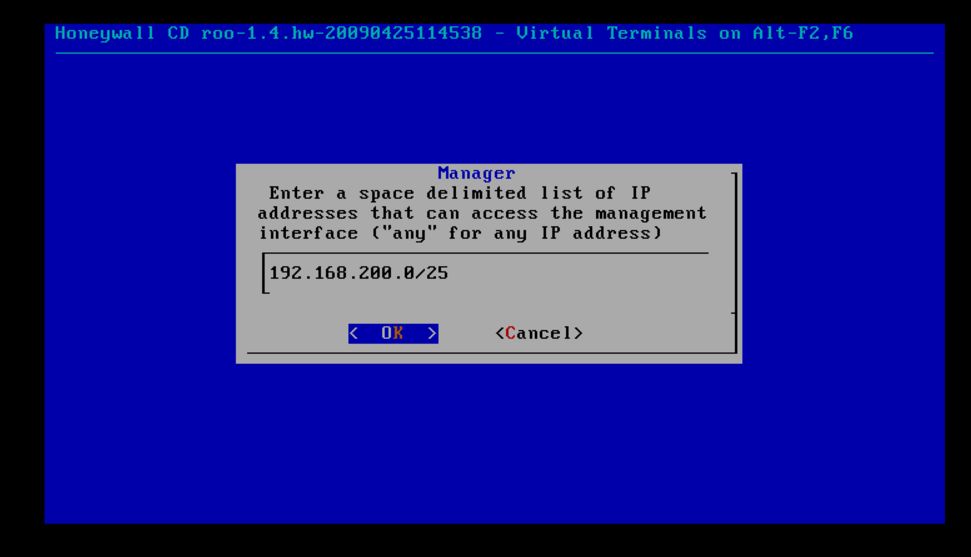

进入远程管理 ,选择manager,设置蜜罐IP

设置sebek 地址设为192.168.200.8

UDP端口号默认1101,选择丢弃包drop

用ifconfig查看配置

显示三个接口配置成功。

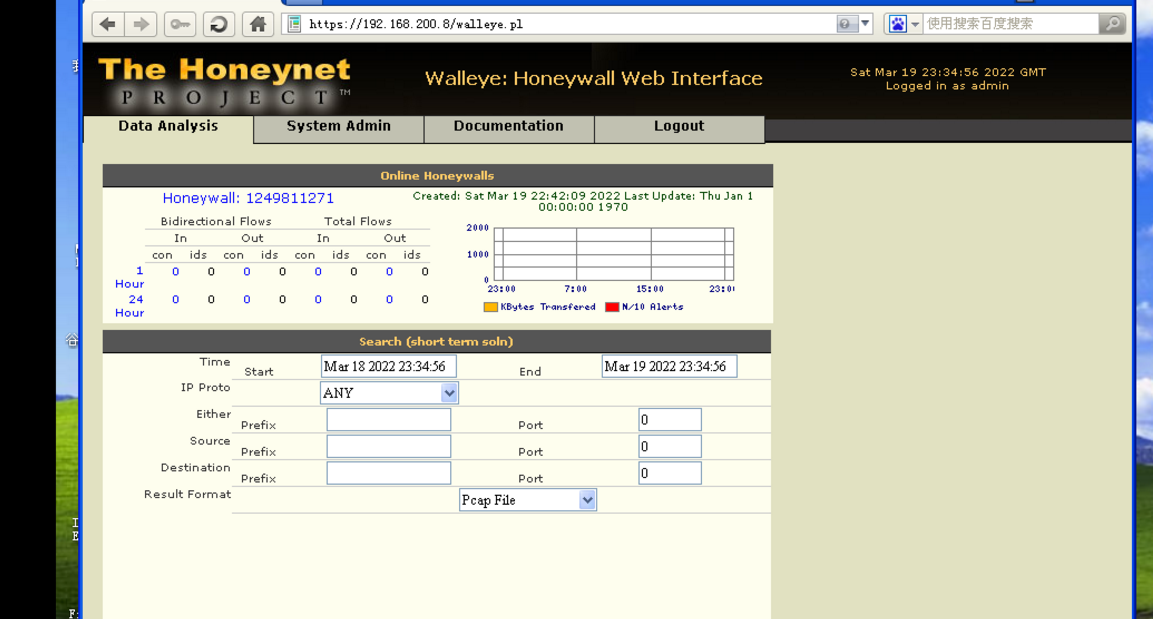

打开winxpattacker,登录网址https://192.168.200.8/

登录用户名roo 密码 honey

更改密码

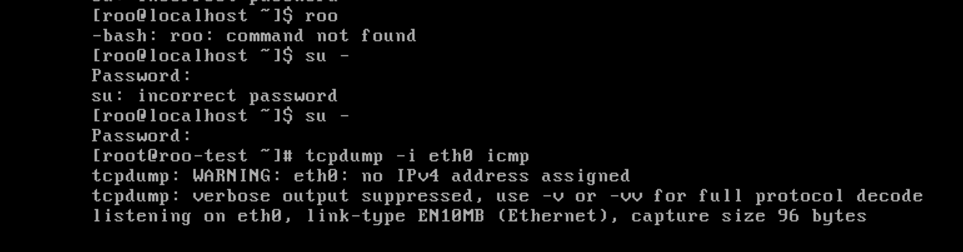

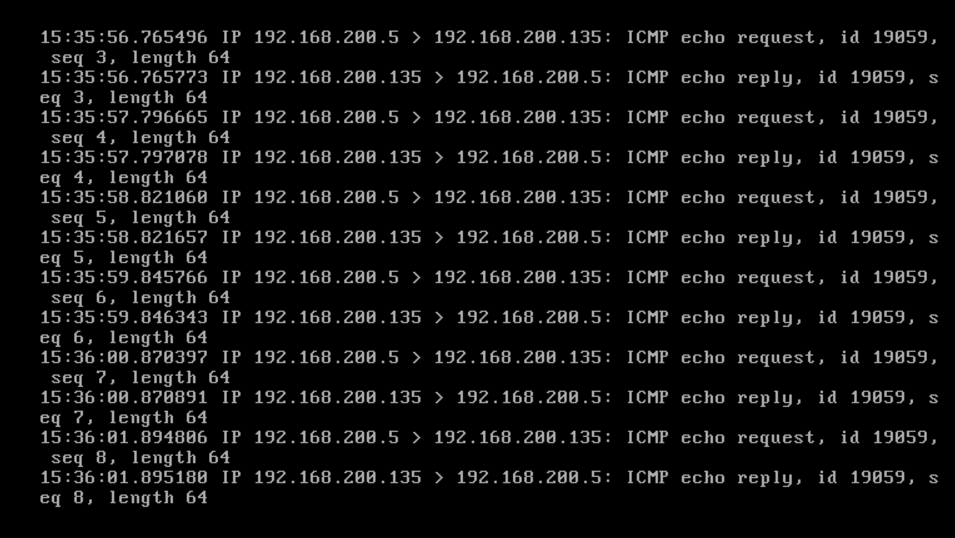

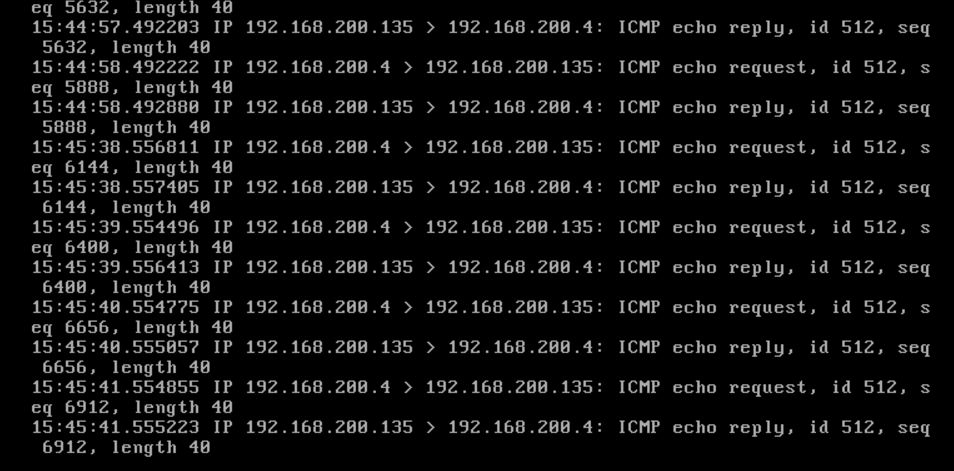

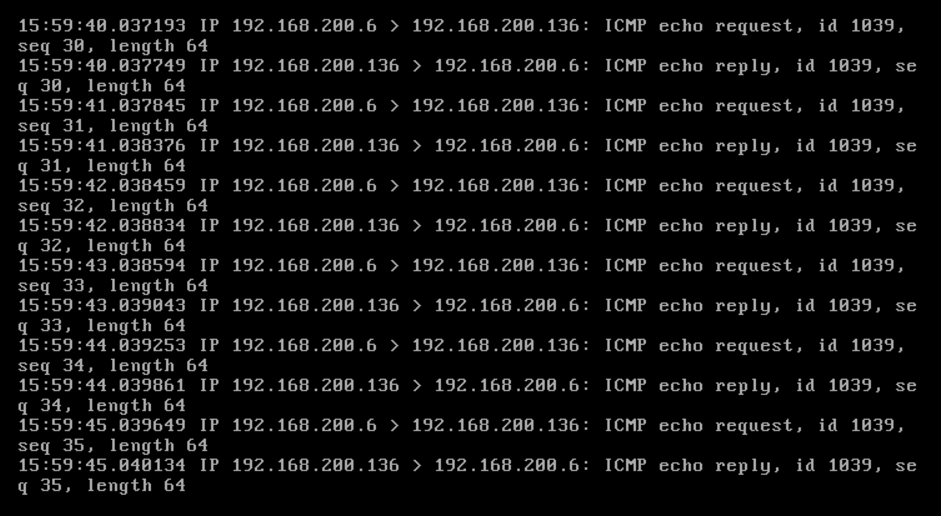

在honey虚拟机输入命令行tcpdump -i eth0 icmp 利用这个接口进行监听

开始监听:

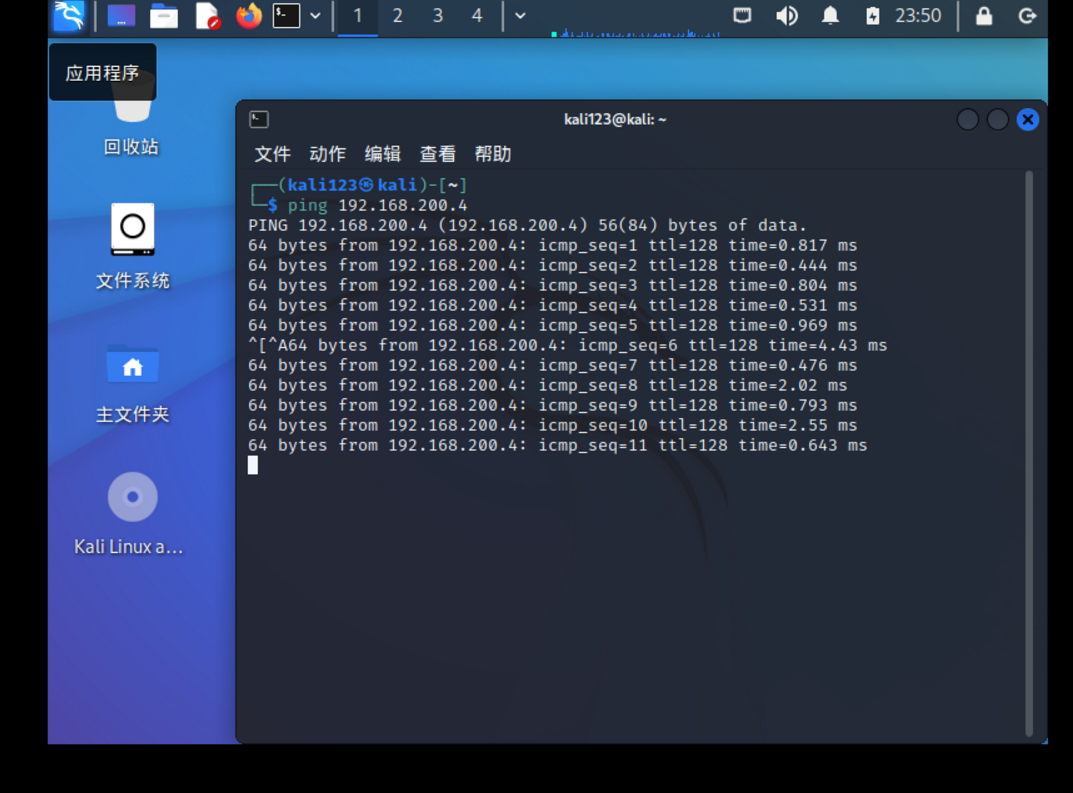

- 利用kali去ping xp虚拟机

找到虚拟机XP的IP地址

ping的结果

蜜罐网关监听到的ICMP报文

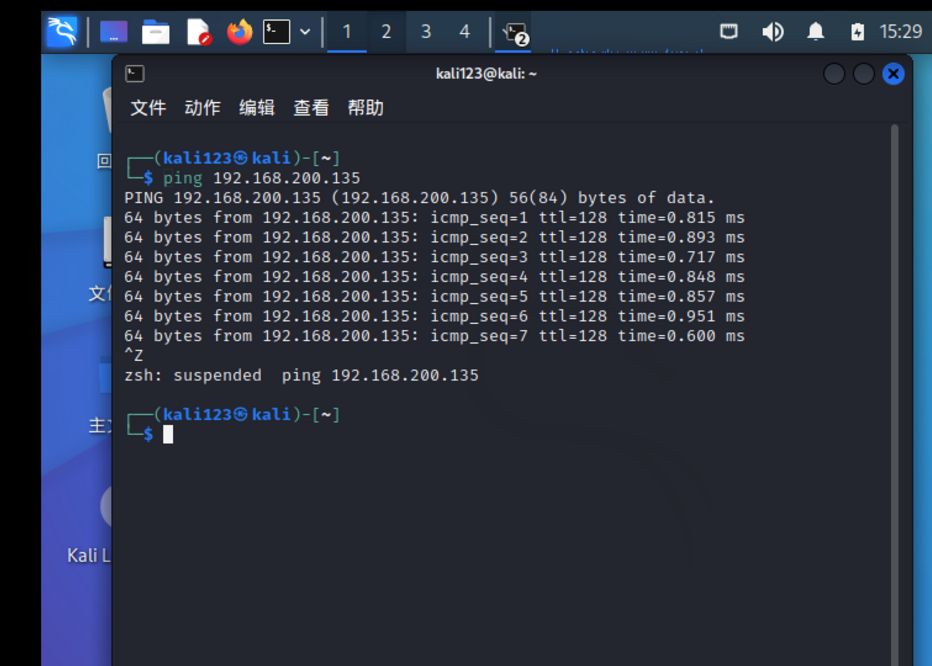

- 利用kali去ping win2k靶机

蜜罐网关监听到的ICMP报文

- 利用kali去ping metasploitable_ubuntu

蜜罐网关监听到的ICMP报文

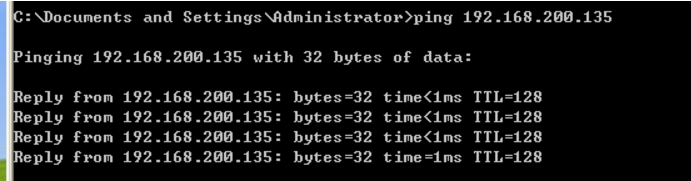

- 利用winxp attacker去ping win2k

蜜罐网关监听到的ICMP报文

-

利用winxp attacker去ping metasploitable_ubuntu

![image]()

蜜罐网关监听到的ICMP报文

- 利用seedubuntu去ping win2k

蜜罐网关监听到的ICMP报文

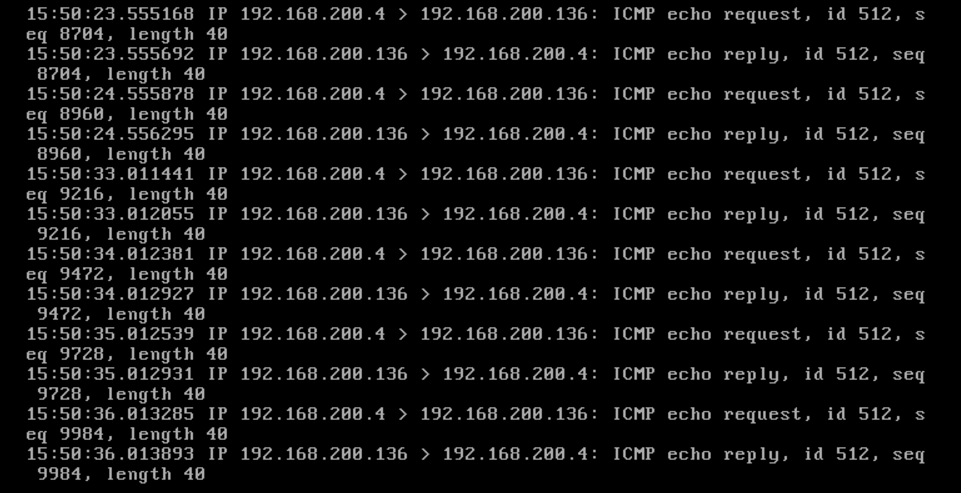

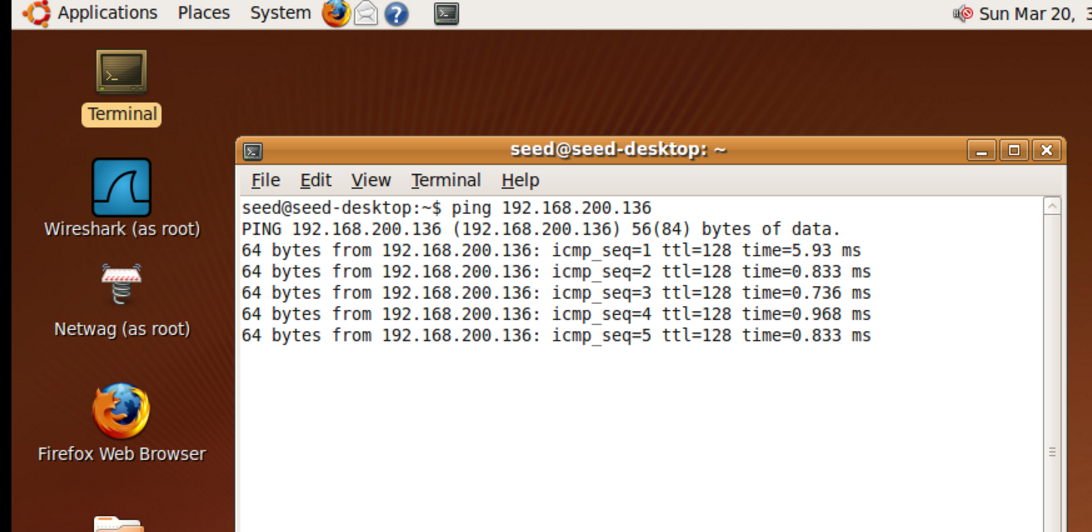

- 利用seedubuntu去ping metasploitable_ubuntu

蜜罐网关监听到的ICMP报文

三.实验过程中遇见的困难与问题

学习遇见的问题

这次实验确实是一个简单的环境搭建,但对于从来没有接触过网络攻防的1我来说格外陌生,出现了一些问题:

- 没有vmx文件不知道怎么安装虚拟机?

解决:可以通过镜像文件创建新的虚拟机 - kali能ping通同网段攻击机,ping不同靶机?

解决:尝试用kali去ping网关,网关ping不通,更换网关地址,就ping通了

学习感悟

这次实验,难度不大,但明显感觉到网络攻防相关基础知识掌握太差,甚至连IP地址都配置错误,电脑也时常蓝屏,心态急躁,希望通过这次试验能够好好反思一下,在今后的实验中更加冷静,不断地学习进步。

浙公网安备 33010602011771号

浙公网安备 33010602011771号