从右向左覆盖实现恶意软件扩展名欺骗

这个技术虽然老掉牙,但在网络钓鱼中非常好用

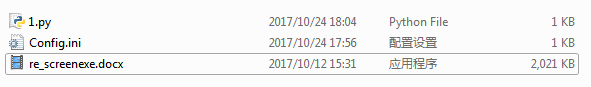

目录结构

1.py

rc_srceen.exe

py文件内容

import os

name = "\u202Excod.exe"

os.rename(os.path.join(os.getcwd(),'re_screen.exe'),os.path.join(os.getcwd(),"re_screen"+name))

执行后

原理

Unicode包含若干个特殊字符串,允许在正常情况下从左到右的文本中插入从右到左的文字.其中一个右到左覆写字符串就是“U+202E”

详见千万小心从右向左覆盖技术 恶意软件经常用这个方法骗用户

本文作者:Akkuman

本文链接:https://www.cnblogs.com/Akkuman/p/7724991.html

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· go语言实现终端里的倒计时

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 分享 3 个 .NET 开源的文件压缩处理库,助力快速实现文件压缩解压功能!

· Ollama——大语言模型本地部署的极速利器

· DeepSeek如何颠覆传统软件测试?测试工程师会被淘汰吗?