免杀当中的文件伪装

资源伪装

校验hash命令:certutil -hashfile "C:\ResourceHacker.zip" SHA256

SHA256:f640a69a1643f2406b689b028ced46179a2cf45214bcdeab8f72602ece4c1ce9

Resource Hacker下载地址:https://www.52pojie.cn/thread-1311124-1-1.html

命令行

提取QQ.exe的全部资源,另存为QQ.res

RH.exe -open QQ.exe -save QQ.res -action extract -mask ,,

将资源覆盖到A.exe上,另存为B.exe

RH.exe -open A.exe -save B.exe -action addoverwrite -res QQ.res -mask ,,

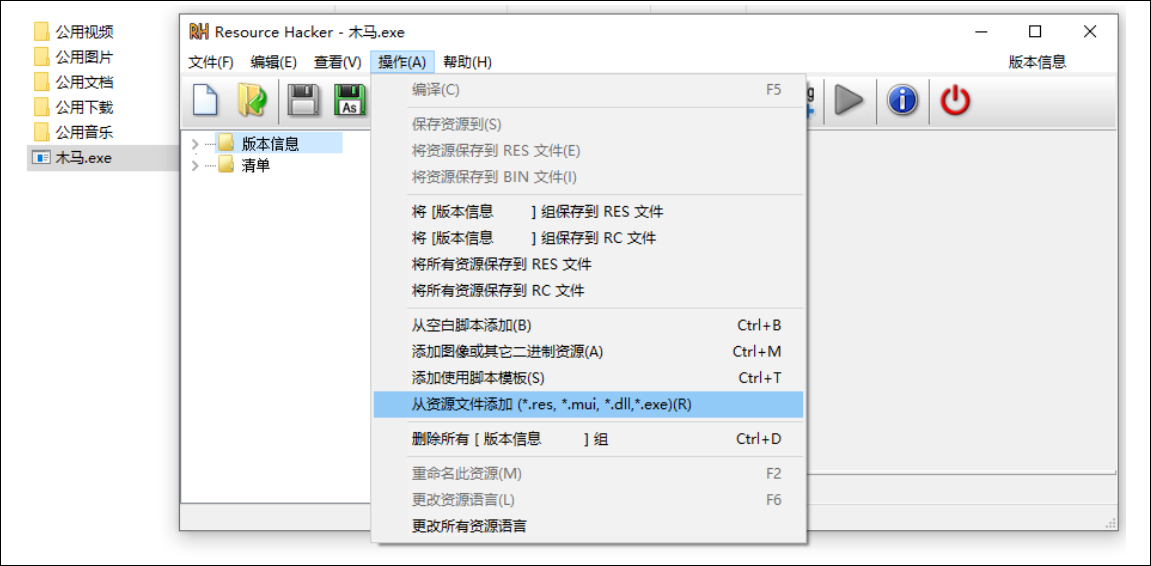

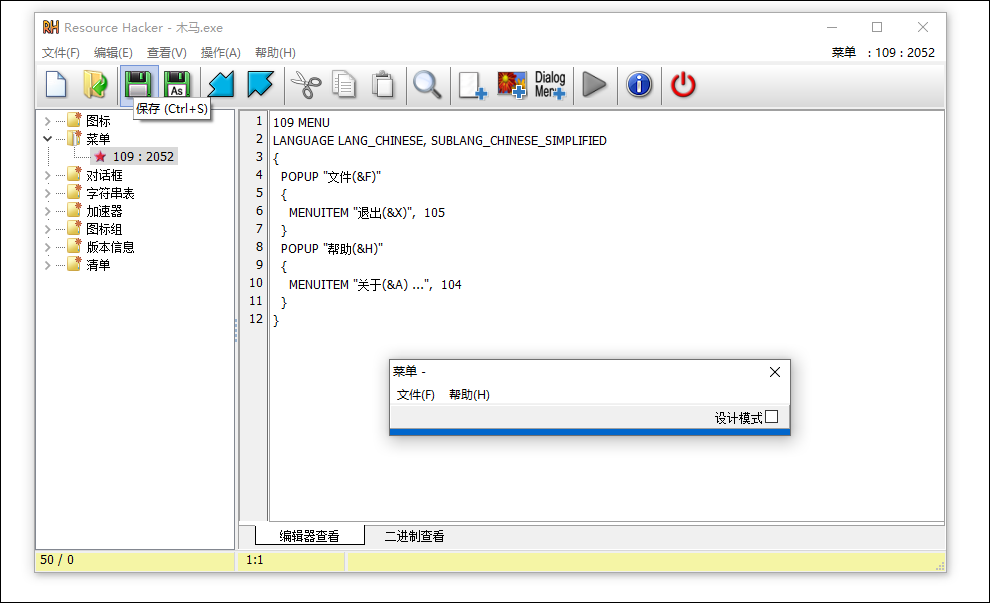

图形化

1、打开要模仿的文件,导出资源

2、打开要伪装的木马,导入资源

3、覆盖 + 全选

4、若进行微调则需要编译

5、保存

文件时间

在powershell下运行以下命令以修改文件时间

(Get-Item ".\1.exe").CreationTime=("10 August 2020 12:30:00")

(Get-Item ".\1.exe").LastWriteTime=("15 August 2021 12:30:00")

自签名

Powershell 中生成pxf证书

New-SelfSignedCertificate -Type Custom -Subject "CN=ABC, O=ABC公司, C=CN, L=上海, S=上海" -KeyUsage DigitalSignature -FriendlyName "MailTool" -CertStoreLocation "Cert:\CurrentUser\My" -TextExtension @("2.5.29.37={text}1.3.6.1.5.5.7.3.3", "2.5.29.19={text}") -NotAfter (Get-Date).AddYears(10)

Powershell 复制Thumbprint字段,并设置密码

$password = ConvertTo-SecureString -String 123456 -Force -AsPlainText

Powershell 中将刚刚复制的Thumbprint替换进入以下命令并执行,即可获得证书

Export-PfxCertificate -cert "Cert:\CurrentUser\My\刚刚复制的值" -FilePath C:\Users\public\test.pfx -Password $password

CMD 中使用此证书进行签名

signtool.exe sign /f test.pfx /p 123456 /t http://timestamp.digicert.com /v "test.exe"

签名窃取

https://github.com/secretsquirrel/SigThief

把QQ.exe的签名复制给1.exe另存为2.exe

python sigthief.py -i QQ.exe -t 1.exe -o 2.exe

相信国家相信党,黑客没有好下场

请遵守相关法律法规,文中技术仅用于有授权的安全测试,禁止用于非法活动!

本文章仅面向拥有合法授权的渗透测试安全人员及进行常规操作的网络运维人员。

在操作的过程中,您应确保自己的所有行为符合当地法律法规,且不得进行违反中国人民共和国相关法律的活动。

作者不承担用户擅自使用相关技术从事任何违法活动所产生的任何责任。

资源伪装、时间伪装、签名窃取、自签名

资源伪装、时间伪装、签名窃取、自签名

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通