09反序列化漏洞:使用了编译型语言,为什么还是会被注入?

反序列化漏洞是如何产生的?

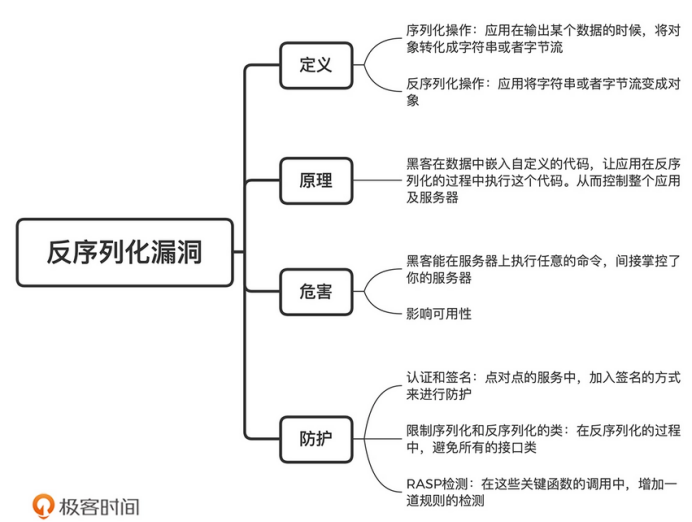

反序列化漏洞是一种安全漏洞,它利用了应用程序在处理反序列化数据时的弱点。当应用程序接收并反序列化来自不可信源的数据时,攻击者可以通过构造恶意序列化数据来执行未经授权的操作或者触发不安全的行为。

原理是当应用程序对反序列化数据进行处理时,它会根据序列化数据中的类名来加载相应的类,并调用其构造函数和方法。攻击者可以通过构造恶意的序列化数据,使应用程序加载并执行恶意代码。 以下是一个使用Java编写的简单反序列化漏洞的示例:

import java.io.*; public class DeserializationDemo { public static void main(String[] args) { try { // 反序列化恶意数据 FileInputStream fileIn = new FileInputStream("payload.ser"); ObjectInputStream in = new ObjectInputStream(fileIn); Object obj = in.readObject(); in.close(); // 执行恶意操作 // ... } catch (IOException | ClassNotFoundException e) { e.printStackTrace(); } } }

攻击思路

黑客构造一个恶意的调用链(专业术语为 POP,Property Oriented Programming),并将其序列化成数据,然后发送给应用;

应用接收数据。大部分应用都有接收外部输入的地方,比如各种 HTTP 接口。而这个输入的数据就有可能是序列化数据;

应用进行反序列操作。收到数据后,应用尝试将数据构造成对象;

应用在反序列化过程中,会调用黑客构造的调用链,使得应用会执行黑客的任意命令。

应用为什么会执行黑客构造的调用链呢?这是因为,反序列化的过程其实就是一个数据到对象的过程。在这个过程中,应用必须根据数据源去调用一些默认方法(比如构造函数和 Getter/Setter)。

通过反序列化漏洞,黑客能做什么

1. 执行任意代码:黑客可以构造恶意的序列化数据,其中包含可执行的代码。一旦应用程序反序列化这些数据,恶意代码将被执行,从而导致系统被入侵、数据泄露或其他恶意行为。

2. 远程命令执行:黑客可以通过反序列化漏洞远程执行命令,从而控制受影响的系统。这可能导致黑客获取系统的完全控制权,执行任意操作,包括删除、修改或窃取敏感数据。

3. 身份伪造:黑客可以通过利用反序列化漏洞来伪造身份或会话,以获取对系统的未经授权访问。这可能导致黑客冒充合法用户,执行其权限范围之外的操作,或者访问敏感信息。

4. 拒绝服务攻击:黑客可以通过构造恶意的序列化数据来触发应用程序的异常或错误,导致系统崩溃或无法正常工作。这可能导致服务不可用,影响业务运行。

如何进行反序列化漏洞防护?

对于反序列化漏洞的防御,我们主要考虑两个方面:认证和检测。对于面向内部的接口和服务,我们可以采取认证的方式,杜绝它们被黑客利用的可能。另外,我们也需要对反序列化数据中的调用链进行黑白名单检测。成熟的第三方序列化插件都已经包含了这个功能,暂时可以不需要考虑。最后,如果没有过多的性能考量,我们可以通过 RASP 的方式,来进行一个更全面的检测和防护。

总结