4.9 CTF练习随笔

打开题目后,先观察提示,题中提到了Linux光盘,猜测可能与Linux系统有关,去搜索了关于ext3的有关内容,得知为Linux挂载,通过挂载后得到编码。先写出我的几点解题思路:

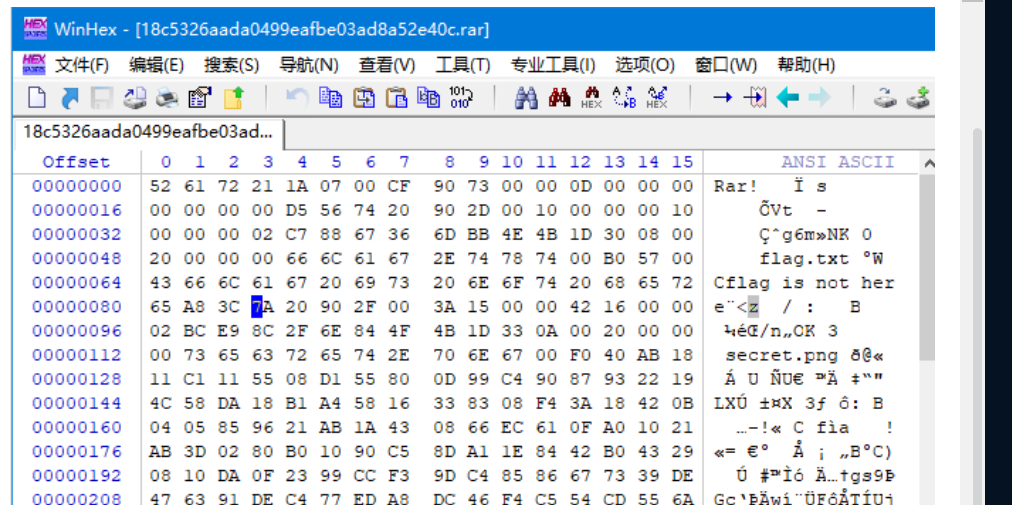

方案一:先将附件拖入winhex中,搜索得到flag.txt 得知该附件为压缩文件,通过相应路径的解压即可获得

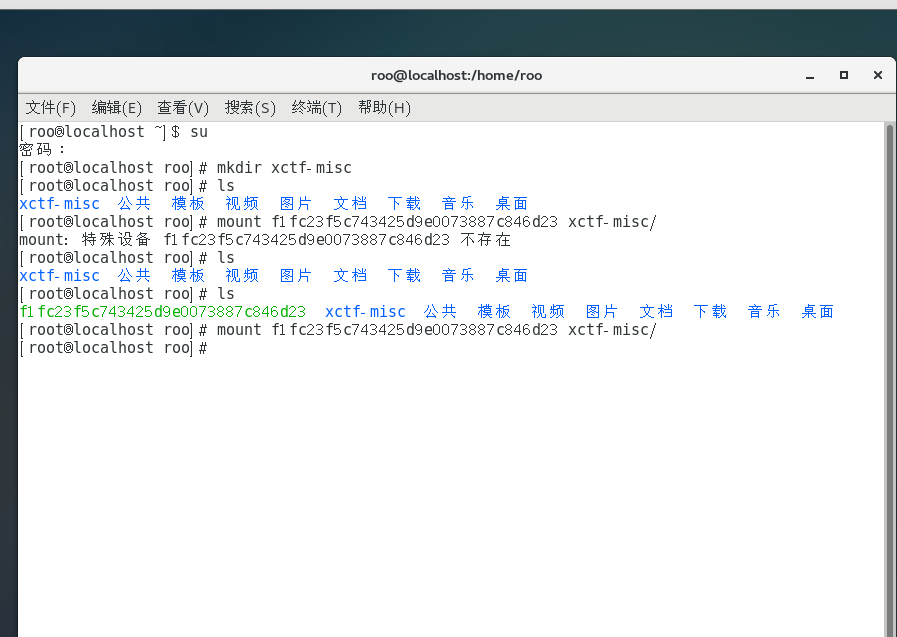

方案二(个人比较推荐的):将附件直接拖入Linux系统,这里我用的是CentOS 7的系统,

接下来,上图:

具体代码如下:

[roo@localhost ~]$ su 密码: [root@localhost roo]# mkdir xctf-misc [root@localhost roo]# ls xctf-misc 公共 模板 视频 图片 文档 下载 音乐 桌面 [root@localhost roo]# mount f1fc23f5c743425d9e0073887c846d23 xctf-misc/ mount: 特殊设备 f1fc23f5c743425d9e0073887c846d23 不存在 [root@localhost roo]# ls xctf-misc 公共 模板 视频 图片 文档 下载 音乐 桌面 [root@localhost roo]# ls f1fc23f5c743425d9e0073887c846d23 xctf-misc 公共 模板 视频 图片 文档 下载 音乐 桌面 [root@localhost roo]# mount f1fc23f5c743425d9e0073887c846d23 xctf-misc/ [root@localhost roo]#

通过以上步骤,可以在桌面上得到一个20MB卷(不同配置得到的效果可能不同)

在卷里进行搜索 flag.txt 得到文件

ZmxhZ3tzYWpiY2lienNrampjbmJoc2J2Y2pianN6Y3N6Ymt6an0=

可以直接看出是base64解码,直接解码得出flag

4.8攻防世界 MISC SimpleRAR

这个题是我看了几个WP 后写的,

首先,下载附件后双击打开,发现里面只有一个txt文件

发现并不是flag(想想都不是啦)

这时我们将附件拖入010编辑器中,可以在编辑器里发现有一个secret.png

将Z改为T后,再次打开附件便可以看到secret.png 将该png文件拖入010中查看头文件名发现为GIF格式,于是更改文件的后缀名。接着打开后会发现是纯白的,考虑到题目中提示到的双图层,将gif进行分离后得到的两帧图像拉入Stegsolve

将两个图片拼接到一起,并补上关键点,扫码得出flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号