CTF练习WEEK2

1.攻防世界平台MISC--gif

先下载附件,打开后发现是黑白相间的一些图片,猜想可能是莫斯密码或者为二进制

将黑色标注为‘1’;将白色标注为‘0’

得到如下字符串:

01100110011011000110000101100111011110110100011001110101010011100101111101100111011010010100011001111101

在线二进制转换字符串[EN] - 转换 (txttool.com) 通过该网址进行二进制转字符串

得到flag:flag{FuN_giF}

2.攻防世界平台MISC--掀桌子

观察题目,看到一串字符串

c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2

观察字符串应为16进制转10进制,再减去128,再转字符串即可得出

为了达到这些转换的目的,我们可以通过脚本来完成

1 string = "c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2" 2 flag = '' 3 for i in range(0,len(string),2): 4 s = "0x" + string[i] + string[i+1] 5 flag += chr(int(s,16) - 128) 6 print(flag)

最后得到flag:flag{hjzcydjzbjdcjkzkcugisdchjyjsbdfr}

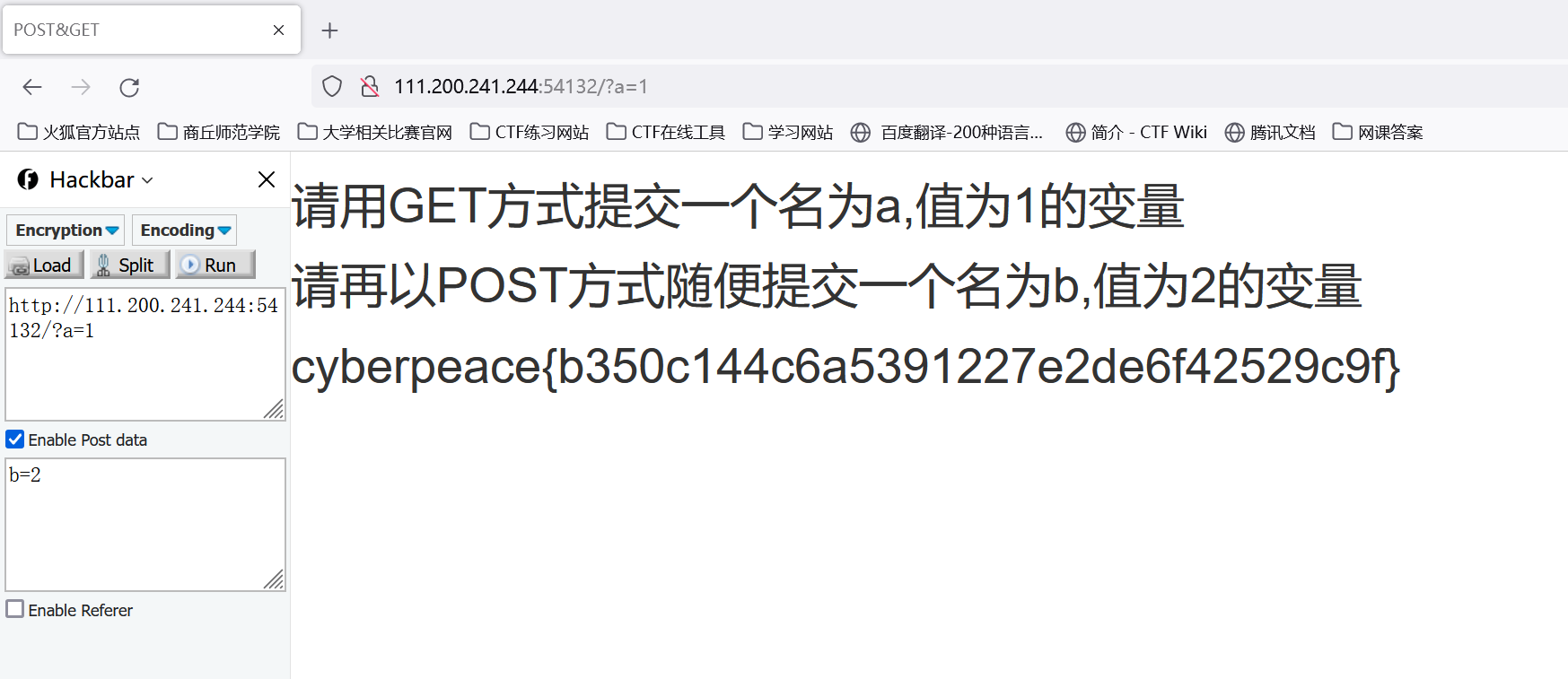

3.攻防世界平台WEB--get_post

打开靶机链接 POST&GET,观察前端给出的提示(请用GET方式提交一个名为a,值为1的变量)

这里我们可以在链接的后面加上http://111.200.241.244:54132/?a=1

这里是按照题意用GET方式提交了一个名为a,值为1的变量,此时,前端会给出进一步的提示:请再以POST方式随便提交一个名为b,值为2的变量

这里如果从url上直接改,并不会得到flag,这时我们需要使用火狐浏览器上的一个插件来完成操作【hackber】

这是使用插件后的运行结果(该插件简单易懂,一试就会)

浙公网安备 33010602011771号

浙公网安备 33010602011771号