信息安全概论复习5

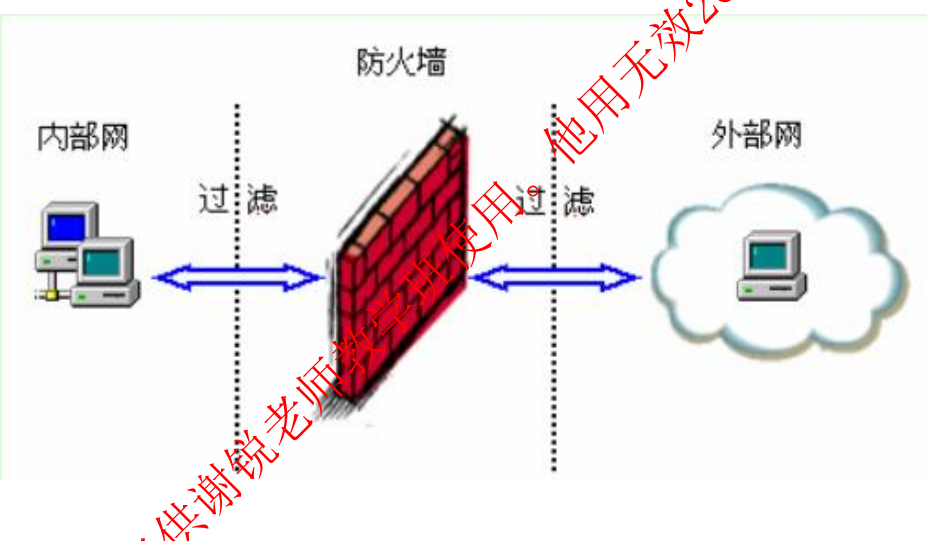

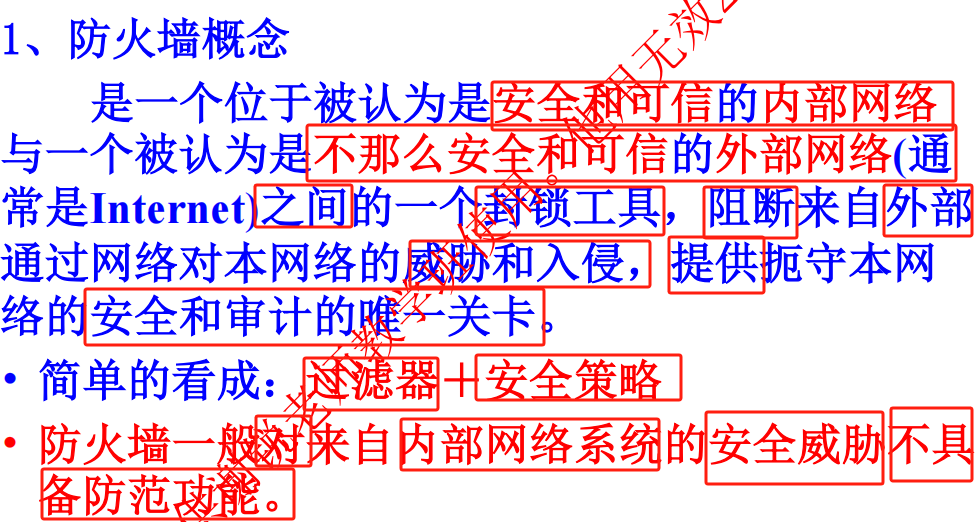

什么是防火墙?

防火墙分类(四种分类:安全策略、网络体系结构、应用技术、拓扑结构)

按安全策略分类(两种安全策略:不允许就禁止;没有禁止都是允许的)(两种网络服务访问权限策略:外部不能访问内部;外部只能访问内部的某些站点)

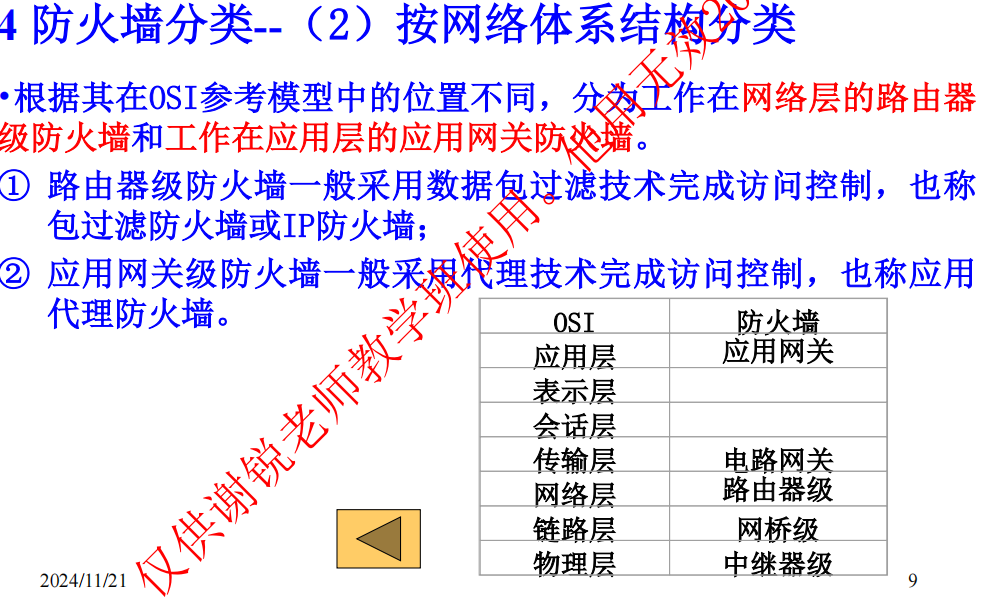

按网络体系结构分类 (不同层对应不同的防火墙:网络层的路由器级防火墙、传输层的电路网关级防火墙、应用层的应用网关防火墙)

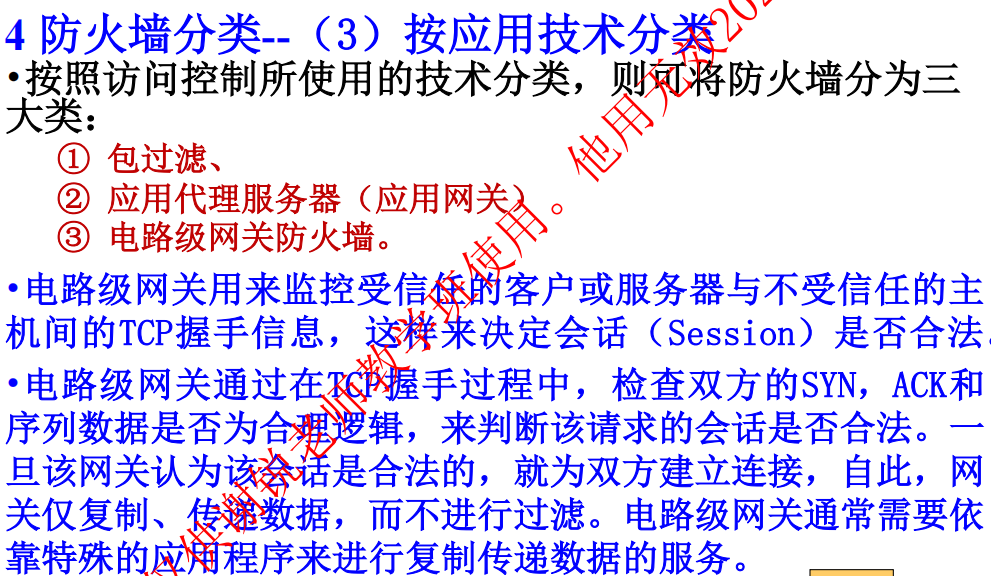

按应用技术分类(包过滤、应用代理服务器(应用网关)、电路网关防火墙)

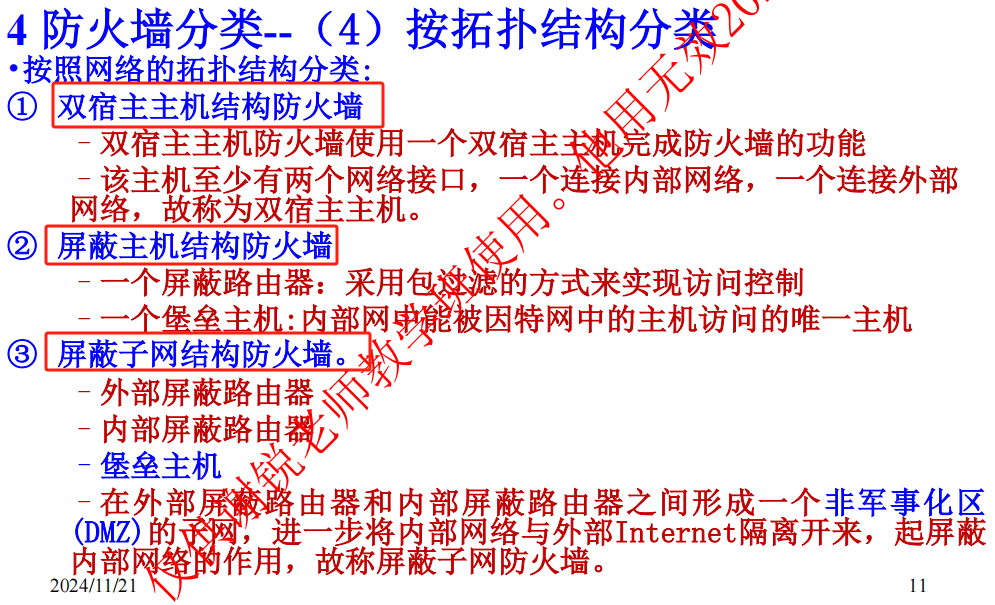

按拓扑结构分类(双宿主主机结构(有内部外部两个网络接口)、屏蔽主机结构(屏蔽路由器+堡垒主机)、屏蔽子网结构(外部屏蔽路由器和内部屏蔽路由器(中间形成子网)+堡垒主机))(屏蔽路由器就是采用包过滤实现访问控制、堡垒主机就是内部中能被外部访问的唯一主机)

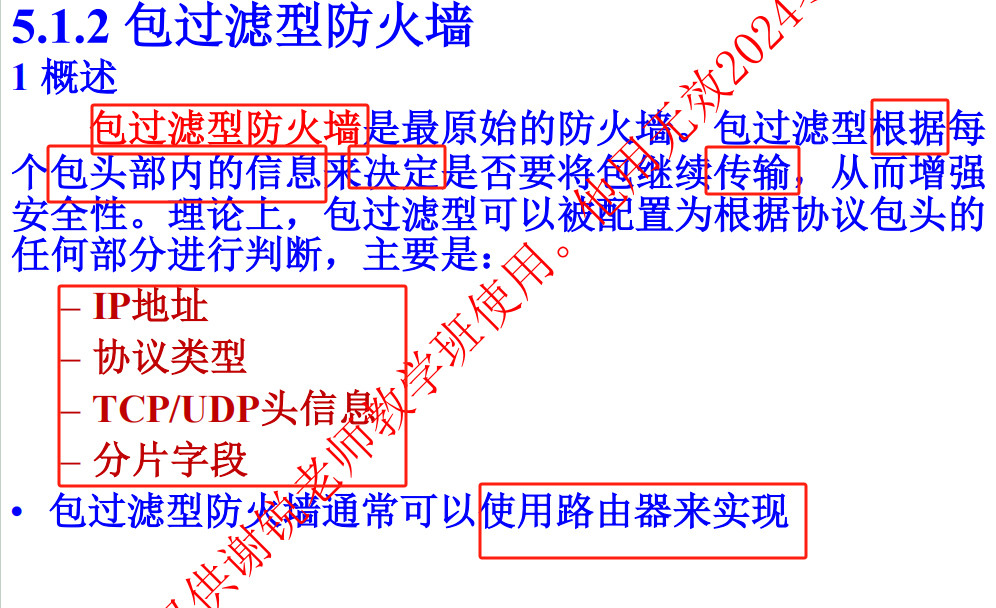

包过滤型防火墙

静态和动态包过滤(动态包过滤:包状态监测(Stateful Inspection)技术,监控每一个连接,自动临时增加适当的规则。)

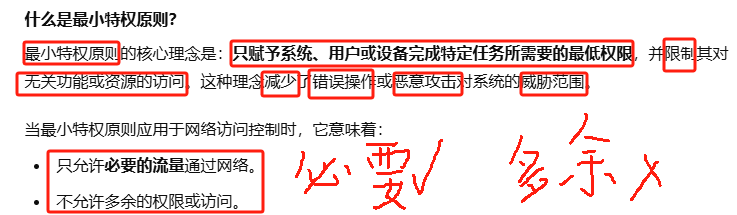

最小特权原则(必要则允许,多余禁止)

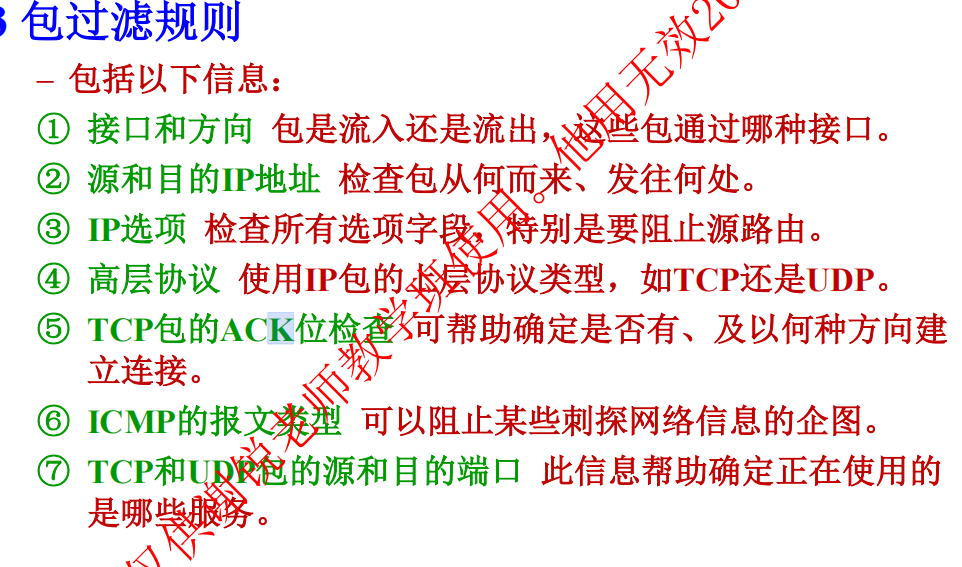

包过滤规则(访问控制列表,从前到后比较顺序,满足则执行(转发或者丢弃操作))

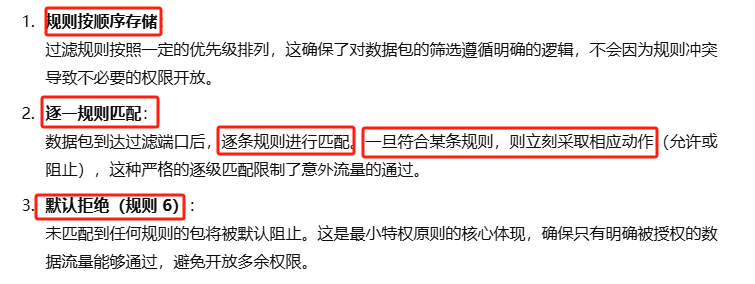

包过滤操作流程(过滤规则按照一定优先级存储;逐条取出规则与数据包进行匹配 匹配就执行操作 不匹配就下一条规则;都不匹配就阻止)满足最小特权原则

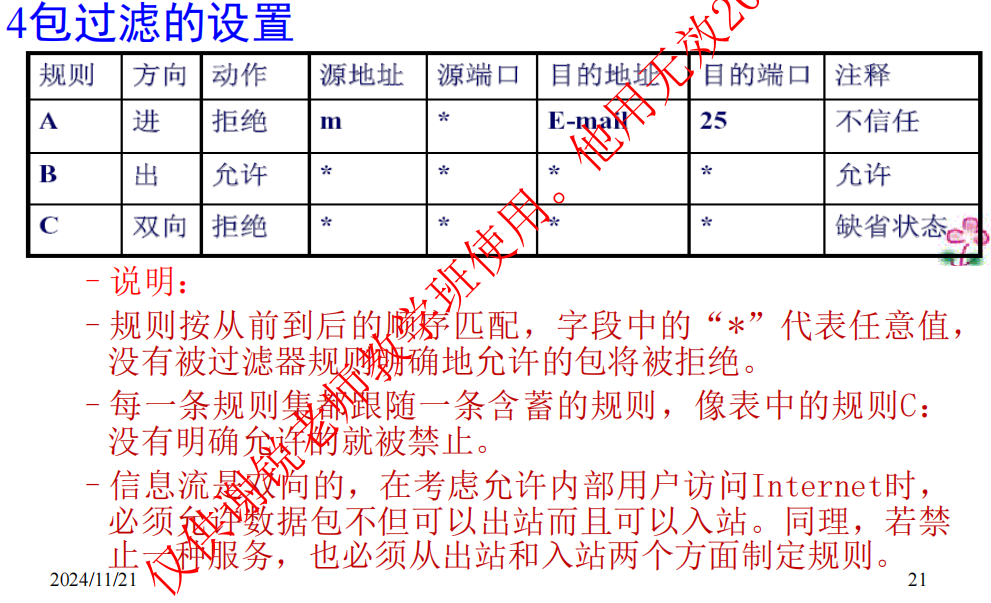

包过滤设置

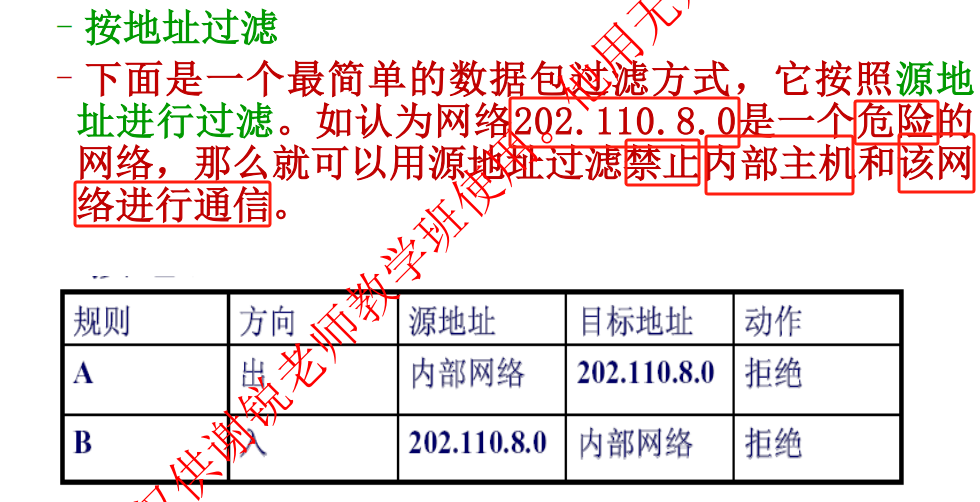

按地址过滤

按服务过滤

包过滤的特性(我感觉不是很重要,因为我不知道这玩意能怎么考IP、TCP、UDP)

IP (IP源地址目的地址..)

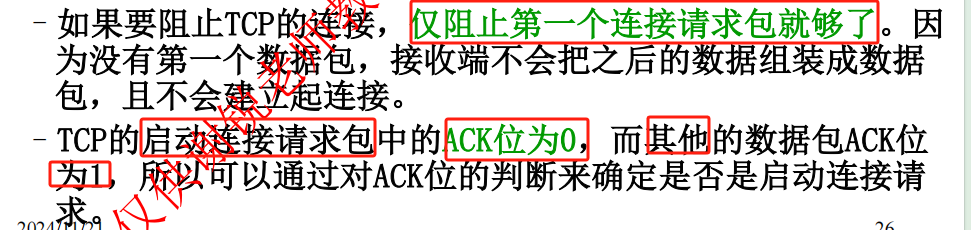

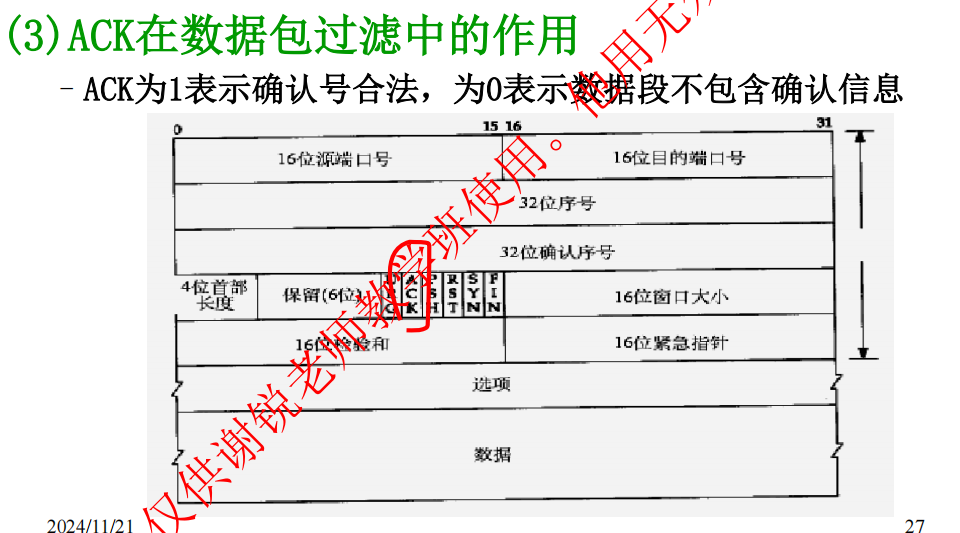

TCP (ACK)

ACK 在 TCP 包过滤中的作用可以简单总结为:

-

区分新连接和已建立连接:

- ACK = 0 表示新连接(如 SYN 包)。

- ACK = 1 表示已建立连接中的流量。

-

控制连接方向:

- 允许内部网络发起新连接(ACK = 0)。

- 阻止外部网络直接发起新连接(ACK = 0)。

- 允许外部服务器对内部发起的连接进行响应(ACK = 1)。

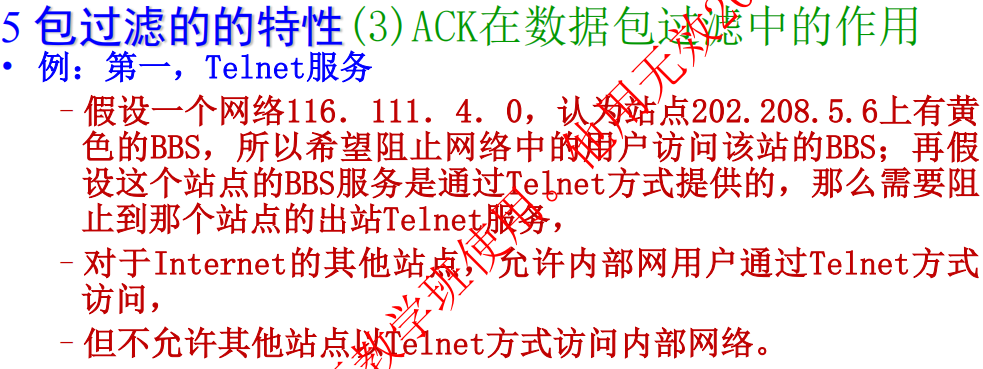

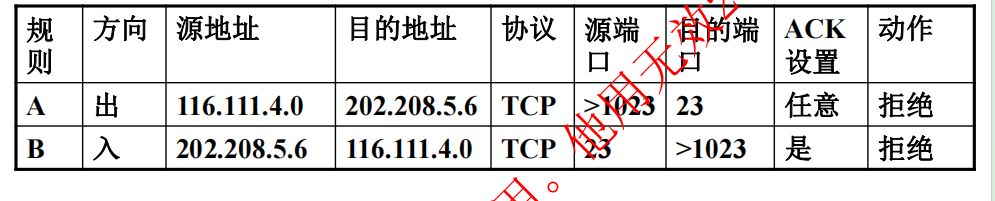

ACK作用例子

ACK=任意:表示无论这是新连接的SYN包(ACK=0)还是已建立连接的数据包(ACK=1),都拒绝。

ACK=是:仅拒绝属于已建立连接的数据包或确认包(ACK=1)。

A:阻止任何形式从源地址 116.111.4.0 到目标地址 202.208.5.6 的Telnet(23端口)流量,包括新连接的建立和已建立连接的数据传输。

B:不允许已建立连接后的流量从 202.208.5.6 返回 116.111.4.0 。这是一种防御机制,限制外部主机的数据传输到内部网络。

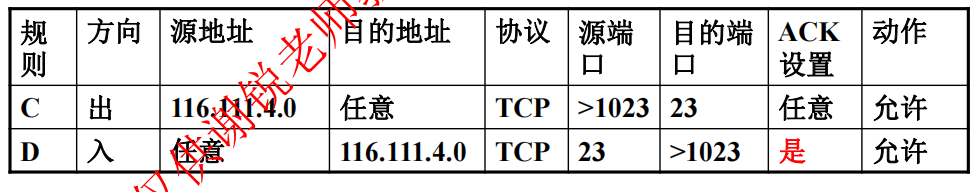

规则C:

方向:出站

作用:允许网络 116.111.4.0 中的任意主机向外部任意地址发送TCP流量,源端口大于1023,目的端口为23(Telnet服务)。

ACK:任意,适用于新连接的建立(SYN包)及已建立连接的数据包。

目标:允许内部网络的主机通过Telnet主动连接外部主机。

规则D:

方向:入站

作用:允许任意外部主机向网络 116.111.4.0 的任意主机发送TCP流量,源端口为23(Telnet),目的端口大于1023。

ACK:是,仅适用于已建立连接的数据包(ACK=1)。

目标:允许外部主机返回Telnet相关的数据流量,但不允许外部直接发起新的Telnet连接。

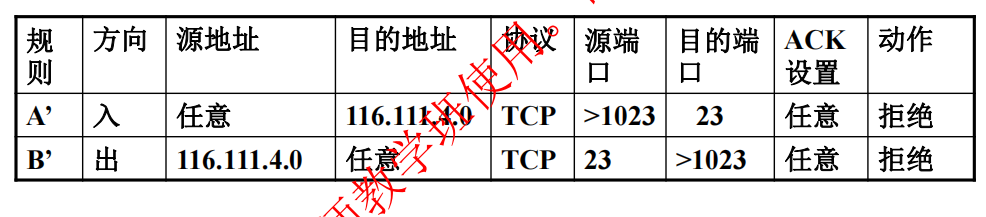

规则A':

方向:入站

作用:拒绝任意外部主机向网络 116.111.4.0 的主机发送TCP流量,源端口大于1023,目的端口为23(Telnet服务)。

ACK:任意,适用于新连接的建立(SYN包)和已建立连接的数据包。

目标:阻止外部主机通过Telnet连接到内部网络的主机。

规则B':

方向:出站

作用:拒绝网络 116.111.4.0 中的主机向外部任意地址发送TCP流量,源端口为23(Telnet),目的端口大于1023。

ACK:任意,适用于新连接的建立和已建立连接的数据包。

目标:阻止内部主机通过Telnet访问外部主机。

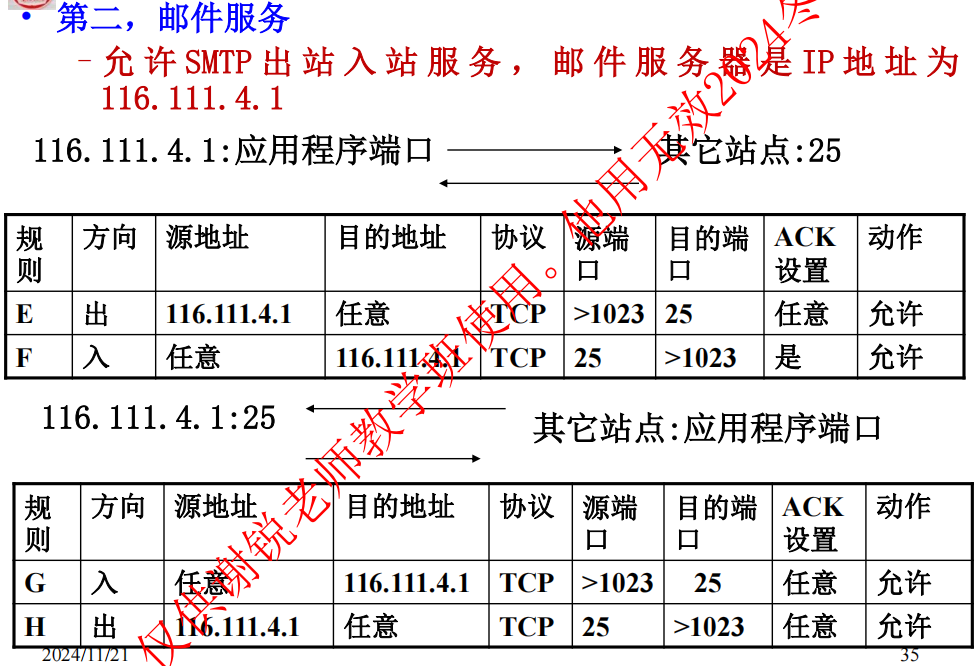

这里允许内部外部建立连接,之前只能内部建立连接

UDP(匹配就进入,不匹配就阻塞)(匹配端口号等等...)

ICMP(不做错误检测,属于不可靠传输)

RPC (不知道这玩意有什么用)

数据包过滤的风险(无法有效防御源地址欺骗)

源地址欺骗有两种(淹没源地址主机的源地址攻击、中间人式源地址攻击)

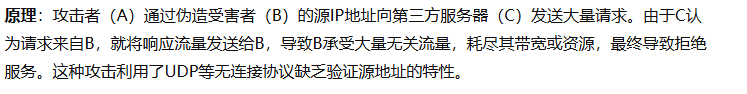

淹没源地址主机的源地址攻击

中间人式源地址攻击

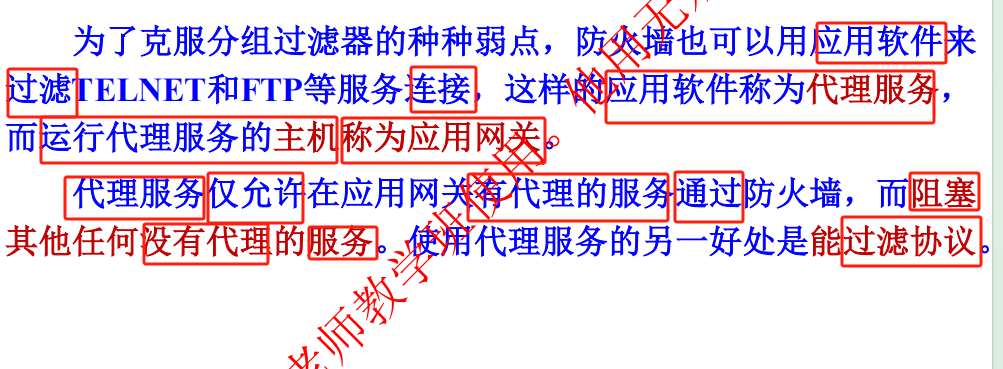

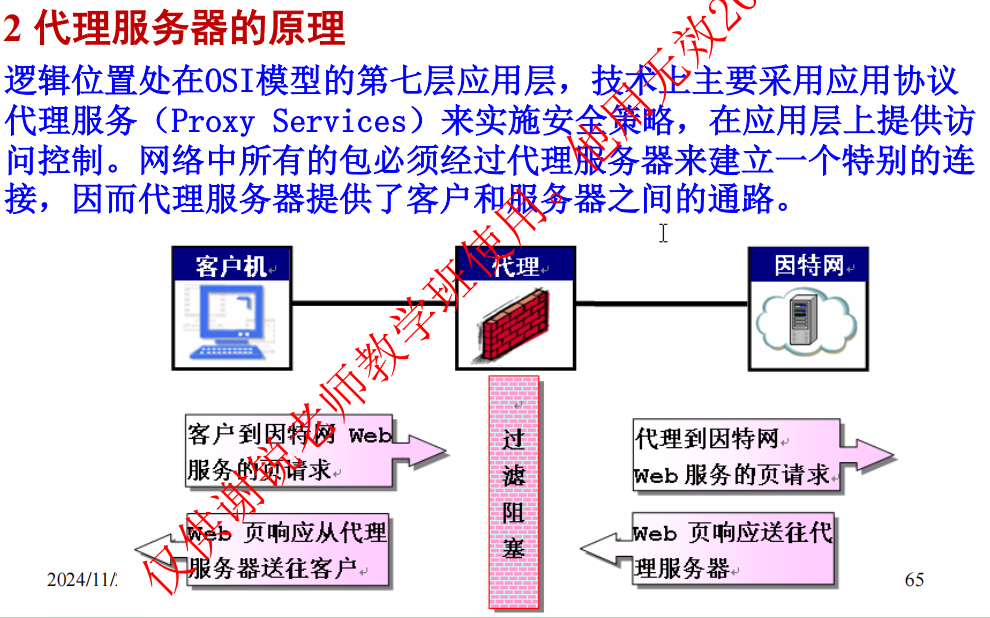

代理服务型防火墙(应用软件来过滤服务连接,这些应用软件就是代理服务,使用代理服务的主机就是应用网关)(看图就行)

代理服务器的特点4个(信息隐蔽、系统代价少、简化包过滤规则,只允许到应用网关的通信,其他拒绝、身份认证和记账)(服务器性能和灵活性降低,安全性提高)

防火墙体系结构(拓扑结构分类)

k考试不考

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 被坑几百块钱后,我竟然真的恢复了删除的微信聊天记录!

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 【自荐】一款简洁、开源的在线白板工具 Drawnix

· 园子的第一款AI主题卫衣上架——"HELLO! HOW CAN I ASSIST YOU TODAY

· Docker 太简单,K8s 太复杂?w7panel 让容器管理更轻松!