incaseformat病毒处置

|

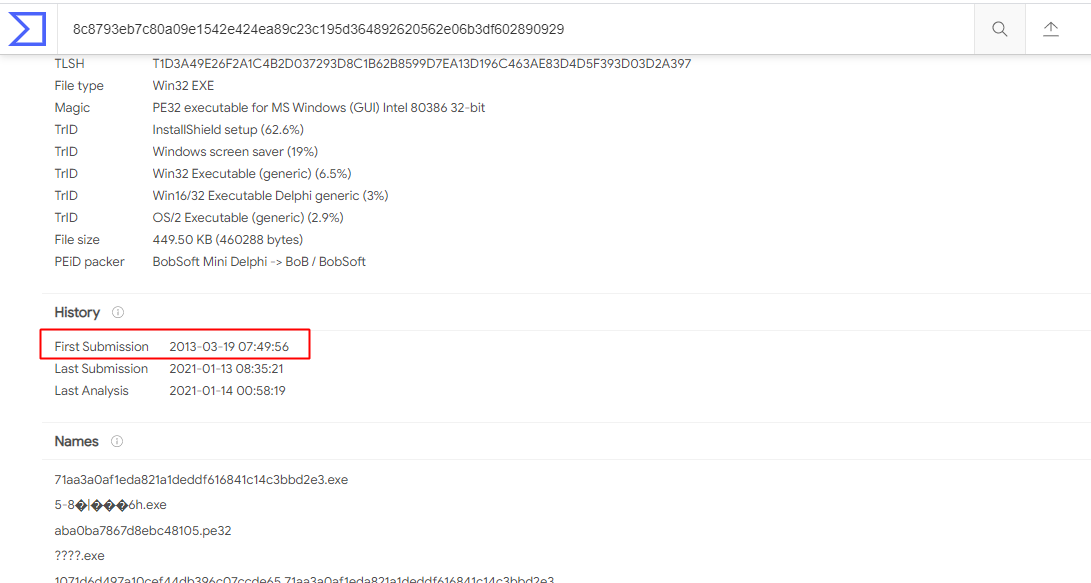

文件名 |

tsay.exe |

|

文件大小 |

460,288 KB |

|

文件MD5 |

1071d6d497a10cef44db396c07ccde65

|

|

文件SHA1 |

71aa3a0af1eda821a1deddf616841c14c3bbd2e3 |

|

文件SHA256 |

c8793eb7c80a09e1542e424ea89c23c195d364892620562e06b3df602890929 |

|

文件CRC |

07f3732f |

|

文件类型 |

exe |

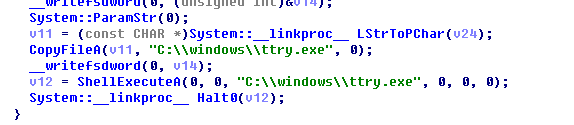

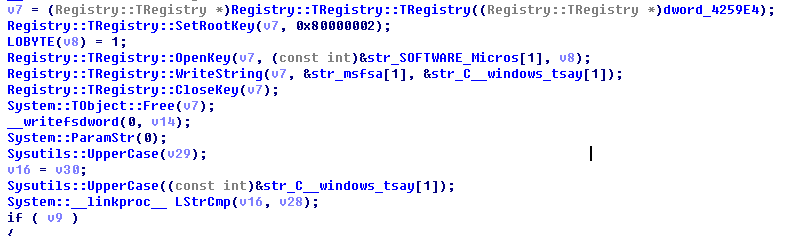

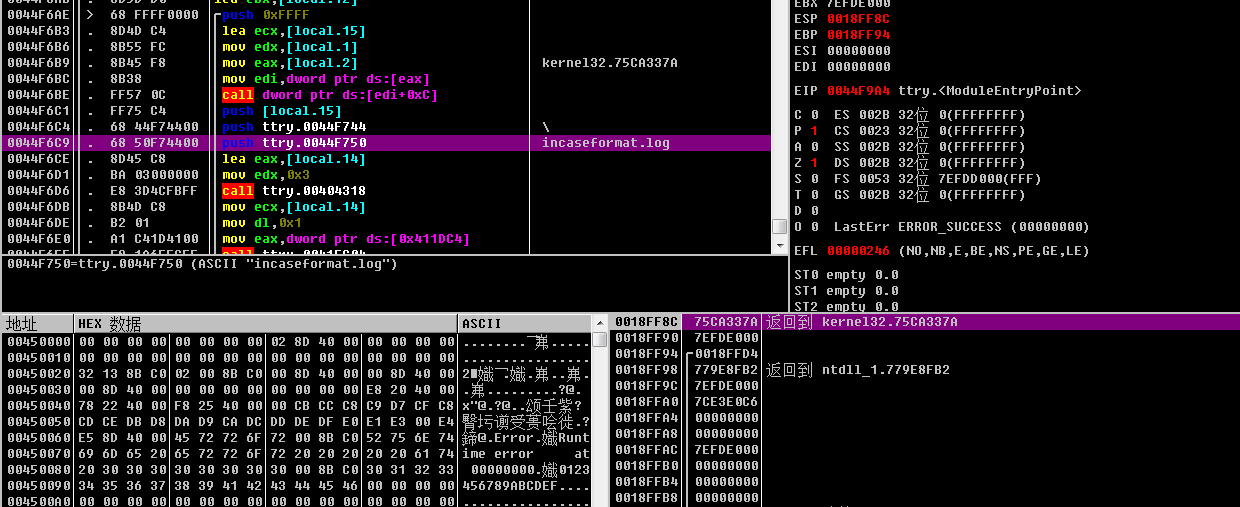

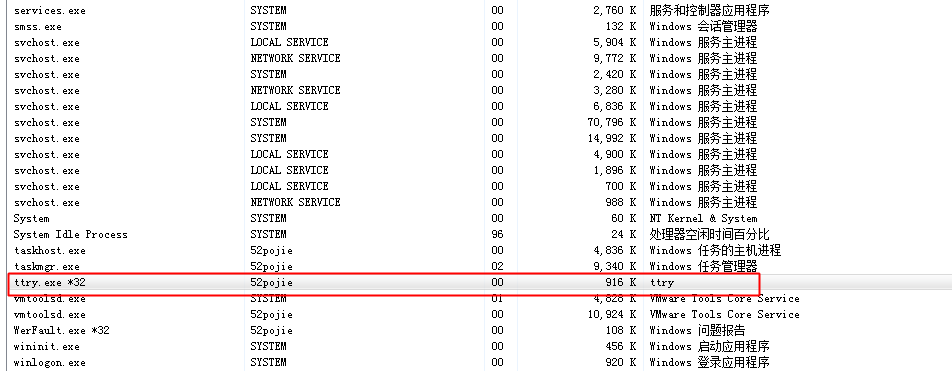

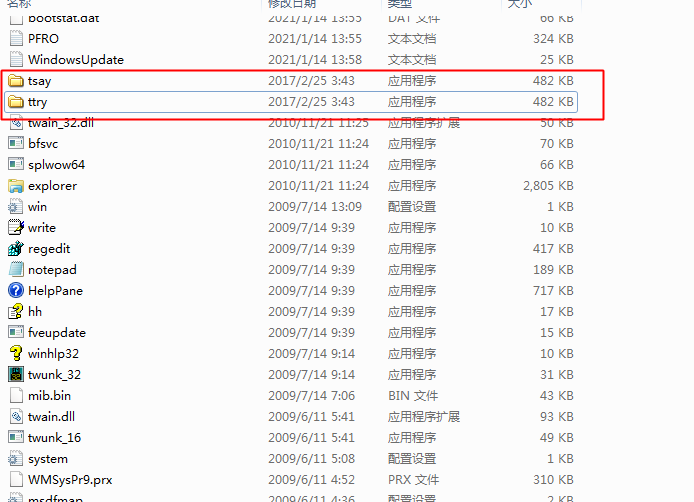

C:\\windows\\tsay.exe

C:\windows\ttry.exe

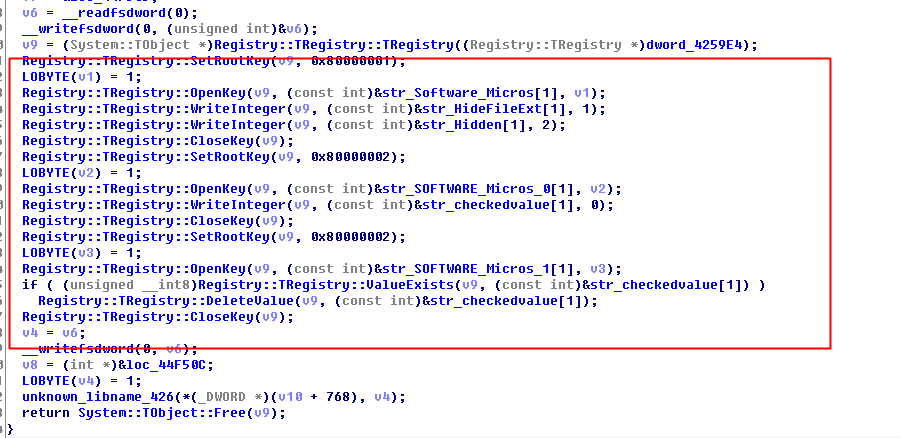

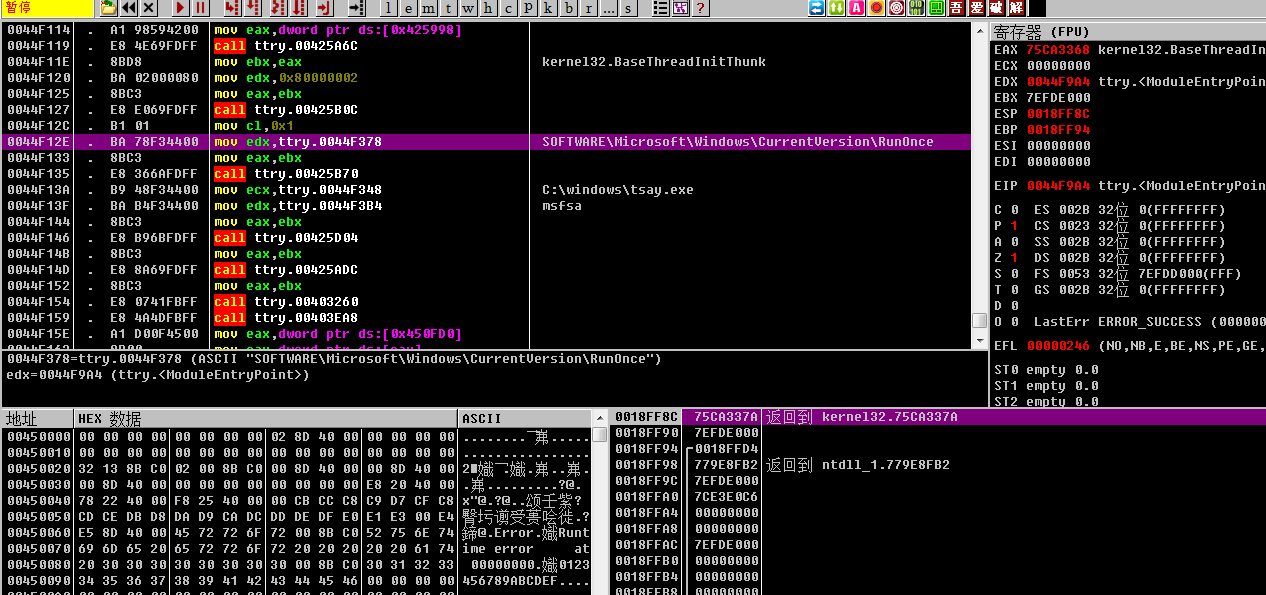

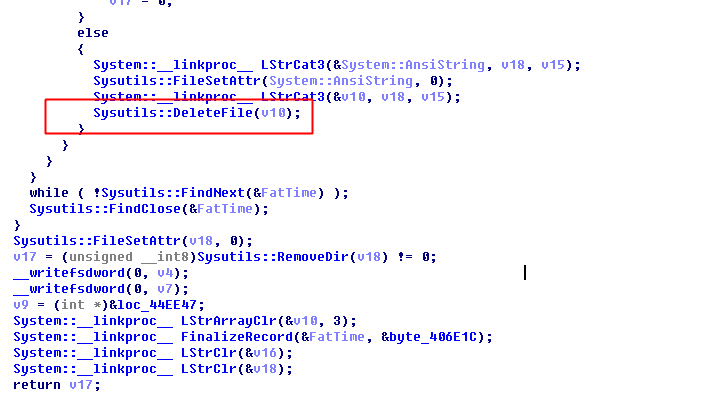

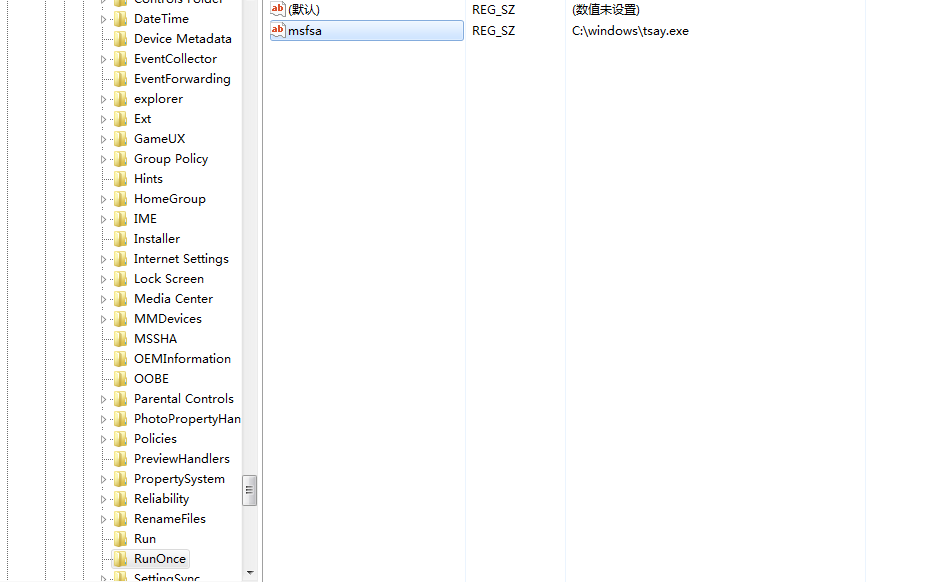

3.删除相关的注册表启动项。

注册表位置:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce\msfsa

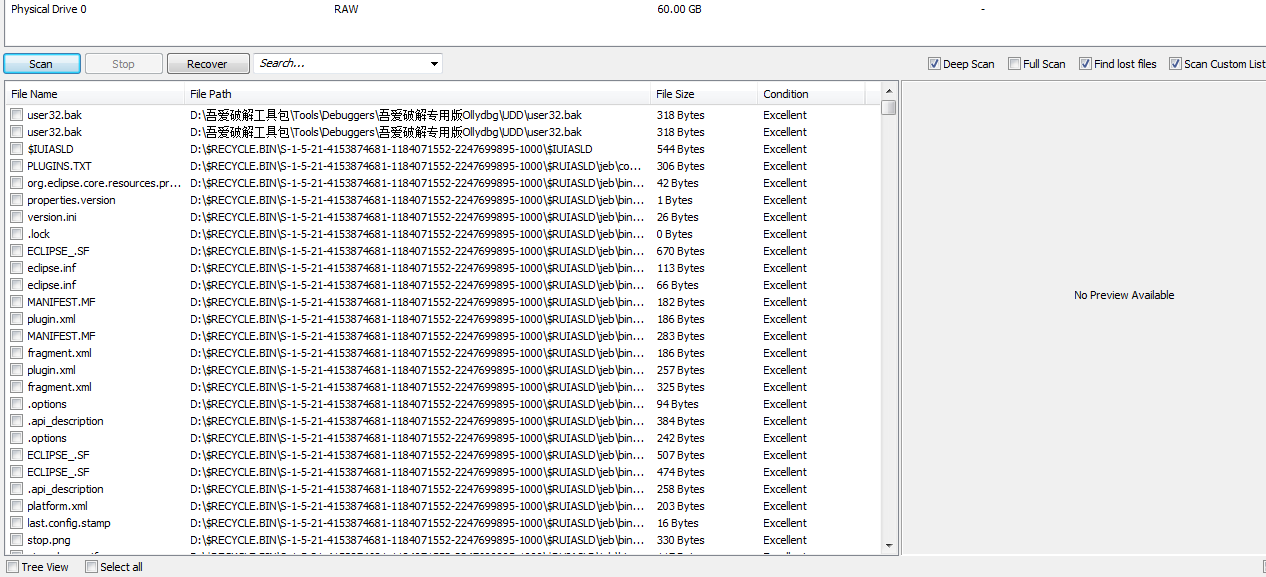

4.尝试进行数据恢复。

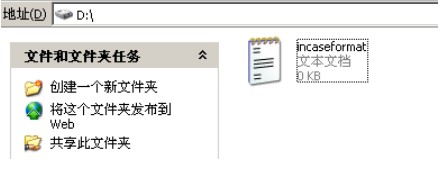

由于病毒程序对磁盘进行了删除操作,在不重启的条件下,恢复的概率要大一些,恢复的内容要多一些,所以在中毒后,不要重启或关机。可以使用R-Studio、DiskGenius、PuranFileRecovery等数据恢复软件恢复大部分文件。下图是实验的结果,不重启的情况下,可以恢复大部分文件,一定概率可以完全恢复。

1. 提高安全意识,使用U盘前用杀毒软件进行病毒扫描后再使用;也可以通过管控功能禁止不明移动存储设备进入内网。

2. 安装杀软并进行更新(病毒较老,一般杀软都能进行查杀)。

0X05 IOC

目前收集的病毒文件Md5值

4b982fe1558576b420589faa9d55e81a

1071d6d497a10cef44db396c07ccde65

915178156c8caa25b548484c97dd19c1

97569a91067bcec8539592dc0cbd0bc0

3faaf23746fdfd611ee5c9637f827880

722e62305ad58e326a932b24359fdc0e

99139acb7ce08c0a909298c9384481e7

b3a82d7dc378b4c4826985b29fd7bd81

451e01299c11d63c07d5dc1b766a15e8

01838e9dde5804dcb082568c7187de93

1eb13495bc898625fa933037678ba109

dc4b6ce35dad889d81fc90999245052f

f7ab80e1f34a9b404b2493afe481f15d

4510511224001df92441d963ed155568

413799fb41ce1ca31ec694a77090e3cb

82fdde48b6947bc40034f72222d0a458

0846f9a43c5ee0df29b6ff9a2f212e7f

fb926306e22f66b02832a64023ed658c

f5ae828a59481eba69ff61aba341ebb1

683accc8be875f6ab8289ea1d86038c1

77cb0524cd4c9f84603edbf84511ad48

53485bc9bd363831f4d92ed628520746

35cdf9a8c8b8a1c50cb3d571160ad267

647ad17021eb5670678e0f34823137b8

a55b25e6439d07cc8f12c4a3215eedc8

044a13bbb2d6d42ee542a5b78ac43012

f46d1436d98c456be1bdf7fd0ea3949f