网络安全实验六:1.木马攻击实验

步骤一:冰河木马植入与控制

分别进入虚拟机中PC1与PC2系统。在PC1中安装服务器端(被攻击者),在PC2中安装客户端(发起攻击者)。

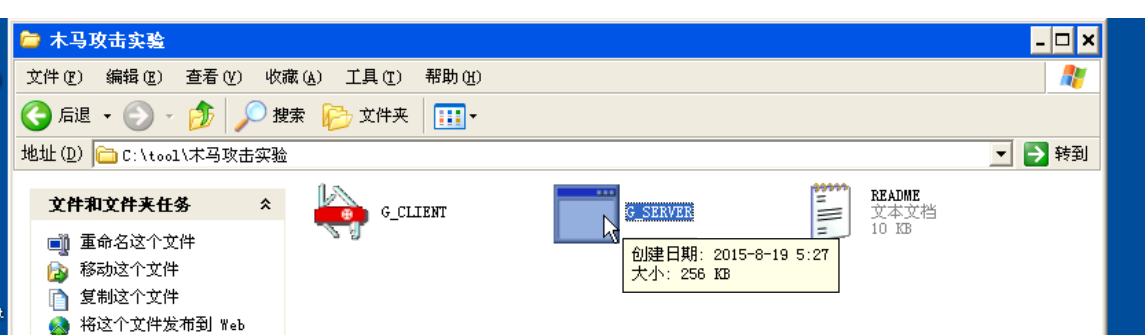

(1)服务器端:打开C:\tool\“木马攻击实验“文件夹,双击G_SERVER。

因为虚拟机防火墙已关闭故不会弹窗,双击即为运行成功,至此,木马的服务器端开始启动

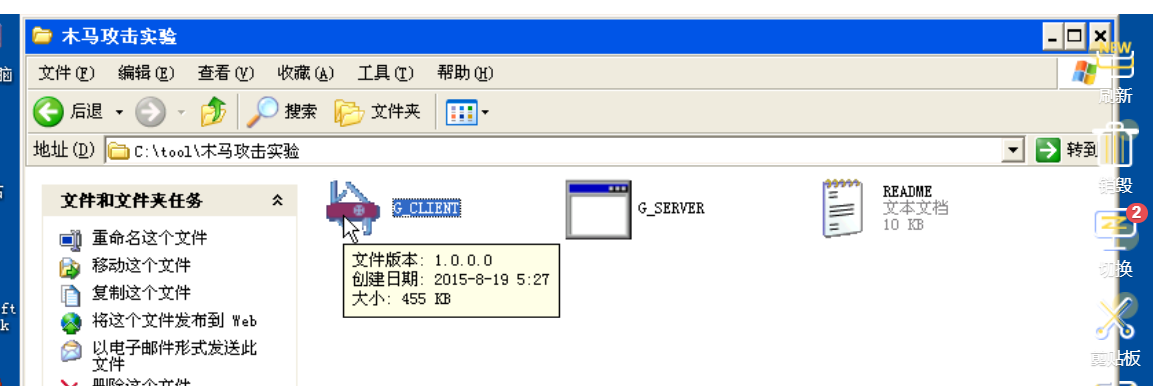

(2)客户端:切换到PC2,打开C:\tool\“木马攻击实验”文件夹,在“冰河”文件存储目录下,双击G_CLIENT。

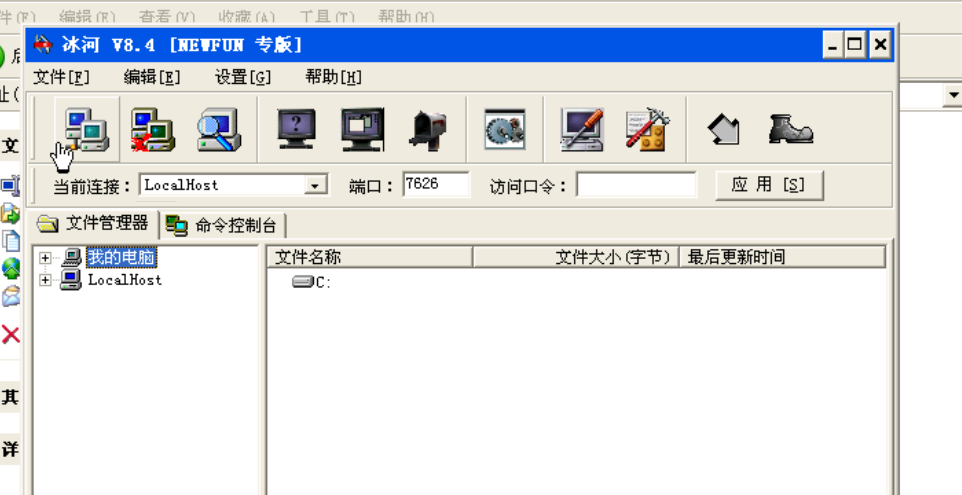

双击后未弹窗原因同上,出现如下图所示

(3)添加主机

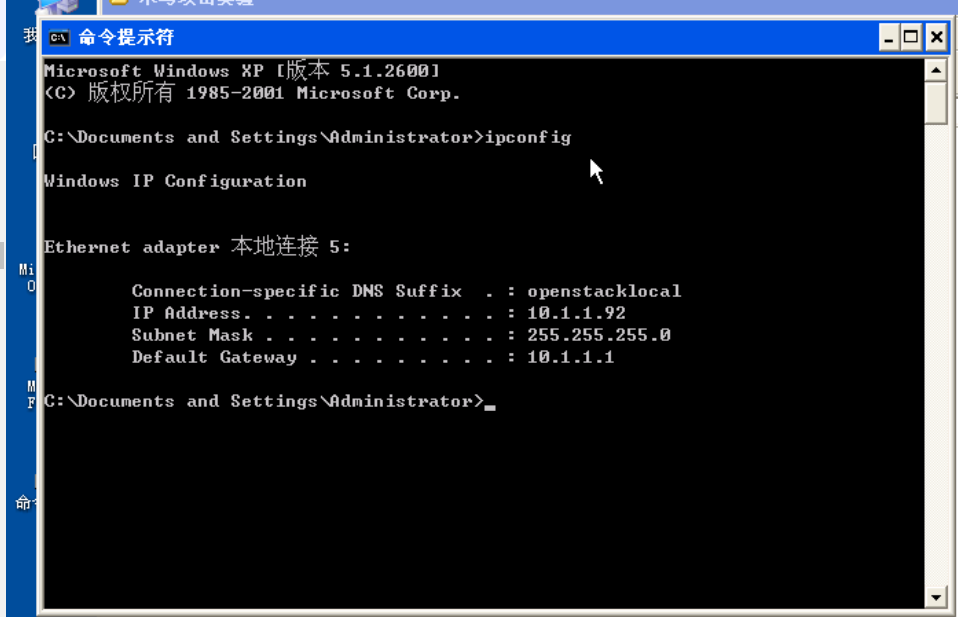

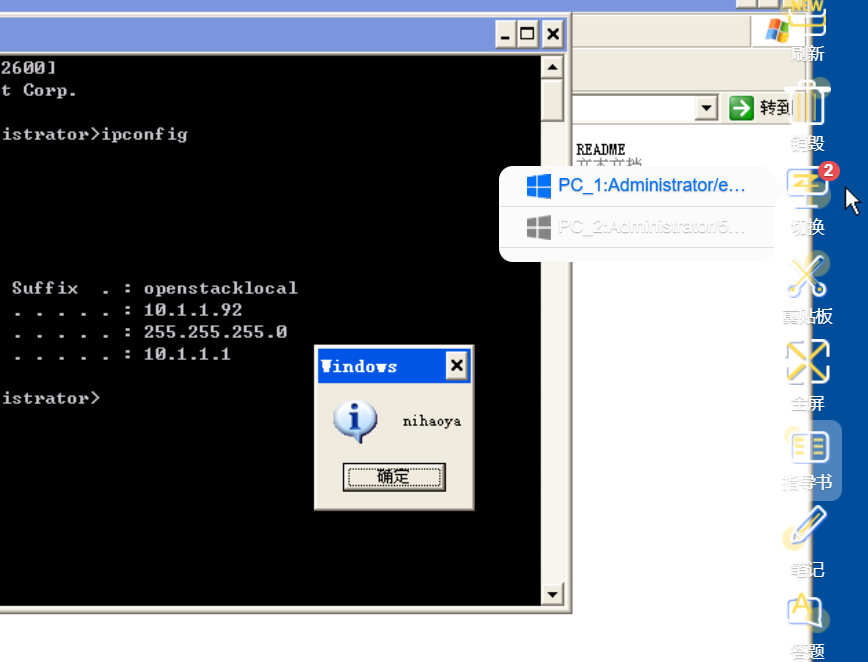

①查询PC1的ip地址,打开cmd,输入ipconfig,如下图,得知IP地址为10.1.1.92

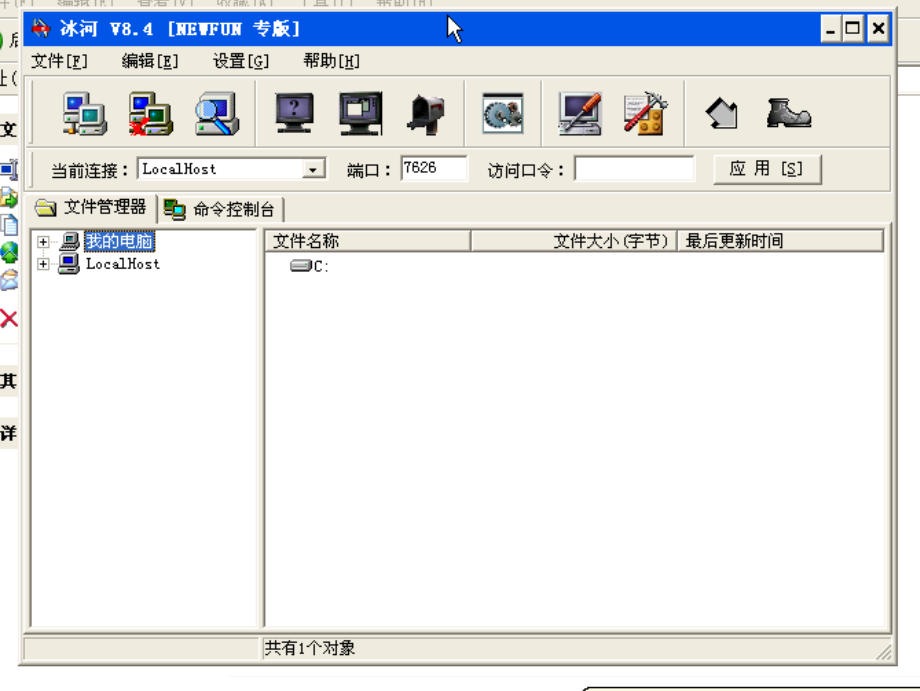

②添加PC1主机:切换回PC2,点击如下图所示

输入PC1的ip地址10.1.1.92,端口默认7626,点击确定

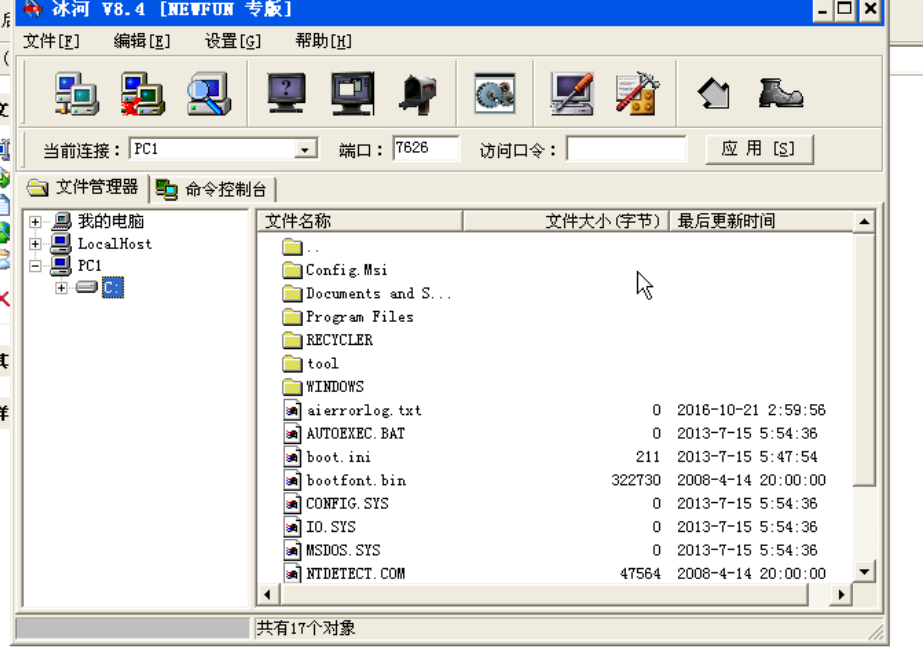

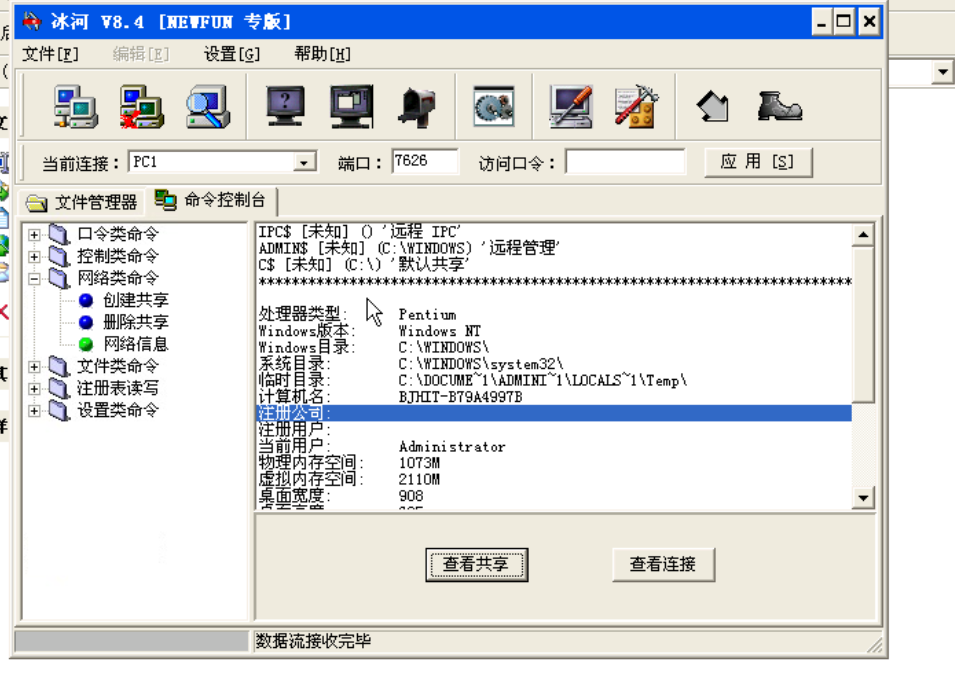

若连接成功,则会显示服务器端主机上的盘符,如下图

至此,我们就可以像操作自己的电脑一样操作远程目标电脑.

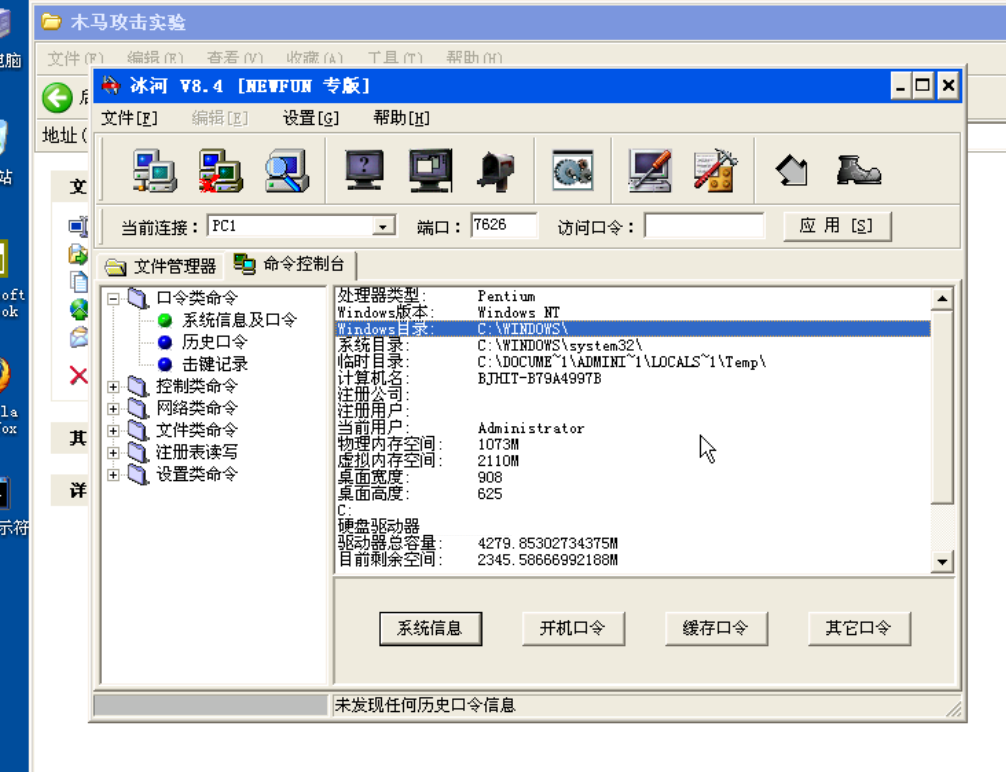

步骤二:命令控制台命令的使用方法

(1)口令类命令:

点击“命令控制台”,然后点击“口令类命令”前面的“+”即可图界面出现如下图所示口令类命令。

各分支含义如下:

“系统信息及口令”:可以查看远程主机的系统信息,开机口令,缓存口令等。可看到非常详细的远程主机信息,这就无异于远程主机彻底暴露在攻击者面前

“历史口令”:可以查看远程主机以往使用的口令

“击键记录”:启动键盘记录后,可以记录远程主机用户击键记录,一次可以分析出远程主机的各种账号和口令或各种秘密信息

(2)控制类命令

点击“命令控制台”,点击“控制类命令”前面的“+”即可显示图所示界面如下图所示控制类命令。

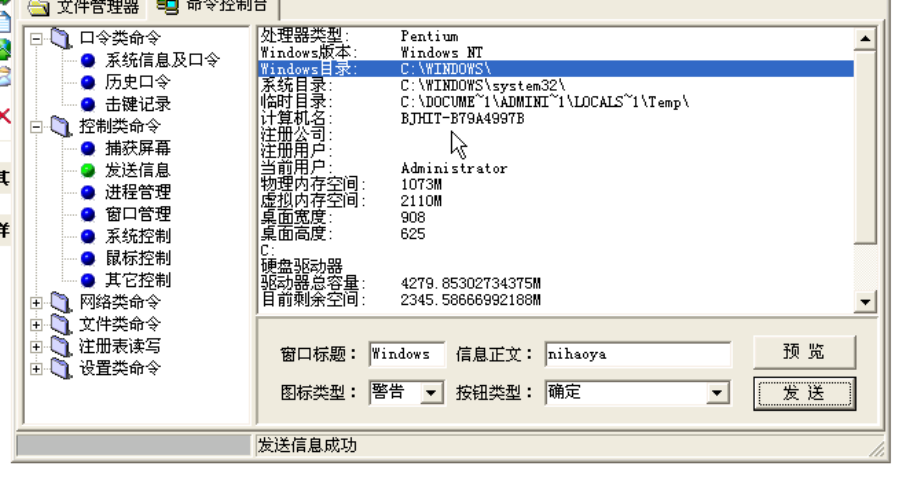

(以”发送信息“为例,发送”nihaoya“)

此时切换回PC1查看是否收到信息,如下图

至此,发送信息功能得到验证

各分支含义如下:

“捕获屏幕”:这个功能可以使控制端使用者查看远程主机的屏幕,好像远程主机就在自己面前一样,这样更有利于窃取各种信息,单击“查看屏幕”按钮,然后就染成了远程主机的屏幕。可以看到,远程主机屏幕上的内容就显示在本机上了,显示内容不是动态的,而是每隔一段时间传来一幅。

“发送信息”:这个功能可以使你向远程计算机发生Windows标准的各种信息,在“信息正文”中可以填入要发给对方的信息,在图表类型中,可以选择“普通”,“警告”,“询问”,“错误”等类型。按钮类型可以选择“确定”“是”“否”等类型。

“进程管理”:这个功能可以使控制着查看远程主机上所有的进程

“窗口管理”:这个功能可以使远程主机上的窗口进行刷新,最大化,最小化,激活,隐藏等操作。

“系统管理”:这个功能可以使远程主机进行关机,重启,重新加载“冰河”自动卸载”冰河”的操作

“鼠标控制”:这个功能可以使远程主机上的鼠标锁定在某个范围内

“其他控制”:这个功能可以使远程主机进行自动拨号禁止,桌面隐藏,注册表锁定等操作

(3)网络类命令

点击“命令控制台”,点击“网络类命令”前面的“+”即可展开网络类命令如下图所示。

各分支的含义是:

“创建共享”:在远程主机上创建自己的共享

“删除共享”:在远程主机上删除某个特定的共享

“网络信息”:查看远程主机上的共享信息

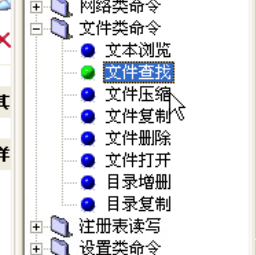

(4)文件类命令

点击“命令控制台”,点击“文件类命令”前面的“+”即可展开“文件类命令”,如下图所示

该类命令中,“文件浏览”、“文件查找”、“文件压缩”、“文件删除”、“文件打开”等菜单可以查看、查找、压缩、删除、打开远程主机上某个文件。

“目录增删”、“目录复制”、可以增加、删除、复制远程主机上的某个目录。

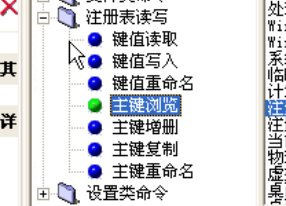

(5)注册表读写

点击“命令控制台”,点击“注册表读写”前面的“+”即可展开“注册表读写”命令,如下图所示注册表读写。

注册表读写提供了“键值读取”、“键值写入”、“键值重命名”、“主键浏览”、“主键增删”、“主键复制”的功能。

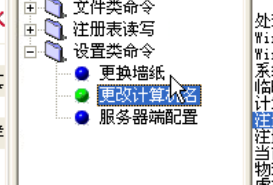

(6)设置类命令

点击“命令控制台”,点击“设置类命令”前面的“+”即可展开“设置类命令”,如下图所示设置类命令。

设置类命令提供了“更换墙纸”、“更改计算机名”、“服务器端配置”的功能,

步骤三:删除冰河木马

删除冰河木马主要有以下几种方法:

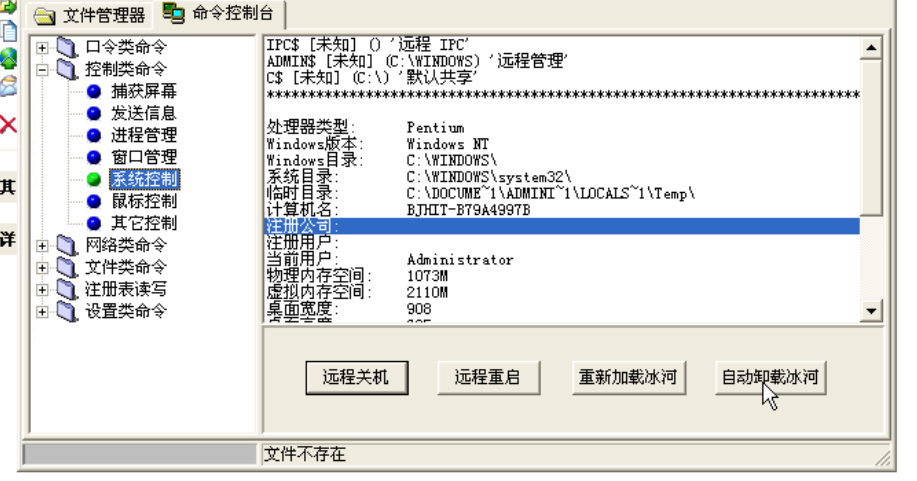

(1)客户端的自动卸载功能

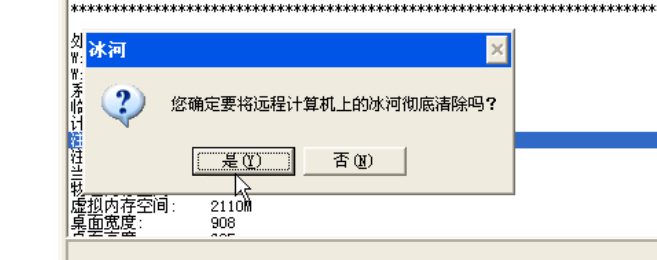

点击“控制类命令”前面的“+”,点击“系统控制”可看到“自动卸载冰河”按钮并点击,在弹出的窗口里面点击“是”,则可以卸载远程主机上的木马如图14自动卸载冰河木马。如下图所示

点击”是“即可删除

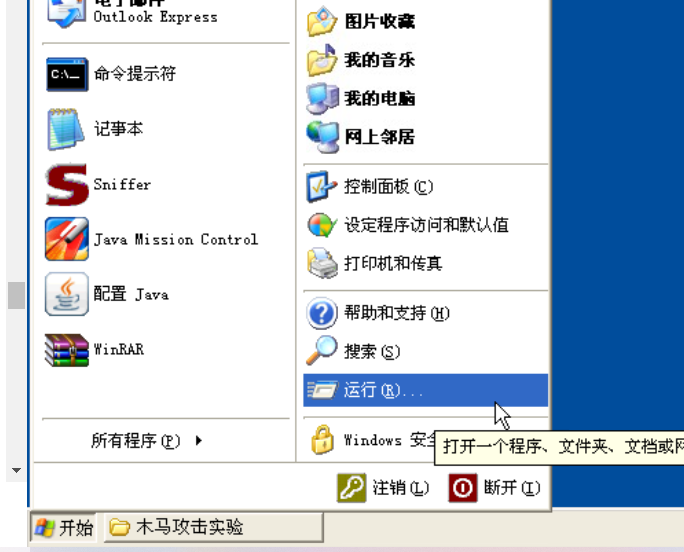

(2)手动卸载

在实际情况中木马客户端不可能为木马服务器端自动卸载木马,我们在发现计算机有异常情况时(如经常自动重启,密码信息泄露时),就应该怀疑是否已经中了木马,

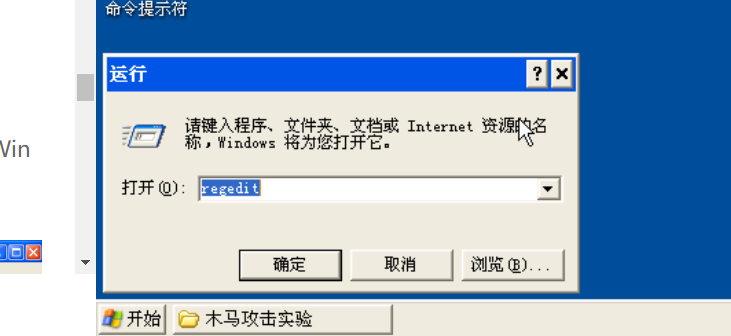

这时我们应该查看注册表,此处操作在PC1中进行,在“开始”→“运行”里面输入“regedit”,打开Windows注册表编辑器如下图。

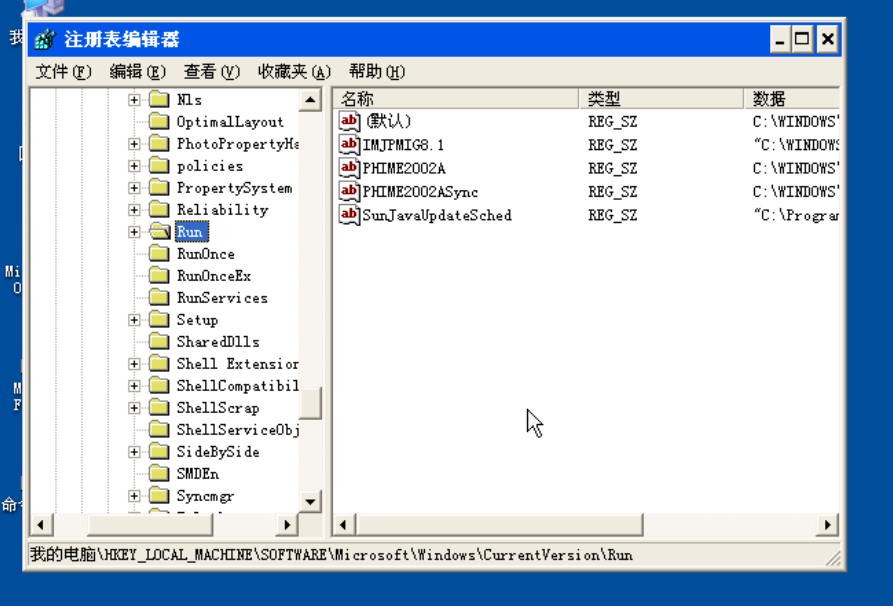

依次打开以下目录

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

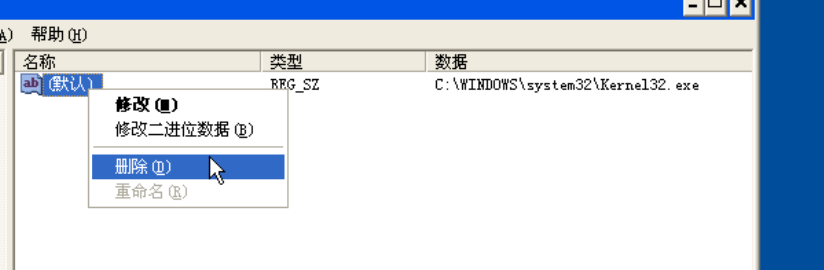

在目录中发现了一个默认的键值C:\WINNT\System32\kernel32.exe,这就是“冰河”密码在注册表中加入的键值,选中它,右键,点击删除,即可把它删除,如下图

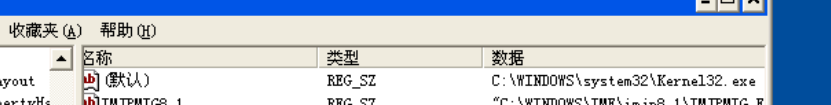

然后依次打开目录

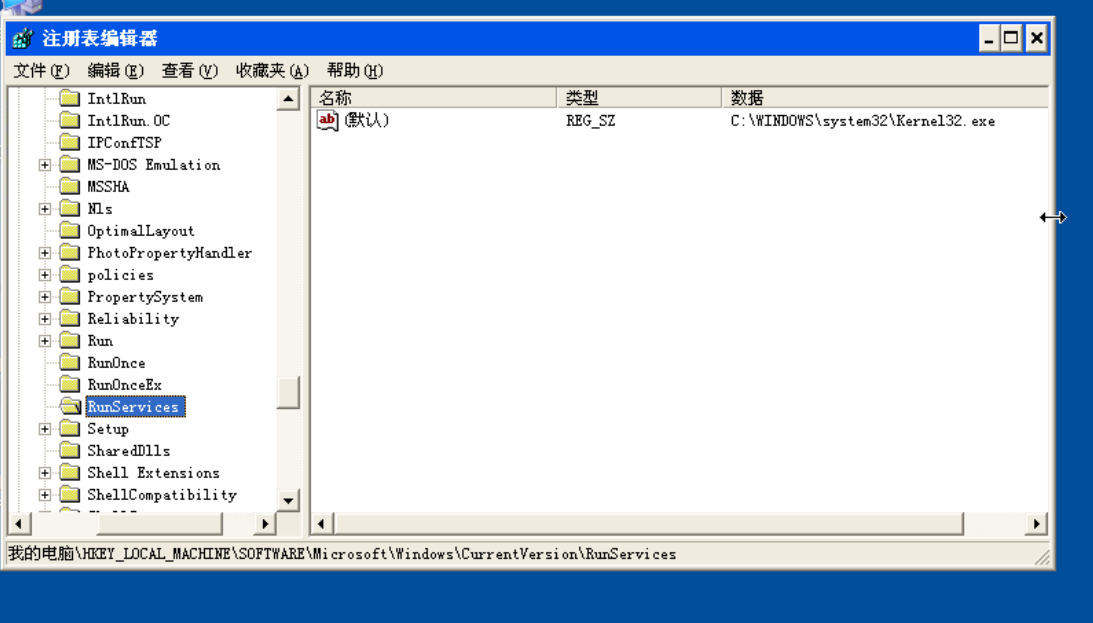

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Runservices

在目录中也发现了一个默认的键值C:\WINNT\System32\kernel32.exe,这也是“冰河”木马在注册表中加入的键值,将它删除,如下图。

上面两个注册表的子键目录Run和Runservices中存放的键值是系统启动时自动启动的程序,一般病毒程序,木马程序,后门程序等都放在这些子键目录下,所以要经常检查这些子键目录下的程序,如果有不明程序,要着重进行分析。

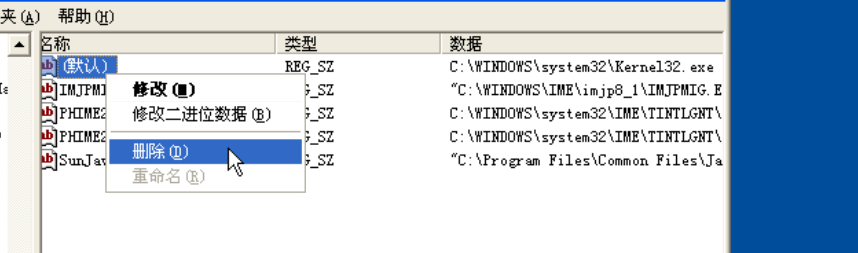

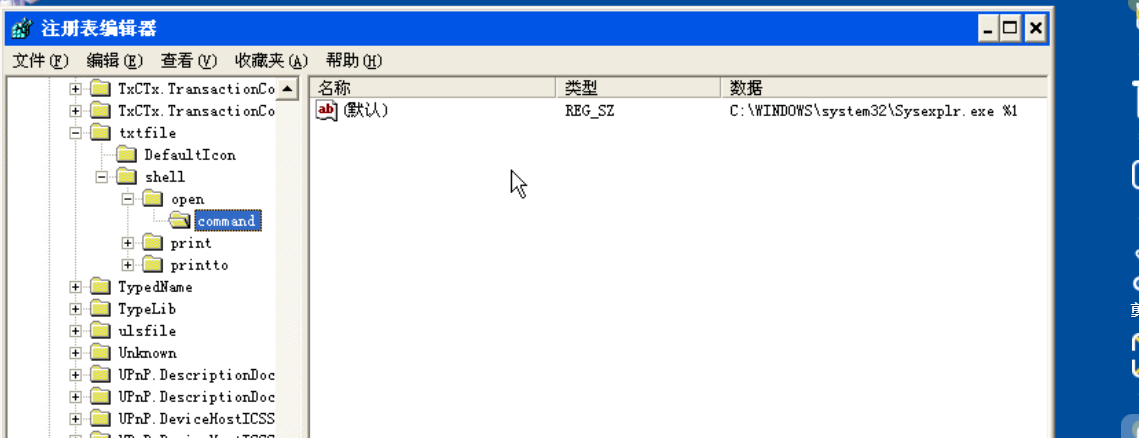

修改文件关联也是木马常用的手段,“冰河”木马将txt文件的缺省打开方式由notepad.exe改为木马的启动程序,除此之外,html、exe、zip、com等文件也都是木马的目标,所以,在最后需要回复注册表中的txt文件关联功能。

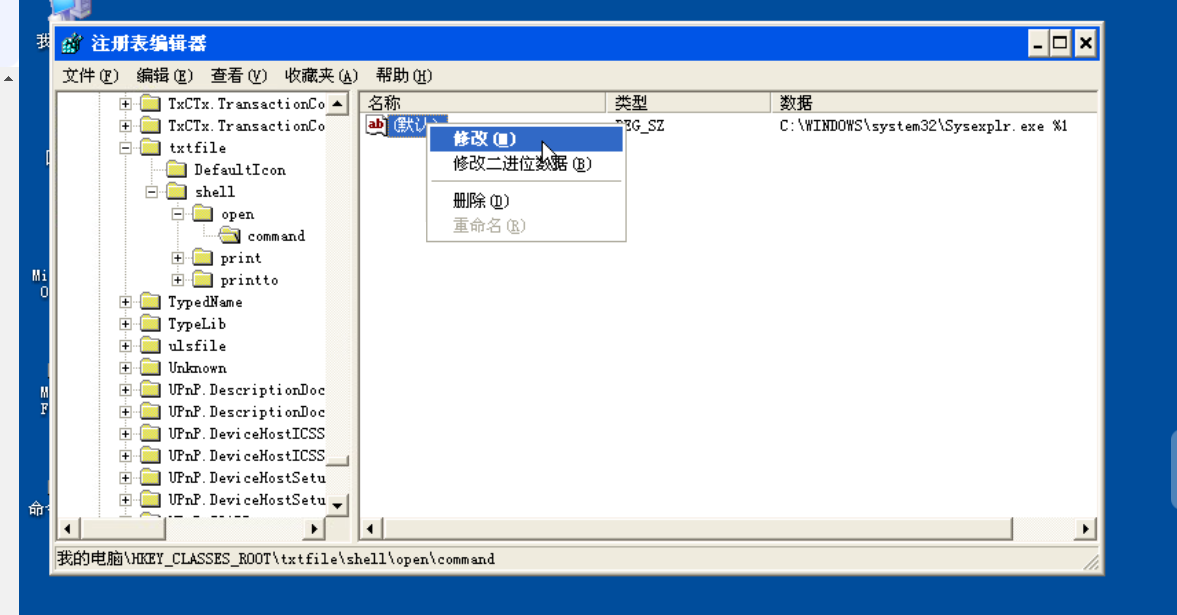

方法是找到注册表的HKEY_CLASSES_ROOT\txtfile\Shell\open\command下的默认值,选中“(默认)”,单击鼠标右键,选择修改如下图

将数值数据C:\Windows\System32\Sysexplr.exe%1改为正常情况下的C:\Windows\notepad.exe%1即可,如图19修改编辑字符串,最后重新启动计算机,冰河木马就彻底删除了。

至此,冰河木马被彻底删除了。

分析与思考:

1、 如何发现木马威胁?

我们在发现计算机有异常情况时(如经常自动重启,密码信息泄露时),就应该怀疑是否已经中了木马

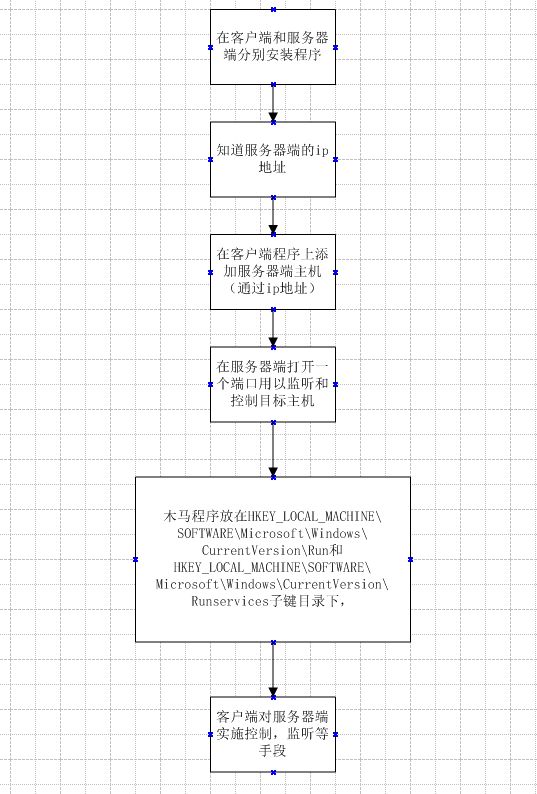

2、 画出木马工作流程图,加深对木马原理理解。

答题:

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列:基于图像分类模型对图像进行分类

· go语言实现终端里的倒计时

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 25岁的心里话

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 零经验选手,Compose 一天开发一款小游戏!

· 一起来玩mcp_server_sqlite,让AI帮你做增删改查!!