windows UAC 提权实验(CVE-2019-1388)

---------------------------------------------------------------------------------

声明:本文仅做学习,实验主机为虚拟机,请勿用于非法用途

---------------------------------------------------------------------------------

影响版本:

windows_10:- windows_10:1607 windows_10:1709 windows_10:1803 windows_10:1809 windows_10:1903 windows_7:-:sp1 windows_8.1:- windows_rt_8.1:- windows_server_2008:-:sp2 windows_server_2008:r2:sp1 windows_server_2008:r2:sp1 windows_server_2012:- windows_server_2012:r2 windows_server_2016:- windows_server_2016:1803 windows_server_2016:1903 windows_server_2019:-

实验工具:

https://github.com/mai-lang-chai/System-Vulnerability/raw/master/Windows/CVE-2019-1388/hhupd.exe实验环境:windows7 sp1

实验过程:

-

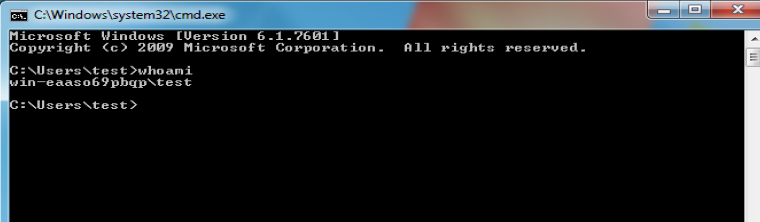

首先新建一个普通用户

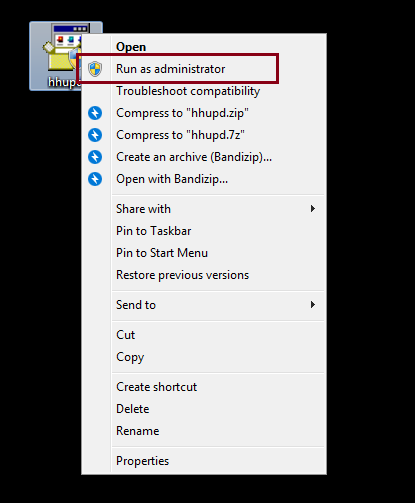

- 将文件传输到虚拟机中

- 右击提权工具,以管理员权限运行

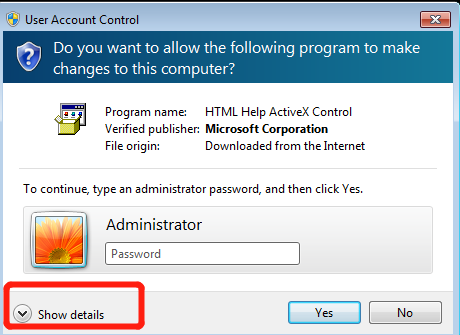

- 点击显示详情

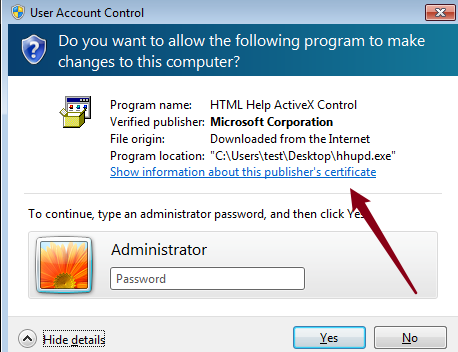

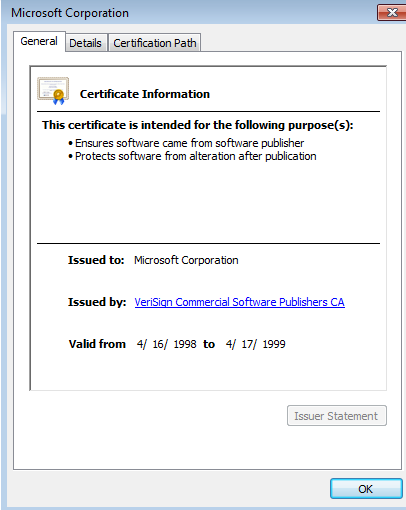

- 点击有关此发布者的证书信息

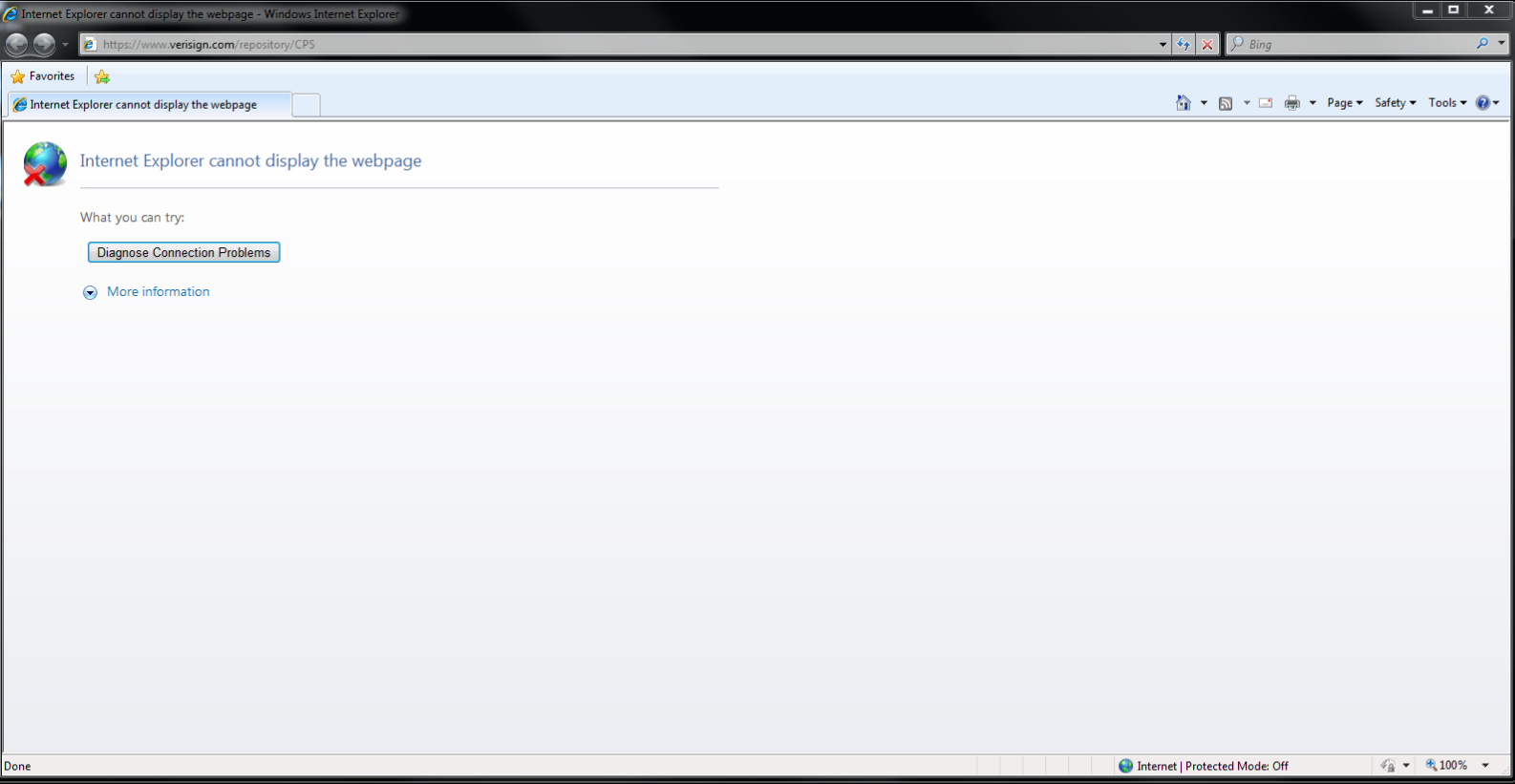

- 点击颁发者链接

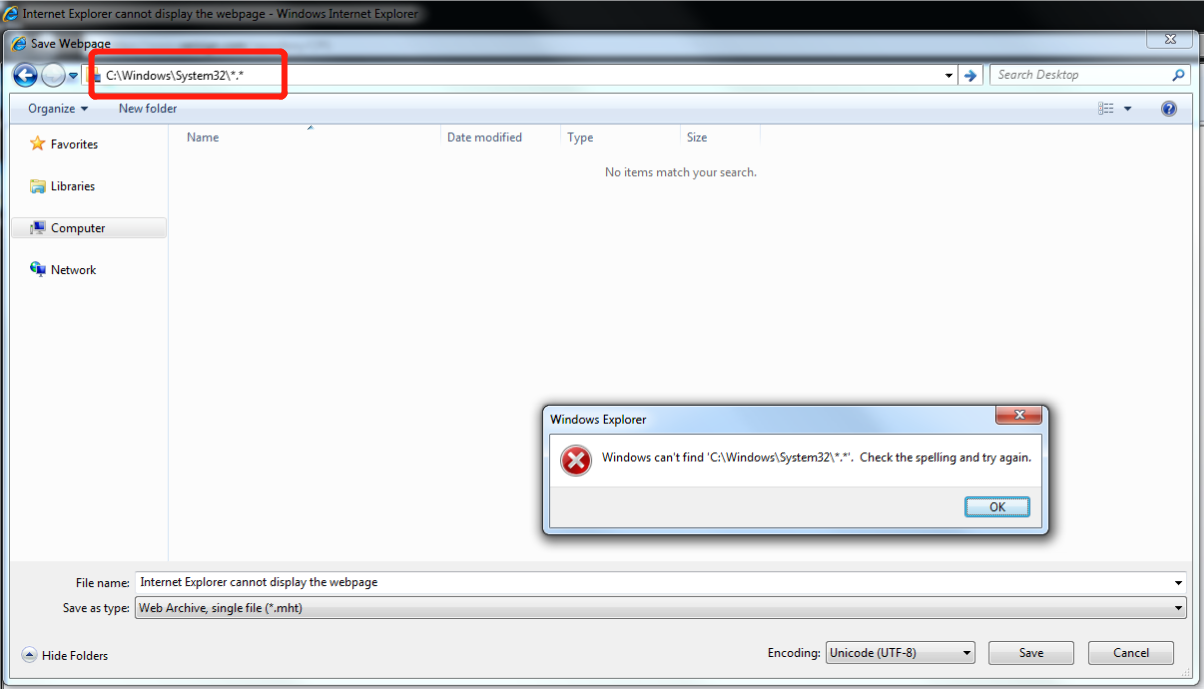

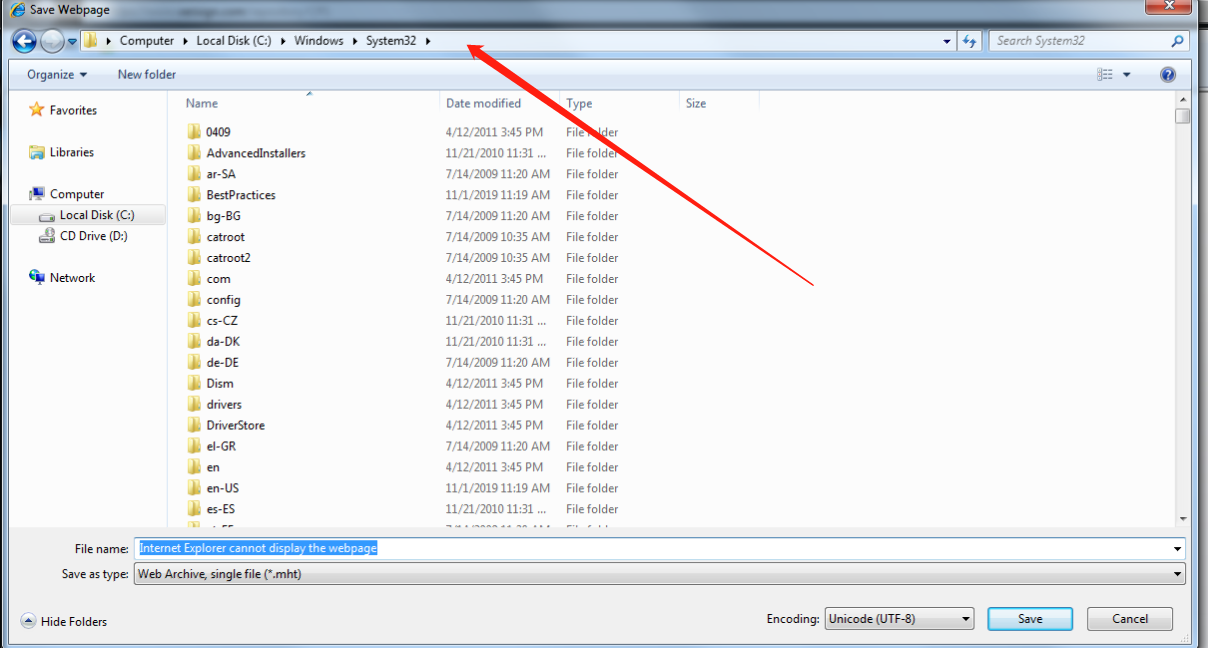

- 另存页面到这个路径,会报错,然后把文件名改成C:\Windows\System32\*.*

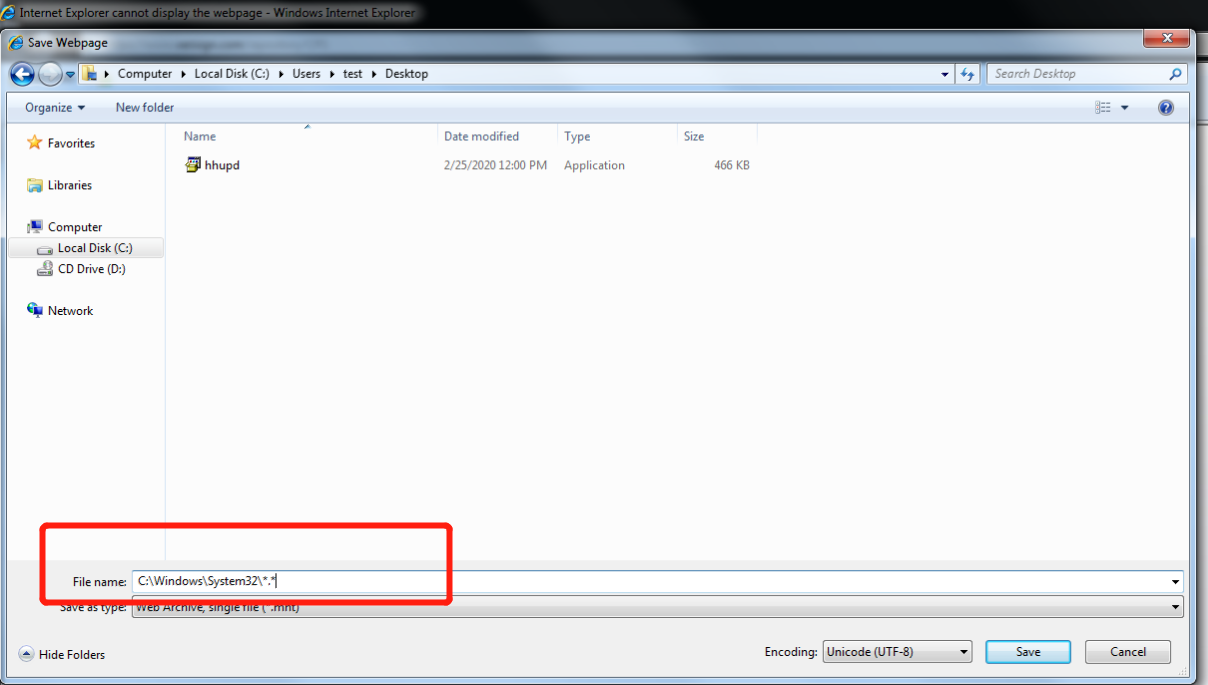

- 回车,可以看到切换到system32目录了

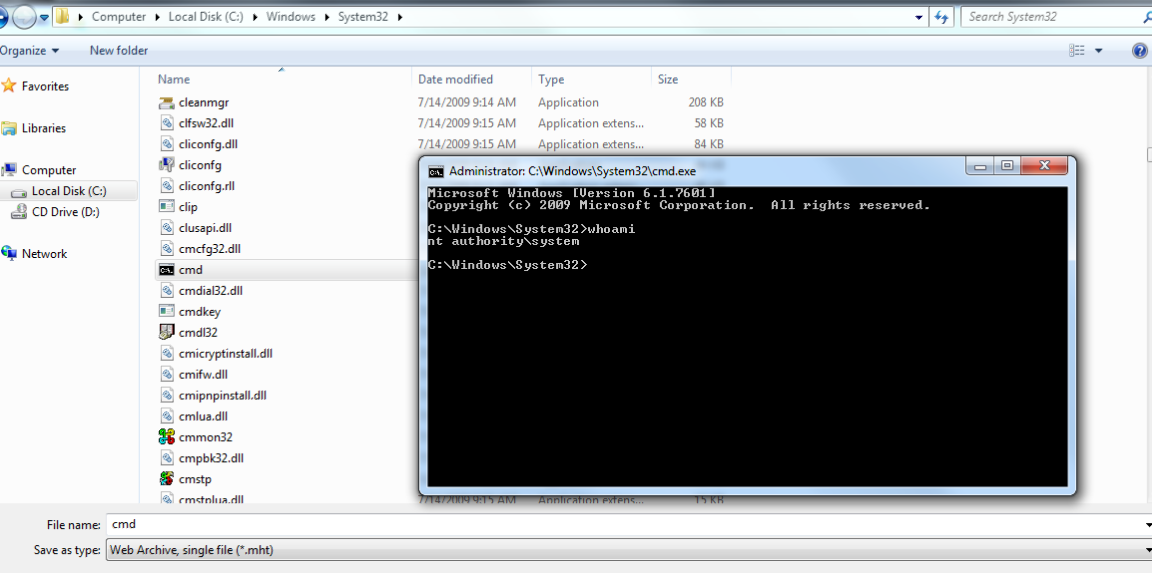

- 找到cmd.exe

- 右击以管理员身份打开,此时权限是system,提权成功。

---------------------------------------------------------------------------------

声明:本文仅做学习,实验主机为虚拟机,请勿用于非法用途

---------------------------------------------------------------------------------