pwnable.kr-pwn-fd

pwnable.kr-pwn-fd

总结

- 主函数参数argv[1]就是直接传入的值

- 在linux中,s指的是“强制位权限”,位于user或group权限组的第三位置

题目分析

ssh连上以后,得以下

fd@pwnable:~$ ls

fd fd.c flag

fd@pwnable:~$ ls -l

total 16

-r-sr-x--- 1 fd_pwn fd 7322 Jun 11 2014 fd

-rw-r--r-- 1 root root 418 Jun 11 2014 fd.c

-r--r----- 1 fd_pwn root 50 Jun 11 2014 flag

fd@pwnable:~$ cat fd.c

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

char buf[32];

int main(int argc, char* argv[], char* envp[]){

if(argc<2){

printf("pass argv[1] a number\n");

return 0;

}

int fd = atoi( argv[1] ) - 0x1234;

int len = 0;

len = read(fd, buf, 32);

if(!strcmp("LETMEWIN\n", buf)){

printf("good job :)\n");

system("/bin/cat flag");

exit(0);

}

printf("learn about Linux file IO\n");

return 0;

}

fd@pwnable:~$

可以看出思路很简单,启动fd_pwn,然后主函数参数为为4660,并且要输入LETMEWIN,即可通过该程序getshell

漏洞利用

fd@pwnable:~$ ./fd 4660

LETMEWIN

good job :)

mommy! I think I know what a file descriptor is!!

fd@pwnable:~$

其他

对于这个程序为什么能拿到root用户的shell,我个人的理解如下:

fd@pwnable:~$ ls -l

total 16

-r-sr-x--- 1 fd_pwn fd 7322 Jun 11 2014 fd

-rw-r--r-- 1 root root 418 Jun 11 2014 fd.c

-r--r----- 1 fd_pwn root 50 Jun 11 2014 flag

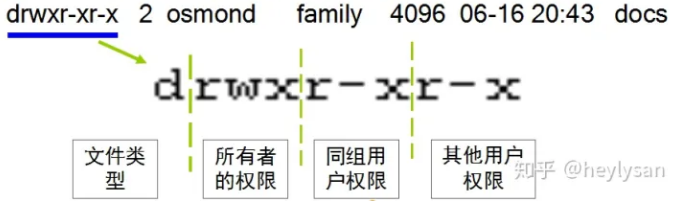

首先,复习一下linux用户权限的基本知识

fd这个elf文件的用户权限位为r-s。

在linux中,s指的是“强制位权限”,位于user或group权限组的第三位置。如果在user权限组中设置了s位,则当文件被执行时,该文件是以文件所有者UID而不是用户UID执行程序;如果在group权限组中设置了s位,当文件被执行时,该文件是以文件所有者GID而不是用户GID执行程序。

本题是在user的权限组设置s权限,因此,当程序被执行的时候,应该以fd的用户uid执行程序,该用户与flag文件同一组,且flag文件同组可读。所以,我们可以通过该文件启动的进程读取flag。