Kali Linux Web渗透测试手册(第二版) - 3.5 - 使用ZAP代理查看和修改请求

翻译来自:掣雷小组

成员信息:

thr0cyte,Gr33k,花花,MrTools,R1ght0us,7089bAt,

这个公众号,一定要关注哦,慢慢会跟上面老哥们一起分享很多干货哦~~

标记红色的部分为今日更新内容。

第三章、使用代理、爬行器和爬虫

3.0、介绍

3.1、使用DirBuster寻找敏感文件和目录

3.2、使用ZAP寻找敏感文件和目录

3.3、使用Burp Suite查看和修改请求

3.4、使用Burp Suite的Intruder模块发现敏感目录

3.5、使用ZAP代理查看和修改请求

3.6、使用ZAP爬虫

3.7、使用Burp套件爬虫一个网站

3.8、使用Burp套件的中继器重复请求

3.9、使用WebScarab

3.10、从爬行结果中识别相关文件和目录

3.5、使用ZAP代理查看和修改请求

OWASP_ZAP与Burp Suite类似。它不仅可以拦截流量,还有很多其他的功能,比如我们在前几章中使用过的爬虫、漏洞扫描器、模糊测试和暴力破解等。它还有一个脚本引擎,可以用来自动化的执行或者创建新的功能。

在这个小节中,我们将使用OWASP_ZAP作为web代理,拦截请求,并在更改一些值后发送到服务器。

实战演练

启动ZAP并配置浏览器将其作为代理,然后执行以下步骤:

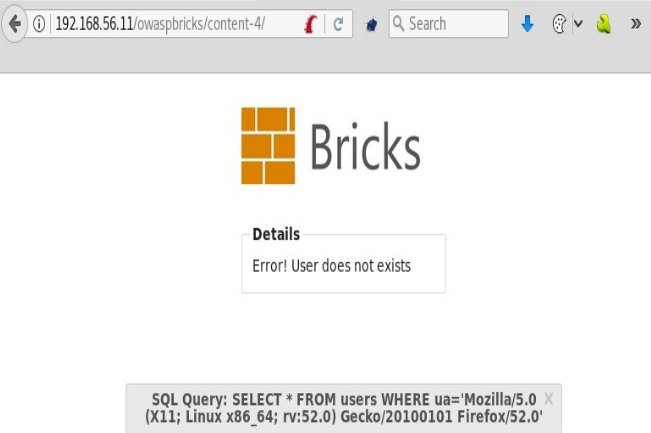

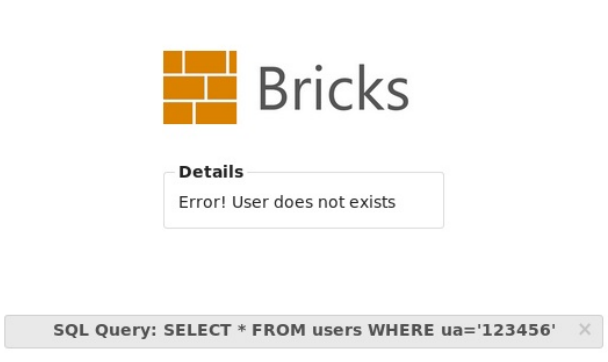

1. 转到vm_1中的OWASP Bricks并且选择content-4

(http://192.168.56.11/owaspbricks/content-4/ ):

我们可以看到,页面的即时响应是一个错误,表示用户不存在。还显示了SQL语句,语句显示应用程序正在将字段(ua)与浏览器发送的用户代理标头字符串(User-Agent)进行比较。

User-Agent是浏览器在每个请求头中发送的一条消息,用于向服务器标识自己。这通常包含浏览器的名称和版本、基本操作系统和HTML呈现引擎。

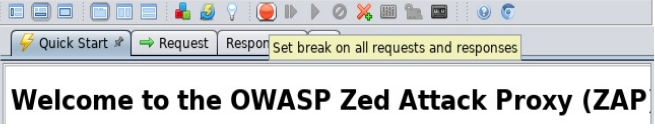

2. 由于User-Agent是由浏览器在发出请求时设置的,因此我们无法在应用程序中更改它。我们将使用OWASP_ZAP来捕获请求,并设置我们希望的任何文本作为用户代理。首先,通过单击工具栏中的绿色圆圈(鼠标移动时变成红色),在代理中启用拦截(称为中断)。这将拦截所有通过代理的请求:

3. 启用中断后,转到浏览器并刷新页面。回到ZAP;在请求和响应选项卡旁边将出现一个新的Break选项卡。

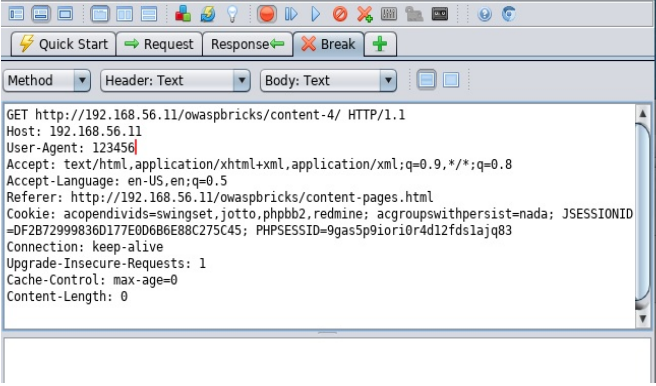

4. 在Break选项卡中,我们看到浏览器在刷新页面时发出的请求。在这里,我们可以更改请求的任何部分;对于本次练习,我们只更改User-Agent值。例如,将其更改为:123456

5. 通过点击Play图标(蓝色三角形)提交请求。当发出新请求时,这里将再次截断;如果您不想拦截请求,请使用红色圆圈按钮来禁用

6. 现在我们再次进入浏览器,看看响应:

原理剖析

在这个小节中,我们使用ZAP代理拦截了一个有效的请求并修改了ua标头,验证了服务器已经接受我们提供的值。ZAP起到一个中间人的作用,可以任意修改浏览器提供给服务端的请求

另请参阅

另一个改变User-Agent的方法是使用用户代理切换器(在第一章Firefox扩展安装),设置Up Kali Linux and the Testing Lab。

Tips:如果每次测试不同的值都设置不同的User-Agent,在渗透测试中是不切实际的。

浙公网安备 33010602011771号

浙公网安备 33010602011771号