Kali Linux Web渗透测试手册(第二版) - 3.4 - 使用Burp Suite的Intruder模块发现敏感目录

翻译来自:掣雷小组

成员信息:

thr0cyte,Gr33k,花花,MrTools,R1ght0us,7089bAt,

这个公众号,一定要关注哦,慢慢会跟上面老哥们一起分享很多干货哦~~

使用Burp Suite的Intruder发现目录

Intruder模块可以将一个请求多次修改并自动重放,它可以根据自带的规则来生成攻击载荷或者自定义攻击载荷列表实现修改requests请求并重放。

尽管这并不是intruder的主要用途,但是我们依然可以开使用它查找那些没有被网站引入但却存在的文件和文件夹,这就像我们前面学习的工具Dir Buster和ZAP’s Forced Browse。

在本章节,我们将使用Burp Suite的Intruder模块对靶场实行一次攻击。

实战演练

假设我们已经给浏览器设置好了代理服务器,并且已经成功地访问了Wacko Picko (http://192.168.56.11/WackoPicko),参考一下步骤:

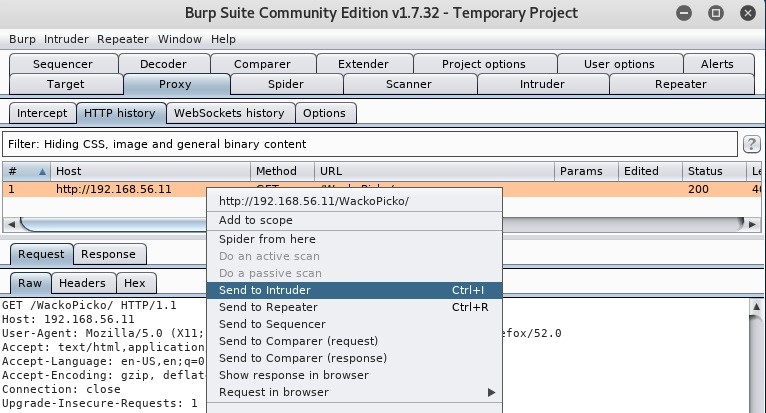

1. 在Proxy栏目中,找到对Wacko Picko根路径的请求包,选中它右键再选择Send to intruder。

2. 然后切换到Intruder栏目下的Positions选项,你会看到很多被 § 包裹着的字段,并且它们是被高亮显示的,这些字段是Intruder在每次请求中都会更改的字段,单击Clear按钮清空所有被 § 包裹着的字段。

3. 我们在URL的最后一个 / 后面给它随便添加一个字段,比如说a,然后选中它,并且单击Add按钮,那么这样就会让这个被选中的字符成为一个修改点,如下图:

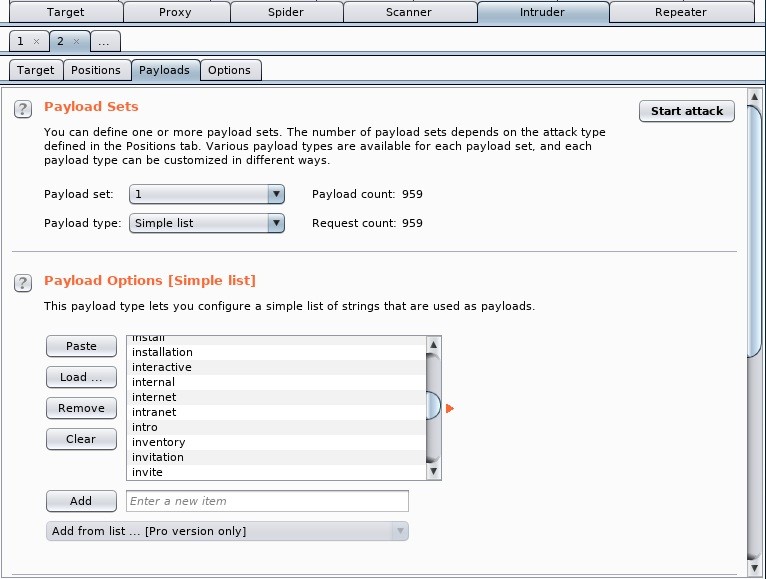

4. 现在我们切换到Payload选项下,由于我们在第三步只设置了一个修改点,所以我们只需要根据默认配置生成一个攻击载荷列表即可,将攻击载荷的类型设置为simple list然后我们载入一个外部的攻击列表。

5. 现在我们单击Load按钮并选择/user/share/wordlists/dirb/small.txt这个文件。

6. 现在我们点击Start attack按钮开始向服务器发送请求,如果你使用的是Burp Suite的免费版,那么你将会看到intruder的一些警告信息,请选择accept然后攻击就会开始。

7. 单击Status按钮,状态码就会按照从小到大的顺序展示,请记住:200是存在且可访问的文件或目录的响应代码,重定向为300,错误范围为400和500。

原理剖析

Intruder使用我们加载的攻击载荷去替换请求中被特殊符号标记的字段然后发送请求。有效的攻击载荷类型如下:

l Simple List:可以直接从文件中加载内容,也可以从剪贴板粘贴进去或者是直接写入文本框然后添加到列表中;

l Runtime File:intruder会在运行时获取指定文件中的有效攻击载荷,当被加载的文件非常大,它将不会被完全载入到内存中;

l Numbers:生成一个以十六进制或者十进制编码的纯数字列表,该列表可以是有序的也可以是随机的;

l Username Generator:载入一个以电子邮件构成的列表并在其中提取出可能会用到的用户名;

l Bruteforcer:获取一个字符集,然后按照指定长度对它进行所有可能的排列组合。

攻击载荷的类型由Positions中的攻击类型Payload type来指定,其他类型如下:

l Sniper:将一组攻击载荷分别替换每一个修改点上,每个替换后的值都是不同的。

l Battering ram:和Sniper一样,它也使用一组攻击载荷,但是不同的是它在每一次修改中会把所有修改点都替换成一样的值。

l Pitchfork:将多个攻击载荷集中的每一项依次替换不同的修改点,当我们对已知的某些数据进行测试时会发现它很有用,比如对一组用户名和密码进行测试。

l Cluster bomb:测试多个攻击载荷的所有排列组合。

在攻击结果中我们可以发现一些已知文件的名称与列表中的名称相匹配,还发现一个名为admin的目录,它可能是负责管理功能的页面,比如添加用户名或者某些内容。