Kali Linux Web渗透测试手册(第二版) - 2.2 - 使用Recon-ng收集信息

翻译来自:掣雷小组

成员信息:

thr0cyte,Gr33k,花花,MrTools,R1ght0us,7089bAt,

这个公众号,一定要关注哦,慢慢会跟上面老哥们一起分享很多干货哦~~

前言:

这节的信息收集呢,感觉不太适合国内,毕竟有些地方有些不太如意,关于这个,自己百度一下吧,让终端走你的代理流量,自己配置下吧。现在也在整理一些信息收集方法,等到第二章完结了,来个番外篇,搭配着来吧。

另外还有老哥留言说一小会就看完了,不过瘾,我想说呢,也没办法啦,如果一下发好多,期间容易断更,毕竟还都没翻译完。这样一天一节呢,对于基础薄弱的可以巩固一下,对于有有基础的呢,温故而知新,查缺补漏吧。

对于结尾的"Maltego",大家可以学习一下,强大的工具。

老哥们 加油鸭,冲冲冲鸭!

标记红色的部分为今日更新内容。

第二章:侦察

介绍

2.1、被动信息收集

2.2、使用Recon-ng收集信息

2.3、使用Nmap扫描和标识服务

2.4、标识web应用程序防火墙

2.5、确定HTTPS加密参数

2.6、使用浏览器的开发工具分析和更改基本行为

2.7、获取和修改cookie

2.8、利用robots.txt

2.2、使用Recon-ng收集信息

Recon-ng是一种信息收集工具,它使用许多不同的来源来收集数据,例如:Google,Twitter和Shodan。

在本文中,我们将学习Recon-ng的基础知识,并使用它来收集关于我们的目标的公共信息。

准备

尽管Recon-ng已经在Kali Linux中安装,但它的一些模块需要API密钥用于查询在线服务。此外,拥有API密钥将允许您在某些服务中执行更高级的搜索或避免查询限制。可以通过在每个搜索引擎上完成注册来生成这些密钥。

怎么做…

让我们做一个基本的查询来说明Recon-ng的工作原理:

1.要从Kali Linux启动Recon-NG,请使用“应用程序”菜单(应用程序|01-信息收集|recon-ng)在终端中键入recon-ng命令:

2.我们将看到一个命令行界面。查看我们的模块,我们可以键入show modules命令。

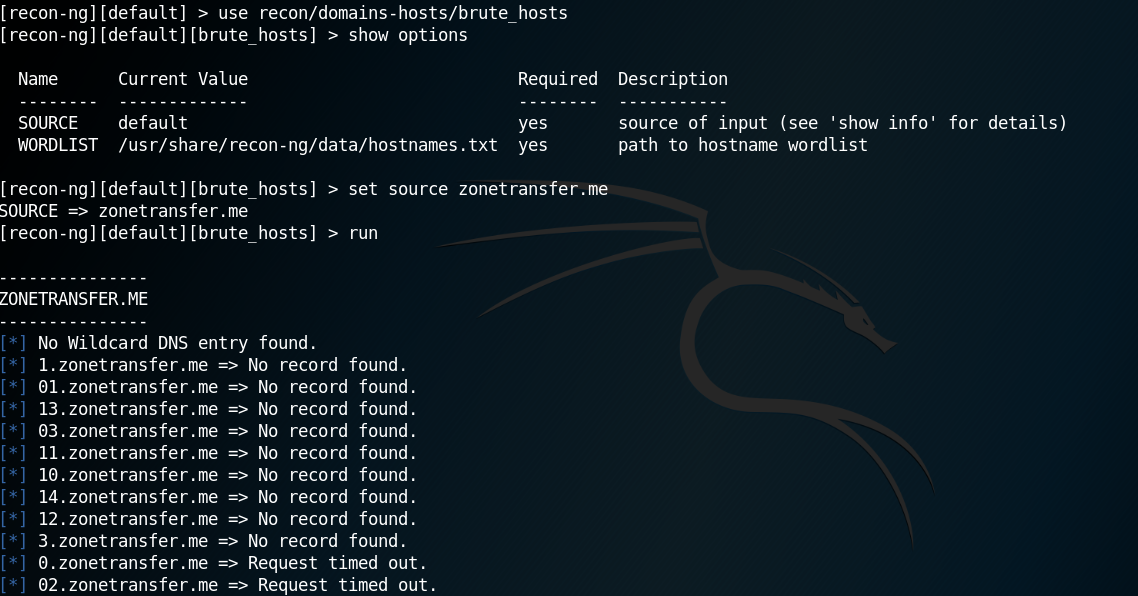

3.假设我们要搜索域名的所有子域名和DNS服务器不响应区域传输。我们可以暴力破解子域名,要做到这一点,我们首先加载brute_hosts模块:

use recon/domains-hosts/brute_hosts。

4.要了解使用任何模块时需要配置的选项,我们可以使用show options命令。

5.要为选项指定值,我们使用命令set:set sourcezonetransfer.me。

6.一旦我们设置了所有选项,我们就会发出run命令来执行模块:

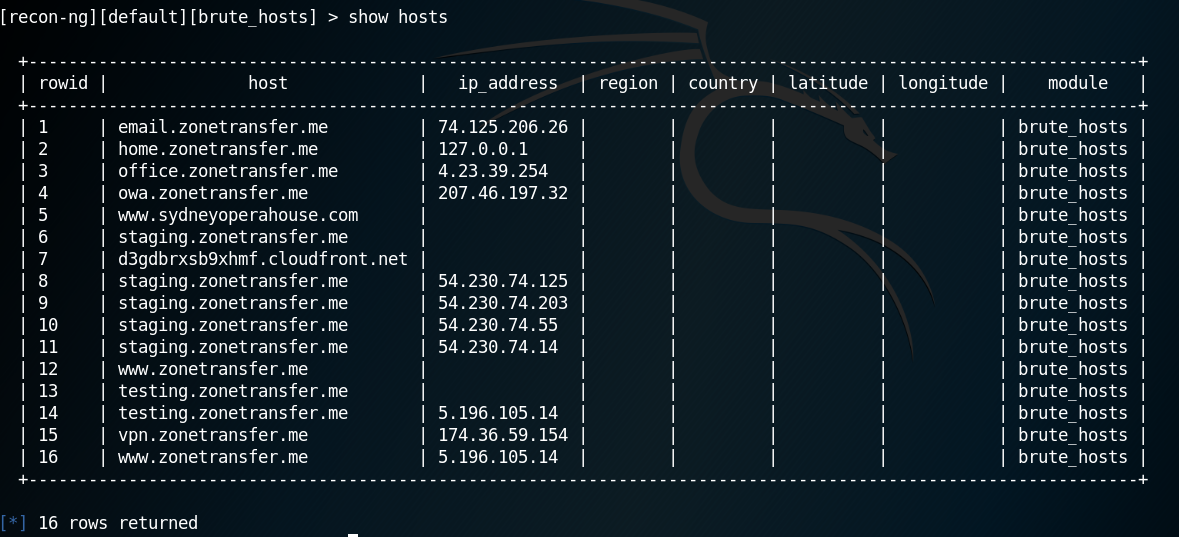

7.暴力猜解完成需要一些时间,它会显示很多信息。完成后,我们可以查询Recon-ng数据库以获取发现的主机(show hosts):

它是如何工作的…

Recon-ng是查询搜索引擎、众多社交工具和API的包装器媒体,通过互联网档案和数据库,以获取有关网站、网络信息、应用程序、服务器、主机、用户、电子邮件地址等。它的工作原理是整合不同功能的模块,例如Google、Twitter、LinkedIn或Shodan等,或者对DNS服务器执行查询。它还具有将结果导入数据库或生成各种格式报告的功能,例如HTML,MS Excel或CSV。

另请参阅…

还有另一个非常有用的信息收集和开源智能工具,默认包含在Kali Linux,是Maltego(https://www.paterva.com/web7/buy/maltego-clients/maltego-ce.php),许多渗透测试人员较为喜欢的一款工具。此工具提供图形用户界面显示所有内容元素(电子邮件地址,人员,域名,公司等)在图中,可视地显示元素之间的关系。 例如:代表一个人的节点将通过一条线连接到该人的电子邮件地址以及该电子邮件地址所属的域名。