pikachu--Burt Force(暴力破解)

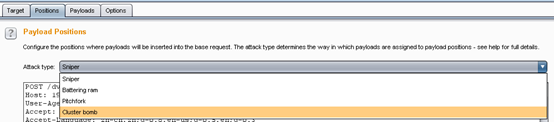

因为下面要用到burp suite,这里先简单介绍一下intruder模块的东西

Target选项: 设置攻击目标,可以通过proxy发送

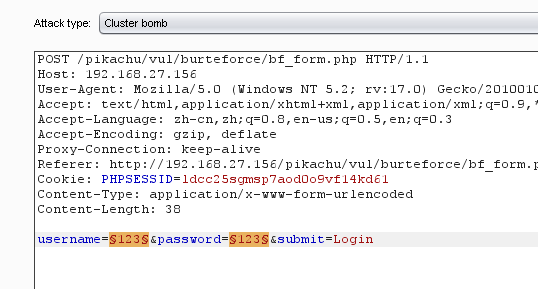

Pasitions选项:指定需要暴力破解的参数并设置成变量,同时选择攻击模式

Sniper(狙击手):

一个payload,先将第一个变量使用字典进行测试,然后将第二个变量使用字典进行测试

Battering ram(冲撞车):

可以设置多个payload,所有变量一起用字典内容被替换,然后一起尝试

Pitchfork(草叉型):

每个payload设置对应的字典内容,进行破解

Cluster bomb(焦束炸弹):

为每一个变量设置一个payload,分别使用字典内容组合对变量进行替换

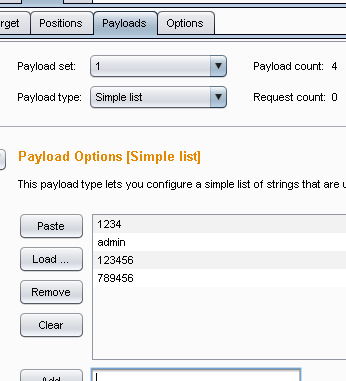

Payloads选项:设置字典,并对字典进行统一的策略处理

Options选项:对扫描的线程、失败重试等进行配置;

对结果设置匹配的flag:通过一个标识符来区别结果,并在结果栏中flag出来

Burt Force-暴力破解漏洞

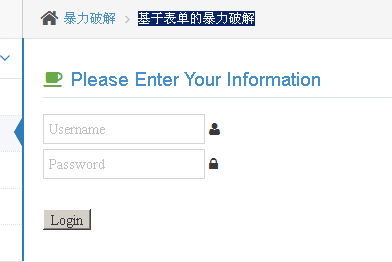

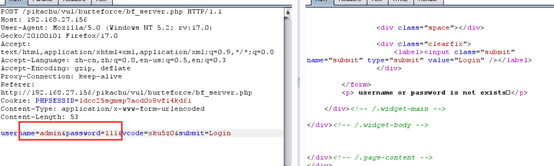

1.基于表单的暴力破解

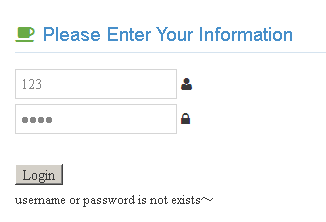

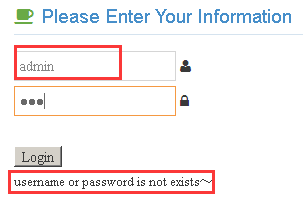

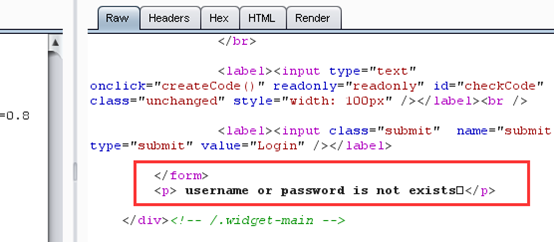

123 1234 我们先随便输入账号密码,看看返回的结果有什么不同

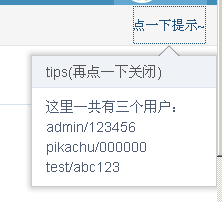

在右上角有个小提示,我们可以看一下

Admin 123456

Admin 123 可以看到跟账号密码都错误的返回的信息是一致的,

所以这个只会返回两种信息,

username or password is not exists~

login success

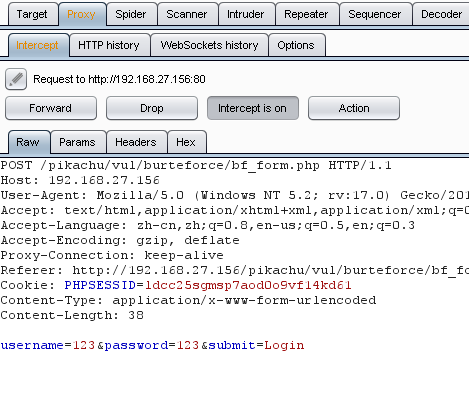

我们采用burp suite进行破解

发送到intruder模块

为变量导入字典,我们现实中一般是直接导入字典包,这里就简单的手动加入了几个值

成功破解

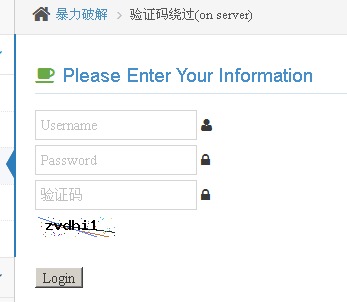

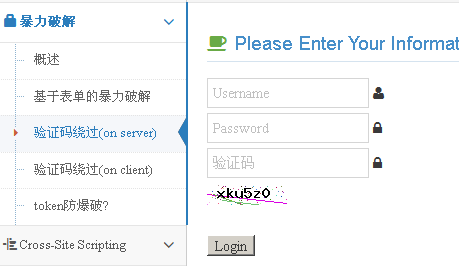

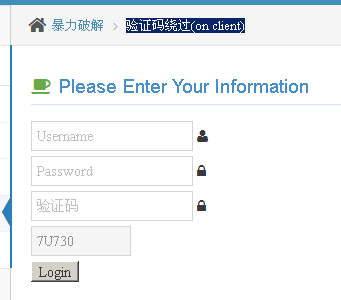

2.验证码绕过(on server)

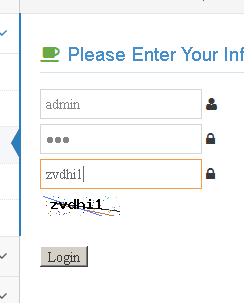

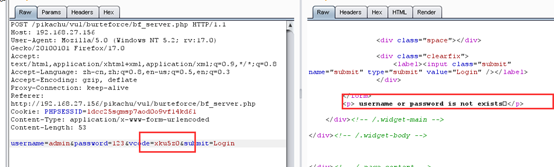

输入 使用burpsuite抓包

发送到repeater 刷新页面得到新的验证码

我们再多次输入用户名和密码 ,验证码 也不再被校验

说明这个验证码 可以重复被使用

把数据包 发送到Intruder 进行暴力破解 (与上面一致)

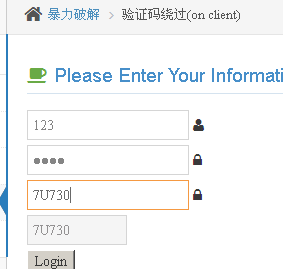

3.验证码绕过(on client)

验证码的认证流程

使用burp suite

发送到Reperter

修改验证码的值,GO,可以看到只说了用户名跟密码并没有说验证码错误

可以确定,验证码虽然提交了,但是在后台是没有验证的

我们就可以发送到Intruder模块进行破解(跟上面方法一样)

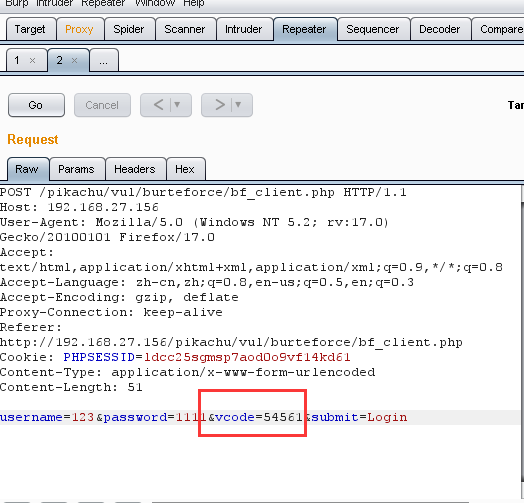

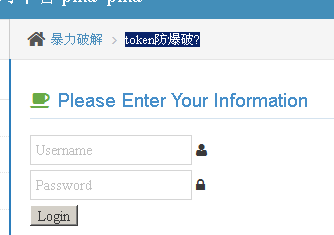

4.token防爆破

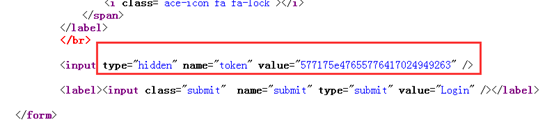

在pikachu的前端代码中发现,token值被输出在了前端代码中,容易被获取。

这样的措施我们只需要写一个可以自动获取token生成值的脚本,就可以实现暴力破解。

刷新之后,这个token值会改变

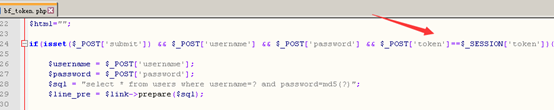

查看php文件,知道只有token先判断完了之后再判断账号密码,如果token值验证不通关 是不会再验证用户名和密码的

所以利用token值防爆破是不可以的,因为在认证之前这个可以以字符串铭文获取到表单里面,攻击者写一个工具在认证前获取这个值填到字典里面就可以进行连续性的重放

在csrf里会用到