测试客户端程序是否对自身完整性进行校验。攻击者能够通过反编译的方法在客户端 程序中植入自己的木马,客户端程序如果没有自校验机制的话,攻击者可能会通过篡改客 户端程序窃取手机用户的隐私信息。

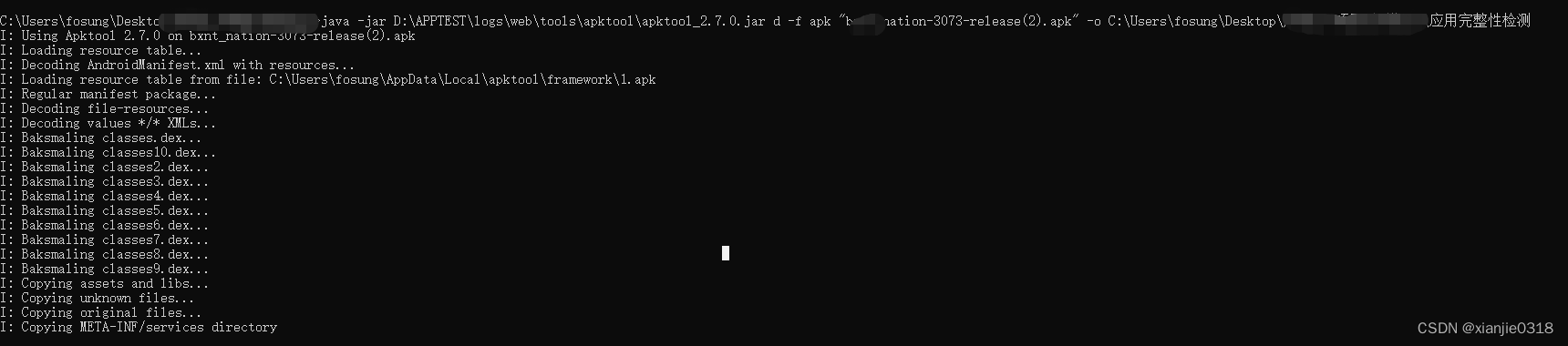

用 ApkTool 将目标 APK 文件解包,命令如下; java -jar apktool.jar d -f apk 文件路径 -o 解包目标文件夹

随便找一个解包目录里的资源文件,修改之,推荐找到 logo 之类的图进行修改(因为容 易确认结果);

用 ApkTool,将解包目录重新打包成未签名的 APK 文件,命令如下: java -jar apktool.jar b -f 待打包的文件夹 -o 输出 apk 路径

java -jar apktool.jar b -f 待打包的文件夹 -o 输出 apk 路径 用 SignApk,对未签名的 APK 文件进行签名,命令如下: java -jar signapk.jar testkey.x509.pem testkey.pk8 待签名 apk 文件路径 签名后输出 apk 路径

将签了名的 APK 安装、运行、确认是否存在自校验; 需要注意的是,如果之前安装的 APK 和修改后的 APK 签名不同,就不能直接覆盖安装, 一般来说,先卸载之前安装的 APP 即可。

————————————————

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

原文链接:https://blog.csdn.net/xianjie0318/article/details/131677366