SSH 协议科普文

本文转载自:https://baijiahao.baidu.com/s?id=1612411213158569988&wfr=spider&for=pc

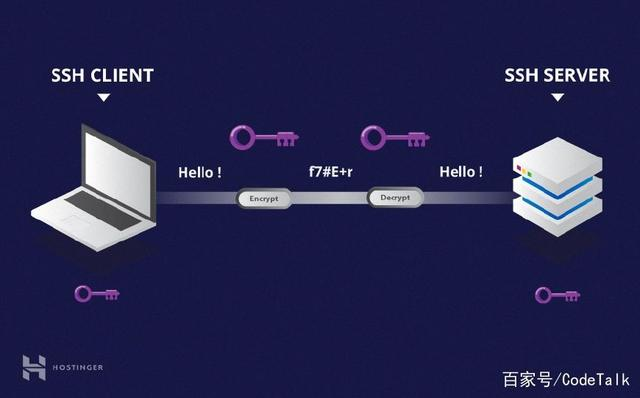

熟悉Linux的人肯定都知道SSH。SSH是一种用于安全访问远程服务器的网络协议。它将客户端与服务端之间的消息通过加密保护起来,这样就无法被窃取或篡改了。那么它安全性是如何实现的呢?

为了理解SSH,先要介绍两个重要概念:对称加密和非对称加密。

对称加密#

在对称加密中,客户端和服务端使用同一个密钥对数据进行加密和解密。这种方法的好处是加密强度高,很难破解。缺点也很明显,即密钥本身容易被泄漏。因此,如何保存密钥成为了关键问题。于是引出了第二种加密方式:非对称加密。

非对称加密#

在非对称加密中有两个密钥,公钥和私钥。这两个密钥配对产生和使用。用公钥加密的数据,必须用与其对应的私钥才能解开。并且,私钥无法通过公钥获取。因此,公钥是可以被公开的,而私钥则必须被安全存放。

在SSH中,非对称加密被用来在会话初始化阶段为通信双方进行会话密钥的协商。由于非对称加密的计算量开销比较大,因此一旦双方的会话密钥协商完成,后续的加密都将采用对称加密来进行。

SSH会话建立流程#

- step1:客户端发起一个TCP连接,默认端口号为22;

- step2:服务端收到连接请求后,将自己的一些关键信息发给客户端。这些信息包括:

服务端的公钥:客户端在收到这个公钥后,会在自己的“known_hosts”文件进行搜索。如果找到了相同的公钥,则说明此前连接过该服务器。如果没有找到,则会在终端上显示一段警告信息,由用户来决定是否继续连接。

服务器所支持的加密算法列表:客户端根据此列表来决定采用哪种加密算法。

- step3:生成会话密钥。此时,客户端已经拥有了服务端的公钥。接下来,客户端和服务端需要协商出一个双方都认可的密钥,并以此来对双方后续的通信内容进行加密(一般会使用对称加密算法,经过这步后,客户端和服务端都会有一个相同的秘钥来对通信的内容进行加密)。

- step4:接下来,客户端将自己的公钥id(服务端可以配置很多公钥文件,所以需要客户端发送一个id说明是哪个公钥文件)发送给服务端,服务端需要对客户端的合法性进行验证:

1)服务端在自己的“authorized_keys”文件中搜索与客户端匹配的公钥。

2)如果找到了,服务端用这个公钥加密一个随机数,并把加密后的结果发送给客户端。

3)如果客户端持有正确的私钥,那么它就可以对消息进行解密从而获得这个随机数。

4)客户端由这个随机数(这个随机数可以看做是盐)和当前的会话密钥(秘钥才是我们真正需要加密的数据)共同生成一个MD5值。

5)客户端把MD5值发给服务端。

6)服务端同样用会话密钥和原始的随机数计算MD5值,并与客户端发过来的值进行对比。如果相等,则验证通过。

至此,通信双方完成了加密信道的建立,可以开始正常的通信了。

总结:SSH巧妙地利用了对称加密与非对称加密各自的特点,实现了一套安全保密的远程控制协议。

更详细的对SSH的介绍还可以参考这篇文章

作者:程序员自由之路

出处:https://www.cnblogs.com/54chensongxia/p/11907039.html

版权:本作品采用「署名-非商业性使用-相同方式共享 4.0 国际」许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· go语言实现终端里的倒计时

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 分享 3 个 .NET 开源的文件压缩处理库,助力快速实现文件压缩解压功能!

· Ollama——大语言模型本地部署的极速利器

· DeepSeek如何颠覆传统软件测试?测试工程师会被淘汰吗?