实验6 信息搜集与漏洞扫描

20145314郑凯杰《网络对抗技术》实验6 信息搜集与漏洞扫描

实验准备

1.0 实验目标和内容

本实践的目标是掌握信息搜集的最基础技能。

具体有

- 各种搜索技巧的应用

- DNS、IP注册信息的查询

- 基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

- 漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

总的来说是以网络收集信息手段为主导,结合上一些社会工程学知识和方法的信息收集实践。

2.0 实验问题的回答

(1)哪些组织负责DNS,IP的管理。

ICANN(互联网名称与数字地址分配机构),负责协调管理DNS各技术要素以确保普遍可解析性,使所有的互联网用户都能够找到有效的地址。

在这货的旗下,有三个机构,分别是ASO,DNSO和PSO.管理范围是:

- ASO——IP地址系统的管理

- DNSO——负责互联网上的域名系统(DNS)的管理。

- PSO——负责涉及Internet协议的唯一参数的分配

(2)什么是3R信息

3R分别为:注册人(Registrant)、注册商(Registrar)、官方注册局(Registry)

实验过程的记录

1.0 信息收集

目标

- 查询一个网站的注册信息,可以看到其拥有的

ip段、注册地址、注册人、联系方式、所属国家城市和地理信息;追踪路由探测数据包的传递过程,并利用ip定位查看路由地理信息;利用搜索引擎精确获得相关信息。 - 通过使用nmap来实现主机发现、端口扫描、版本检测和操作系统检测。

用whois:搜索域名注册信息:

刚开始出现了网络连接的问题,调整kali可以上网之后解决,这里以baidu.com为例

对于查到的信息,可以看到我们有特别多可以得到的信息,例如电话,地址,传真号,邮箱。甚至连邮编都准备好了,实在是很全。

用dig:使用dig查询官方DNS服务器上精确的结果

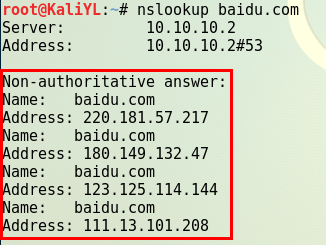

用nslookup:来查询相关的ip地址

用shodan:可以根据IP地址,定位相应的信息

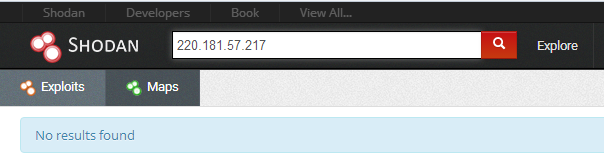

但是百度公司应该是设置了IP信息隐藏,搜了4个IP,出现的均是不能搜索的结果。但用其他的IP就可以精确定位:

这位cnblog.com的IP地址,准确地定位到了杭州。

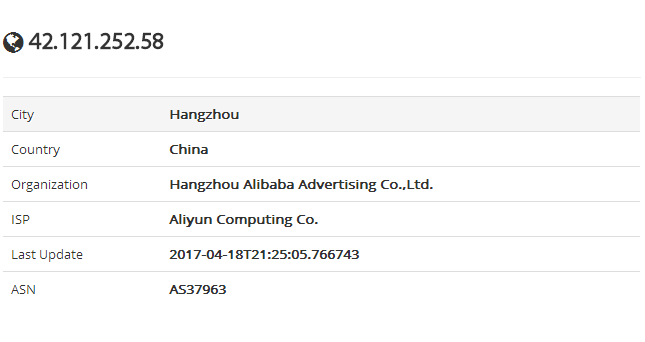

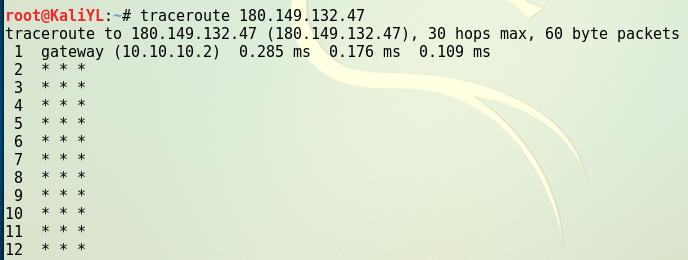

用tracert路由探测:

在Linux下,输入命令traceroute 180.149.132.47进行查询:

刚开始不知道是为啥,出现的全是这些乱码,后来看了卢晓明的博客,才知道:

由于虚拟机使用的是nat连接,traceroute返回的TTL exceeded消息无法映射到源IP地址、源端口、目的IP地址、目的端口和协议,因此无法反向NAT将消息路由传递回来。

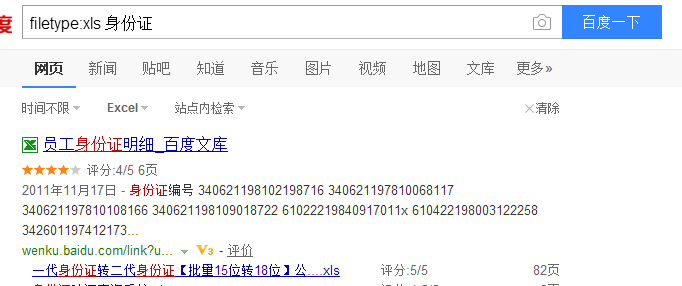

用搜索引擎查询信息:

果然用百度就搜了很多不可告人的信息。包括身份证,婚姻状况等等。想想真是太可怕了,难怪别人可以对你的底细了如指掌。

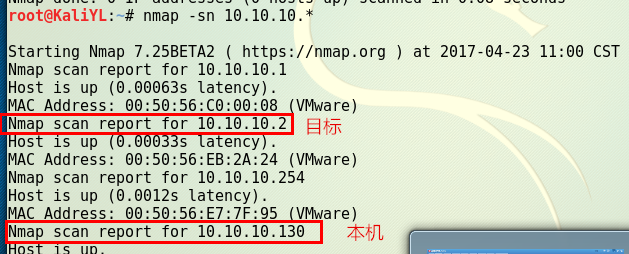

用nmap扫描:

扫描与本机同一网段下的其他主机:

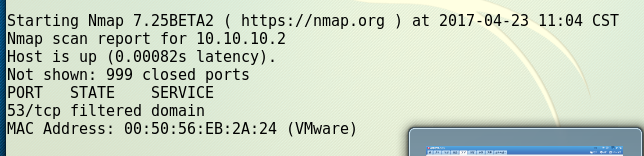

接下来对10.10.10.2进行扫描,首先用TCP/SYN方式对目标主机进行扫描:

本来以为能查到一些有用的信息,但是却发现,原来这货也是虚拟机,对于端口,它只开放了53号TCP端口。

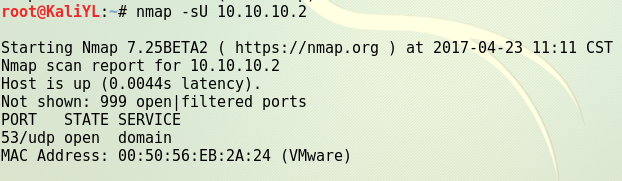

用UDP扫描之后,发现还是同样的端口,

2.0 漏洞扫描

目标

了解OpenVAS架构,学会搭建OpenVAS环境,可以对同一网段下主机ip进行漏洞扫描,通过阅读漏洞报告并结合漏洞库信息查询综合分析目标主机存在的漏洞,知道如何利用漏洞库信息修复存在的漏洞。

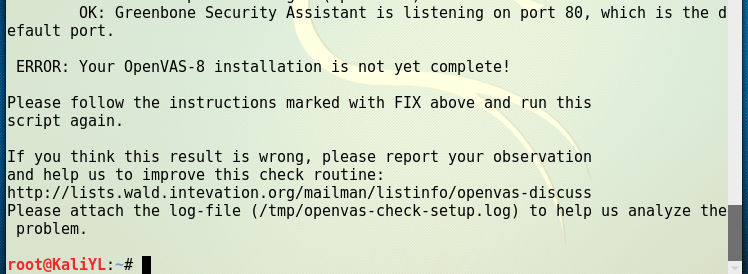

首先用openvas-check-setup来检查虚拟机中openvas的安装情况。

发现情况并不好:

于是开始修复:

开启该服务,再进行检测,发现程序就可以用了:

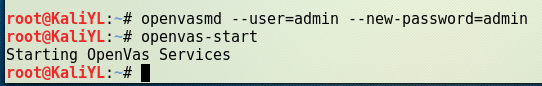

使用命令openvasmd --user=admin --new-password=admin添加admin用户,

然后开启openvas:

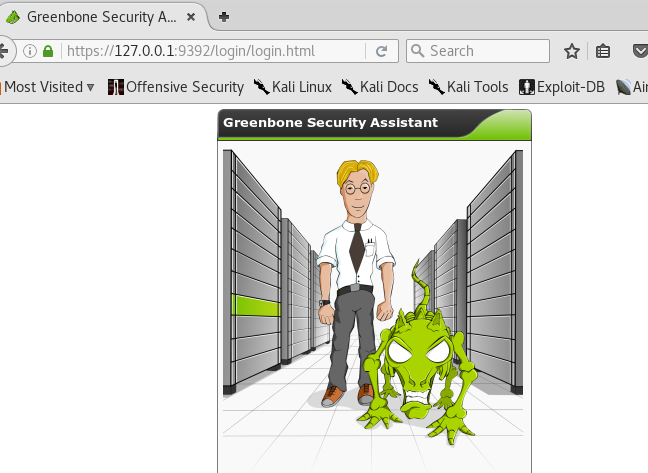

提示是打开了服务,接下来我们要做的就是访问https://127.0.0.1:9392/,进行查看

进入搜索,我们可以看到很多IP地址的信息与漏洞,

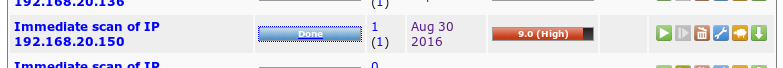

信息如图,从中选择一个,安全漏洞最大的:

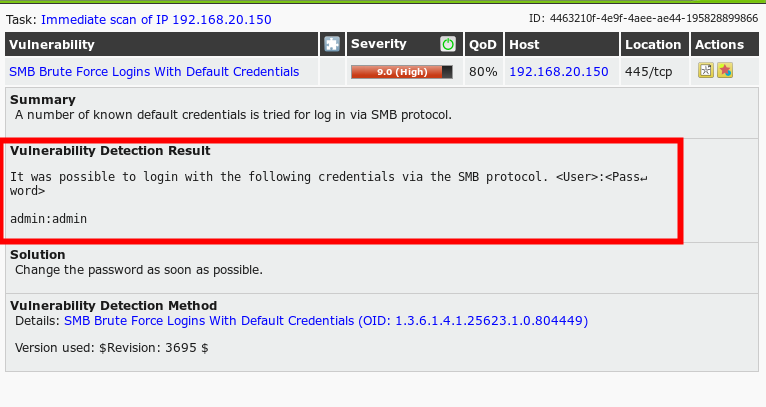

点击DONE进入,查看漏洞的具体信息,

可以进一步查看漏洞信息,根据说明,我们发现这个漏洞扫描工具的强大之处。还给出了可供攻击使用的用户名和密码。

实验感想

这次的实验主要涉及到的方面是使用各种工具对目标IP进行搜索定位,进一步,可以对其进行漏洞扫描等等。这为我们的信息收集提供了很多的方便。我也看过老师拷给我们的资料里,有一个PDF文档,是米特尼克写的欺骗的艺术,上面的方法主要是社会工程学的应用(通过假扮各种身份来骗取信息)。

而这次的实验更像是社会工程学应用的前一步,也就是对信息进行完整的收集工作,然后再此基础上开展社会工程学的欺骗,从而攻破一个又一个漏洞。这次实验设计的另外一个巧妙之处就在于漏洞扫描与信息收集的同时开展,一方面都属于网络攻击的前奏。另一方面,相比于信息收集基础上的社会工程学攻击,面对一些更安全的系统时,漏洞攻击就显得很脆弱。两种方式互有最佳应用场景,搭配的十分巧妙,才能达到最佳效果。

posted on 2017-04-23 12:39 20145314郑凯杰 阅读(397) 评论(0) 编辑 收藏 举报